Война вчерашнего дня

GreenHedgehogТак, недавние (естественно, на момент 20 сентября 2024 года) приколы с пейджерами в очередной раз подняли вопрос о кибероружии. Мол — ничего себе, несколькими строчками кода можно убить целую кучу народа где-то там, за горизонтом, даже не видя своих жертв. Оказывается, человек далеко шагнул с момента простых камней с палками. А мы даже и не думали и не знали. По-прежнему считаем, что на поле боя рулят ковровые бомбардировки и танковые клинья. Да и вообще, как явно показывает нам наше время — генералы всегда готовятся к прошедшим войнам (а некоторые ещё и тормозят в процессе). Открою вам большой секрет, только никому не говорите... оказывается, лженаука кибернетика уже давно служит для производства оружия. И вот вам история на этот случай.

Для части человечества вся эта кутерьма началась где-то в июне 2010 года. Ну, тех, кто имеет отношение к программированию. Для широкой публики — чуть позже. Парочка минских программистов Сергей Уласен и Олег Купреев, работали в небольшой компании VirusBlokAda, занимающейся антивирусной защитой. И однажды им прислали на анализ очередной вирус. Казалось бы — ну и чё дальше? Когда вам присылают под тысячу подобного добра в год, вы начнёте относиться с безразличием к любой новой программе. Ну, как всё в анекдоте: «приходишь на пляж, а там станки-станки-станки». В общем, очередная работёнка и объект для анализа. Разве что, аннотация к файлу заставляла задуматься. По словам респондента (кстати, что еще важно — знакомого Сергея), этот вирус вызывал циклическую перезагрузку компьютера. И при этом, как бы вы ни чистили накопители (вплоть до форматирования), не переустанавливали систему, эта штука всегда появлялась на компьютере вновь. Однако стоило изучить вирус подробнее, ребята немного, мягко говоря, охренели.

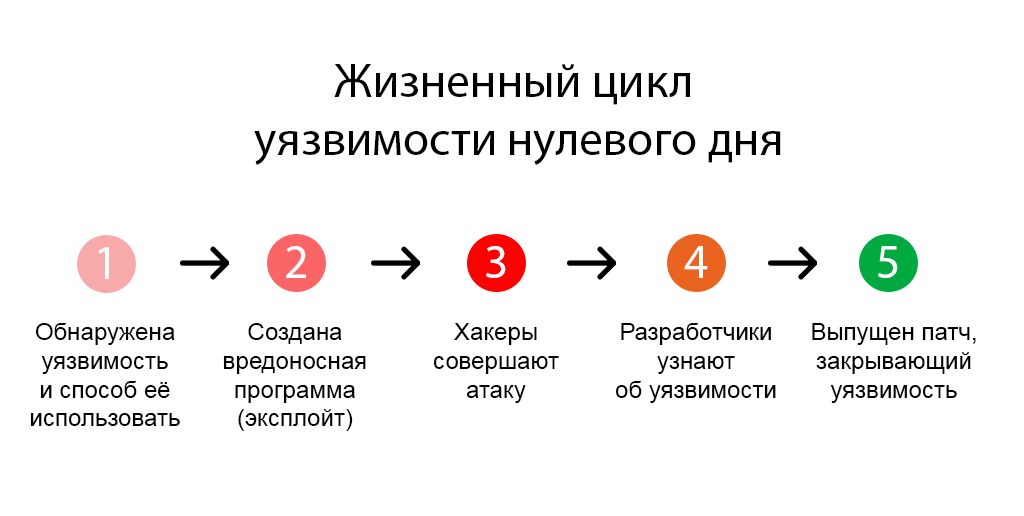

Те, кто знает, где внутри компа находятся северный и восточный мосты, могут спокойно пропустить следующий абзац. Тут я буду говорить про эксплоит нулевого дня. Он же 0-day или ZeroDay. Если кратко, то это очень и очень ценная штука в хакерской среде. Ноль дней — именно столько прошло с тех пор, как подобную уязвимость устранили производители программного обеспечения. Или, если говорить по-простому, её вообще ещё никак не исправили, да и, возможно, разработчики даже понятия пока не имеют о её существовании. И в существующем статусе кво, все копии программы находятся под угрозой и являются уязвимыми для атак на компьютеры. Ну или попросим цифры сказать за себя: каждый год появляется около двенадцати миллионов новых вирусов. Но уязвимость 0-day используется по статистике лишь в десятке (не тысяч и не миллионов, просто в десятке) из них. Короче, редкая и вполне себе уникальная вещь.

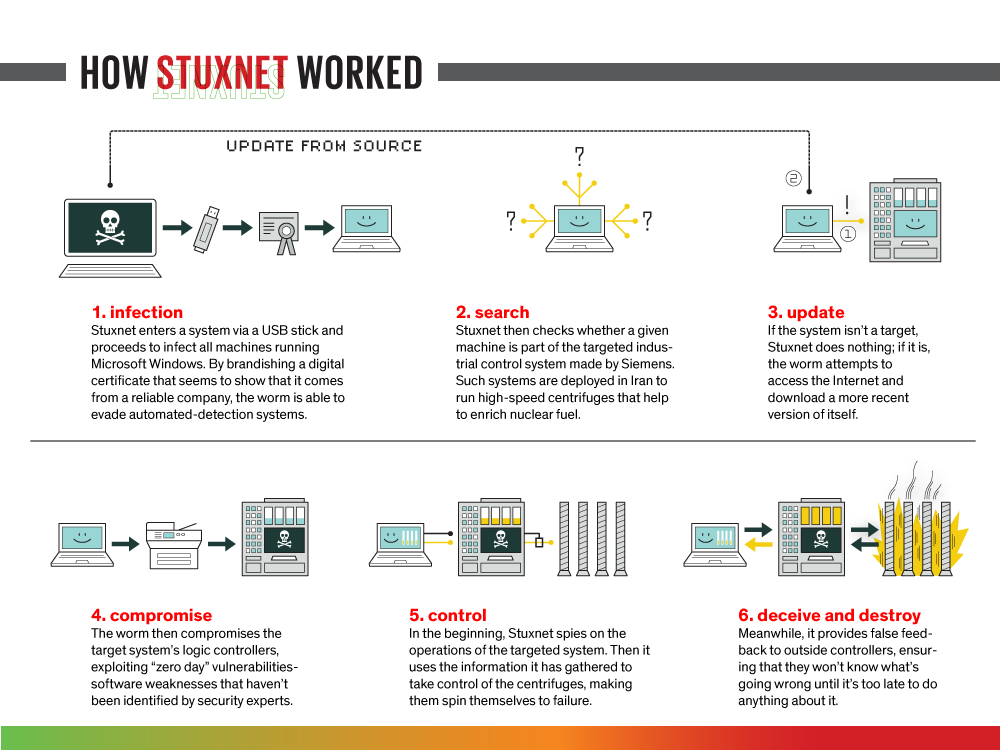

Так вот, вы думаете, что изучаемый вирус был из этого десятка с использованием подобной 0-day уязвимости. Хер там. Перед программистами раскрылся буквально Грааль вирусописательства... содержащий... готовы? Целых четыре никому не известных уязвимости. И не просто уязвимостей, а прекрасно дополняющих друг друга. Одна уязвимость помогала перепрыгивать с компьютера на компьютер, вторая — быстрее распространяться с помощью общего доступа, а две другие — выставляли приоритеты повыше. Это был реально шок, ведь по вероятности появление подобного буквально «с нихера» было сродни самозарождению алгебры у пещерных людей. Вторая уникальная особенность: размер вируса. Обычно такая штука «весит» 10–15 килобайт. Ну, понимаете, что маленькому файлику проще маскироваться под что-то незаметное, непонятное, да и вряд ли кто-то будет следить за подобными величинами. А вот этот новый был объёмом около 500 килобайт — излишне значимый и заметный невооружённым взглядом размер по тем временам. В распакованном виде было еще больше — так и вообще отжирал больше мегабайта. Такой бегемот среди морских свинок. Ещё одна заковыка была в том, что на компьютерной системе, специально собранной так, чтобы никакая хрень не пролазила, вирусяка при простом копировании заражённого файла сумел таки незаметно запуститься, прописать свой код во всякие интересные места и при этом не поднять тревогу. Этот вирус смог обойти все известные способы ограничить передвижение информации в системе. Как поняли программисты, он делал это с помощью .LNK файлов, которых внутри было аж четыре штуки (под все известные тогда ОС семейства винды). Операционка пыталась понять, что ей за фигню подкинули и какой значок нужно отобразить. И вот тогда-то происходило заражение. Ага, вы тоже заметили, что перемещение между компами было не через интернет, а с помощью внешних накопителей. Что опять же было... архаичненько, в век электронных почт и фишинговых сайтов.

Дальше пошло интереснее — внутри обнаружились куски, похожие на подписанные цифровые сертификаты. Такие штуки, чтобы система считала, что перед ним реальное программное обеспечение, выпущенное тем, кто подписал эти самые сертификаты — Realtek Semiconductor. Тоже не такая вещь, которую можешь встретить в стандартном вирусе. Типа как чистый листик бумаги, подписанный королем. И наконец — вишенка на этом «гиперреактивном антигравитационном болиде с термоядерной накачкой» — модуль для поиска на заражённой машине очень редкого и довольно специализированного софта. Подобные программы используются исключительно для работы на производственных линиях и точечного управления микродвигателями. Кроме этого, особый интерес этот вирус почему-то уделял небольшим компьютерам, типа планшетов и КПК. И это было уже по себе странным — обычные вирусы используются для кражи денег, данных и всего остального. Но вряд ли на промышленных КПК можно найти что-то подобное. Но, в дальнейшем исследователей перебросили на другой фронт работы, не дав до конца решить эту загадку. Всё, что успели сделать Олег и Сергей — выложили находки на форуме по безопасности и дали название этому вирусу — STUXNET.

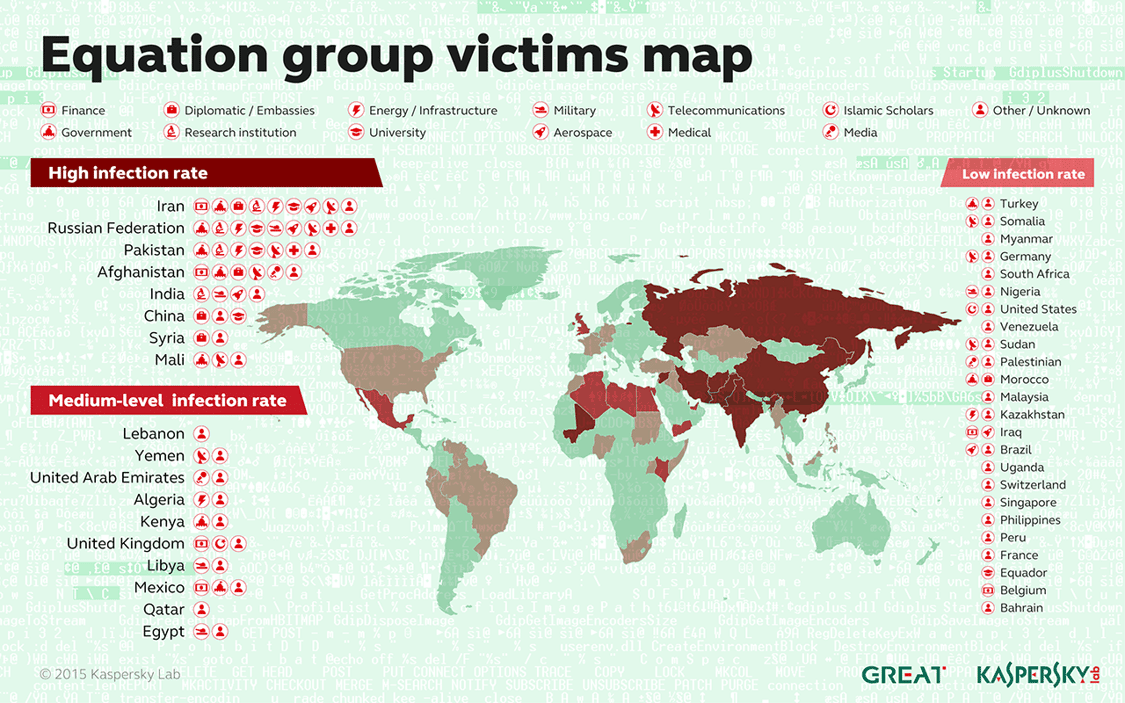

Теперь марафон разбирательства подхватили ребята из Symantec — очередной фирмой, занимающейся компьютерной безопасностью. Раскопки приносили одну внезапную жемчужину за другой. Например, похоже было, что автора очень интересовало, куда именно добралось их творение. Каждый раз заражая очередную машину, программа при получении доступа к интернету отсылало IP адрес «жертвы» на парочку сайтов, которые маскировались под ресурсы футбольных фанатов (и заодно получало обновление). Немного подшаманив и использовав навыки этичного хакинга, программисты получили доступ к целевому шлюзу и... открыли ящик с внезапными сюрпризами. В течение четырёх дней STUXNET успел заразить ещё 38 тысяч машин. Около 4 тысяч в Индии, 6 — в Индонезии и ещё 22 тысячи в Иране. Немного погуглив и проведя очередной анализ, выяснили то, что связывало все эти компьютеры — трубопровод «Мир». Путь распространения вируса прекрасно совпадал со всеми точками на карте и тянулся из Ирана в Индию. Судя по всему, вирус перемещался с документами и прочими файлами, связанными с работой инженеров. И впервые появился он в Иране. Но... на хера и главное почему? Семантики ответа на этот вопрос тоже не нашли. А вот Рон Хулсебос из Голландии обнаружил внутри кода ещё парочку вотэтоповоротов, которые и помогли приблизить его к догадке.

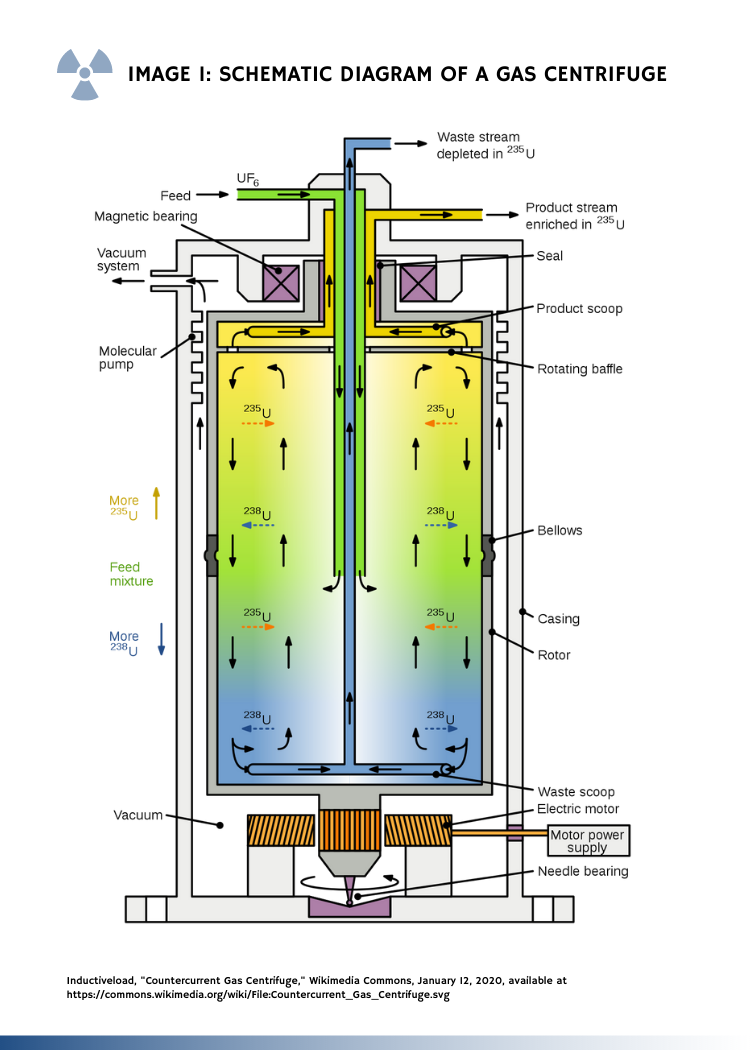

Как мы знаем, в 1979 году в Иране произошла не самая приятная для всего мира процедура — радикальная смена власти. Режим европоцентристского шаха свергли, а на его место пришла теократия, в формате аятоллы. Неприятной для соседей эту процедуру делало то, что у Ирана уже была ядерная программа, попавшая в руки непредсказуемого человека. Новое правительство, конечно, говорило: нет, вы что, какие ядерные вооружения? Всё исключительно в мирных целях. Мы это... атомные маяки хотим строить... для верблюдов и караванов, да. Но при этом, как-то очень уж они подозрительно начали что-то там мастрячить у себя в удалённых уголках страны. Излишне активно для мирного атома. Американцы пытались разузнать про программу ядерной бомбы и даже закинуть им удочку (правда, не очень удачно). В 1987 году Иран заполучил (проще говоря цап-царапнул) от Пакистана все данные о газовых центрифугах для обогащения урана. И, похоже, что-то там начал с ними делать нехорошее в географической области Натанзе. В 2005 году там запустили огромный завод, с кучей подобных механизмов. Весь комплекс стоил 300 миллионов долларов и расположился минимум на глубине 50 метров. Судя по всему, там использовалось около 9 тысяч подобных устройств. В общем — дело явно поставили на поток. Но наблюдение со стороны Международного агентства по атомной энергии выяснило одну странность.

Сразу надо знать: такая центрифуга — довольно хрупкое и нежное приспособление. Внешняя часть роторов вращается со скоростью, превышающей звуковую, и поэтому сама установка требует особую аккуратность с обслуживанием. Постоянно откачивать воздух создавая вакуум внутри, сдувать пылинки, пальцами не лезть, рядом не чихать. Что-то не выполнил и всё — разбалансировка. Короче, подобный подход превращает весь механизм во что-то вроде расходника. По расчётам МАГАТЭ, процент общего «помирания» центрифуг составляет примерно 10% в год. То есть этот центр должен был генерировать около 900 испорченных механизмов (10% от 9 тысяч). Но вот начиная с 2009, что-то в прогрессии изменилось...

А вот если бы они знали, то, что выяснил Рон, всё встало бы на свои места. В коде, который он изучал, обнаружились два приложения для атаки на конкретные модели преобразователей частоты. Такие штуки использовались для управления очень-очень точными электродвигателями. И что ещё более загадочно — такие две модели были сертифицированы для экспорта Комиссией по ядерному регулированию США. Ну... улавливаете? Улавливаете? А, да точно... Вы же не знаете, что именно изменилось на заводе в Иране. Короче, начиная с 2009 года, вместо девяти сотен таких штук, на свалку отправлялось раза в два или три больше — до 2 тысяч испорченных центрифуг. А теперь, вы можете сопоставить десять и зелёный цвет (подобной возможности долгие годы были лишены наши герои), чтобы понять, что же могло скрываться за этими кусочками мозаики, благо за последние годы в полутора мегабайтов кода копались долго и тщательно. Перед исследователями предстало первое в мире кибернетическое оружие специально созданное для определенной и единственной цели.

Итак, дело было примерно¹ так: в июне 2009 года этот вирус с помощью различных ухищрений и нарушений техники безопасности попал в сеть нескольких компаний, связанных с ядерной программой (в частности, Иранский институт промышленной инженерии и арабские фирмы, занимающиеся автоматизацией предприятий, поставщики стали и приборов). Точнее, атак на подобные организации было целых две: в 2009 и 2010 году. Первая — была раскидана по большинству компаний, а позднее — вирусы забросили уже более прицельно в максимально «перспективные» корпорации. Предположение о необходимости заражения таких предприятий, скорее всего, строилось на том, что какой-нибудь человек, забирая документы из этого источника, заодно получит на свою флешку и вирус. А потом перетащит его в необходимую сеть. Ведь понятно же, что компьютеры где-то под землёй, вряд ли будут подключены к интернету. Попасть в подобную локальную сеть вирус может только с помощью флешек. Именно поэтому программа передавалась таким архаичным способом.

То, что он оказался в нужном месте, вирус определял после внедрения в систему сбора сетевых данных и анализируя структуру сети, как раз ища необходимые сигнатуры тех самых приборов. Поняв, что оказался в нужном «пруду», этот головастик превращался в огроменную жабу, которая принималась... нет, не душить, а тихонько перенаправлял через себя поток данных между управляющими планшетами и центрифугами. Всё накапливалось, подвергались анализу и... Через 13 дней после внедрения, вирус сливал набранную инфу от имени центрифуги на планшеты операторам, скрывая от кожаных ублюдков, истинное положение дел (ну как в фильмах об ограблениях, на мониторы охраны пускают запись). Те, видели, что все ок и продолжали работу. А под завесой успокаивающих данных STUXNET резко наращивал скорость центрифуги на 15 минут. После чего «засыпал» на 26 дней. Проснувшись, он повторял прикол с подменой данных, но на этот раз резко снижал скорость вращения. Поэтому от таких экстремальных нагрузок система потихоньку разбалтывалась, вибрировала и шла на хер... ну, точнее, на помойку, где очередную механизм с удивлением обнаруживали контролёры МАГАТЭ. Учитывая, что для установки новой центрифуги требовалась нехилая предустановочная подготовка, занимавшая около года — это была большая боль в дырка задница у иранских инженеров. Никаких данных о том, что за херня происходила с их оборудованием, просто не было — вирус тщательно всё подчищал за собой. Понять, что внутри такого столба скорость центрифуги увеличилась снаружи не понять. Визуально ничего не меняется. Короче, практически идеальное преступление.

Но вот кто именно стоял за этим чудом киберпанка — по-прежнему остается загадкой. По словам специалистов, потрогавших это чудо техники, один человек просто не мог создать такой шедевр. Чувствовалась работа целой команды высококлассных экспертов. Похищение сертификатов, несколько уровней шифрования, множество вариантов тестирования и обилия сценариев заражения, удивительное сочетание нескольких уязвимостей — это тянуло на целую кучу бабла. Размером приближавшейся к государственной поддержке. Какая-то страна не очень любила выходивших в атомную эру иранцев. Учитывая их репутацию и отношения с соседями — такое знание не очень значительно сузило круг подозреваемых. Но в коде было обнаружено слово myrtus — мирт. Библейское древо либо отсылка на не менее библейскую историю о спасении евреев от резни персами. Зная увлечение Израиля подобными религиозными отсылками и фразами, можно было предположить, что за этим стоит... а хрен бы его знал. Ведь не только мы в курсе подобных пасхалок, но и куча экспертов по геополитике. Поэтому если бы некто захотел свалить вину на Израиль, то наверняка бы в своей работе использовал что-то такое. «Лаборатория Касперского», тоже взявшаяся за этот вирус, заявили, что проанализировали стиль, сигнатуры и прочие заумные слова. В общем, на основании работы, их эксперты пришли к выводу, что за всем этим стоит АНБ (Агентство Национальной Безопасности) США. Другие ребята были не столь категоричны, утверждая, что это были, загибайте пальцы: Израиль, Германия, Франция, Нидерланды, Великобритания и... ну да, США, конечно же.

Единственное, выяснилось, что вся эта хрень явно не была направлена на полное уничтожение всей ядерной программы Ирана. Вирусу, с такими возможностями не составило бы проблемы, расхерачить всю фабрику в мгновения ока. Больше всего было похоже на то, что целью было максимальное затягивание процесса обогащения до какого-то определённого события. И судя по всему, такой точкой стала Иранская ядерная сделка в 2015 году — дипломатическое решение давно навязшей у всех на зубах проблемы. Впрочем, это не помешало вирусу расползаться по миру. Он оказывался на промышленных компьютерах заводов, фабрик, простых людей. При этом в «нестандартной» обстановке вирусяка действовала вполне себе мирно и интеллигентно. Тихонько сидела, дожидаясь того момента, когда в компьютер вставят флешку, после чего заражал и переползал на новую станцию. Ну, вот только иногда вызывало перезагрузку, по которой его и нашли. Вот только появление подобной штуки незаметно для всех окружающих перевернуло весь мир. Ведь по признанию большинства — это стало первым кибероружием. Для цифрового пространства — аналог ядерного бомбардировок Хиросимы и Нагасаки — переход вооружения на новый виток. Программа, которая уничтожала объекты в реальности, специально написанная для этого. Заранее внедренная и спланированная так, чтобы произвести необходимые разрушения. И это без использования танковых клиньев и ковровых бомбардировок. Кажется, как говорят в фильмах: «Мир изменился, старик».

¹ Такая формулировка означает, что может быть и вообще не так. Это просто предположения, с которыми согласно большинство.