Находим подробную информацию о любом номере, электронной почте, IP адресе

Syndicate Onion Club

В предыдущем посте мы рассмотрели основную идею OSINT, почему она нужна и полезна в современном мире.

Если не читал, ссылка на предыдущий пост ниже:

— OSINT. Что это такое и как его применять ?

Сегодня мы пришли с другим инструментом OSINT, который используется для сбора информации. Очень часто инструменты OSINT используются для анализа угроз или кибер-расследований.

OSINT search Description

OSINT search Description - это небольшой скрипт на python, используемый для извлечения данных с использованием разных поисковых систем и ключей API разных разработчиков. Скрипт Python, предназначенный для поиска общедоступных адресов электронной почты, доменов, телефонных номеров.

OSINT ФУНКЦИОНАЛЬНОСТЬ ПРЕДЛАГАЕТ:

- Найти личную информацию, такую как - имя, пол, местоположение GPS, возраст, языки, профили в социальных сетях и т.д.

- Найти информацию, связанную с нарушениями данных.

- Найдите, к какой стране принадлежит номер телефона.

- Найти результаты методов взлома Google.

- Найти результаты, связанные с доменами или IP-адресами.

- Найти цифровые сертификаты для определенного домена.

- Найти CMS для определенного сайта.

- Найти DNS-записи и зоны передачи информации для определенного домена.

- Найдите идентификатор Facebook и страницу Facebook, полную фотографий, после получения URL профиля в Facebook.

- Найти URL-адреса, присутствующие на некоторых веб-страницах.

- Найдите URL, чтобы узнать, какие торренты скачиваются с какого-то IP.

УСТАНОВКА ОПИСАНИЯ ПОИСКА OSINT:

https://pipl.com/api

https://www.opencnam.com

https://www.shodan.io

https://whatcms.org/API

https://censys.io/register

https://dashboard.fullcontact.com/consentsПосле копирования наберите python3 osintS34rCh.py

Наберите python3 osintS34rCh.py -hДля тестирования используется Kali Linux 2019.1 amd64. Инструмент был протестирован на загрузочной версии Kali Linux 2019.1 amd64.

Перед установкой OSINT поиск. Убедитесь, что Python3 установлен. Для установки на python sudo apt-get update и sudo apt-get install python3 инструмент работает на python3.

Если установлен python3. Введите sudo apt-get install python3-dev

Так что установите версию pip3. Для этого типа sudo apt-get install python3-pip

Введите в терминале: git clone https://github.com/am0nt31r0/OSINT-Search.git

Введите cd OSINT-Search и введите chmod u + x needs.txt и введите chmod u + x osintS34rCh.py

Введите ls-ltr для проверки прав доступа.

Наберите в терминале: pip3 install -r requirements.txt

Затем наберите: pip3 install git+https://github.com/abenassi/Google-Search-API –upgrade

Наберите pip3 install https://github.com/PaulSec/API-dnsdumpster.com/archive/master.zip –user

Наберите python3 osintS34rCh.py

Теперь отсюда введите ключи API, которые необходимы для следующих URL-адресов.

Создайте учетную запись в каждом из следующих URL и скопируйте их API в обязательное поле osintS34rCh.py

Находим E-mail

Наберите python3 osintS34rCh.py -e abh#########a6##@gmail.com –pwned

-e используется для поиска информации о электронных письмах.

- abh#########a6##@gmail.com - целевой идентификатор электронной почты. В целях безопасности мы скрываем идентификатор электронной почты, и поскольку этот идентификатор электронной почты создан специально для классов кибер-криминалистики Международного института кибербезопасности.

- -pwned - это запрос для поиска, если есть какое-либо нарушение данных.

- root@kali:~/Downloads/OSINT-Search# python3 osintS34rCh.py -e abh##########a6##@gmail.com --pwned

Над выводом показано, что 3 данных взломано с указанным выше идентификатором электронной почты. Первое - приложение для обмена сообщениями DUBMASH.

Приложение для обмена видеосообщениями в декабре 2018 года столкнулось с утечкой данных и отправило более 162 миллионов электронных писем. Позже данные, содержащие имена пользователей и хэши паролей, были проданы в темной сети.

Второе - это старая, но эффективная утечка данных в Myspace. Myspace - это популярная социальная сеть, предлагающая фотографии, музыку, видео, отправку пользователями сетевых друзей. В соответствии с вышеуказанным нарушением данных, данные этого сайта были также найдены в продаже на сайте REAL DARK. В том числе имена пользователей, пароли, хэши, адреса.

Третье - это нарушение Tumblr, когда оно пострадало от взлома данных около 65 миллионов, который продавался на темном рынке.

НАЙТИ ХОСТЫ, ОТКРЫТЫЕ КЛЮЧИ ЦЕЛИ

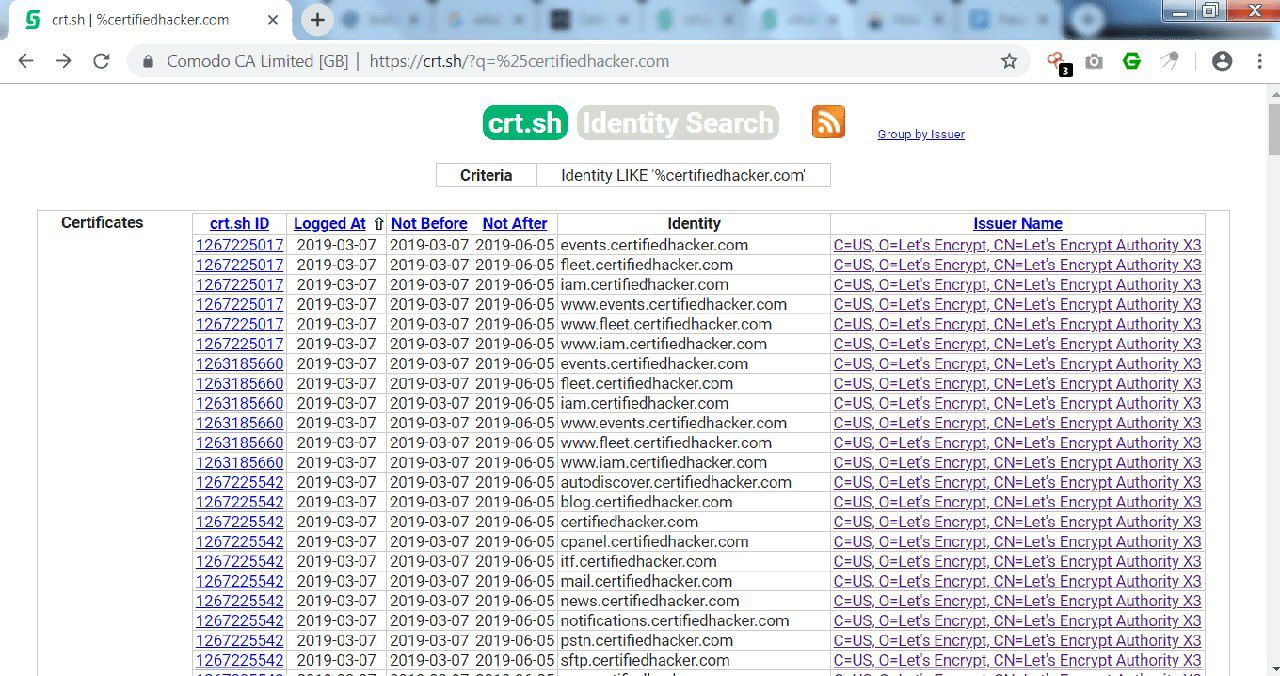

Наберите python3 osintS34rCh.py -t certifiedhacker.com

-t используется для поиска информации, связанной с доменом.

certifiedhacker.com является целевым сайтом.

Приведенный выше вывод показывает, что Шодану не удалось найти все о целевом сайте. Затем Crt.sh находит URL-адреса такие же, как целевой сайт. Crt.sh показывает домены и субдомены целевого сайта. Crt.sh (Certificate Transparency) разработан для повышения безопасности открытого ключа.

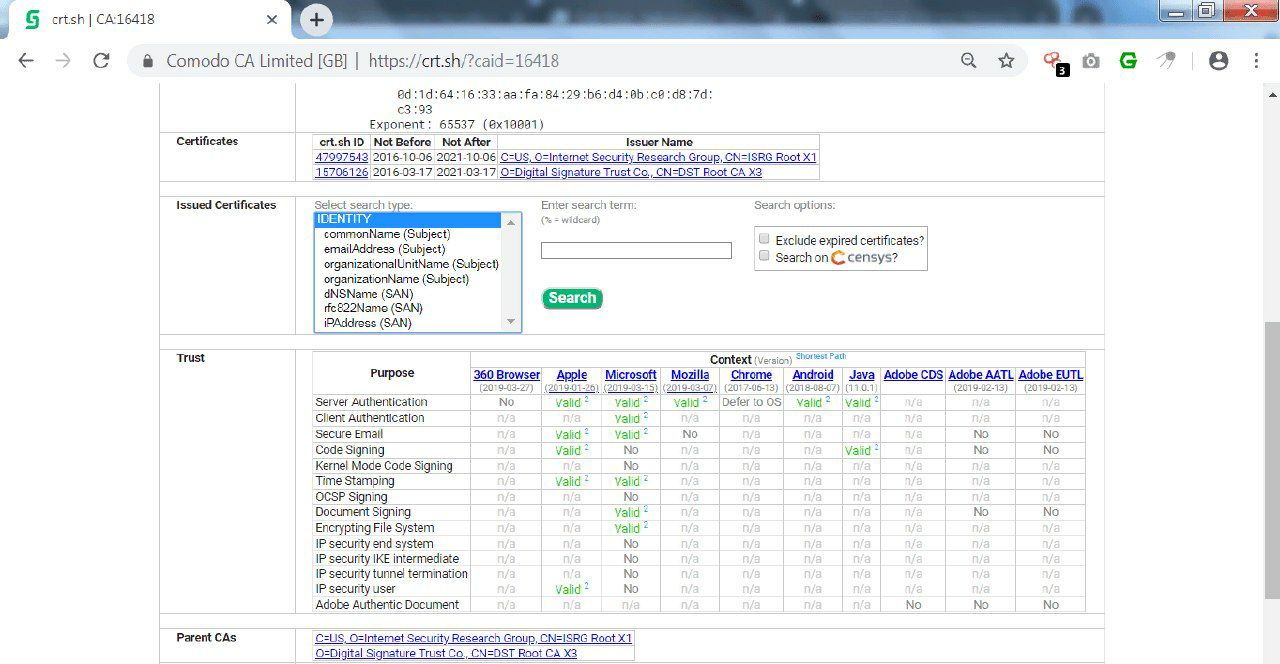

Когда мы открываем первую ссылку с crt.sh. Он показывает связанные ссылки так же, как целевой сайт (сертифицированный hacker.com)

Выше ссылка показывает ту же ссылку, что и Certifiedhacker.com. При открытии первой ссылки отображается открытый ключ URL с общим названием органа шифрования Let.

————————————————–SNIP———————————————

Далее он показывает выданные сертификаты на URL. Затем он показывает аутентификацию URL. Действительный показывает, что браузер прошел проверку подлинности в любых целях.

Большинство URL в crt.sh показывает одинаковые аутентификации.

DNSdumpster предназначен для поиска обнаруженных хостов, связанных с доменами. DNSdumpster находит все видимые хосты для злоумышленников.

В приведенном выше выводе Dnsdumpster собрал 5 записей хоста и другие домены целевого сайта. Существует множество способов собрать хосты любого домена. Мы показали, как NSLOOKUP используется для сбора разных хостов.

Затем он показывает различные домены целевого сайта, содержащие обратный DNS, страну, IP-адрес, интернет-провайдера и заголовок DNS.

Выше вывод поиска OSINT собрал различные записи, которые могут быть использованы в дальнейших методах сканирования.

Затем он показывает имя сервера в зоне передачи, но не смог передать какую-либо часть файла.

Найти открытые порты

Наберите python3 osintS34rCh.py -t 162.241.216.11

-t используется для ввода IP-адреса.

162.241.216.11 - целевой IP-адрес.

Над выводом показаны открытые порты из шодана, содержащие зарегистрированную страну с долготой и широтой.

Шодан обнаружил открытые порты целевого сайта. Некоторые порты с общей уязвимостью могут использоваться в дальнейших методах следования.

Censys также нашла общие перечисленные порты, которые используются в методах сбора информации.

Все эти методы являются учебным планом по этическим хакерским занятиям Международного института кибербезопасности.

ИЗВЛЕЧЕНИЕ URL-АДРЕСОВ

Наберите python3 osintS34rCh.py -u certifiedhacker.com

-u используется для ввода доменного имени.

certifiedhacker.com является целевым доменным именем.

root@kali:~/Downloads/OSINT-Search# python3 osintS34rCh.py -u certifiedhacker.com

После сканирования по URL-запросу OSINT-search собрал все ссылки целевого сайта. Приведенная выше ссылка может быть использована в дальнейших методах следования.

ПОИСК ДЕТАЛЕЙ МОБИЛЬНЫХ ЧИСЕЛ

Наберите python3 osintS34rCh.py -p +919####677## –callerID

-p используется для ввода номера телефона, -callerID является запросом.

+919####677## - целевой номер мобильного телефона. В целях безопасности номер мобильного телефона скрыт. Криминалистика мобильных номеров является основной темой занятий по кибер-криминалистике Международного института кибербезопасности.

root@kali:~/Downloads/OSINT-Search# python3 osintS34rCh.py -p +918071992699 --callerID

Над выводом отображается текущее местоположение мобильного номера. Вывод может быть использован в начальной фазе метода следования/разведки.

Наберите python3 osintS34rCh.py -p +919####254## –callerID

-p используется для ввода номера телефона,

-callerID является запросом.

+52#########78 - целевой номер мобильного телефона. В целях безопасности номер мобильного телефона скрыт.

Над выводом отображается текущее местоположение мобильного номера. Вывод может быть использован в начальной фазе метода следования/разведки.

Наберите python3 osintS34rCh.py -p +52########02 –callerID

-p используется для ввода номера телефона, -callerID является запросом.

+52########02 - целевой номер мобильного телефона. В целях безопасности номер мобильного телефона скрыт.

Над выводом отображается текущее местоположение мобильного номера. Вывод может быть использован в начальной фазе метода печати/разведки.

Любой неожиданный номер можно проверить, из какой он страны.

Данная статься написана в ознакомительных целях. Все что вы делаете, вы делаете на свой страх и риск ! Администрация канала не несёт ответственности за ваши действия.

Syndicate Onion Club — Только годный контент