Cамый детальный мануал по OSINT в рунете

Syndicate Onion Club

Что такое OSINT ?

OSINT (Open source intelligence) — это сбор информации из открытых источников с последующим анализом. Слишком общее описание, чтобы понять всю суть термина, поэтому я расскажу об этом подробнее...

Анализ занимает очень важную роль в получении результата. Ведь очень важно не только получить информацию, но и правильно ее обработать, проанализировать и сделать выводы.

Методы и средства разведки (OSINT tools)

Существует множество механизмов и методов OSINT, однако не все из них будут работать для твоей цели. Некоторые из них могут работать, другие – нет, но это неотъемлемая часть стратегии OSINT – тебе нужно выяснить, какие источники хороши, а какие не имеют отношения к твоим исследованиям.

Наиболее популярные методы OSINT доступные всем и каждому, используемые в кибербезопасности против человека и организаций:

- определение сотрудников (ФИО, должности), а также программное обеспечение, с которым работают сотрудники;

- сбор информации через поисковые системы Google (особенно с помощью Google Dorks), Yandex, Yahoo, Bing и другие;

- анализ информации в социальных сетях (ВКонтакте, Facebook, Одноклассники и тому подобное), на форумах, блогах и других виртуальных ресурсах;

- поиск по фотографии, например, через Google, Yandex, TinEYE и другие подобные ресурсы;

- определение контактных номеров телефона и дальнейший поиск по номеру в социальных сетях, мессенджерах, иных сайтах;

- просмотр сохранённых копий сайтов через Google;

- изучение веб-сайтов в архиве Интернета, например, через сервис Wayback Machine;

- использование Google Maps и других источников спутниковых изображений для получения географического положения пользователей.

Сбор информации из широкого круга источников – это трудоемкая работа, но существует множество инструментов, позволяющих упростить сбор разведданных. Наиболее популярные специализированные OSINT технологии, также доступные всем и каждому, однако требующие более продвинутого уровня владения и знания информационных технологий:

- поиск через OSINT Framework, который содержит в себе ссылки на большую коллекцию ресурсов для решения самых разнообразных задач – от сбора адресов электронной почты до поиска в социальных сетях и dark Web'e;

- использование автоматизированных инструментов OSINT для получения информация, например через Spiderfoot, Maltego, Recon-ng, FOCA и другие;

- применение инструментов для поиска подключенных к Интернету устройств, например, через поисковую систему Shodan или Censys;

- использование инструменты сбора данных о людях, такие как Pipl, которые помогут вам раскрыть много информации о людях в одном месте;

- сбор информации через метапоисковую систему Searx, позволяющую собирать данные анонимно, из более чем 70 поисковых сервисов;

- отслеживание местоположения человека по его фотографиям, например, через сервис GeoCreepy;

- ещё один замечательный инструмент, который Вы можете использовать для сбора общедоступной информации, является Metagoofil – использует поисковую систему Google для извлечения общедоступных PDF-файлов, документов Word, Powerpoint и Excel из заданного домена;

- применения специальных OSINT-расширений, таких, как Open Source Intelligence Browser Extension;

- изучения служб DNS, доменов, поддоменов и IP-адресов;

- применения иных инструментов Kali Tools позволяющий выполнять не только разведку, но и множество иных задач;

- нахождение работающих служб, через сканирование портов в инфраструктуре целевой компании;

Все вышеперечисленное – лишь малая часть программ применяемых для разведки на основе открытых данных. Последним шагом в стратегии OSINT будет перевод всех полученных цифровых данных в удобочитаемый формат, чтобы были понятны и доступны людям далёким от компьютерных технологий.

Именно в этой статье я хотел бы сделать акцент, на последовательном процессе. Это очень важно, так как полный сбор данных должен включать как минимум несколько этапов, иметь конкретные задачи, а также пути достижения. Поэтому сегодня мы рассмотрим, один из возможных вариантов, как лучше подходить к OSINTy, а также что нужно использовать на начальных этапах, чтобы максимально эффективно проводить поиск по открытым источникам и анализе полученной информации.

Как структурировано подходить к поиску по открытым данным ?

Это далеко не исчерпывающий список, но я вижу процесс примерно в такой последовательности. Если для конкретной задачи вам не нужно выполнять все пункты, то можно пропустить некоторые моменты.

Этап 1. Формирование задач

На этом этапе нужно четко понимать что нужно получить в конечном итоге. Это могут быть, например, ники, которые использует цель. Или нужно пробить абсолютно всю информацию о человеке в интернете.

Этап 2. Планирование

Это очень важный этап. На нем нужно определить все возможные направления и источники, которые будем использоваться для поиска. Как правило, есть 3 основных:

- Личные (социальные сети, блоги, сайты, никнеймы и т.д.).

- Государственные (реестры, базы, суды, налоги, пограничные базы, базы дипломов, база недействительных паспортов и т.д.).

- Внешние источники (друзья, знакомые, СМИ, работодатели, рекомендации).

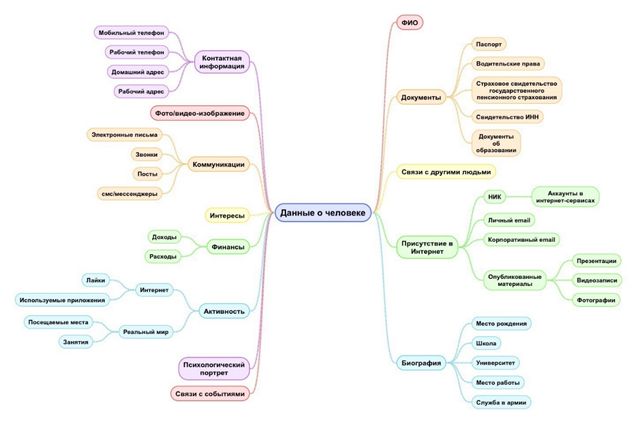

Очень важно визуализировать. Для этого лучше всего использовать XMind, MindMap или другие подобные приложения. Для каждой цели нужно делать свою дорожную карту, но примерно она может выглядеть вот так.

Этап 3. Сбор информации

Этот этап наверное самый трудоёмкий, но в основном он реализуется с помощью набора софта и онлайн-сервисов. Очень круто, когда подходя к этому этапу у вас есть какая-то предварительная информация. Например, вы знаете, что человек использует в качестве пароля фамилию своей первой учительницы. И, допустим, она есть у нашей жертвы в друзьях во ВКонтакте. Это существенно сужает круг и становится ясно куда нужно смотреть в первую очередь.

Но иногда такой информации нет и нужно искать абсолютно всё. Сначала лучше начать с имени, фамилии и никнейма. Дальше можно раскручивать и искать телефон, список друзей, строить связи в социальных сетях и форумах. Но как показывает практика, почти все результаты поиска базируются на трех вещах: номер телефона, почта и никнейм.

Основные направления для поиска информации:

- Социальные сети (VKontakte, Facebook, Twitter, Instagram). Судя из профилей среднестатистических пользователей, можно вытянуть фото, никнеймы, гео, друзей, контакты, город, связи с другими участниками, интересы, группы и т.д.

- Поисковые системы. С помощью разных операторов можно вытянуть достаточно много информации. Но для этого нужно использовать операторы продвинутого пользователя. Об этом мы детально поговорим в практических кейсах.

- Форумы. Можно понять интересные темы для общения, круг интересов, связи с другими пользователями, какие-то политические увлечения.

- Судебные сайты. Можно посмотреть, не судился ли человек, имея на руках фамилию и место регистрации.

- Специальные сайты. Например, поисковики Shodan и Censys. Это будет актуально, если у вас есть IP адрес цели.

- База дипломов.

- База судебных приставов.

- База недействительных паспортов.

Это далеко не весь список и нужно смотреть в зависимости от конкретной цели. Ведь иногда так бывает, что человека нет в социальных сетях и всё общение происходит исключительно на форумах, а бывает с точностью наоборот.

Этап 4. Анализ результатов

Вся найденная информация должна быть хорошо продокументирована. Лучше добавлять пометки на нашей дорожной карте. Например, если ты на этапе сбора информации нашел что-то интересное, то нужно обязательно отметить это визуально. Чтобы на этапе анализа это можно было детально проанализировать и сделать выводы.

Если в процессе сбора инфы удалось найти файлы, то нужно вытащить мета-данные. Для этого можно использовать программы, такие как FOCA, например. Также можно выгружать данные с социальных сетей и дальше работать с ними. На практических кейсах мы также поговорим о том, как с помощью графов и визуальных инструментов можно получать важные и интересные данные.

Обязательно нужно сохранять переписки, публичные сообщения или записи, чтобы потом их проанализировать. Это очень важно, так как прочитав сообщения можно примерно понять психологический портрет нашей цели, а дальше уже работать и использовать для применения атаки.По окончанию этого этапа у нас должно быть четкое понимание всего, с кем цель взаимодействует, что делает, кого лайкает в социальных сетях, с кем общается, а также где отдыхает, какие у неё геопозиции в социальных сетях. Абсолютно все и до самых мелких деталей.

Этап 5. Формирование выводов и подготовка результатов

На этом этапе у нас есть так называемая карта человека. Мы знаем основную информацию, знаем предпочтения и интересы, круг общения, сферу влияния, активность в социальных сетях, а также на других ресурсах. В результаты такой работы можно понять, что в целом человек представляет, сколько он зарабатывает, какие у него есть активы. И в зависимости от этого можем отталкиваться.

Например, если человек занимается рыбалкой, то можно придумать интересную историю и предложить бесплатный выездной тур, какую-то супер крутую книгу или членство в клубе. Хорошо подготовить фейковый сайт, создать качественное письмо и отправить на мыло цели. Можно, например, попросить, что для получения бесплатной поездки, необходимо пройти регистрацию на сайте. Так, например, мы сможем получить представление о том, какие пароли используется наша цель. Можно сразу проверить, не используется ли такая одинаковая политика на всех сайтах.

Также очень важно пересматривать дорожную карту, она позволит понять, что в целом у нас есть и где человек проводит больше всего времени. Если он общается в социальных сетях, и активно выкладывает фотографии в инстаграм с фотовыставок или из одного и того же бара, то значит его там можно очень часто встретить. А если еще предложить от имени заведения какое-то супер предложение через почту, то можно встретить человека в конкретном месте и в конкретном времени. Это уже все зависит от твоей фантазии.

Визуализация

При потоке с большими данными очень важно работать с визуализацией. Таким образом, можно не запутаться и получить больше информации. Именно поэтому я покажу тебе несколько сервисов, которые позволяют реализовать эту функцию.

- Wisemapping - Удобный набор пиктограмм, есть возможность составления заметок, оформления, можно делить на уровни и подуровни. Готовые карты можно сбрасывать для совместной работы. Есть конечно минус, можно подобрать числа в ссылку и найти другие карты.

- Mindmeister - Бесплатный функционал с платными функциями. Есть стандартный набор функций: пиктограммы, картинки, заметки и ссылки. Можно работать совместно. Неплохой сервис с средним функционалом.

- Mindomo - Есть платные функции внутри, но можно использовать бесплатную версию. Имеет больший функционал для оформления и размещения элементов. Можно использовать готовые шаблоны для построения карт. Можно посмотреть пример уже готовых карт по ссылке.

- Maltego - Вы наверное слышали, что это крутой инструмент OSINT для автоматизации поиска. Он установлен в Kali и для использования достаточно бесплатной версии. Но его также можно использовать для построения связей и визуального отображения информации в ручном режиме. С помощью узлов Entities можно добавлять людей, никнеймы, сервера, порты, изображения и т.д. Но это тема скорее для отдельной статьи, чем для абзаца.

Заключение

Понимание и практические навыки применения Open Source Intelligence – являются крайне важным и полезным аспектом, независимо от того, ты просто занимаешься поиском кого-либо или же занимаешься кибербезопасностью на профессиональном уровне.

Основная мысль этой статьи — подходить к OSINT нужно, как четко спланированному процессу. Тогда есть возможность планировать, собирать и анализировать необходимую информацию и не распыляться на ненужные вещи. В следующих статьях мы возьмем несколько конкретных задач и более детально разберем на каждом этапе, что можно сделать и как использовать инструменты для более четкого и понятного анализа.

Набирайся терпения, планируй и ставь свои задачи, а дальше мы будем поэтапно разбираться с ними. Всего тебе хорошего..

Другие статьи на канале Syndicate Onion Club

Подписывайся, и делись ссылкой с друзьями !