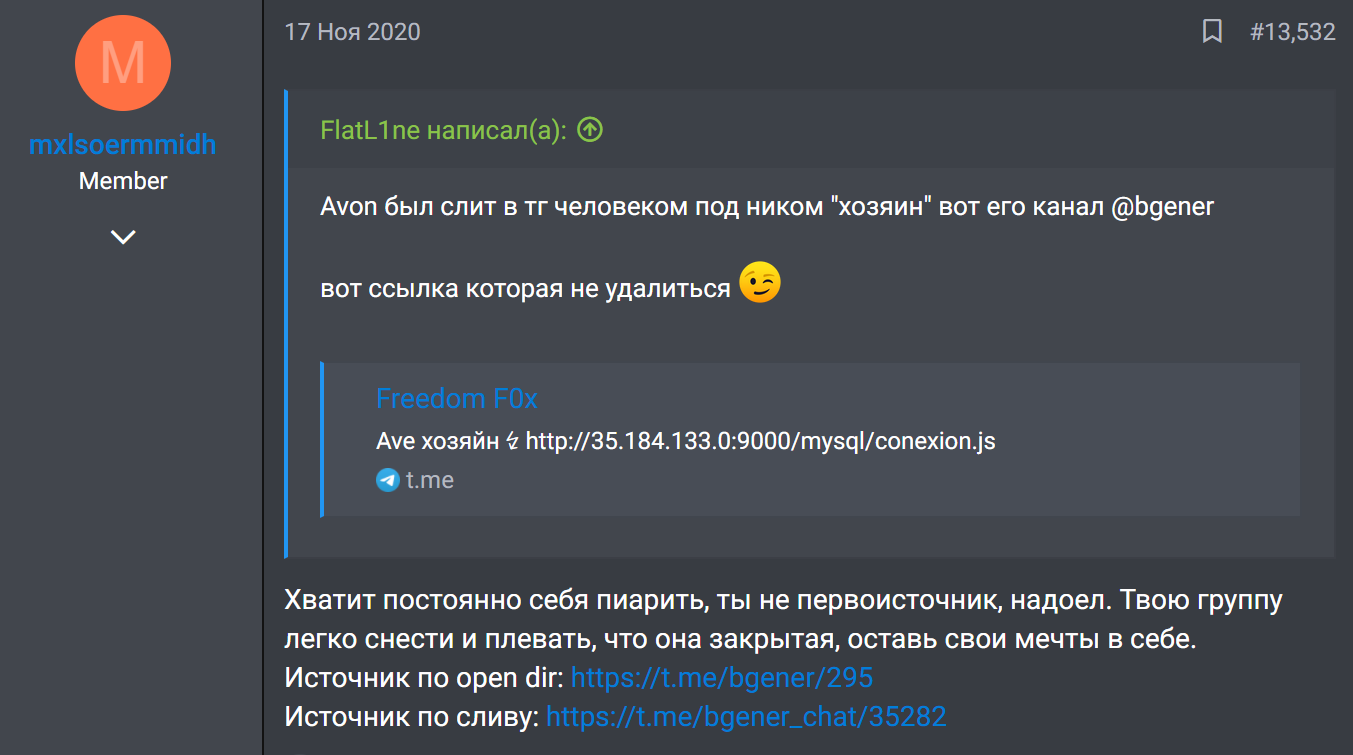

Алекперов Фуад Маариф оглы. Эпизоды криминальной деятельности

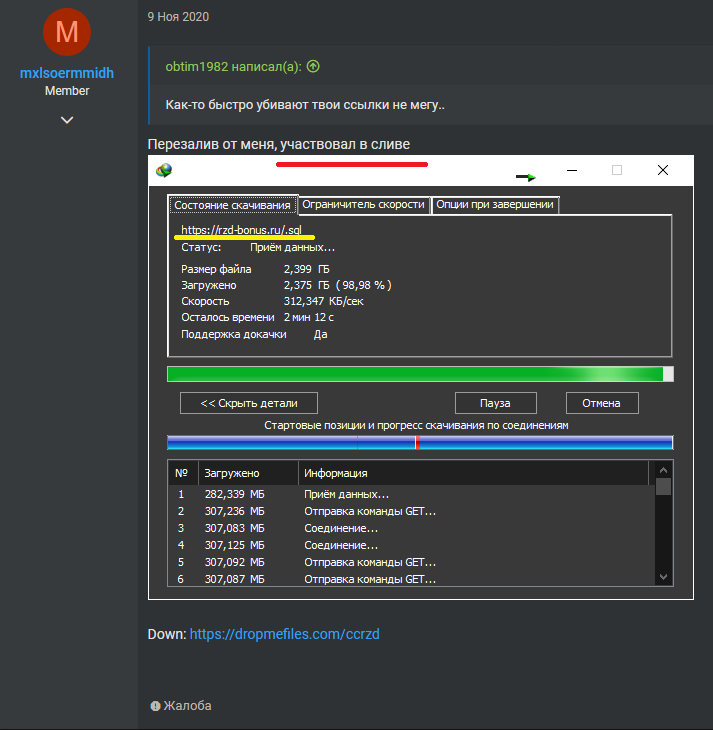

Данный материал является дополнением к статье (https://telegra.ph/Tureckij-gambit---DBeaconDeanon-12-07), посвящённой человеку, который активно занимается взломами сайтов, торговлей украденными данными, продажей пиратского и вредоносного ПО, а также другими криминальными видами деятельности в сфере высоких технологий.

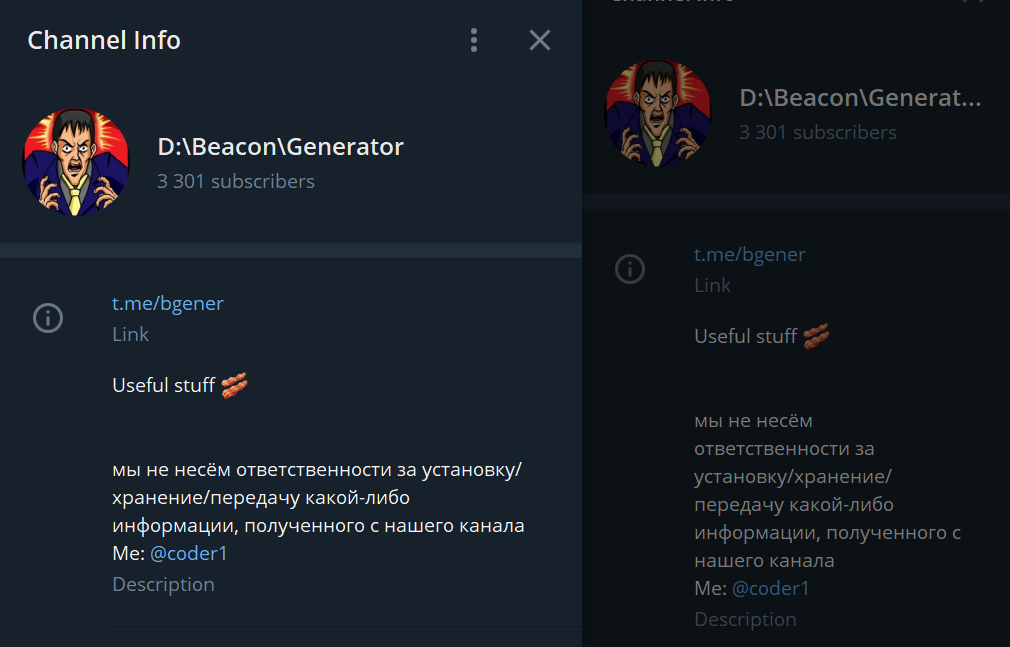

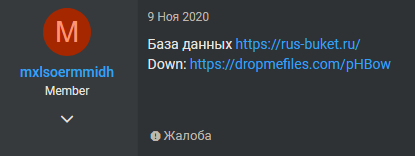

1. Слив базы данных «РЖД Бонус» (https://rzd-bonus.ru/) с серверов компании и распространение в сети. Под ником mxlsoermmidh на одной из теневых площадок (phreaker.pro) скрывается Фауд Алекперов.

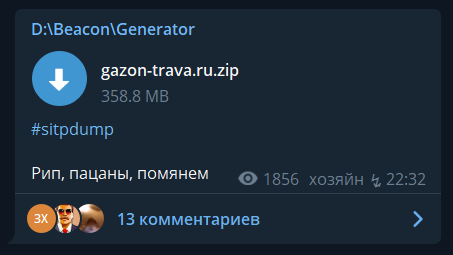

2. В.злом сайта http://gazon-trava.ru/ и слив базы данных клиентов в сеть.

3. Взлом камер МФЦ.

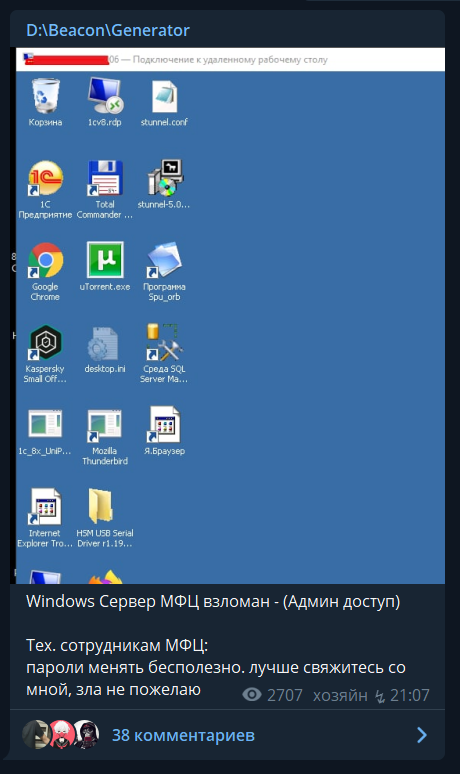

4. Взлом сервера МФЦ.

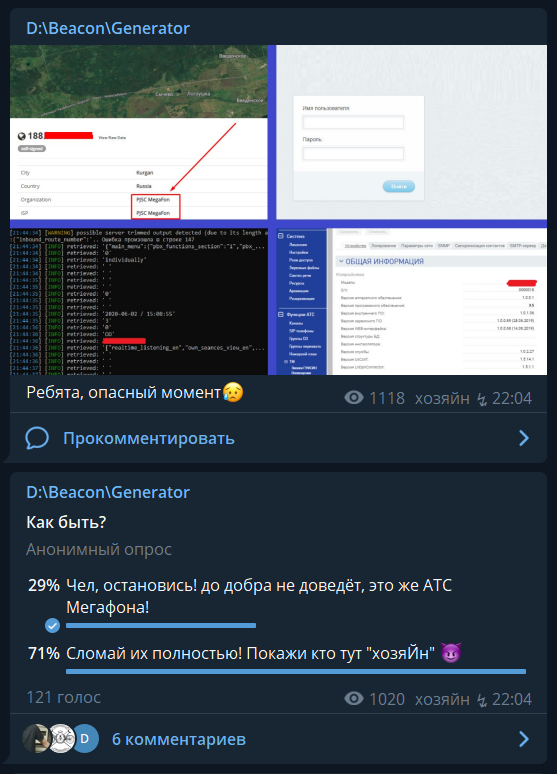

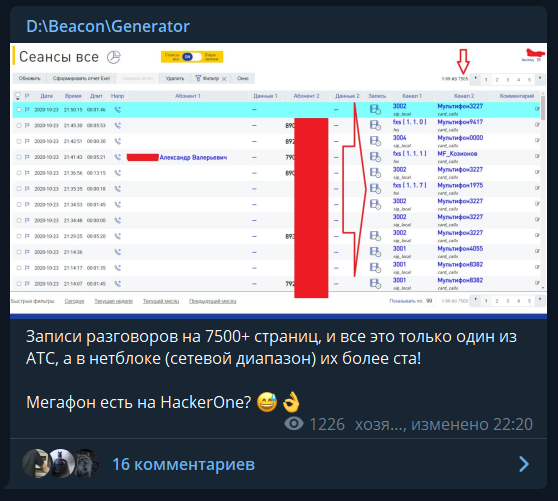

5. Взлом АТС компании «МегаФон» и получение доступа к записям разговоров абонентов.

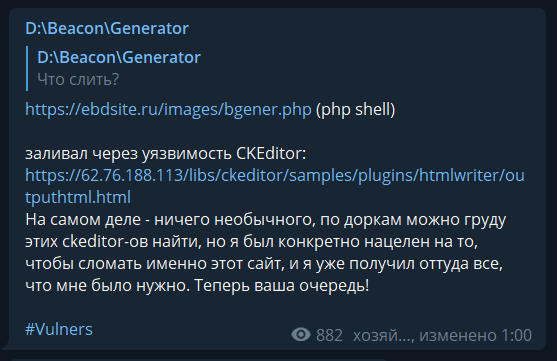

6. Взлом сайта https://ebdsite.ru/ и залив «шелла» (скрипта, при помощи которого злоумышленник может осуществлять дальнейшее управление сервером).

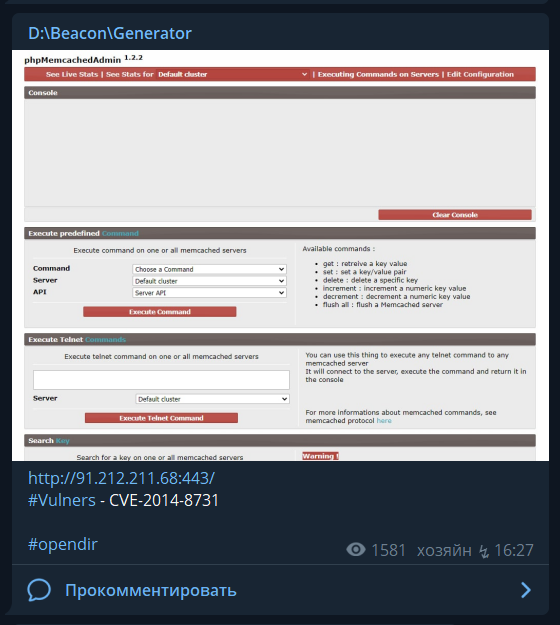

7. Взлом сервера http://91.212.211.68:443/ через эксплуатацию уязвимости CVE-2014-8731.

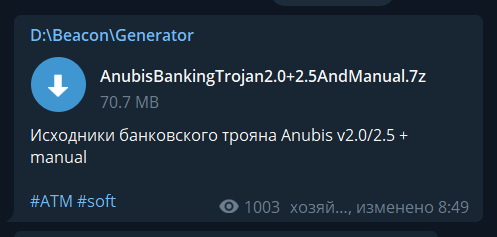

8. Распространение банковского трояна Anubis и инструкций к нему.

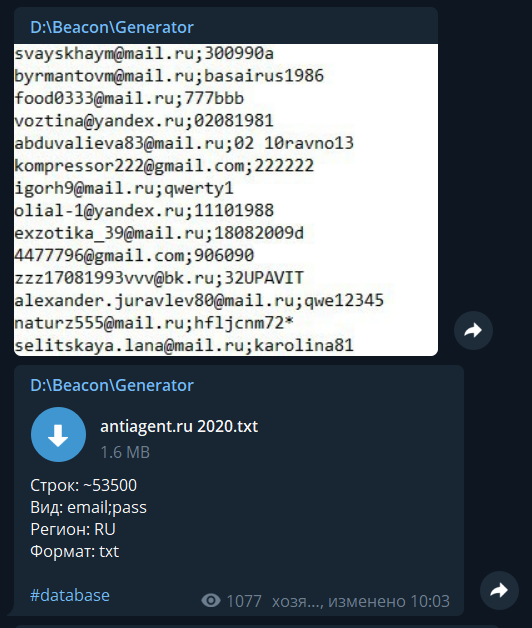

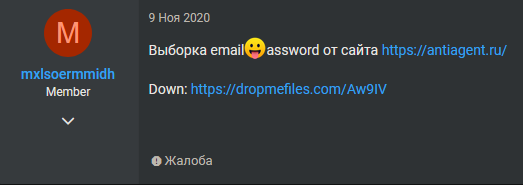

9. Распространение логинов и паролей пользователей из базы данных взломанного сайта https://antiagent.ru/ у себя на канале и на профильных теневых площадках.

10. Распространение исходников банковского трояна Cerberus.

11. Распространение шаблонов для отрисовки паспортов России, Казахстана и Украины.

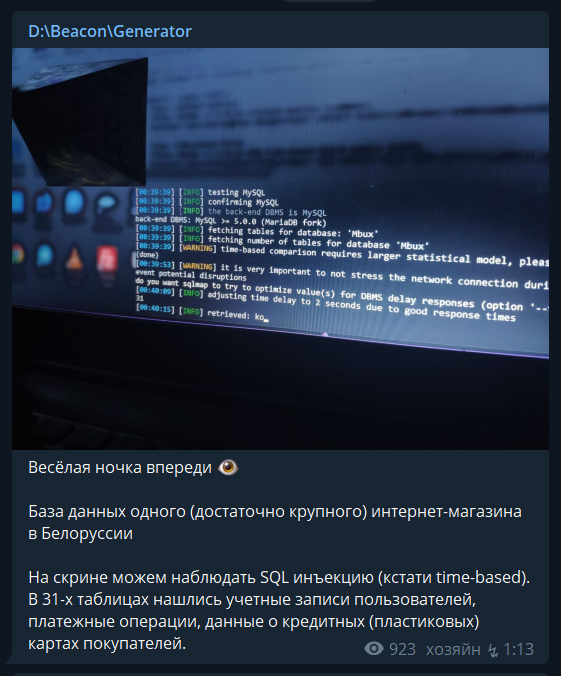

12. Взлом базы данных крупного интернет-магазина в Беларуси.

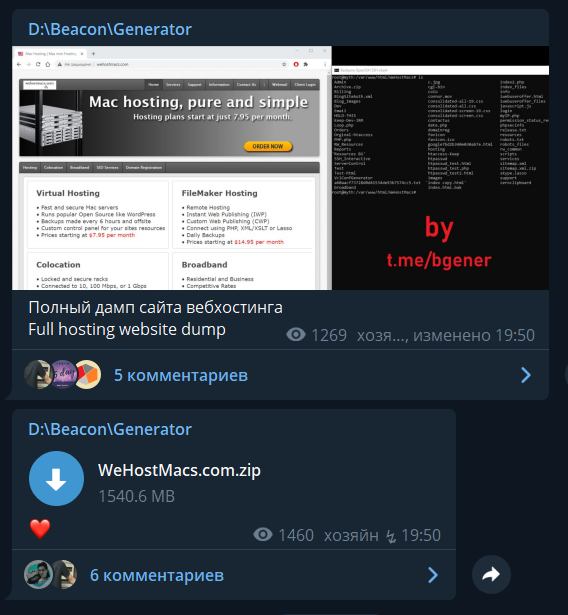

13. Взлом сайта http://www.wehostmacs.com/ и слив полного дампа базы данных в сеть.

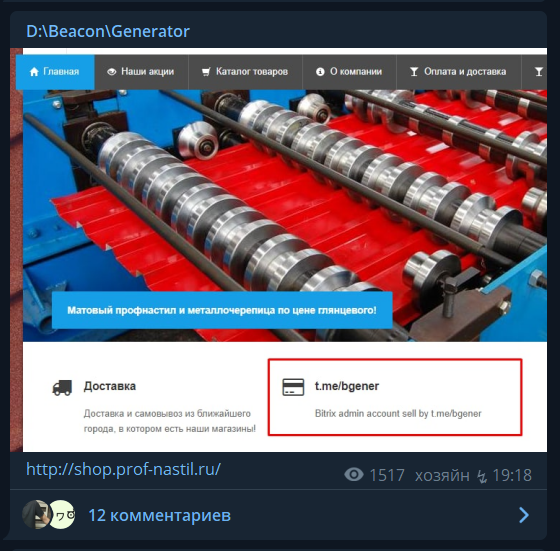

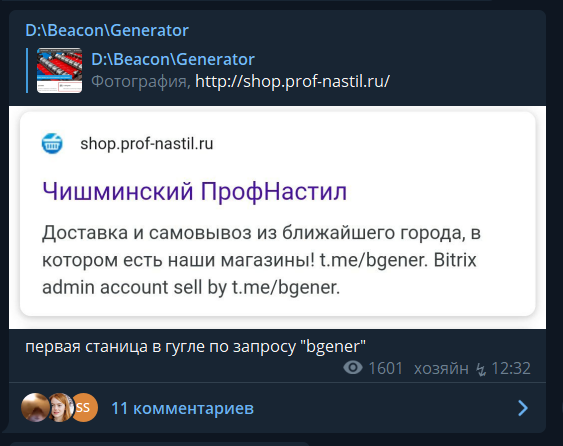

14. Взлом сайта http://shop.prof-nastil.ru/ и подтверждение данного факта посредством размещения информации о своём канале на главной странице ресурса.

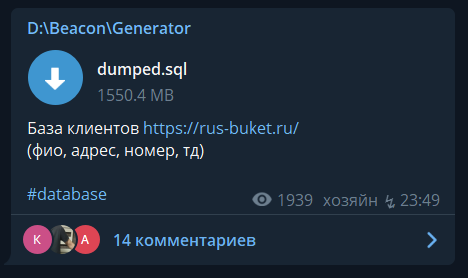

15. Взлом сайта https://rus-buket.ru/ и распространение клиентской базы у себя на канале и на профильных теневых площадках.

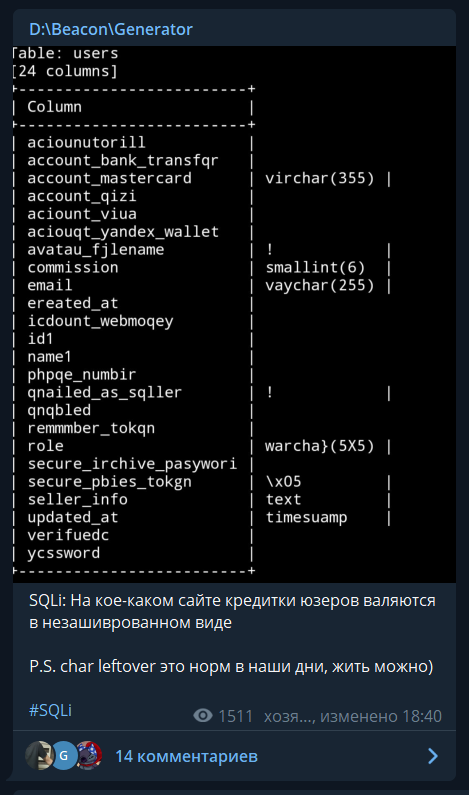

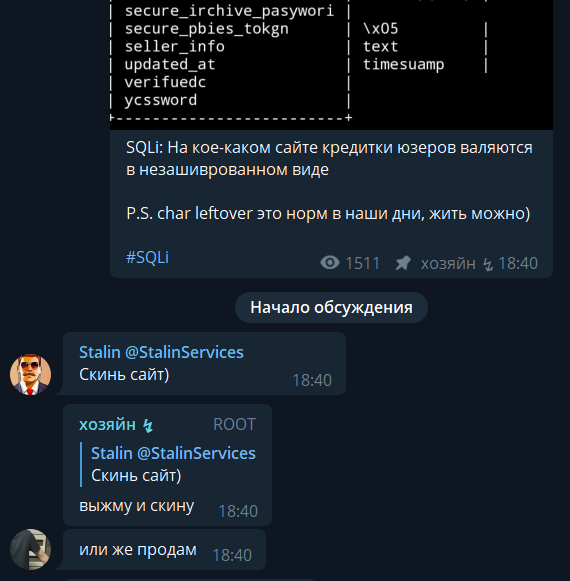

16. Эксплуатация уязвимости на сайте и похищение данных кредитных карт пользователей. Особое внимание стоит обратить на комментарий злоумышленника под информацией о взломе.

17. Взлом интернет-магазина http://shop.prof-nastil.ru/ и радость по поводу размещённой там ссылки на свой канал, которую хорошо проиндексировал Гугл.

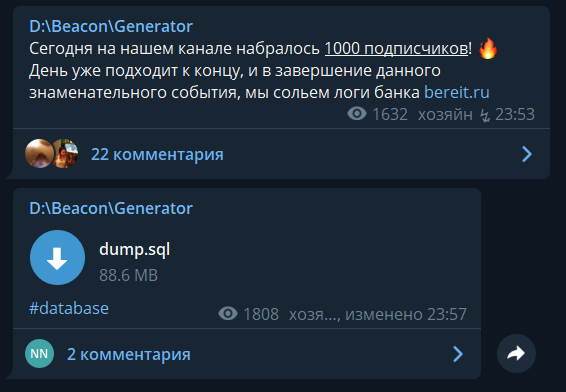

18. Взлом сайта http://bereit.ru/ и слив логов АО «БАНК БЕРЕЙТ» .

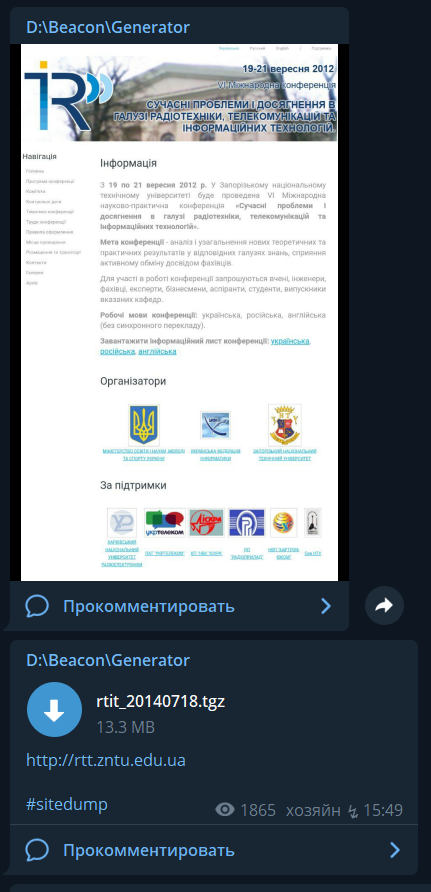

19. Взлом сайта http://rtt.zntu.edu.ua/ и слив дампа базы данных.

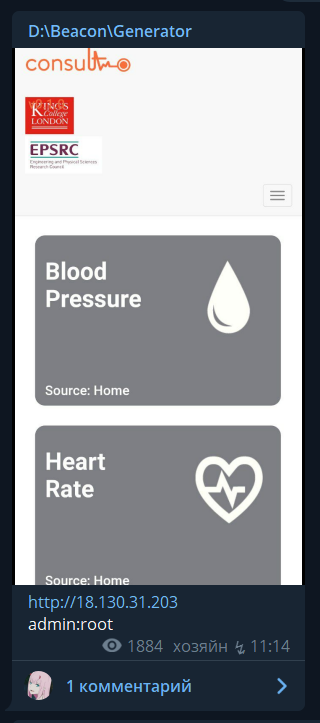

20. Брутфорс админ-панели http://18.130.31.203 и неправомерный доступ к информации на сервере.

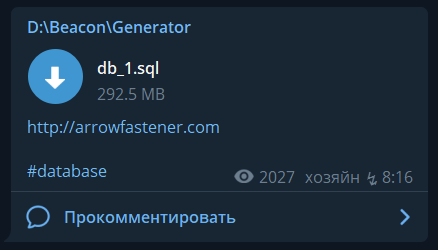

21. Взлом сайта http://arrowfastener.com/ и слив дампа базы данных.

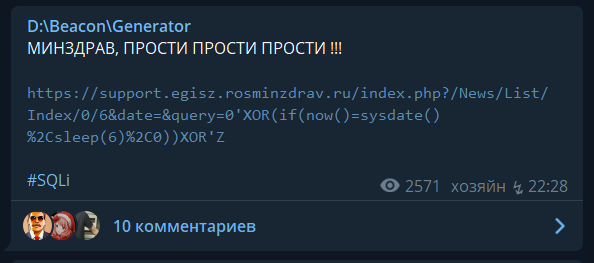

22. Взлом портала https://support.egisz.rosminzdrav.ru/ и неправомерный доступ к информации на сервере.

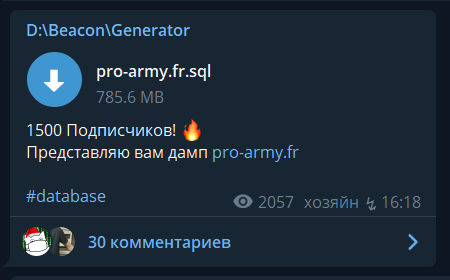

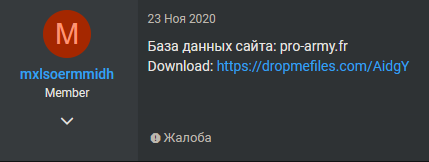

23. Взлом сайта http://pro-army.fr/ и распространение клиентской базы у себя на канале и на профильных теневых площадках.

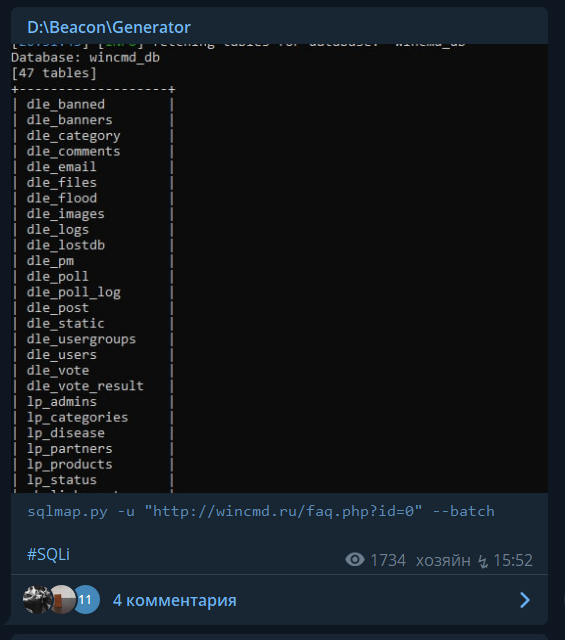

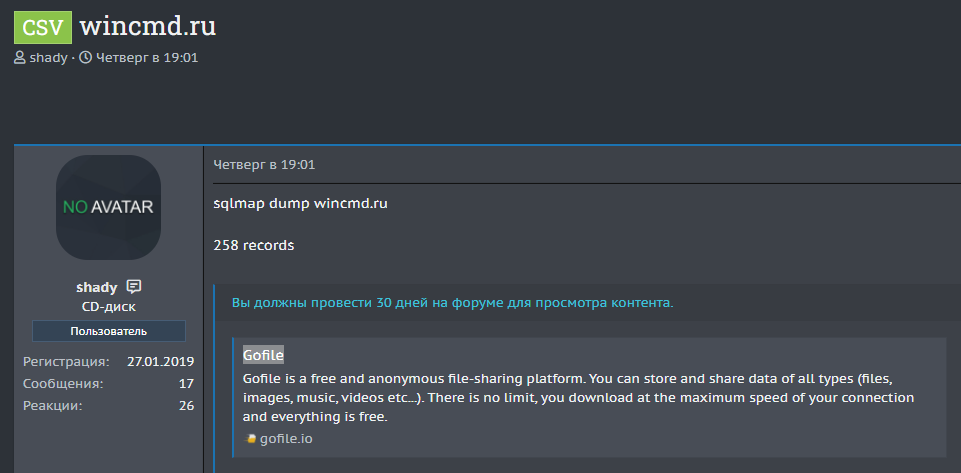

24. Эксплуатация уязвимости на сайте http://wincmd.ru/ и кража базы данных пользователей.

Злоумышленник не стал выкладывать дамп у себя на канале, однако, база данных уже гуляет по сети и была замечена на теневых площадках доступной для скачивания.

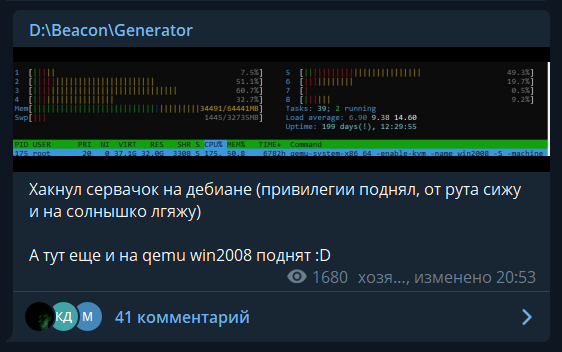

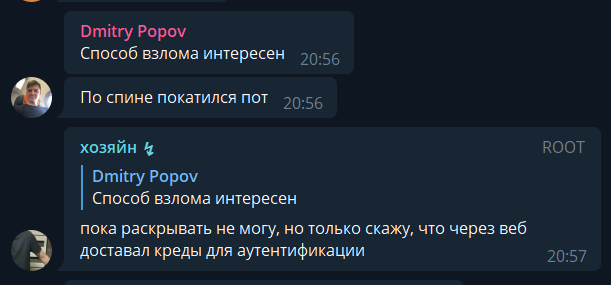

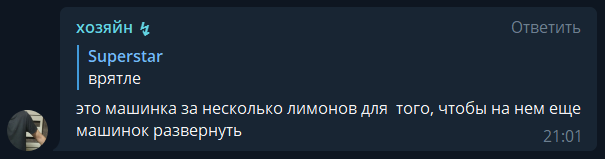

25. Взлом сервера на Debian.

Особого внимания заслуживают комментарии злоумышленника под этой публикацией.

26. Торговля взломанным (пиратским) софтом компании Acunetix (сканер уязвимостей).

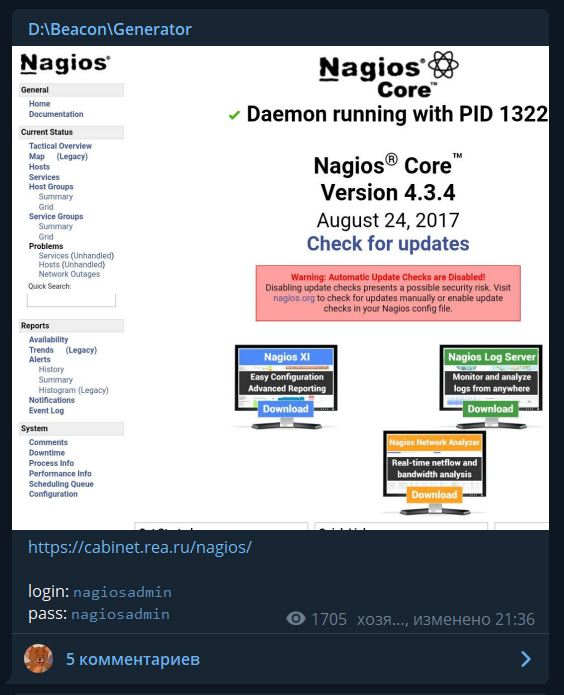

27. Взлом сайта https://cabinet.rea.ru/nagios/

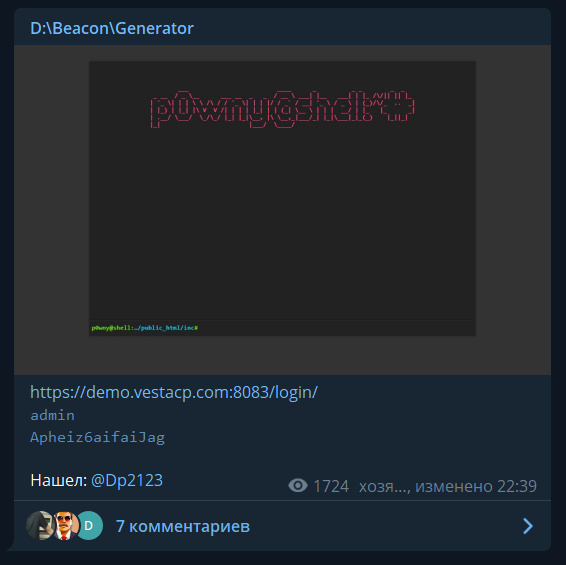

28. Взлом админ-панели https://demo.vestacp.com:8083/login/ совместно со своим подельником.

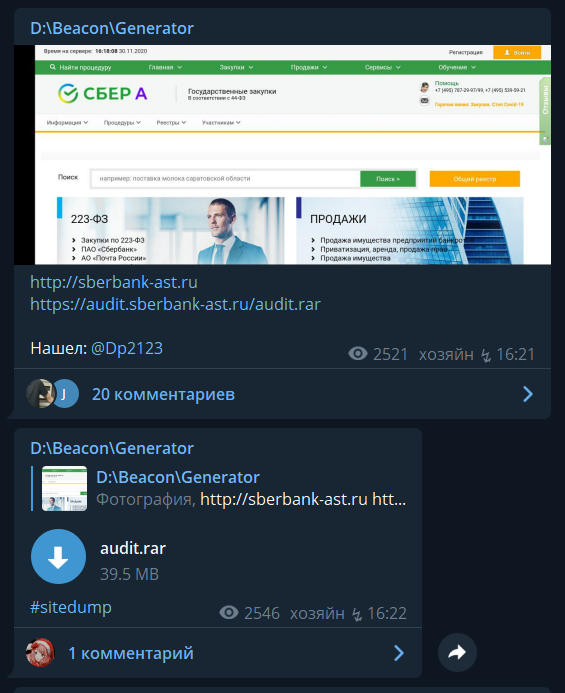

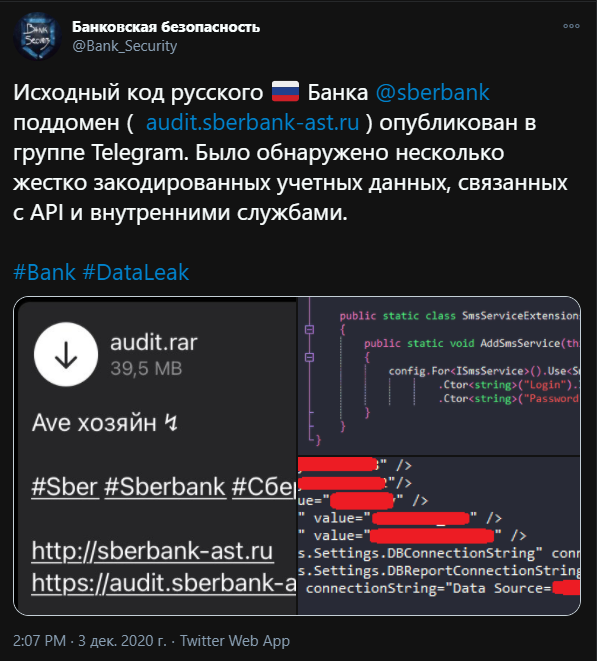

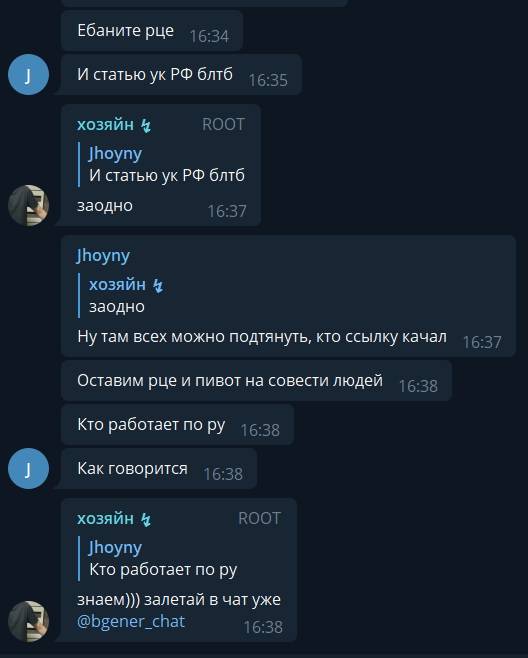

29. Атака на сервер http://sberbank-ast.ru/ и слив файловой системы сайта (совместно со своим подельником).

30. Торговля софтом для взлома и пост-эксплуатации уязвимостей (0Day Windwos 2020).

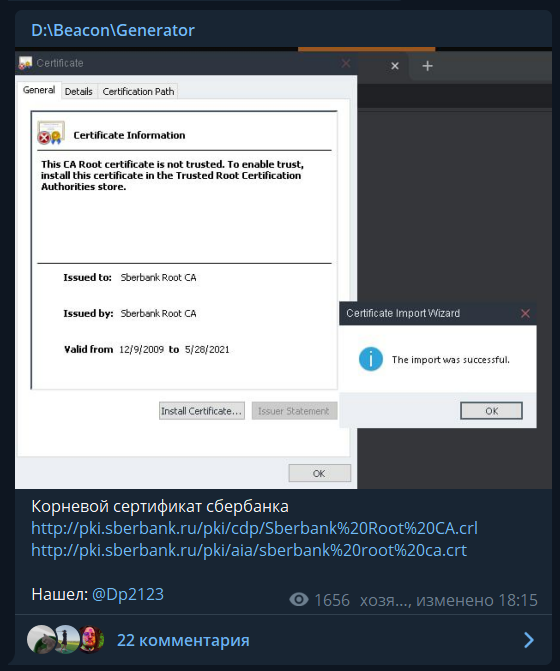

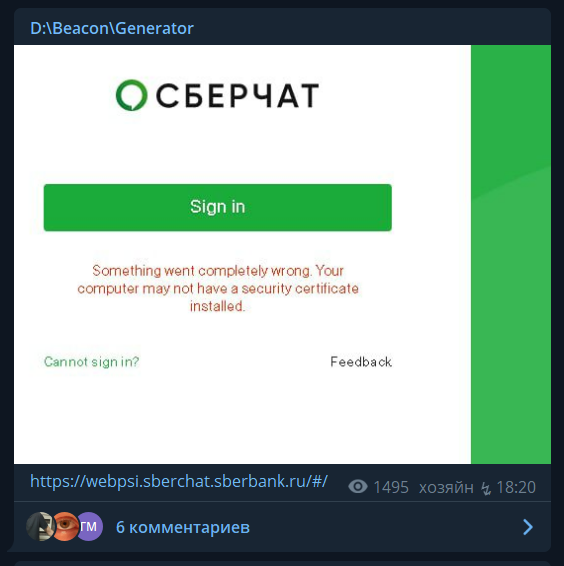

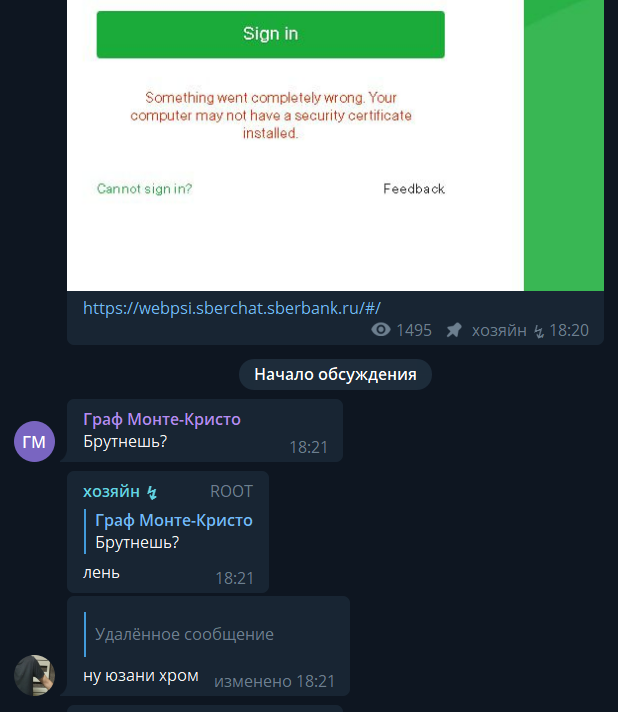

31. Регулярные поиски уязвимостей и попытки их эксплуатауции на серверах Сбербанка.

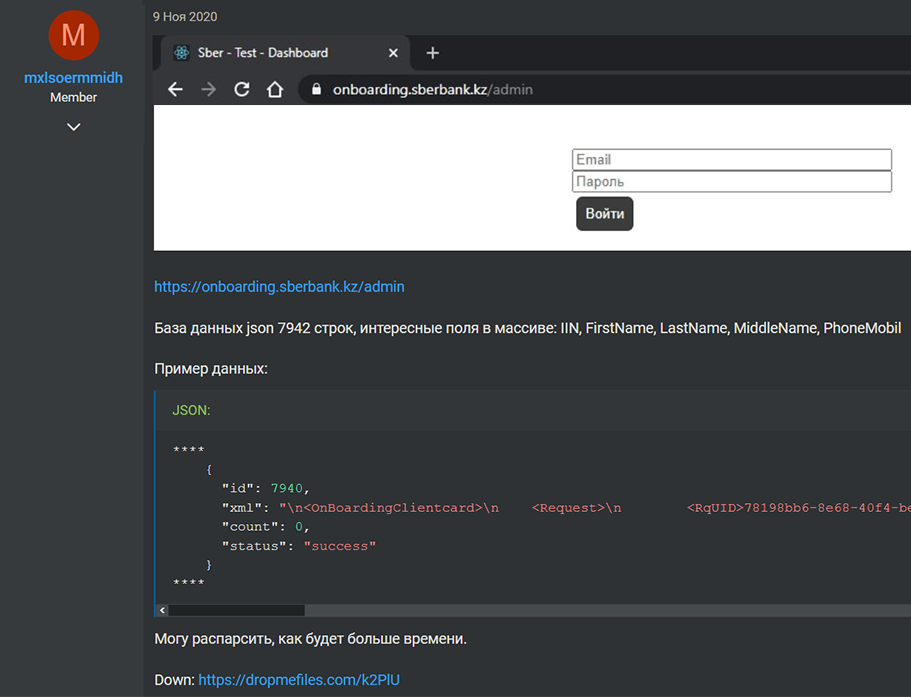

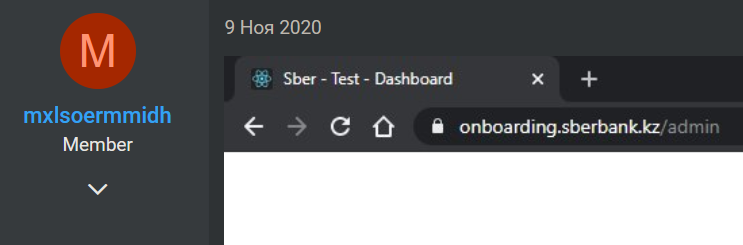

32. Атака на сервер «Сбербанка» https://onboarding.sberbank.kz/admin и слив базы данных, состоящей из 7942 строк и содержащей фамилии, имена, отчества и телефоны.

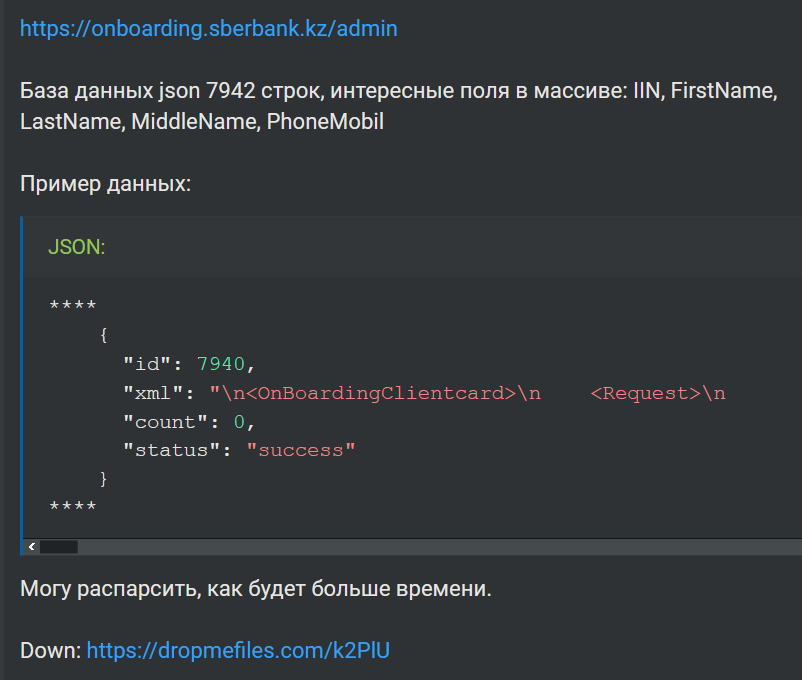

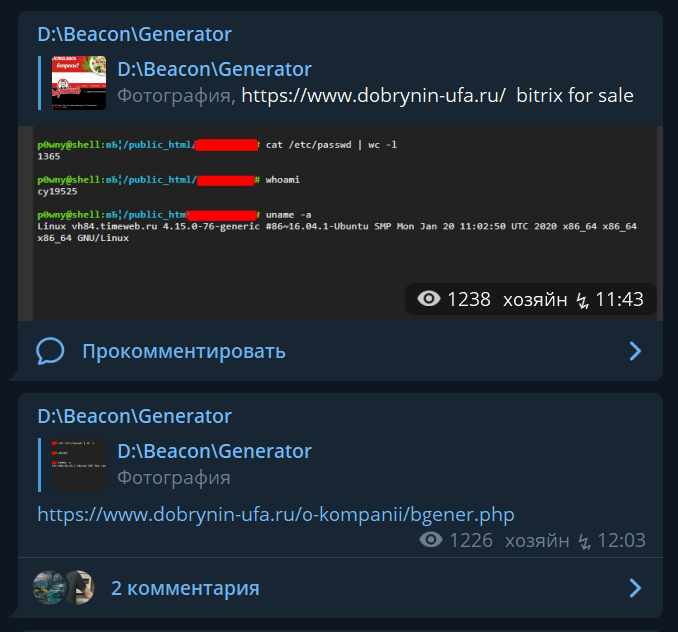

33. Взлом сайта https://www.dobrynin-ufa.ru/ и подтверждение данного факта посредством размещения информации о своём канале на главной странице ресурса. А также залив «шелла» (скрипта, при помощи которого злоумышленник может осуществлять дальнейшее управление сервером).

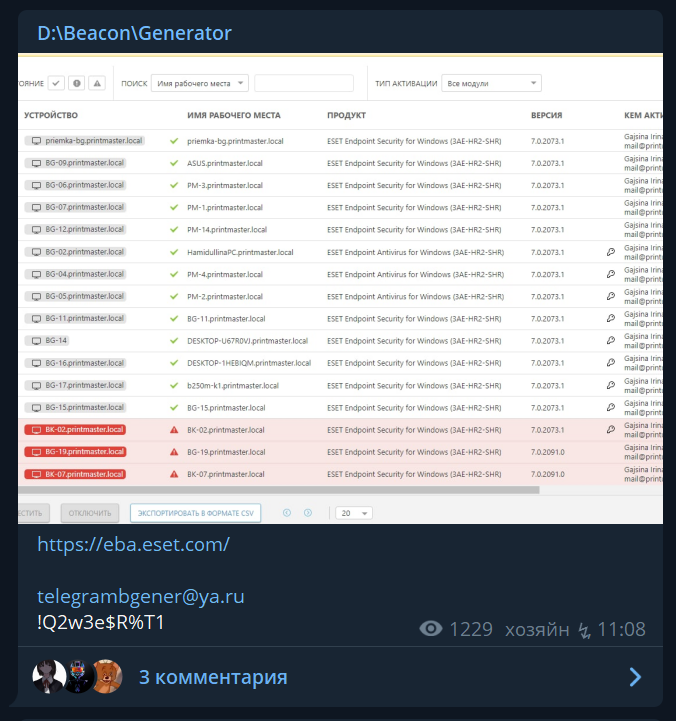

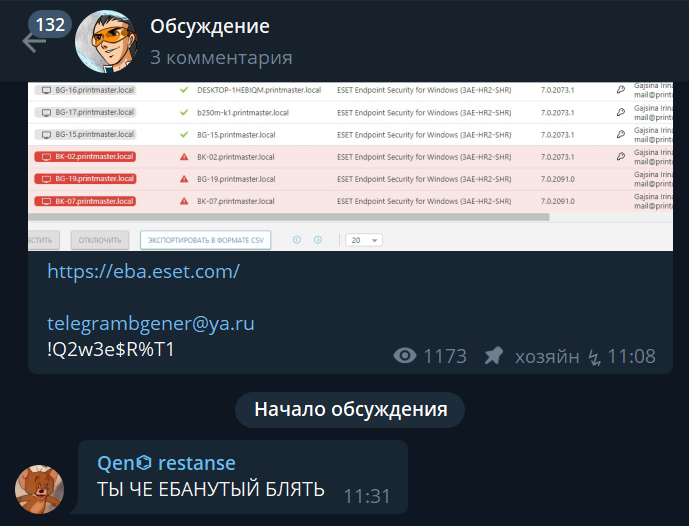

34. Взлом бизнес-аккаунта Гайсиной Ирины (Gajsina Irina) на сайте антивирусной компании Eset и перехват контроля, посредством смены email и пароля от личного кабинета. Это кража корпоративного аккаунта и неправомерный доступ к закрытой информации.

Интересно, что даже друзья-отморозки не очень оценили такую дерзость.

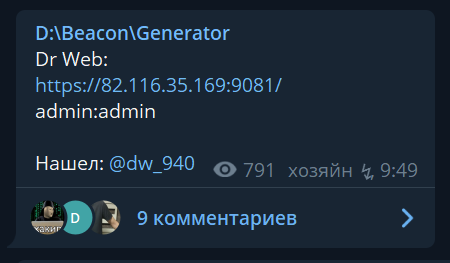

35. Взлом сервера https://82.116.35.169:9081/ и распространение доступа к админ-панели (совместно со своим подельником).

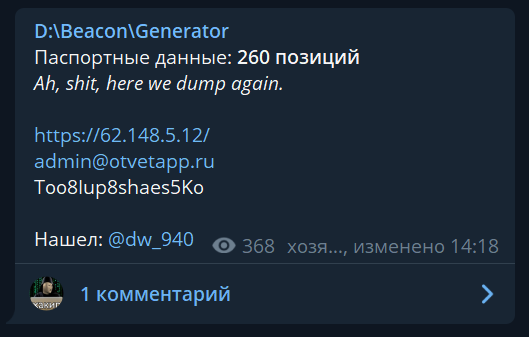

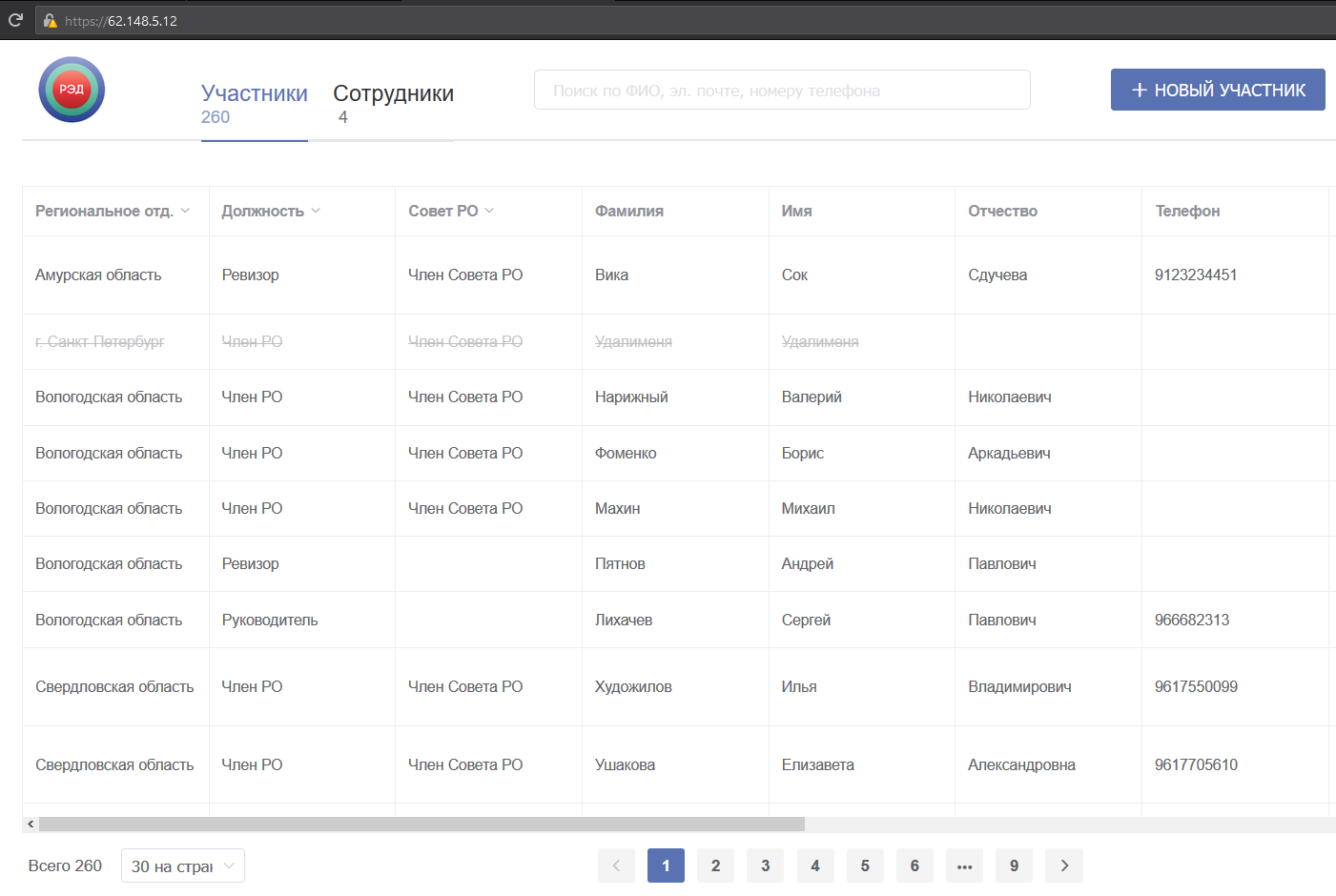

36. Взлом сервера https://62.148.5.12/ и распространение доступа к админ-панели (совместно со своим подельником). Нееправомерный доступ к персональным данным 260 человек (ФИО, паспортные данные, номера телефонов и email адреса).

Все упомянутые выше факты и материалы сохранены в виде копий в веб-архиве по ссылкам ниже:

Материал собран и опубликован специально для канала @osintology и группы @osint_group