Анализируем информацию, вскрываем ssh, получаем доступ к RDP, повышаем привелегии в Win7(Exploit-DB)

GrayHat

Всем огромное спасибо за отзывы и предложения. Мне было очень приятно пообщаться с каждым из вас, хоть за все это время мне написало 500+ человек. Я учла пожелания, составила топ предложений и буду двигаться в этом направлении.

Наконец вышел офф релиз новой версии Parrot 3.9 Так что рекомендую ). Весь материал записываю именно в этой ОС.

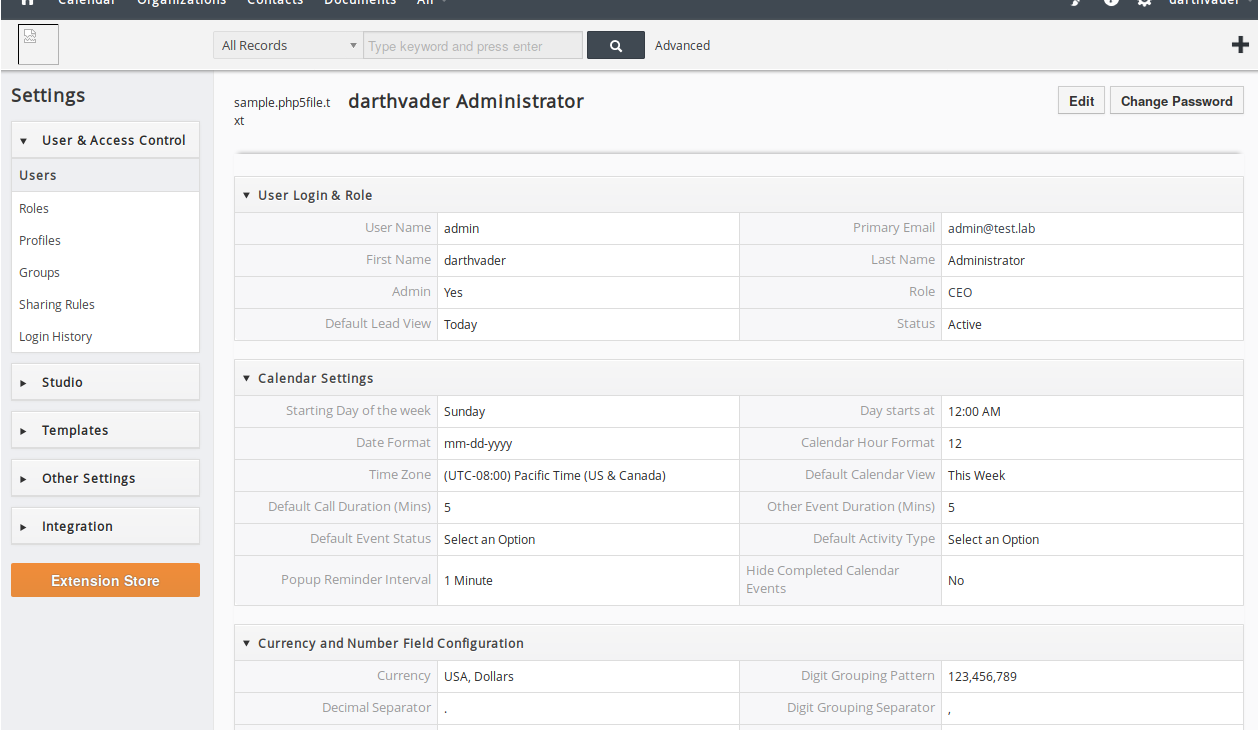

Как вы помните отсюда, мы получили доступ к CRM, которая в сети была по адресу 192.168.101.10:88. Но давайте немного вернемся назад и поймем, откуда появился данный адрес. Довольно известная площадка предоставляет следующую структуру сети:

Из нее выделила два основных адреса и просканировала их.

Теперь стало немного яснее и можно продолжать. Смысл в том, что из CRM можно выделить важную информацию и использовать ее для дальнейшей атаки. Разберем подробнее.

Username admin

Primary Email admin@test.lab

First Name darthvader

Следующий этап - это разбор адреса 192.168.101.10:8080. Это почта.

Из данных, выданной CRM мы можем предположить, что username это admin@test.lab, а пароль darthvader. В данном случае просто повезло. В жизни все бывает иначе и приходится потратить куда больше времени и сил для добычи/брута пароля =)

Из почты мы получаем логин tech и rsa ключ для подлючения к шлюзу 2 офиса (Office 2 GW - 192.168.101.11). Создаем файлик с ключем(просто копируем все сообщение и делаем расширение .key) и подключаемся.

Отлично! Если взглянуть на структуру сети, видно, что есть 3 рабочих места:

192.168.13.1

192.168.13.2

192.168.13.3

На пинги они не отвечают, но на шлюзе присутствует nmap, воспользуемся им с опцией no ping -Pn

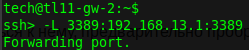

Видим терминальный сервер. По сути это RDP на порту 3389. Здорово! ) То, что надо. Надо попробовать к нему подключиться. Но сделать это так просто не получится, сначало надо пробросить порт через консоль ssh. Нажимаем shift+~+c и вводим:

Прям ssh туннель подняли =))

-L 3389:192.168.13.1:3389 - информация о привязке портов. Означает следующее: порт_клиента:имя_сервера:порт_сервера. В данном примере мы перенаправляем 3389 порт сервера на 3389 порт нашей машины. Теперь тот момент, который вызвал у меня истерику, взрыв мозга, кучу потерянных нервов и пол литра выпитой бутылки виски с вишневым соком.(это при том, что я против алкоголя). В parrot 3.9 нет предустановленного известного freerdp, ну ладно, собрала ручками с git и знаете что? А вот ничего совсем! Не завелась шайтанмашина, мои психи надо было видеть, сидела пол ночи пересобирала эту хрень. При том, что пол года назад, это работало совершенно спокойно. В итоге еще собрала remmina. Но ладно.. забыли.

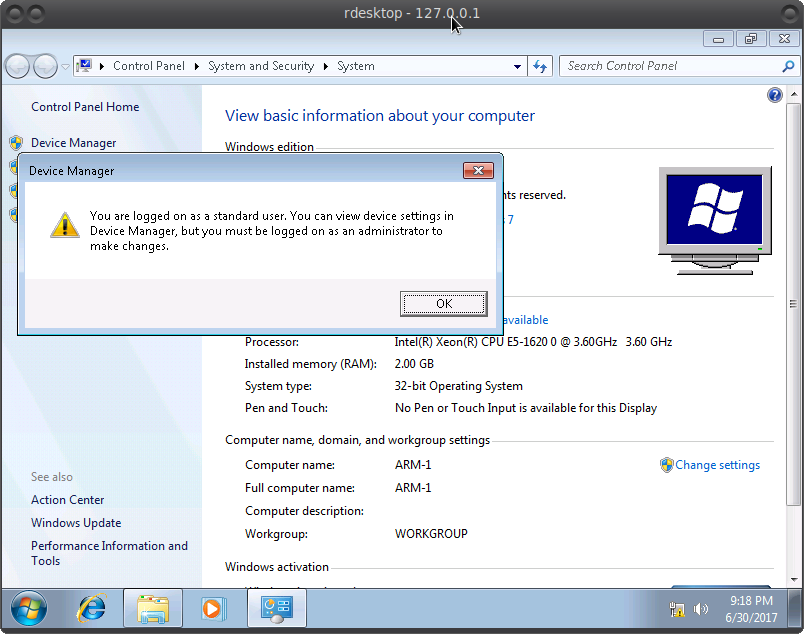

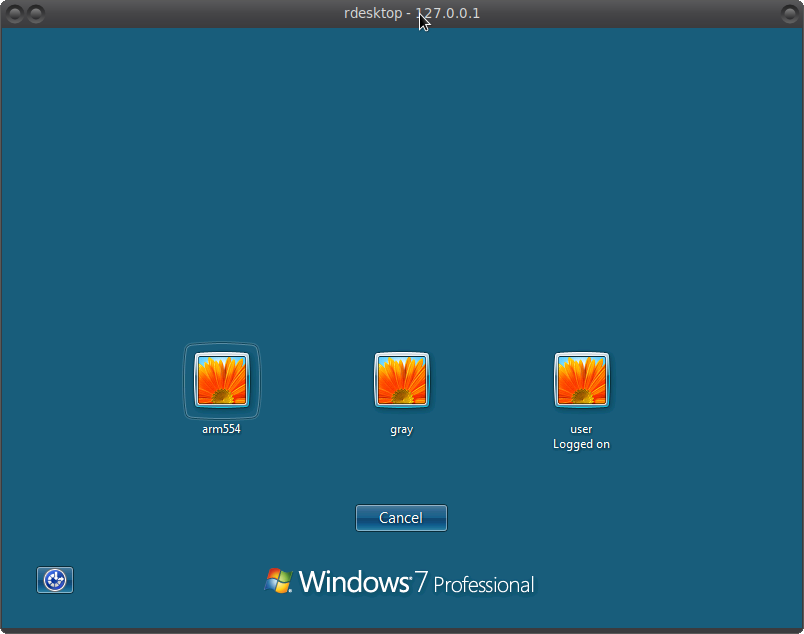

Вводим rdesktop 127.0.0.1 -u "", не указывая пользователя. Так сказать маленький lifehack, чтобы увидеть зарегестрированных пользователей на удаленном ПК и видим следующую картину:

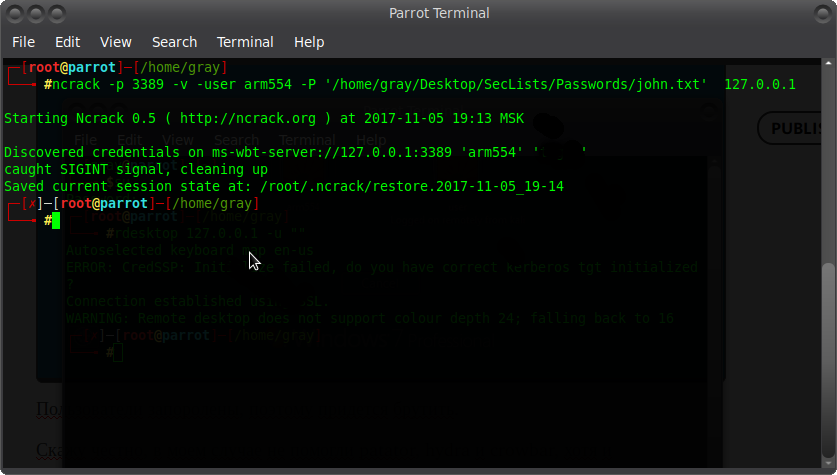

Пользователи запаролены, поэтому придется брутить.

Скажу честно, в моем случае не помогли patator, hydra и crowbar, хотя и устанавливала freerdp-x11, freerdp2-x11 и все зависимости. В общем пришла к выводу, что пора вспомнить старый добрый ncrack =)) да, да ))нечего удивляться) и скажу честно, я его использую довольно часто.

Пароль я затерла )) Но он мне известен ) Самое время посмотреть, что там на ПК ) брут пользователя user ни к чему не привел. Пароль будет в открытом виде на видео ниже )

Понятно, что мы залогинились под обычным пользователем. А user это администратор.

В принципе ничего страшного. Сейчас поднимем привилении =) с помощью этого ))

Создаем файлик с расширением .ps1 и копируем в него код эксплойта.

Далее открываем cmd и вводим:

powershell -ExecutionPolicy Bypass

Import-Module "путь к нашему файлику целиком"

Invoke-MS16-032

И получаем:

Остается создать нового пользователя с правами администратора =)

Теперь можно зайти под админом и творить все, что угодно ))

В видео ниже будет все нагляднее ) Так что получайте удовольствие =)

Шпаргалка по Remmina и FreeRDP:

https://github.com/FreeRDP/Remmina/wiki/Compile-on-Debian-9-Stretch

А в следующей статье из данной серии будем ломать Active Directory ^_^