«Проверяем» Wi-Fi на безопасность

Kevin MitnickПроверяем безопасность роутеров у соседей :)

Технология Wi-Fi – очень удобная вещь. Разве это не круто – оплачивать один тарифный план за интернет на всех устройствах, юзающих его дома? Естественно это так. Также очень удобно посредством Wi-Fi передавать информацию по локальной сети без проводного подключения. Да и никто не отменял игры «по сетке». Естественно, принося домой новенький Wi-Fi маршрутизатор, мы не особо задумываемся о безопасности, ведь хочется уже скорее всё подключить и наслаждаться покупкой. Правда, среди обычных юзеров мало кто знает, что Wi-Fi сети имеют множество различных уязвимостей. А используя эти уязвимости, взломщик может получить пароль от беспроводной сети без особых усилий.

В итоге, уже имея доступ к приватной сети, он может заняться фишингом, перехватом и подменой трафика, а также многим другим. При себе у него должен быть только ноутбук с установленным модулем Wi-fi и Kali Linux. Ну и естественно некоторый багаж знаний по взлому, который мы сейчас вам предоставим.

Давайте подробнее разберём необходимые инструменты.

- Первыми я отметил ноутбук со встроенным модулем Wi-fi. Здесь всё понятно.

- Естественно можно использовать ПК, только для этого он должен обязательно иметь Wi-fi модуль.

- Далее для удобства необходим Kali Linux.

Если в двух словах – то это одна из семейства ОС на базе ядра Linux, созданная в 2006 году, и обновляемая до сих пор. Создатели – Макс Мозер и Мати Ахарони. Истинное предназначение операционки – проведение тестов на информационную безопасность. Для большей удобности система имеет в себе множество встроенных модулей, у каждого из которых есть своё предназначение. Так, в пакет модулей включены инструменты для спуффинга, перехвата трафика, восстановления паролей по их хешам, и многое другое. Напоминаю, Kali Linux создана для проведения тестов на кибербезопасность, хотя её можно использовать как неплохой инструмент для хакинга. В принципе, многие хакеры как раз и используют Kali Linux как многофункциональный хакерский тулл. Печально, однако, напоминает историю Tor Browser, который изначально разрабатывался как инструмент для доступа в децентрализованную анонимную сеть, только вот после слива исходников родились DarkNet и DeepWeb.

Сейчас же мы говорим не о «луковом браузере», а о операционке, о который должен знать всякий кто интересуется кибербезопасностью. Следует отметить, что пользователю не обязательно устанавливать Kali Linux на ЖД - загружаться в неё можно и с флешки.

Непосредственно для проверки на безопасность (или взлома) Wi-Fi сети мы будем использовать пакет под названием WiFite.

WiFite – это по факту оболочка для различных инструментов из комплекта Aircrack-ng, а также модулей iw, which, iwconfig, ifconfig. Основное отличие WiFite – это конечно полная автоматизация всех действий, которая отточена уже буквально до идеала. Утилита сама отправляет пакеты деаутентификации, захватывает handshake, подбирает пины, расшифровывает handshake, используя при этом словари или подбор комбинаций, а также многое другое. Пользователь всего лишь должен в интерфейсе терминала указать на какую сеть будет производиться атака и какие словари использовать для расшифровки handshake. Вообщем – программа что надо :)

handshake – это своего рода «документация» обмена информацией между клиентом и точкой доступа в момент подключения. В себе имеет множество полезной информации, которую можно использовать во время подбора пароля.

Хочу напомнить, что лучше всего взламывать сети с шифрованием WPA и WPA2, поскольку они используют рассылку "ключей" всем устройствам, которые могут быть к ним подключены. Естественно WPA2 несколько надёжнее, поскольку использует более совершенное шифрование AES, а также протокол блочного шифрования ССMP. Однако это не так важно.

1. Для начала необходимо скачать дистрибутив Kali Linux, и установить на ЖД, или загрузиться в него с помощью флешки. Я не буду расписывать, как это делается – ведь сама инструкция установки очень простая, и буквально находится в открытом доступе.

2. После запуска ОС необходимо зайти в WiFite (она уже предустановлена в Kali Linux)

3. Через терминал (предварительно запустить его c ROOT) запустить wifite.

Для запуска программы необходимо ввести в терминал

4. Далее запускается программа и сходу спрашивает нас, какой Wi-Fi модуль использовать. Если у вас один модуль – этого пункта не будет.

5. На следующем этапе начинается сканирование доступных Wi-Fi сетей, и вывод результатов на экран.

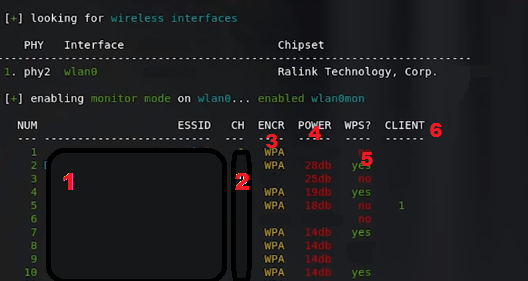

6. После сканирования сетей мы видим примерно такую картину:

В целях сохранения анонимности я скрыл на скриншоте некоторые данные соседских сетей. А также для удобства пометил цифрами интересующие нас колонки.

Итак, под цифрой 1 у нас скрыты названия сетей. Если присмотреться к скрину – то видно, что они пронумерованы. Далее под цифрой 2 - канал на котором работает сеть. 3 – шифрование. 4 – сила сигнала. 5 и 6 – наличие WPS и количество пользователей, уже подключенных к сети. Так, тут уже всё понятно. Когда интересующая сеть найдена – нажимаем комбинацию клавиш CTRL+C и заканчиваем сканирование.

7. Следующий шаг – выбираем сеть, на которую будет производиться атака. Просто вводим номер сети. Либо можем выбрать несколько номеров, тогда их надо будет прописывать через запятую. «2,3, 10» – без кавычек.

8. С этого момента началась деаутентификация и захват «рукопожатия». Как видите, всё очень просто. Сейчас можем выйти из программы. Если сеть уязвима (что бывает в большинстве случаев) handshake успешно захватится, и мы сможем спокойно произвести его дешифрирование. Для этого нам понадобится словарь.

Словарь - .dic-файл, в котором собраны множество вариантов паролей (в нашем случае от Wi-Fi сети). Следует подбирать словари вручную. Существуют словари с именами, датами, комбинациями чисел и прочим. Найти их можно в Интернете.

9. Непосредственно для начала подбора пароля необходимо поместить файл словаря в папку с утилитой, и в консоль ввести команду (уже предварительно попав в папку утилиты через консоль)

10. Далее программа опять предложит выбрать, какую сеть атаковать. Проделываем старую манипуляцию заново. В итоге начинается подбор Пароля. Следует отметить, что стандартно подбор делается с помощью мощностей процессора. Так что это может занять некоторое время.

11. Если подбор прошел успешно – в папке wifite появится файл cracked.txt, в котором будет наш заветный пароль, а также дополнительная инфа по взломанной сети. Если подбор прошел неудачно – следует сменить словарь.

Внимание, для разных версий WiFite и Kali Linux могут использоваться разные команды, и их интерфейсы могут отличаться. Поэтому перед использованием утилиты ВНИМАТЕЛЬНО читайте документацию по ней. Чтоб не говорили что инструкция нерабочая!!!

На этом всё. Как видите, метод не самый сложный.

Всем удачи!

БИТКОИН-ЧЕКИ

Здесь биткоин чеков нет. Ищи в новых статьях.

Как успеть забрать Bitcoin-чек? http://telegra.ph/bitcoin-02-10-2