防止被盗号!防止api密钥盗号!甲骨文抢机用的api密钥权限控制一下下么?

金箍棒#被盗号 #防盗号 #api密钥 #盗号 #抢机 #api权限 #arm枪机

★重点提示注意1

自2025年6月开始,甲骨文加强了风控

到手的号,不管是新号还是老号

都不要立即进行以下的所有操作:1.修改密码;2.增加MFA;3.删除原用户;4.增加新用户;5.修改登录或恢复邮箱;

需要在开始的一段时间,登录OCI先养一下号,防止出现风控

问:养号的时间周期是多久?

答:我个人感觉起码是一个月;(这个时间也是猜测,最好能够更久一些吧)

问:啥都不能改能放心么?

答:找靠谱的卖家了->本文推荐的卖家都基本是可以信任的卖家->如果我想购买甲骨文账号有哪些渠道呢?

★重点提示注意2

由于本文的操作会增加新用户,所以风险很高,所以请谨慎操作;

为什么要搞这个

总有人说r探长这个那个的,我本人是坚决不相信的;

但是通过下面的操作,api密钥的权限控制一下,就可以避嫌了;

手开arm也需要使用api权限抢鸡,相关阅读->甲骨文哪些区域可以手开arm机型?听说有的区域连amd都开不出来了?

本文适用于以下两个情况

1.抢机脚本的api密钥->各种探长介绍!各种甲骨文管理工具介绍!各种抢机脚本介绍!

2.把甲骨文账号提供给其他人,用于vnc救机或者借别人玩玩,怎么操作才是安全的?

注:本文不使用于0权号,由于0权号的权限不足;

注2:本文只适用于default域;

如果你用过抢鸡软件怎么办?

1.立即删除掉所有原来的api;

2.查看[策略][组][用户]这三个部分,奇奇怪怪的就有怀疑了;

3.按照下发[正文]中的步骤进行操作

本教程的原理

1.创建一个新的用户,

2.只有[实例][引导卷][网络]的权限

3.这个新的用户没有权限操作[域]和[用户]等所有其他的权限

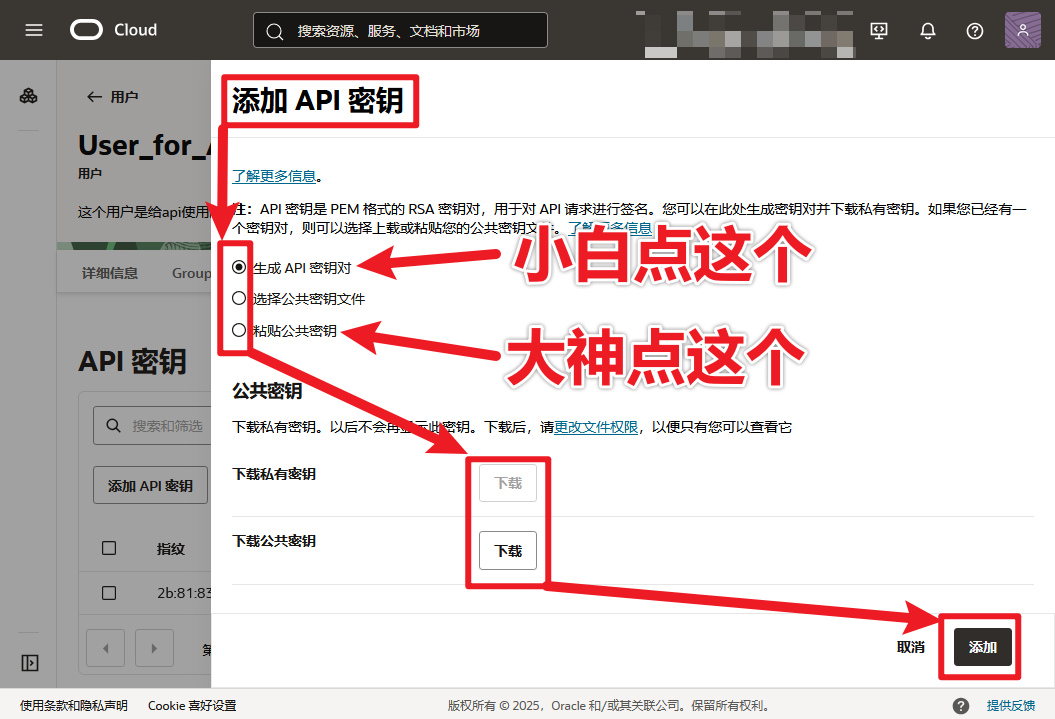

4.如果是抢机api密钥则用户无需登录,生成api密钥即可;

5.如果是给别人救机,则需要登录密码;

创建api密钥的核心步骤

1.创建用户组

2.创建策略

3.创建用户

4.生成api密钥

创建api密钥的操作方式

1.方式一[强烈推荐]:脚本操作,用动手能力的,脚本很快;

2.方式二:手动操作,不会使用脚本的就只能手动了,有些慢,但是有成就感~;

注:文章比较长,两个部分分别见下方:

脚本操作创建api密钥

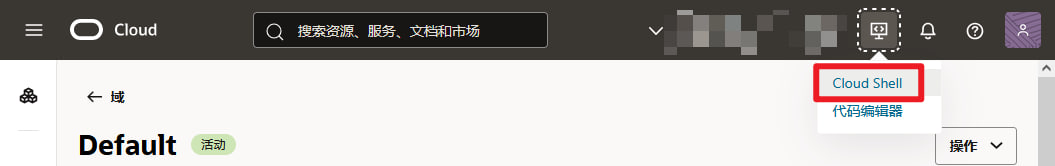

1.打开甲骨文oci

2.打开cloud shell

3.运行下面的语句

wget -N "https://raw.githubusercontent.com/jin-gubang/public/main/oracle_role_apiuser_policy.sh" --no-check-certificate && chmod +x oracle_role_apiuser_policy.sh && bash oracle_role_apiuser_policy.sh

4.关于运行语句的内容及安全性,有能力的可以查看GitHub

https://github.com/jin-gubang/public/blob/main/oracle_role_apiuser_policy.sh

5.运行后的效果如图

6.就会创建出[策略][组][用户]

7.找到用户[User_for_Api_used]创建密钥即可

8.收工~

生成api密钥

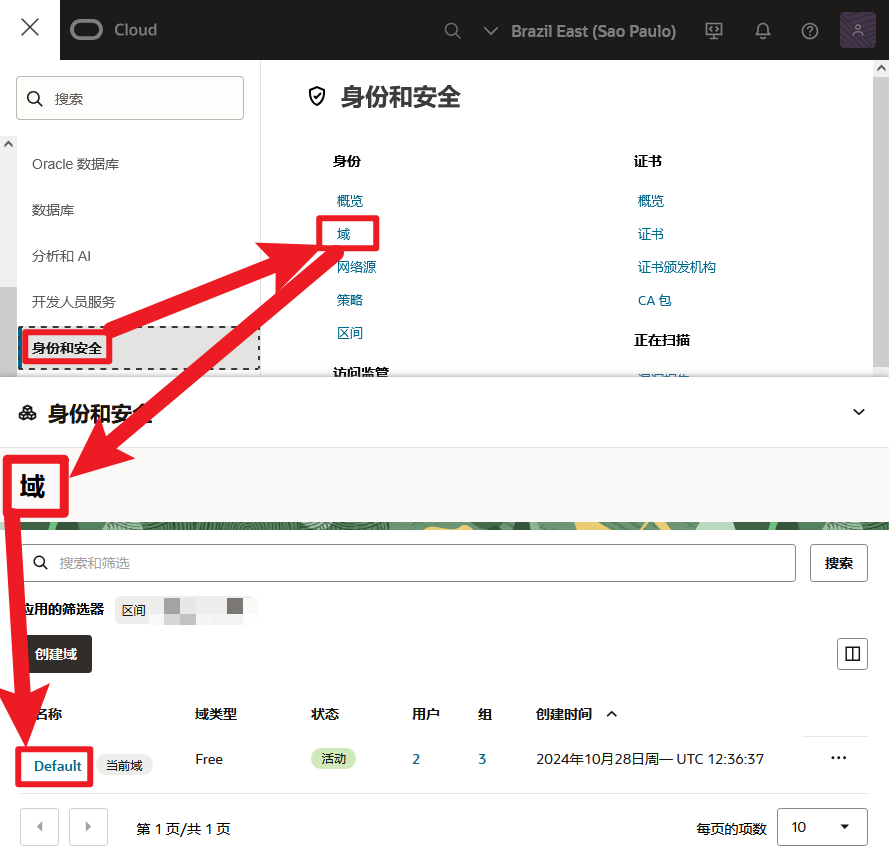

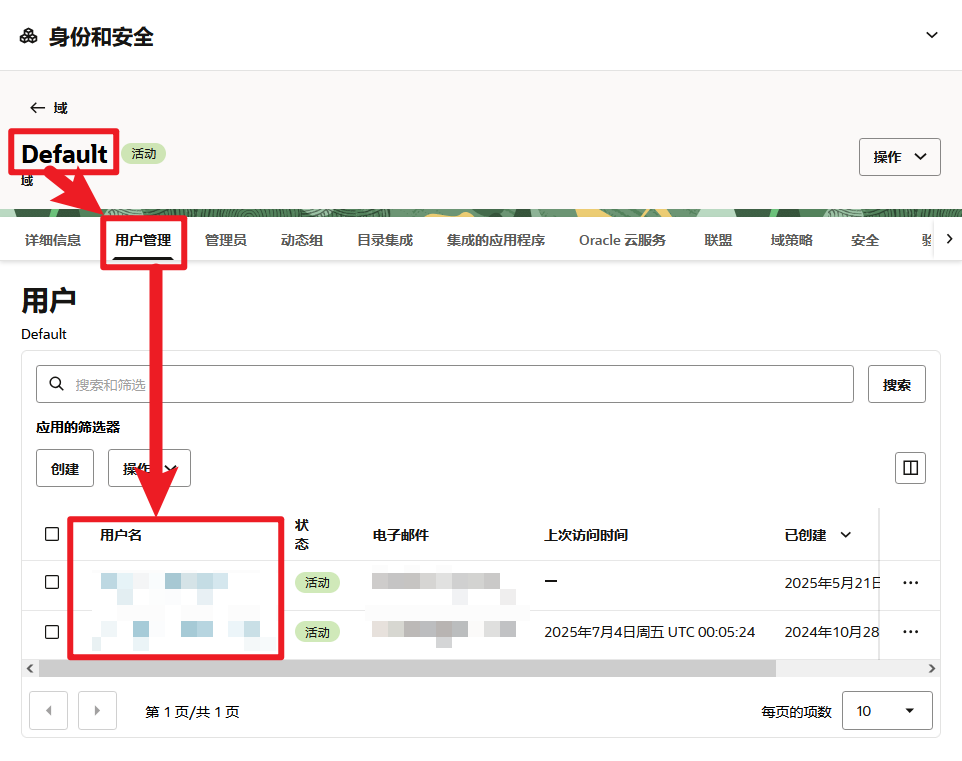

1.进入域

2.点击用户名[User_for_Api_used]

3.按照下图操作生成api密钥

4.下载密钥,生成密钥

5.复制配置文件备用

6.注意:上边4中的公钥和私钥文件,以及5中的配置文件,都需要保存好哦

收工~~~~~

内容来源:Oracle Cloud 通过策略限制权限 | Wdf BLOG (loli.ae)->https://blog.loli.ae/posts/dac4e28fbf70/

↓↓↓↓相关阅读-点击下方的链接查看更多↓↓↓↓

本系列的订阅频道->https://t.me/jingubang_sub