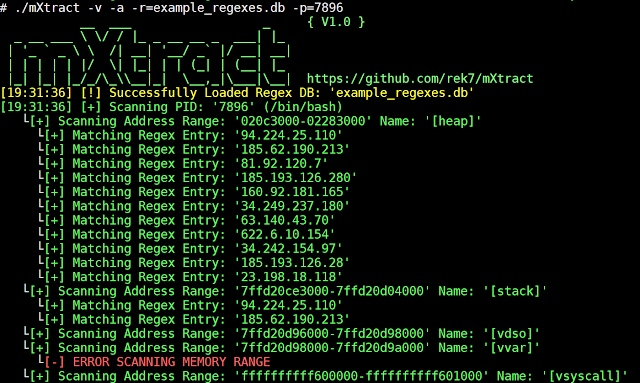

mXtract. Сканируем оперативную память для поиска ip, паролей и нужной информации.

Social Engineering

mXtract — это наступательный экстрактор и анализатор памяти.

mXtract — это инструмент с открытым исходным кодом для Linux, который анализирует и сохраняет содержимое процессов в оперативной памяти. Он создан как наступательный инструмент для тестирования на проникновение, его главная цель — это сканировать оперативную память в поисках приватных ключей, IP адресов и паролей используя регулярные выражения. Помните, ваши результаты настолько хороши, насколько хороши ваши регулярные выражения.

Почему брать результаты напрямую из памяти?

В большинстве рабочих окружений Linux пользователь могут получить доступ к памяти процессов, это позволяет атакующим собрать учётные данные, ключи или что угодно ещё, что не подразумевается как видимое, но обрабатывается программами в виде простого текста.

Особенности

- Возможность вводить список регулярных выражений

- Ясные и читаемые результаты

- Проверка, является ли диапазон памяти читаемым с текущими разрешениями

- Вывод в XML и HTML вместе с выводом по умолчанию в терминал (имя процесса:результат)

- Возможность массового сканирования каждого процесса или определённого PID

- Возможность выбрать раздел памяти для сканирования

- Возможность показать подробную информацию о процессе

- Возможность сканировать файлы рабочей среды процесса

- Дампы памяти автоматически удаляют символы Unicode, что позволяет обрабатывать их другими инструментами или вручную

Домашняя страница: https://github.com/rek7/mXtract

Список команд:

-v Enable Verbose Output

-s Suppress Banner

-h Help

-c suppress colored output

-r= Regex DB

-a Scan all memory ranges not just heap/stack

-w Write raw memory to file Default directory is pid/

-o Write regex output to file

-d= Custom Ouput Directory

-p= Specify single pid to scan

Either -r= or -w needed

Примеры запуска mXtract.

Сканирование с вербальным выводом (-v) процесса с PID равным 4 (-p=4), делая поиск по простому регулярному выражению для обнаружения IP адресов (-r=example_regexes.db), сканирование каждого сегмента данных (-a), отображение информации о процессе (-i) и сканирование файлов рабочего окружения (-e):

mxtract -p=4 -r=example_regexes.db -v -a -e -i

Сканирование с вербальным выводом (-v) процесса с PID равным 4 (-p=4), делая поиск по простому регулярному выражению для обнаружения IP адресов (-r=example_regexes.db), сканирование каждого сегмента данных (-a), отображение информации о процессе (-i):

mxtract -p=4 -r=example_regexes.db -v -a -i

Сканирование без вербального вывода процесса с PID равным 4 (-p=4), делая поиск по простому регулярному выражению для обнаружения IP адресов (-r=example_regexes.db), показ информации о процессе (-i) и сканирование файлов рабочего окружения (-e):

mxtract -p=4 -r=example_regexes.db -e -i

Установка mXtract.

Установка в Kali Linux.

git clone https://github.com/rek7/mXtract

cd mXtract && sh compile.sh

sudo mv bin/mxtract /usr/bin/

sudo mkdir -p /usr/share/doc/mxtract/

mv example_regexes.db /usr/share/doc/mxtract/

Установка в BlackArch.

Программа предустановлена в BlackArch.

sudo pacman -S mxtract

Social Engineering - Канал посвященный Социальной инженерии, профайлингу, НЛП, Хакингу, Анонимности и безопасности в сети интернет, OSINT, Пентест, Даркнету и все что с ним связано. Добро пожаловать ;-)

S.E.Book - Литература социального инженера.

@Social_Engineering_bot - Бот обратной связи.