Что такое CVE и как его зарегистрировать?

@manfromkzПривет, уважаемый читатель! Я Мурат из компании NitroTeam.kz. В этой мини-статье я расскажу что такое CVE, как его получить и опубликовать.

Из Википедии, CVE (англ. Common Vulnerabilities and Exposures) — база данных общеизвестных уязвимостей информационной безопасности. Каждой уязвимости присваивается идентификационный номер вида CVE-год-номер, описание и ряд общедоступных ссылок с описанием. Проект финансирует US-CERT, а ведет организация MITRE.

Нахождение и публикация уязвимостей (по процедуре описанной в этой статье) делает интернет безопаснее, а собственные CVE в резюме выглядят достаточно круто. И так, как же получить CVE?

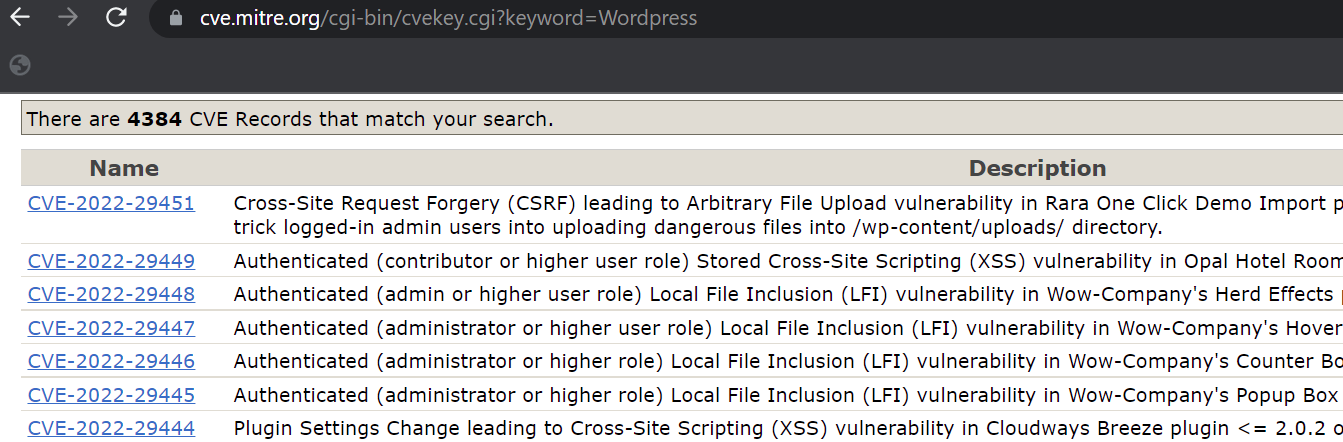

Этап #0. Вы должны найти уязвимость в какой-либо системе и проверить в списке CVE для этой системы. Например, поиск по ключевому слову Wordpress выдает такие результаты:

Если до Вас уязвимость уже нашли и зарегистрировали, то сделать это повторно от себя не получится.

Этап #1. Допустим Вы не нашли в списке CVE Вашу находку. В таком случае, можно почти поздравить себя, осталось уладить несколько организационных моментов.

В целом схема получения CVE выглядит так:

Обнаружение уязвимости (1) -> уведомление разработчика системы (2) -> получение CVE (3) -> ожидание исправления уязвимости (4) -> публикация CVE (5).

При этом шаг 2 и 3 могут меняться местами. Можно сначала получить CVE, а потом сообщить разработчику системы, или наоборот. Но все же лучше уведомлять разработчика первым, чтобы не получился дубликат, так как эту же уязвимость другие исследователи могли отправить до Вас.

Присвоением CVE занимается организация MITRE и ее партнеры. Если исследованный Вами софт находится в списке партнеров, то дальше можете не читать статью и сразу написать разработчику. Дальнейшие вопросы с регистрацией и публикацией CVE они решат сами, главное их попросить :)

Но если Ваш софт не оказался в этом списке, то читайте дальше.

Этап #2. Найдите на сайте разработчика системы контактные данные. Обычно эту информацию можно найти на их форуме, либо на их Github. Напишите письмо, если возможно, с подробным описанием найденных уязвимостей (на каких версиях тестировалось, какие зависимости, где находится уязвимый код и т.д.) и задайте следующие вопросы:

1) Репортили ли эти уязвимости до Вас?

2) Сколько времени нужно на исправление уязвимости?

3) Когда Вы можете опубликовать информацию об уязвимости в интернете?

Если на первый вопрос ответят положительно, это то самое почти, и начинаем все заново. Если нет, то идем к следующему этапу.

Этап #3. Запрашиваем идентификатор(ы) у MITRE, через форму на сайте их сайте. Выбираем Report Vulnerability/Request CVE ID. Там все интуитивно понятно, но чтобы облегчить задачу, зайдите на список CVE из Этапа #0 и заполняйте по примеру. Все на английском. Если допустите грамматические и другие ошибки, ничего страшного, менеджеры MITRE сами поправят ошибки и внесут в базу. А если возникнут дополнительные вопросы, всегда можно обратиться к FAQ.

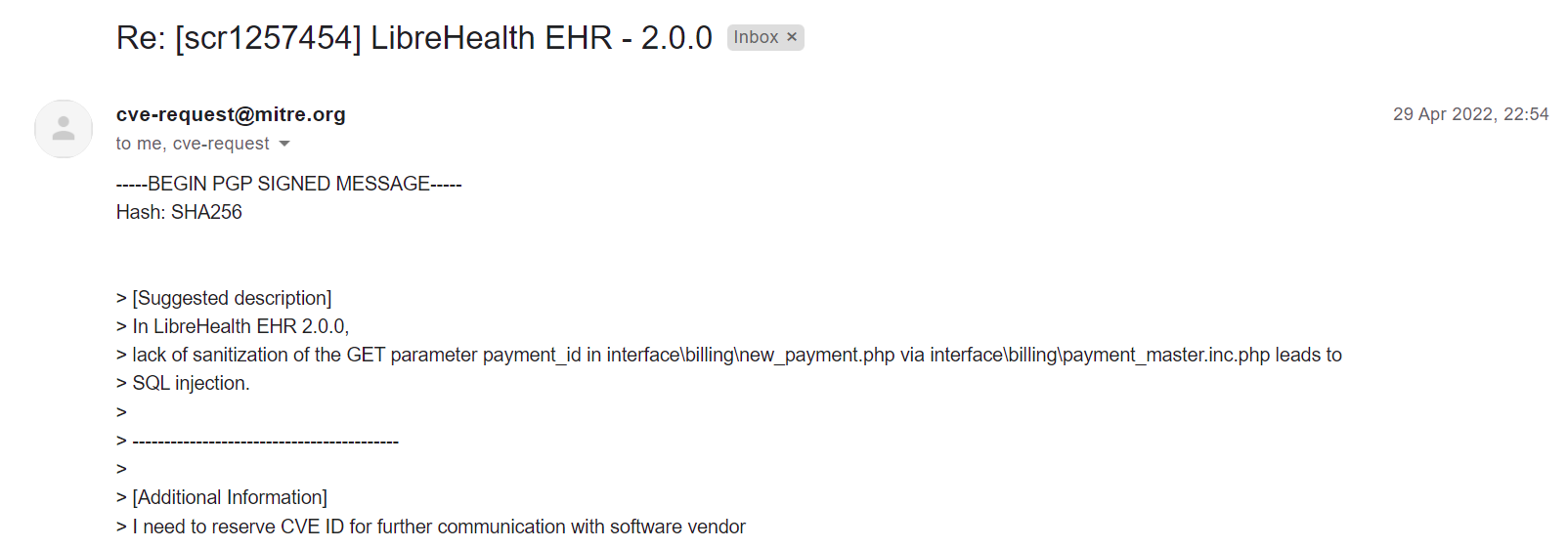

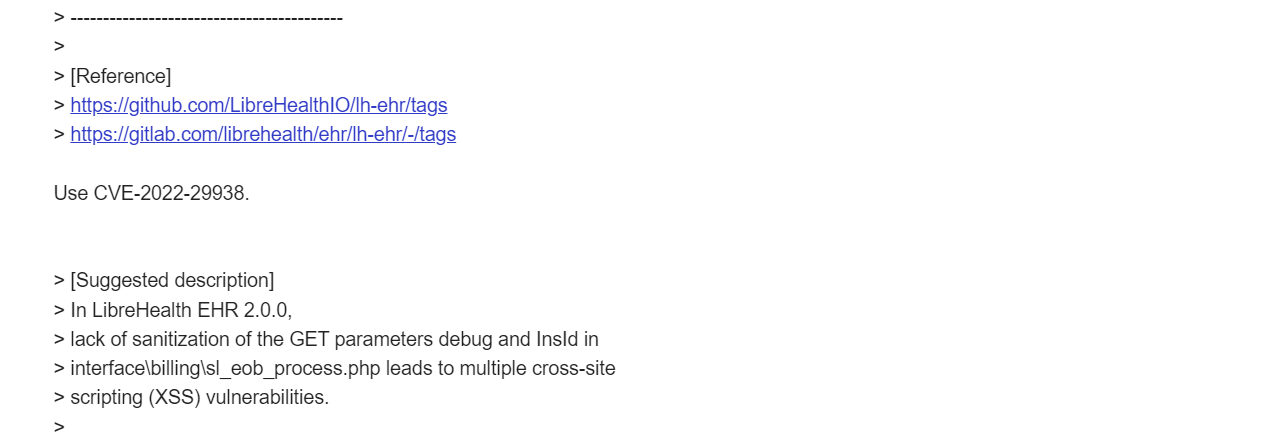

После отправки формы ждем, обычно это несколько рабочих дней, и Вам придет письмо примерно такого содержания:

В нашем случае, CVE-2022-29938 это идентификатор, который присвоили новой уязвимости. Но это еще не значит, что идентификатор опубликован - он просто зарезервирован.

Этап 4. И так, Вы уведомили разработчика, он Вас поблагодарил и сообщил даты, когда можно публиковать. Вы получили CVE идентификатор. Теперь нужно сообщить разработчику полученный CVE идентификатор, чтобы им тоже было легче нумеровать уязвимость в своих системах.

Дальше выжидаете окончательную дату, публикуете статью про уязвимость, с указанием CVE идентификаторов, себе на блог или на Github. Идете обратно на https://cveform.mitre.org/ и выбираете Notify CVE about a publication или Request an update to an existing CVE Entry (без разницы). Пишите номер CVE и ссылку на статью, ждете пару дней.

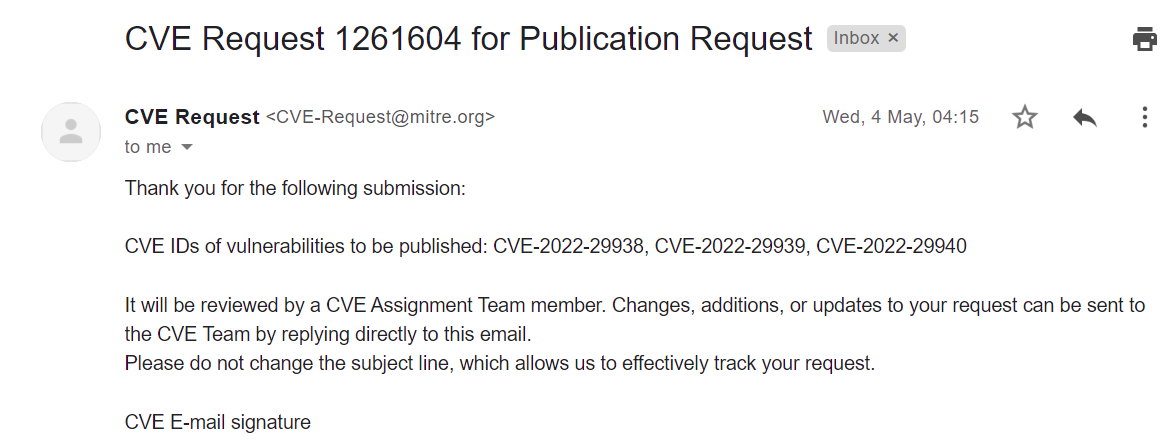

Через пару дней придет примерно такой ответ от MITRE:

Это значит, что через пару часов Ваши CVE официально опубликуют, и они (вместе со ссылкой на Вашу статью) разлетятся по всему интернету.

Этап 5. Вставляем CVE в резюме и идем дальше искать новые CVE :)

P.S. Кстати, можно публиковать CVE и на мертвые проекты. В таких случаях надо просто сразу публиковать статью и подавать на MITRE. Чужие находки, которые никто не подавал на CVE, тоже можно подать и получить CVE. Это поможет систематизировать уязвимости, но будет не Ваш CVE.

P.S.S. Подписывайтесь на канал @nitroteamchannel и на мой тоже @onebrick :)