Zeebsploit Framework

@webware

Добрый день,Уважаемые Форумчане и Друзья.

Сегодня рассмотрим в работе инструмент,созданный jaxBCD

Это г.Сурабая индонезийского острова Ява.

Zeebsploit Framework-web scanner с возможностью тестировать ресурс на уязвимости SQL,LFI,XSS.

Функционал с элементарными разведывательными возможностями в него включён,что замечательно.

Зависимостями для нормальной работы является наличие следующих компонентов:

requests

asyncio

aiohttp

python-whois

bs4

dirhunt

colorlog

В Kali Linux он работает на python3 и установка немногим будет отличаться от авторской.

Все зависимости Zeebsploit старается докачать самостоятельно при установке.

Установка:

# git clone https://github.com/jaxBCD/Zeebsploit.git # cd Zeebsploit/ # chmod +x zsf.py # pip3 install -r requirements.txt # python3 zsf.py

После каждого запуска предлагается обновить версию,но у нас всё в норме,поэтому сейчас этого не требуется.

Функционал можно посмотреть командой help

Далее,набираете каким модулем будем пользоваться и также вводим help для просмотра подменю модулей.

Таким образом,подменю модуля footprinting для сбора данных о цели выглядит так:

Модуль exploits представлен в основном для атак сайтов на WP или Joomla.

Exploit dvr cam говорит сам за себя и предлагает проверить IP-камеру от производителя TBK.

Только не знаю 2 указанных лишь устройства,или попадают под раздачу и остальные,согласно нашумевшим новостям 2018 года.

Модуль со сканерами представлен несколько нестандартно,но все они неплохо работают как и footprinting.

Вот пример того,как на тестируемом ресурсе была найдена SQL-уязвимость.

Получена версия БД и выведена ошибка в терминал,что очень удобно.

Для тестирования на уязвимости, обязательно надо пользоваться параметрами и указывать их.

Версия cms также была определена безошибочно и предоставляется ссылка в качестве справочного материала.

По ссылке можно прочитать о cms и посмотреть сайты с примерами.

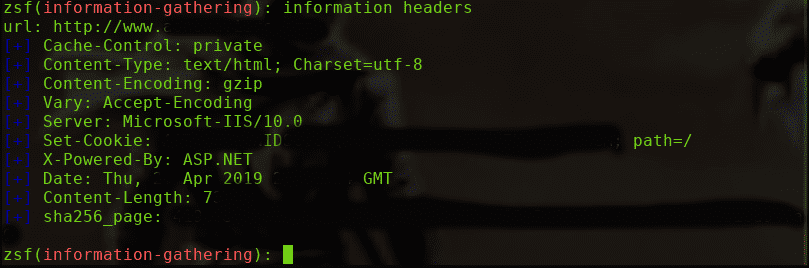

Заголовки получены были тоже интересные,но с hash не стал возиться после нахождения серьёзной проблемы с SQL-Injection.

Здесь странно,что указан Windows IIS web-server 10.0

Было бы гораздо привычнее увидеть Windows server 2016,но возможно мудрили с превращением Windows10 в терминальную версию и домудрились до проблемы в БД.

Dirhunt интуитивно понятно работает,основываясь на кодах ответа от ресурса.

Коды конечно надо знать,впрочем,ничего интересного утилита не обнаружила,кроме наличия index.php

Остальные директории были когда-то,да перемещены,или убраны,в результате чего всё это вылилось в несуществующие страницы,или запрещённые к просмотру.

Интересно,что утилита отрабатывает возможность работы ресурса по протоколу https.

Видно,как dirhunt после множества запросов и временной блокировки,автоматически пытается продолжить начатое.

На этом у меня пока всё,Благодарю за внимание и до новых встреч.