Перевод: XSS через чат-бота - обход Cloudflare😉

@Ent_TranslateIBВ этой статье мы рассмотрим как я смог выполнить полезную нагрузку XSS через чат-бот.

В предыдущей статье я рассказывал о простом хранимом XSS в защищенном приложении Cloudflare.

В этой статье мы рассмотрим, как я смог выполнить XSS через чат-бот в WebApp, защищенном Cloudflare.

Давайте начнем!!!😉

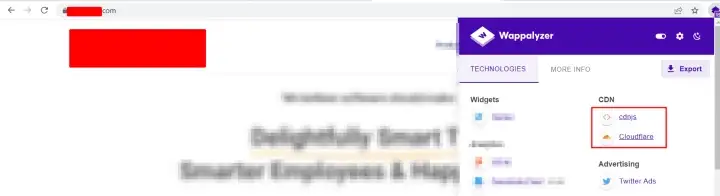

На этот раз приложение вновь использует Cloudflare WAF для защиты приложения от распространенных кибер-атак.

Я начал с разведки, а затем создал учетную запись, зарегистрировавшись в приложении и просмотрев его функциональные возможности.

Вдруг появился чат-бот и спросил меня, нужна ли помощь для продолжения работы или нет.

Я открыл чат-бот, и он попросил меня ввести мое имя и Email DI, чтобы продолжить.

И я ввел необходимую информацию!

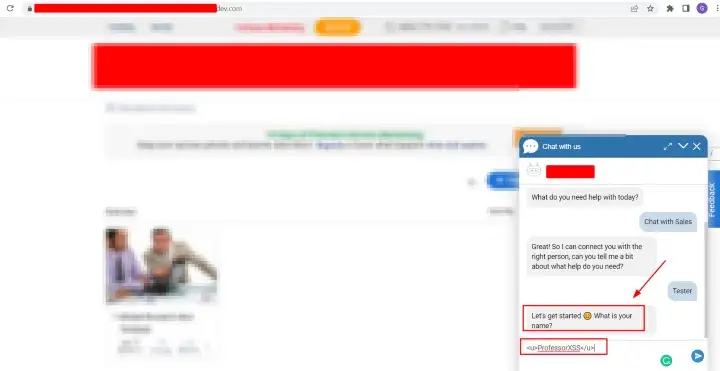

Когда он попросил меня ввести мое имя после вышеуказанного шага, я ввел простой HTML-тег, чтобы проверить, как отреагирует чат-бот.

Полезная нагрузка: <u>ProfessorXSS</u>.

Это выглядит следующим образом 👇

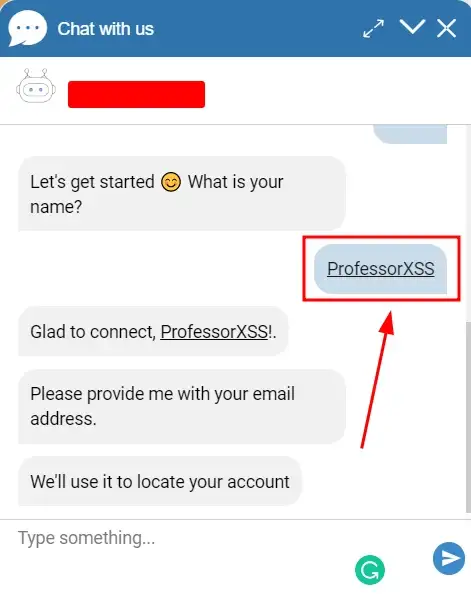

Он сразу же был выполнен, и я получил подчеркнутое имя 👇.

Это подтверждает, что приложение уязвимо к HTML Injection.

В таких случаях не забывайте пробовать XSS, потому что в 90% случаев приложение определенно уязвимо к XSS, если оно выполняет HTML-теги.

Затем я пытаюсь внедрить простую XSS полезную нагрузку 👇

"><script>alert(1)</script>.

Но к сожалению, это не сработало!

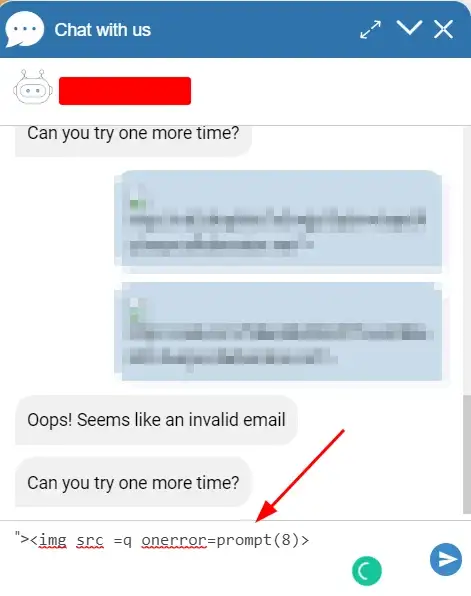

Тогда я взял свою любимую полезную нагрузку и добавил "> перед новой полезной нагрузкой, чтобы закрыть предыдущие теги значений в HTML-форме.

"><img src =q onerror=prompt(8)>.

Инъекция будет выглядеть следующим образом 👇

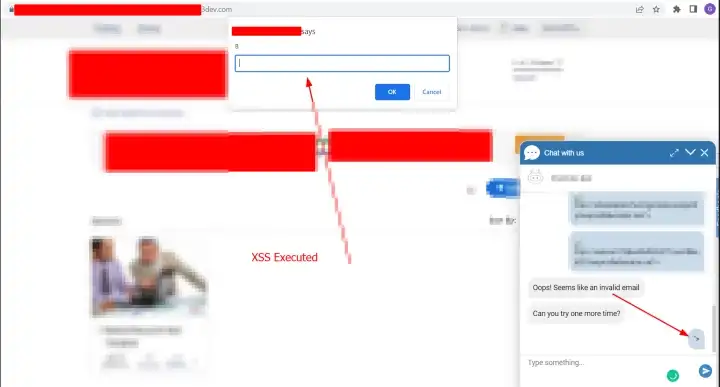

Затем я отправил вышеуказанную полезную нагрузку и был очень удивлен, увидев всплывающее окно XSS.

Полезная нагрузка была выполнена успешно 👇

После того, как полезная нагрузка была выполнена, пожалуйста, убедитесь, в каком домене она выполняется, потому что иногда, если она выполнялась в сторонних доменах или доменах, не входящих в область охвата, она не будет иметь права на вознаграждение.

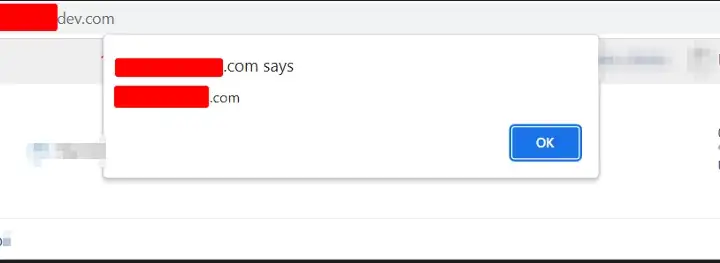

Но в моем случае он был выполнен в ожидаемом целевом домене!

Вау-вау-вау.

Я успешно могу осуществить Stored XSS в приложении, защищенном Cloudflare.

Что очень здорово 🤑🤑🤑🤑.

Совет: Вы можете также использовать XSS Hunter, чтобы продемонстрировать большое воздействие.

Я нашел похожий вид XSS через чат-бота, пожалуйста, посмотрите видео POC ниже 👇.

Вот и все на этом.

Счастливого хакинга 🥂🥂.

Спасибо за прочтение.

Пожалуйста, подписывайтесь на меня для новых статей.

Оригинал статьи - здесь.

Поддержите автора хлопками на Medium.

Перевод статьи был выполнен проектом перевод энтузиаста:

- 📚 @Ent_TranslateIB - Телеграмм канал с тематикой информационной безопасности

- 🔥 @Ent_Translate - Инстаграм проекта