XSS атака через GIF файл

https://t.me/E7TEAMВведение:

В этой статье мы создадим файл определяющийся сайтом как GIF, при этом исполняя JavaScript код, что ведёт к печально известному XSS

Основное:

Создадим новый файл: javascript.txt, нам нужно заставить сайт определять файл как гифку, сделаем это с помощью магических байтов:

GIF89a

Теперь для сайта это гиф файл! Да, действительно многие сайты смотрят на такие байты и распознают тип файла.

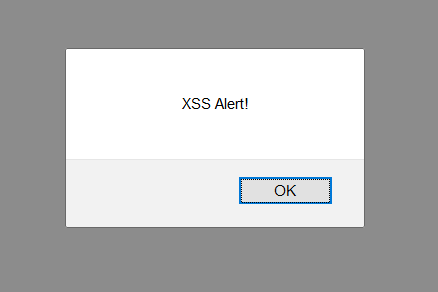

Теперь вставим сам XSS:

GIF89a/*<svg/onload=alert(1)>*/=alert(document.domain)//;

К сожалению такой пейлоад на данный момент работает только в Microsoft Edge(если брать последнюю версию), но это все равно оставляет вектор для атаки!

Вывод:

Функцию заливки файлов всегда нужно оценивать как очень опасную и применять множество мер предосторожности дабы не допустить вышеописанной и более серьёзных ситуаций!

Внимание! Вся информация строго в ознакомительно-познавательных целях. Автор данной статьи, а также ресурс на котором он размещает данную статью, не несут ответственности за любые последствия от ее прочтения, а также за ваше плохое самочувствие, детей - двоечников и долги по ипотеке.