Wireshark. Руководство пользователя

B1ACK_GARANT

Следующее руководство предназначено для краткого ознакомления с самым известным пакетом Sniffer в мире Wireshark. Наиболее полное руководство, которое вы можете найти, - это руководство пользователя на английском языке- user-guide-wireshark, которое насчитывает 192 страницы.

В любом случае, если не хотите читать все данные страницы, можно найти несколько простых руководств в Интернете. Это одна из них, и только теоретическая основа на «практический» подход для графического интерфейса.

Вступление

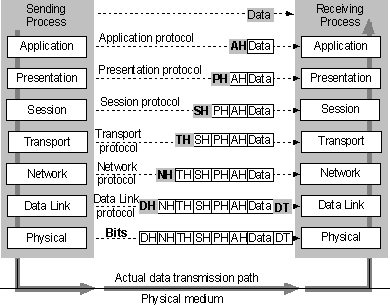

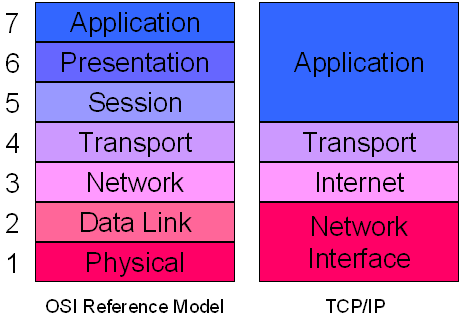

Данные, которые вы отправляете и получаете с вашего компьютера, инкапсулируются в соответствии с моделью ISO / OSI или структурой TCP / IP. На следующих изображениях видно, как построена модель ISO / OSI и структура TCP / IP и как они взаимодействуют друг с другом.

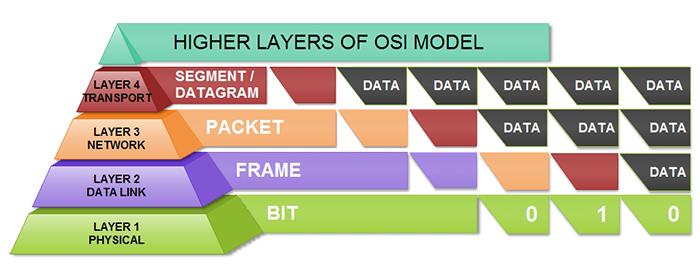

Начнем с уровней приложения, данные инкапсулируются через 7 разных уровней. Каждый уровень добавляет заголовок. Посмотрите на следующее изображение; когда речь заходит о уровне транспорт (TRANSPORT), мы называем данные «сегментами»(SEGMENT), когда речь идет о сетевом уровне (NETWORK), мы говорим «пакеты»(PACKET), говоря о уровне канале передачи данных, мы говорим «фрейм» (FRAME)и ссылаясь на физический уровень «бит»(BIT).

Wireshark - мощный (эффективный) сниффер пакетов. Хотя мы говорим об сниффере пакетов, Wireshark захватывает фреймы на уровне канала передачи данных. Wireshark более пассивен. Он не отправляет фреймы и не получает их. Wireshark получает копию всех фреймов, обмениваемых между двумя машинами, затем, сниффер работает на уровене канала передачи данных, может считывать информацию на всех более высоких уровнях (сеть, транспорт, сессия, презентация, приложение), храня данные и отображая различные области протокола также их содержимое.

Wireshark по существу состоит из двух частей: библиотеки содержащие пакеты, которая позволяет Wireshark сниффить пакеты и пакетный анализатор, позволяющий Wireshark различать, например, HTTP POST-метод из метода HTTP GET.

Простой графический интерфейс

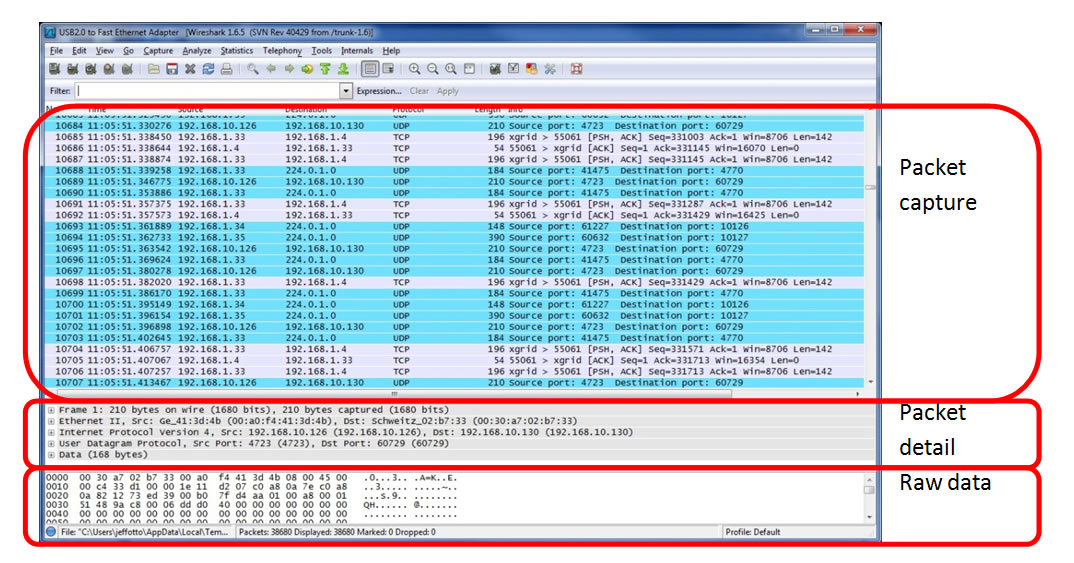

Графический интерфейс Wireshark показывает следующие части:

• меню команд

• область фильтра отображения пакетов

• окно со списком пакетов

• окно со сведениями о заголовке пакета

• окно с содержимым пакетов

Меню команд

• Меню «File»(Файл) позволяет нам импортировать захваченные файлы, экспортировать их, сохранить захваченное и выйти из Wireshark.

• Меню «Edit»(Правка) помогает нам искать конкретный пакет между множеством захваченных пакетов.

• Меню «Capture» (Захват) позволяет нам запускать или останавливать захваченное и уточнять параметры захвата. Он также представляет список предварительно сконфигурированных фильтров исследований.

• В меню Analyze (анализа) отображаются параметры других фильтров.

Область фильтра отображения пакетов

Тут можно ввести слово (например, имя протокола), чтобы скрыть все пакеты, которые не содержать в себе введенное имя.

Окно со списком пакетов

Тут нам дан список всех захваченных пакетов. Обратите внимание, что номер пакета назначается сниффером Wireshark чтобы было легче понять и удобно читать, но это не имеет ничего общего с самим пакетом. В этом списке можно найти адрес источника и получателя, время, в которое был захвачен пакет, и тип протокола.

Окно со сведениями о заголовке пакета

Жанр деталей, которые можно найти тут, включает в себя сведения об источнике или конечной цели выбранного пакета, сведения о Ethernet и IP и т. д.

Окно с содержимым пакетов

Отображает содержимое выбранного пакета как в шестнадцатеричном, так и в ASCII.

Процесс установки

Обратите внимание, что пользователи, не являющиеся пользователями со всеми правами, не будут автоматически иметь разрешение на выполнение захватов. Чтобы решить эту проблему, прочитайте документ readme (/usr/share/doc/wireshark-common/README.Debian), в котором говорится:

«Только пользователь со всеми правами сможет захватывать пакеты. Рекомендуется захватить

пакеты с прилагаемой программой dumpcap со всеми правами, а затем запустить

Wireshark / Tshark как обычный пользователь для анализа захваченных журналов. Это по умолчанию используется в системах Debian ».

Другая возможность - использовать Wireshark как для захвата, так и для анализа пакетов, в этом случае пользователь со всеми правами должен добавить гостевых пользователей в группу Wireshark, чтобы сделать их доступными для захвата.

Навигационные клавиши

Все возможные действия в Wireshark можно выполнять с помощью клавиатуры. Ниже приведен список все основные комбинации нажатий клавищ, которые можно использовать для перемещения по файлу захвата.

Клавиши быстрого ввода

Описание функций клавиш быстрого ввода

Tab, Shift+Tab

Перемещение между элементами экрана, например. от панелей инструментов до списка пакетов до подробностей пакета.

Down

Перейдите к следующему пакету или к деталям элемента.

Up

Перейдите к предыдущему пакету или к деталям элемента.

Ctrl+Down, F8

Перейдите к следующему пакету, даже если список пакета не сфокусирован.

Ctrl+Up, F7

Перейдите к предыдущему пакету, даже если список пакета не сфокусирован.

Ctrl+.

Перейдите к следующему пакету связи (TCP, UDP или IP)

Ctrl+,

Перейдите к предыдущему пакету связи (TCP, UDP или IP)

Left

В деталях пакета закрывает выбранный элемент дерева. Если он уже закрыт, он переходит к родительскому узлу.

Right

В деталях пакета открывает выбранный элемент дерева.

S hi ft+Right

В деталях пакета открывает выбранный элемент дерева и все его ветви.

Ctrl+Right

В деталях пакета открывает все элементы дерева.

Ctrl+Left

В деталях пакета закрывает все элементы дерева.

Backspace

В деталях пакета переходит к родительскому узлу.

Return, Enter

В деталях пакета переключает выбранный элемент дерева.

Тест диапазона зоны охвата

Чтобы выполнить тест захвата, просто откройте свой любимый браузер. Затем можно запустить Wireshark, и увидите главное окно, в котором пока нет информации о пакете. Перейдите к «интерфейсам» и выберите тот который предпочитаете больше всего. Wireshark может использовать большое количество различных интерфейсов.

Под Linux:

- “any” : виртуальный интерфейс, захватывает все возможные (даже скрытые)интерфейсы разом

- “lo”: виртуальный интерфейс обратной петли

- “eth0”, “eth1”, …: Ethernet интерфейсы

- “ppp0”, “ppp1”, …: PPP интерфейсы

- “wlan0”, “wlan1”, …: Wireless LAN

- “team0”, “bond0”: Комбинированные интерфейсы (например склейка адаптеров (NIC bonding) или сопряжение адаптеров (NIC teaming).)

- “br0”, “br1”, …: Сетевой мост Ethernet

- “tunl0”, “tunl1”: IPв IP туннелировании

- “gre0”, “gre1”: GRE туннелирование (Cisco)

- “ipsec0”, “ipsec1”: вторичный IP (VPN)

- “nas0”, “nas1”: мост ATM как в RFC 2684 (используется например для связи xDSL)

- “usb0”, “usb1”, …: USB интерфейсы

Чтобы найти поддерживаемые интерфейсы для других операционных систем, можете ознакомиться с Wireshark Wiki. Обратите внимание: если поместить свой интерфейс в режим мониторинга, то сможете захватить не только копию отправленных вам и от вас пакетов, но и копию всех пакетов, которые совершаются в вашей сети! Обратите внимание в этом случае, файл .pcap может быстро стать очень тяжелым.

После того как вы выбрали интерфейс захвата, нажмите «Пуск», и процесс захвата начнется для выбранного интерфейса. Пока просматриваете веб-страницы, увидите список всех пакетов и после того, как вас удовлетворит результат, поэтому, как только подумаете, что у вас достаточно пакетов, можете остановить процесс захвата. Теперь перейдите в меню «Файл» и нажмите «Сохранить как». Вы можете сохранить захваченные пакеты в нескольких форматах, следующий список поддерживаемых форматов с сайта Wireshark:

- pcapng (*.pcapng). Гибкий, работоспособный преемник формата libpcap. Wireshark 1.8 и более поздние версии сохраняют файлы как pcapng по умолчанию. Версии до 1.8 использовали libpcap.

- ibpcap, tcpdump и различные другие инструменты с использованием формата захвата tcpdump (*.pcap,*.cap,*.dmp)

- Accellent 5Views (*.5vw)

- HP-UX’s nettl (*.TRC0,*.TRC1)

- Microsoft Network Monitor – NetMon (*.cap)

- Network Associates Sniffer – DOS (*.cap,*.enc,*.trc,*fdc,*.syc)

- Network Associates Sniffer – Windows (*.cap)

- Network Instruments Observer version 9 (*.bfr)

- Novell LANalyzer (*.tr1)

- Oracle (previously Sun) snoop (*.snoop,*.cap)

- Visual Networks Visual UpTime traffic (*.*)

Заключительная часть-анализ захваченных пакетов. Чтобы выполнить хороший анализ, необходимо иметь надежную сетевую базу, но этот аргумент не является целью этого учебника, который объясняет, как использовать Wireshark для захвата сочной информации.