Взлом кода Cisco: Раскрытие CVE-2021-1472 в устройствах серии RV

@Ent_TranslateIBВведение

У вас есть сеть, заполненная устройствами Cisco Small Business серии RV, и вы считали их надежными? Подумайте еще раз! Устройства Cisco серии RV - эти надежные маленькие коробочки, которые поддерживают наши бизнес-сети в рабочем состоянии, - имеют не совсем секретный недостаток в веб-интерфейсе управления. Введите CVE-2021-1472, скромную, но неприятную уязвимость, которая позволяет злоумышленникам обходить аутентификацию и загружать файлы в каталоги, для которых обязательно должны требоваться права администратора. Это все равно что оставить входную дверь открытой, думая, что взломщику нужен ключ, чтобы попасть внутрь. Спойлер: это не так.

Что такое CVE-2021-1472

CVE-2021-1472 - это уязвимость удаленного выполнения кода (RCE), которая затрагивает маршрутизаторы Cisco Small Business серии RV. В частности, проблема кроется в веб-интерфейсе управления этими устройствами. Предполагается, что этот интерфейс предназначен только для администраторов и требует аутентификации перед выполнением каких-либо важных действий. Однако из-за дефекта в программном обеспечении злоумышленник, не прошедший проверку подлинности, может пробраться через экран входа в систему и загрузить файлы в каталоги без надлежащей проверки подлинности администратора. Подумайте об этом, как если бы вы могли войти в охраняемую комнату, просто притворившись, что являетесь ее владельцем, и никто не попросит у вас удостоверения личности.

Уязвимость затрагивает целый ряд устройств, включая:

RV160 RV260 RV340 RV345

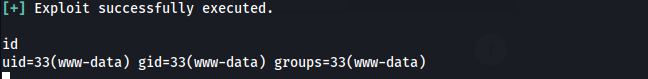

Эти устройства часто используются малыми предприятиями, поэтому последствия уязвимости весьма значительны. Попав внутрь, злоумышленники могут загрузить вредоносные файлы, бэкдоры или запустить дополнительные эксплойты, что может привести к полному контролю над устройством и, как следствие, над сетью.

Шаг 1: Составление запроса Shodan

Чтобы найти экземпляры маршрутизаторов Cisco на Shodan, можно воспользоваться следующим поисковым запросом:

http.html:"Cisco rv340"

Шаг 2: Проверка уязвимости

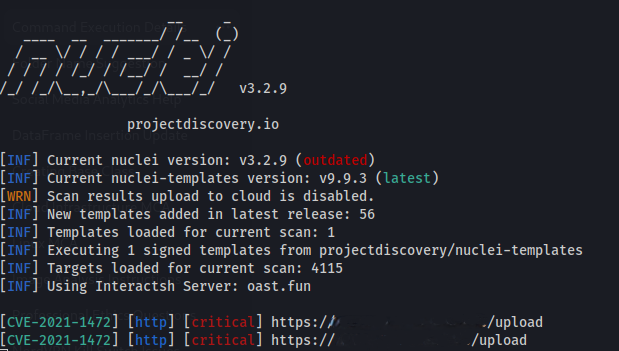

Собрав список потенциальных серверов Mongo-Express, вы можете использовать такие инструменты, как Nuclei, с настраиваемым шаблоном для CVE-2021-1472, чтобы проверить, уязвимы ли эти экземпляры. Этот шаг очень важен - обнаружение экземпляра Cisco не обязательно означает, что он уязвим, но с помощью правильных инструментов вы сможете быстро сузить список до привлекательных целей.

Шаг 3: Эксплуатация (но будьте этичны!)

В образовательных целях вы можете поэкспериментировать с уязвимостью в контролируемой среде. Для CVE-2021-1472 существуют публичные эксплойты. Только помните: никогда не эксплуатируйте систему, на тестирование которой у вас нет разрешения. Этичный хакерский подход заключается в том, чтобы находить дыры раньше, чем это делают плохие парни, и ответственно сообщать о них.

Заключение: Пора ставить патч!

Cisco уже выпустила исправления для этой уязвимости, так что если у вас есть устройства серии RV, пора зайти на сайт Cisco и обновить прошивку. А если вы являетесь администратором сети, пожалуйста, не забудьте обеспечить строгую аутентификацию и надлежащие меры безопасности.

Заключительное замечание

Если вы хотите погрузиться глубже, возьмите свой аккаунт Shodan и приступайте к сканированию. Но помните, что с великой силой приходит и великая ответственность, так что используйте свои новые знания во благо!

Оригинал статьи - здесь.

Поддержите автора хлопками на Medium.

Перевод статьи был выполнен проектом перевод энтузиаста:

- 📚 @Ent_TranslateIB - Телеграмм канал с тематикой информационной безопасности