Взлом хэшей паролей с помощью Hashcat

no system is safe

Аппаратное обеспечение

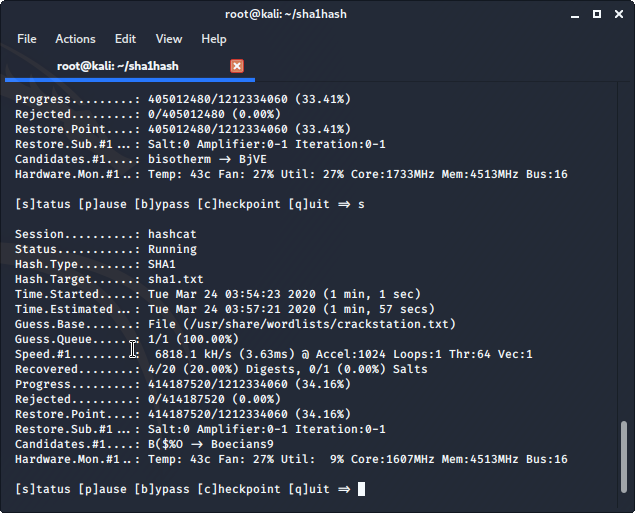

В этом уроке мы используем GTX 1080 8GB и процессор Ryzen 5 1600 в этом уроке вы можете использовать любой графический процессор NVIDIA, который вам нравится. Используя как CPU, так и GPU в Hashcat, мы можем получить более высокие скорости хэширования паролей. это позволяет нам взламывать хэши паролей быстрее и удобнее, чем обычно, чем просто с помощью CPU.

Если вы используете графический процессор, убедитесь, что у вас установлены драйверы NVIDIA для вашего графического процессора. Если у вас нет доступа к какому-либо графическому процессору NVIDIA, рекомендуется использовать мощный процессор список слов, который мы собираемся использовать, составляет 15 гигабайт несжатый Hashcat займет немного больше времени, если ваши хэши дехеширования паролей будут хэшироваться без графического процессора. Скорость хэширования будет зависеть от скорости процессора вашего компьютера, чем быстрее ваш процессор, тем лучше, если у вас быстрый графический процессор, вы сможете взламывать пароли намного быстрее. Существует множество факторов, которые вступают в игру, когда дело доходит до взлома пароля, таких как размер списка слов, размер целевого хэш-файла и скорость вашего процессора или графического процессора. Например, дехэширование паролей для определенных алгоритмов хеширования может быть медленнее, чем для других алгоритмов хеширования. Если вы взламываете много больших списков хэшей паролей, рекомендуется использовать твердотельный накопитель в этом руководстве мы используем стандартный жесткий диск емкостью 1 ТБ. в настоящее время все мои твердотельные накопители заняты другими операционными системами.

Если у вас ограниченная пропускная способность, мы можем использовать меньший список слов, который составляет 684 Мбайт в несжатом виде, но не включает столько паролей, или, в качестве альтернативы, мы можем использовать список слов, который включен по умолчанию в Kali Linux.

Установка драйверов графических процессоров NVIDIA в Kali Linux

Хэши

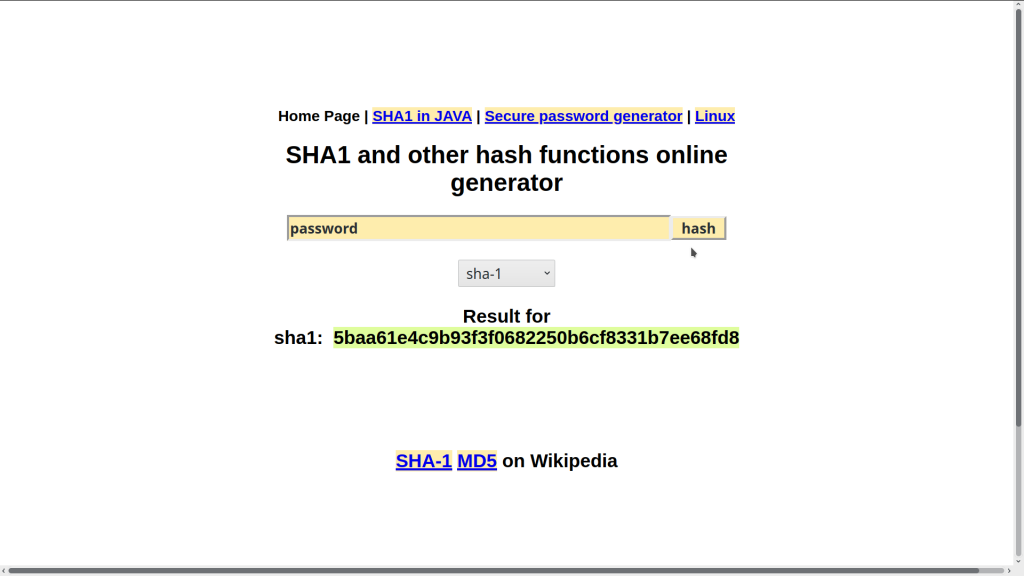

В этом уроке мы будем дехешировать хэши SHA1. Вы можете использовать sha1-online для шифрования хэшей паролей SHA1. Давайте создадим несколько хэшей для тестирования с помощью Hashcat.

Создайте несколько хэшей паролей с помощью sha1-online и сохраните хэши паролей, хэшированные sha1-online, в текстовый файл. Я буду хэшировать 20 паролей и сохранять их в текстовом файле. Создайте свой собственный список хэшей паролей или вы можете использовать хэши паролей ниже. В этом уроке я буду использовать текстовый редактор nano.

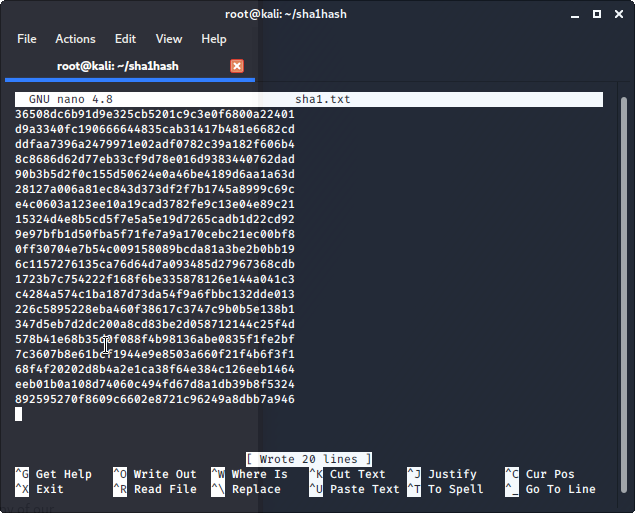

Откройте терминал и введите команду. Эта команда создаст новый текстовый документ под названием sha1.txt введите хэши вашего пароля, добавьте каждый хэш по строкам. Вы можете скопировать хэши паролей ниже, если вы не хотите хэшировать свои собственные хэши паролей.

nano sha1.txt ---------------------------------------- 36508dc6b91d9e325cb5201c9c3e0f6800a22401 d9a3340fc190666644835cab31417b481e6682cd ddfaa7396a2479971e02adf0782c39a182f606b4 8c8686d62d77eb33cf9d78e016d9383440762dad 90b3b5d2f0c155d50624e0a46be4189d6aa1a63d 28127a006a81ec843d373df2f7b1745a8999c69c e4c0603a123ee10a19cad3782fe9c13e04e89c21 15324d4e8b5cd5f7e5a5e19d7265cadb1d22cd92 9e97bfb1d50fba5f71fe7a9a170cebc21ec00bf8 0ff30704e7b54c009158089bcda81a3be2b0bb19 6c1157276135ca76d64d7a093485d27967368cdb 1723b7c754222f168f6be335878126e144a041c3 c4284a574c1ba187d73da54f9a6fbbc132dde013 226c5895228eba460f38617c3747c9b0b5e138b1 347d5eb7d2dc200a8cd83be2d058712144c25f4d 578b41e68b35d0f088f4b98136abe0835f1fe2bf 7c3607b8e61bcf1944e9e8503a660f21f4b6f3f1 68f4f20202d8b4a2e1ca38f64e384c126eeb1464 eeb01b0a108d74060c494fd67d8a1db39b8f5324 892595270f8609c6602e8721c96249a8dbb7a946

Как только вы закончите добавлять свои хэши паролей в nano, вы можете записать файл, используя клавиши CTRL + O после внесения изменений используйте CTRL + X для выхода из текстового редактора nano.

Пароли, которые мы хэшировали, должны быть следующими при расшифровке давайте посмотрим, сможет ли Hashcat найти какие-либо из наших хэшей паролей.

36508dc6b91d9e325cb5201c9c3e0f6800a22401:cat123 d9a3340fc190666644835cab31417b481e6682cd:StRoNgPaSsWoRd676Secure ddfaa7396a2479971e02adf0782c39a182f606b4:dogcat123 8c8686d62d77eb33cf9d78e016d9383440762dad:rabbitman 90b3b5d2f0c155d50624e0a46be4189d6aa1a63d:suninspain 28127a006a81ec843d373df2f7b1745a8999c69c:englandcup e4c0603a123ee10a19cad3782fe9c13e04e89c21:sha1password 15324d4e8b5cd5f7e5a5e19d7265cadb1d22cd92:BeerDuffBeer 9e97bfb1d50fba5f71fe7a9a170cebc21ec00bf8:BartSimpsonSkate 0ff30704e7b54c009158089bcda81a3be2b0bb19:alienscowboys 6c1157276135ca76d64d7a093485d27967368cdb:8fR&dt 1723b7c754222f168f6be335878126e144a041c3:coffeeortea c4284a574c1ba187d73da54f9a6fbbc132dde013:mouseduck 226c5895228eba460f38617c3747c9b0b5e138b1:computer123 347d5eb7d2dc200a8cd83be2d058712144c25f4d:starwarsguy 578b41e68b35d0f088f4b98136abe0835f1fe2bf:lukeskywalker1 7c3607b8e61bcf1944e9e8503a660f21f4b6f3f1:abcd123 68f4f20202d8b4a2e1ca38f64e384c126eeb1464:seahawk2000 eeb01b0a108d74060c494fd67d8a1db39b8f5324:mysticalfish 892595270f8609c6602e8721c96249a8dbb7a946:no1gamer

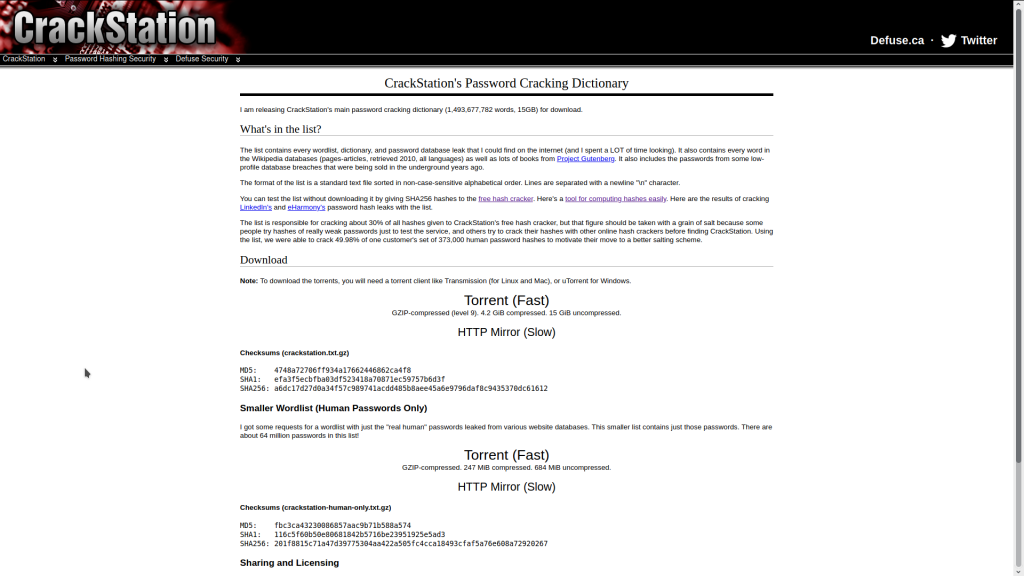

Скачать Список слов

Скачать Wordlists:https://crackstation.net/crackstation-wordlist-password-cracking-dictionary.htm

В этом уроке мы будем использовать Crackstation.txt.gz список слов. Вы можете выбрать любой список слов, который хотите использовать, вам не обязательно использовать те, которые мы включили в это руководство, чтобы использовать Hashcat. Мы рекомендуем эти списки слов, поскольку они включают в себя множество утечек реальных человеческих паролей, если вы не знаете, что такое списки слов Crackstation. результаты взлома LinkedIn и eHarmony Crackstation взломали хэш паролей вместе со списком.

Список слов, который мы используем в этом руководстве, составляет 4,2 ГБ в сжатом виде и 15 ГБ в несжатом (https://crackstation.net/files/crackstation.txt.gz ) если у вас ограниченная пропускная способность, используйте Crackstation Меньший список слов (только человеческие пароли), который составляет 247 МБ в сжатом и 684 МБ в несжатом виде.

Списки слов по умолчанию в Kali Linux хранятся в /usr/share/wordlists

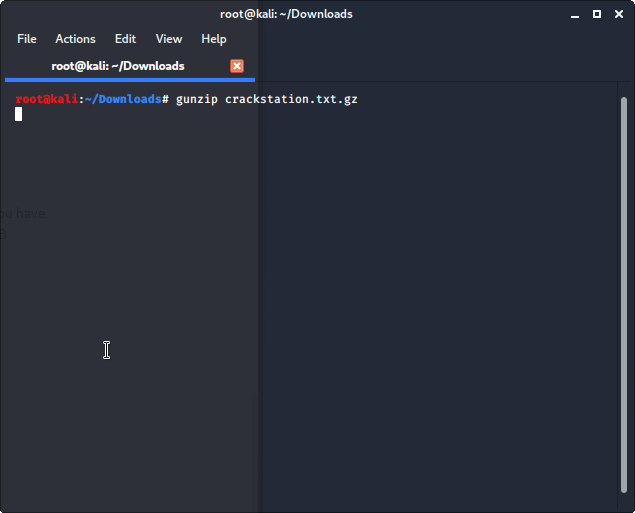

Распаковка списка слов Crackstation

Чтобы распаковать .txt.gz файлы мы можем использовать gunzip для установки gzip, открыв терминал и введя следующую команду. gunzip распакует списки слов в том же каталоге, из которого он был запущен.

apt-get install gzip

Теперь, когда установлен gzip, мы можем распаковать списки слов, которые мы загрузили с Crackstaion, используя следующую команду.

gunzip crackstation.txt.gz

Чтобы распаковать уменьшенный список слов real human из crackstation, вы можете использовать следующую команду.

gunzip crackstation-human-only.txt.gz

Теперь, когда мы распаковали списки слов Crackstation, теперь мы можем использовать их в Hashcat.

Hashcat

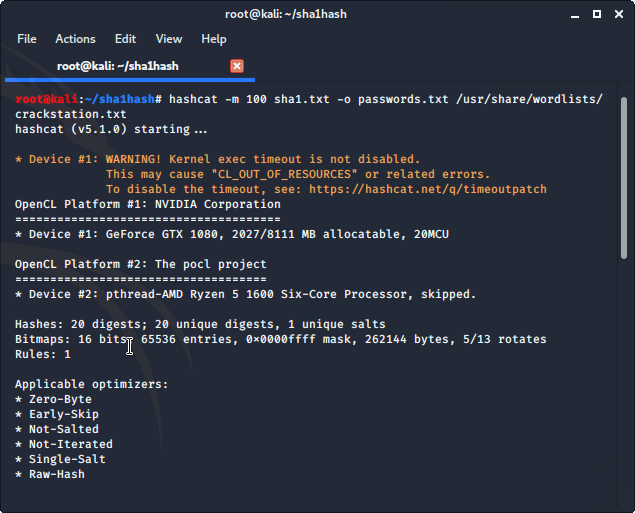

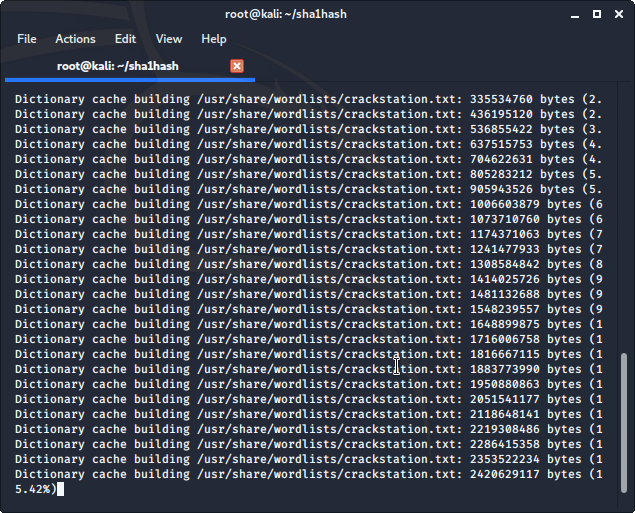

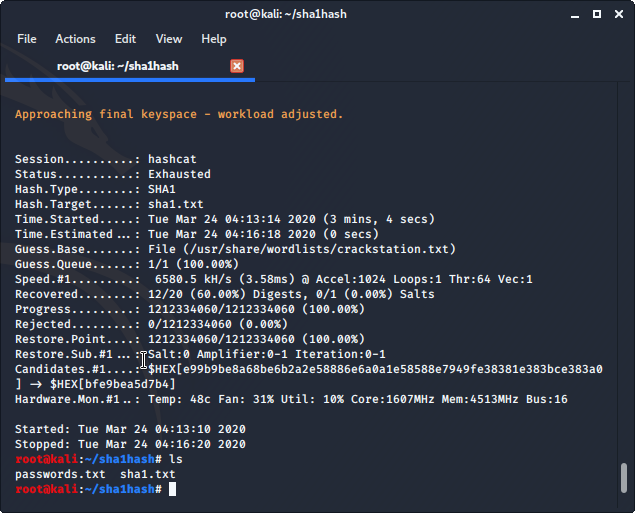

Пришло время запустить Hashcat для наших целевых хэшей SHA1. Давайте посмотрим, какие хэши мы можем дехэшировать.

Откройте терминал

cd в каталог, в котором хранится ваш хэш-список отредактируйте следующую команду -m 100 - тип хэша SHA1 добавьте местоположение вашего хэш-списка и списка слов.

Мой хэш-список называется sha1.txt результат моего passwords.txt файл - это тот же каталог, что и sha1.txt Я использую список слов crackstation из /usr/share/wordlists/crackstation.txt который я скопировал в /usr/share/wordlists/ ранее. Ваш загруженный список слов, скорее всего, сохранен и распакован в разделе "Загрузки", в этом случае мы бы добавили /Downloads/crackstation.txt убедитесь , что вы используете несжатый список слов, а не сжатый .txt.gz версия.

hashcat -м 100 sha1.txt -о passwords.txt /usr/share/wordlists/crackstation.txt hashcat -м 100 sha1.txt -о passwords.txt /Downloads/crackstation.txt -разбивка команд m = хэш-тип SHA1 hashes.txt (ваш целевой файл хэшей находится здесь) -o passwords.txt = выходной каталог взломанных паролей /usr/share/wordlists/crackstation.txt (Добавьте путь к вашему списку слов здесь)

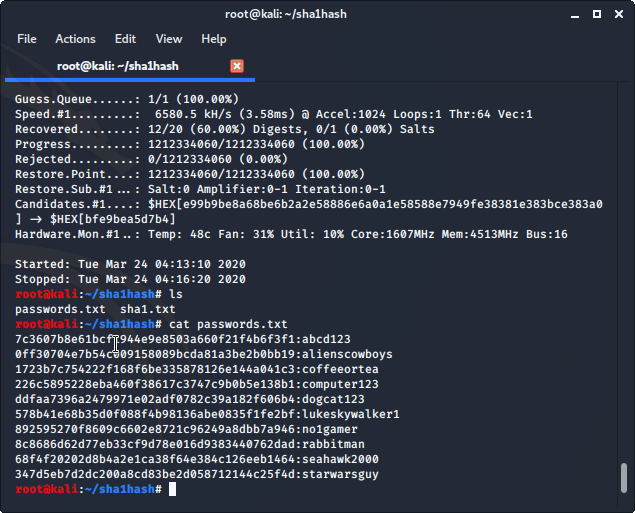

Hashcat нашел 12/20 хэшей паролей, которые мы ему дали, используя crackstation.txt список слов.

Давайте посмотрим, какие пароли Hashcat удалось взломать. Мы можем перечислить содержимое passwords.txt файл, содержащий пароли, которые Hashcat смог дехешировать с помощью команды cat в Linux.

Из каталога, который ваш passwords.txt файл сохраняется в используйте следующую команду, чтобы перечислить слова пароля, которые Hashcat смог восстановить. cat - это стандартная утилита Unix, которая последовательно считывает файлы, записывая их в стандартный вывод.

cat passwords.txt