Взлом года. Вся информация которая есть о SolarWinds.

Debian-Lab

Хакеры атаковали компанию SolarWinds и заразили ее платформу Orion малварью. Многие уже называют случившееся самой масштабной атакой года, в которой, конечно, подозревают российских правительственных хакеров. Среди пострадавших числятся такие гиганты, как Microsoft, Cisco, FireEye, а также множество правительственных агентств США, включая Госдеп и Национальное управление по ядерной безопасности. Однако «списки жертв» пополняются каждый день, а эксперты делятся все новыми деталями случившегося. В этом материале мы собрали все, что известно о взломе SolarWinds на сегодняшний день.

Атаку заметили

В середине декабря 2020 года крупные западные СМИ, включая Reuters, Washington Post и Wall Street Journal, неожиданно сообщили, что американские власти стали жертвой масштабной атаки правительственных хакеров. Журналисты писали, что в результате инцидента были скомпрометированы как минимум Министерство финансов США и Национальная администрация по информатике и телекоммуникациям при Министерстве торговли США.

Газета Washington Post ссылалась на собственные источники, согласно которым от атак пострадали и многие другие правительственные учреждения в США (это оказалось правдой, но подробнее чуть ниже). Агентство Reuters, в свою очередь, писало, что инцидент был признан настолько серьезным, что в Белом доме созвали экстренное заседание Совета национальной безопасности США.

Вскоре после этих публикаций собственный отчет о произошедшем обнародовали представители ИБ‑компании FireEye и тем самым только подлили масла в огонь. Дело в том, что сама FireEye тоже оказалась в числе пострадавших и, можно сказать, исследователи изучали случившееся «изнутри».

Из отчета FireEye стало понятно, что неизвестные злоумышленники довольно давно скомпрометировали ИТ‑компанию SolarWinds, которая разрабатывает для предприятий ПО, помогающее управлять их сетями, системами и инфраструктурой. Проникнув в сеть SolarWinds, злоумышленники снабдили платформу Orion, предназначенную для централизованного мониторинга и управления, вредоносным обновлением. В результате множество клиентов SolarWinds установили зараженную версию платформы и, сами того не зная, впустили хакеров в свои сети.

Скомпрометированными официально признаны версии 2019.4 HF 5, 2020.2 (без исправления) и 2020.2 HF 1.

Дело осложнилось тем, что в список клиентов SolarWinds входят более 400 крупнейших американских компаний из списка Fortune 500, а также многие правительственные учреждения, банки, медицинские заведения и более мелкие бизнесы.

Как взломали?

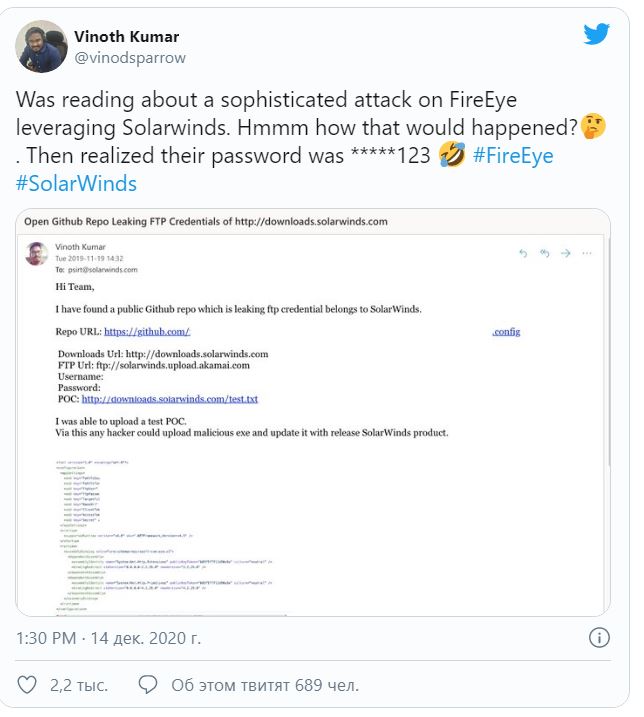

Официальные представители SolarWinds пока не сделали post mortem отчет об инциденте (для этого еще слишком рано), поэтому точно неизвестно, как именно хакеры сумели проникнуть в сеть компании. Однако после того, как об атаке стало широко известно, многие СМИ обратили внимание на заявления ИБ‑исследователя Винота Кумара (Vinoth Kumar), который утверждал, будто учетные данные от сервера обновлений SolarWinds еще в 2018 году были свободно доступны в официальном репозитории компании на GitHub. По словам Кумара, он заметил эту утечку в ноябре, а пароль от сервера был элементарным: solarwinds123.

Кумар писал, что, используя эти учетные данные, он сумел загрузить файл на сервер компании и тем самым доказал, что система небезопасна, о чем и уведомил SolarWinds еще в ноябре 2020 года. В итоге утечку устранили 22 ноября.

Исследователь не утверждал, что именно эти учетные данные сыграли какую‑то роль во взломе платформы Orion, однако признавал, что такое возможно. Дело в том, что вредоносные бинарники Orion были подписаны, что явственно намекало на более широкую компрометацию сети компании.

«Если бы они получили доступ к билд‑серверам, им не потребовались бы учетные данные от FTP. Но если бы они просто завладели сертификатом подписи и учетными данными от FTP, они могли изменить .dll, подписать его и загрузить на FTP-сервер», — рассуждал Кумар.

Теорию утекших учетных данных и халатности в целом подтверждают и источники информационного агентства Reuters, по данным которых, в даркнете уже давно продавали доступы к системам SolarWinds.

Об этом же сообщили и аналитики компании Group-IB. По их информации, хакер из Казахстана, известный как Fxmsp, еще в октябре 2017 года продавал доступы к http://solarwinds.com и http://dameware.com (программное обеспечение дистанционного управления от SolarWinds) на известном андеграундном форуме exploit[.]in. Причем эти компании были одними из первых, доступы к которым Fxmsp выставил на продажу в паблике.

Малварь

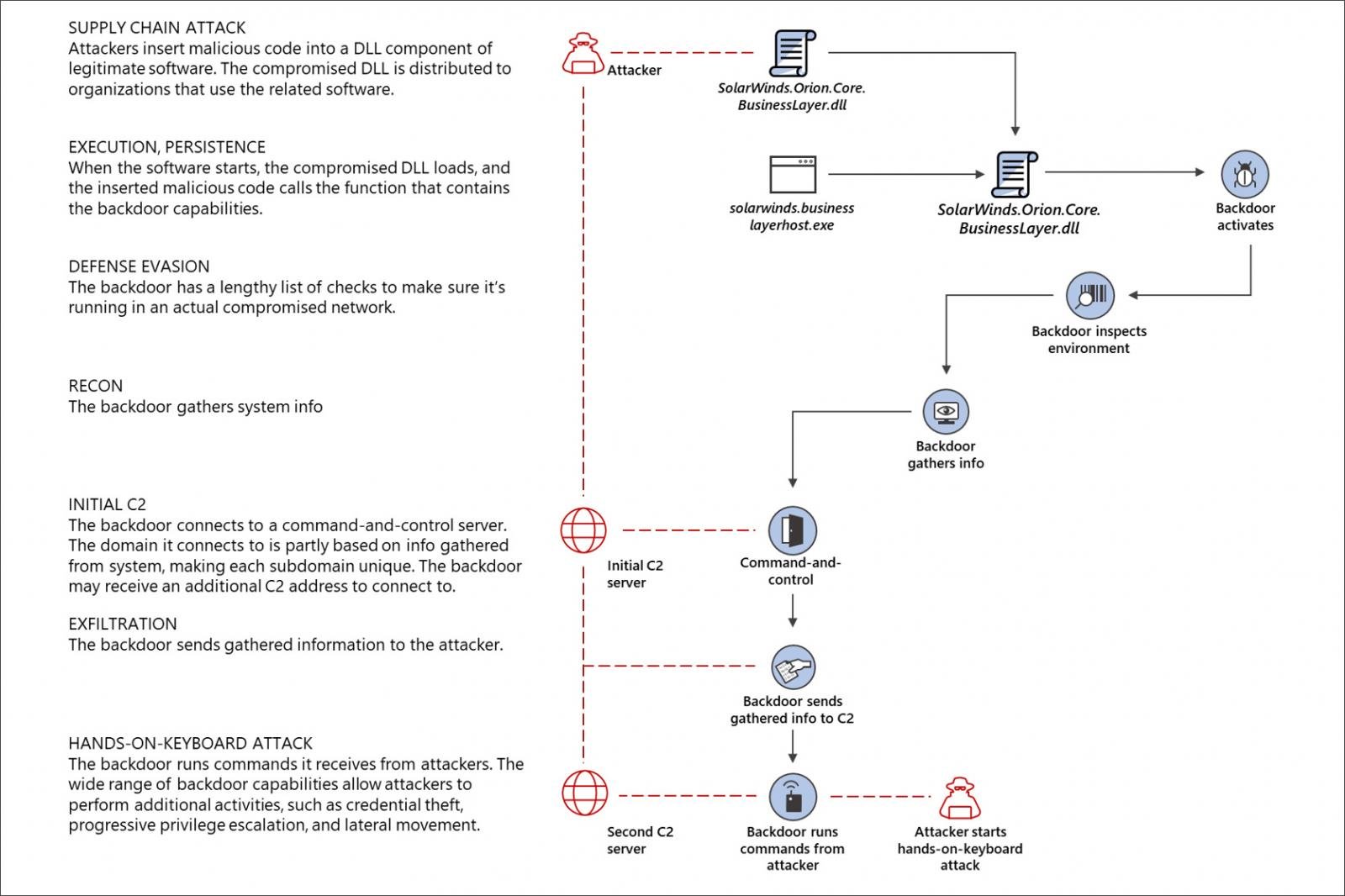

Согласно многочисленным отчетам ИБ‑экспертов, злоумышленники внедрили бэкдор в легитимный DLL-файл платформы Orion — SolarWinds.Orion.Core.BusinessLayer.dll. Данная малварь получила кодовое имя SUNBURST (или же Solorigate), а детальные отчеты о ней уже подготовили Microsoft, FireEye, Агентство по кибербезопасности и защите инфраструктуры, организованное при Министерстве внутренней безопасности США (DHS CISA), и многие другие.

Проникнув в систему, SUNBURST подключался к управляющему серверу на avsvmcloud[.]com и получал «задания» для выполнения на зараженном компьютере. Точно неизвестно, какие именно команды поступали малвари от операторов, но это могло быть что угодно — от удаленного доступа к зараженным системам до загрузки и установки дополнительных вредоносных программ или хищения данных.

По информации Yahoo!News, злоумышленники опробовали такой метод распространения малвари еще в октябре 2019 года. Просто во время пробного запуска файл DLL не содержал SUNBURST. Сам бэкдор, судя по всему, начали распространять в марте 2020 года, а проникнув в сети жертв, злоумышленники несколько месяцев избегали обнаружения, собирая информацию и не привлекая к себе внимания.

По данным СМИ, даже сотрудники FireEye заметили взлом лишь после того, как хакеры зарегистрировали свое устройство в системе многофакторной аутентификации компании с использованием украденных учетных данных.

Интересно и то, что в отчетах ИБ‑экспертов упоминались и две другие полезные нагрузки. Так, аналитики компаний Guidepoint, Symantecи Palo Alto Networks подробно описывают, что злоумышленники внедряли в зараженные сети .NET веб‑шелл под названием Supernova. Исследователи полагали, что хакеры применяли Supernova для загрузки, компиляции и выполнения вредоносного PowerShell-скрипта (который назвали CosmicGale).

Однако в итоге эксперты Microsoft пришли к выводу, что Supernova была частью другой атаки и никак не связана с масштабной атакой на цепочку поставок. В компании считают, что веб‑шелл Supernova был внедрен в плохо защищенные установки SolarWinds Orion, которые были уязвимы перед старой проблемой CVE-2019-8917. И это сделали другие злоумышленники.

Путаница возникла из‑за того, что, равно как и SUNBURST, Supernova была замаскирована под DLL для приложения Orion: SUNBURST был скрыт внутри файла SolarWinds.Orion.Core.BusinessLayer.dll, а Supernova внутри App_Web_logoimagehandler.ashx.b6031896.dll. Однако, в отличие от SUNBURST DLL, файл Supernova DLL не был подписан легитимным сертификатом SolarWinds. В итоге эксперты Microsoft убеждены, что эта малварь не имеет отношения к атаке на цепочку поставок и вообще принадлежит другой хак‑группе, что тоже характеризует безопасность продукции SolarWinds не лучшим образом.

Рубильник

Эксперты Microsoft, в сотрудничестве с GoDaddy и другими компаниями‑партнерами, активировали своеобразный аварийный «рубильник» для малвари SUNBURST, хотя бы отчасти обезопасив пострадавших.

Дело в том, что это чем‑то похоже на случай нашумевшего шифровальщика WannaCry: в самом начале работы SUNBURST обращается к поддомену avsvmcloud[.]сom для получения заданий. Если же эта попытка связи не удалась и IP-адрес резолвится в диапазоне из списка ниже, малварь деактивируется.

- 10.0.0.0/8

- 172.16.0.0/12

- 192.168.0.0/16

- 224.0.0.0/3

- fc00:: - fe00::

- fec0:: - ffc0::

- ff00:: - ff00::

- 20.140.0.0/15

- 96.31.172.0/24

- 131.228.12.0/22

- 144.86.226.0/24

В итоге специалисты создали wildcard DNS, чтобы любая попытка SUNBURST установить связь с управляющим сервером резолвилась на IP-адрес 20.140.0.1, который принадлежит Microsoft. Так как этот IP-адрес занесен в черный список малвари, при подключении к любому поддомену avsvmcloud[.]com бэкдор выгружается и больше не запускается.

Впрочем, эксперты отмечают, что злоумышленники могли успеть внедрить в сети пострадавших компаний и другие вредоносы, так что активация «рубильника», к сожалению, в этих случаях уже не поможет.

Виновные?

Источники издания Washington Post, которое сообщило об инциденте одним из первых, связывают данную атаку с известной русскоязычной хак‑группой APT29 (она же Cozy Bear и Dukes), которая, как считают эксперты, действует под эгидой российских властей.

При этом нужно сказать, что специалисты компаний FireEye и Microsoft, изучившие инцидент досконально, не сообщили ничего о возможной атрибуции атаки. Вместо этого FireEye присвоила группировке нейтральное кодовое имя UNC2452 и заявила, что атака не была нацелена конкретно на США:

«Данная кампания широко распространена и затрагивает государственные и частные организации по всему миру. Среди пострадавших были государственные, консалтинговые, технологические, телекоммуникационные и добывающие компании в Северной Америке, Европе, Азии и на Ближнем Востоке. Мы ожидаем, что в будущем появится информация о других пострадавших в других странах мира и секторах», — писали аналитики FireEye.

В свою очередь, специалисты компании Volexity и вовсе связывают эту вредоносную кампанию с группировкой Dark Halo, чью активность эксперты фиксировали с конца 2019 года по июль 2020 года.

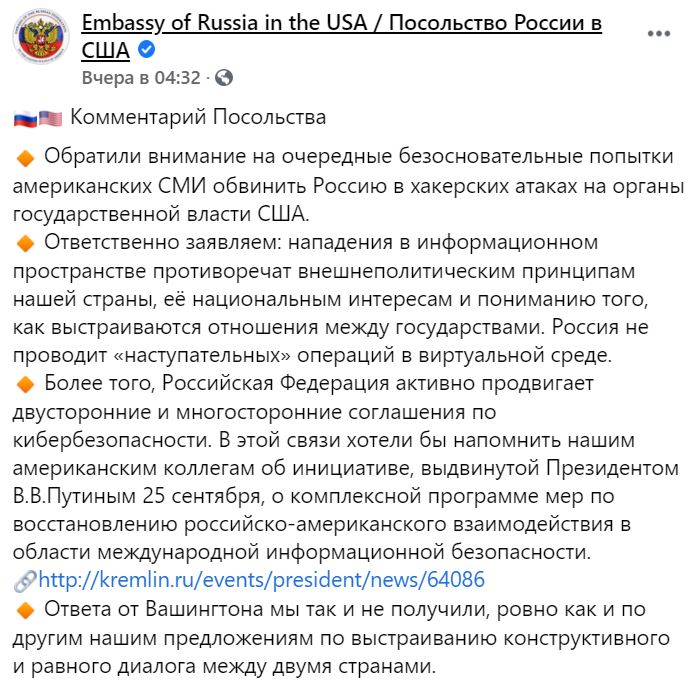

Как бы то ни было, на обвинения, опубликованные на страницах Washington Post и других изданий, оперативно отреагировало посольство России в США, заявив, что «нападения в информационном пространстве противоречат внешнеполитическим принципам нашей страны, ее национальным интересам и пониманию того, как выстраиваются отношения между государствами. Россия не проводит „наступательных“ операций в виртуальной среде».

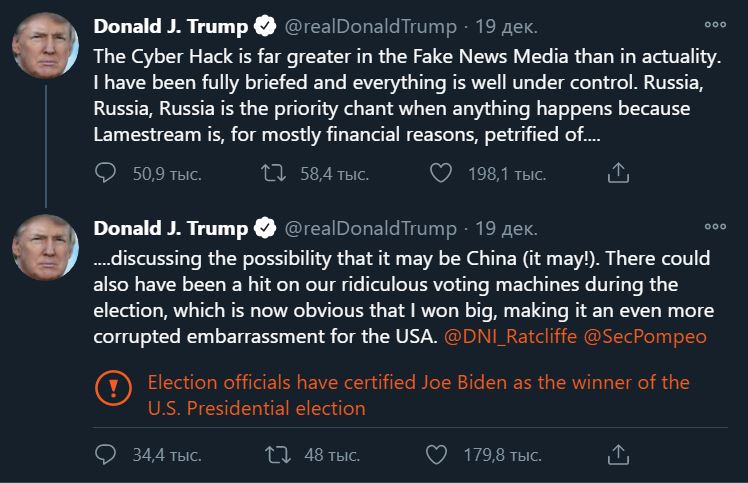

Разумеется, не оставили без внимания взлом SolarWinds и политики. В частности, госсекретарь США Майк Помпео публично заявил, что за этой атакой «совершенно очевидно» стоит Россия, но позже президент США Дональд Трамп написал в своем Twitter обратное. Трамп сообщил, что он был проинформирован о происходящем, но кибератаки чаще встречаются в фейковых новостях, нежели в реальности, а Россию вспоминают, что бы ни случилось, хотя, по мнению Трампа, за этой атакой вообще может стоять Китай.

В свою очередь, избранный президент США Джо Байден раскритиковал администрацию Трампа за отсутствие официальной реакции на взлом SolarWinds, а также за то, что правительство молчит об атрибуции данной атаки.

Пострадавшие

Согласно официальным данным, среди 300 тысяч клиентов SolarWinds только 33 тысячи использовали Orion, а зараженная версия платформы была установлена примерно у 18 тысяч клиентов.

По информации FireEye, невзирая на компрометацию 18 тысяч клиентов SolarWinds, хакеры продолжили атаку лишь на сети 50 компаний, а эксперты Microsoft, в свою очередь, писали о том, что сумели идентифицировать около 40 пострадавших из числа своих клиентов. Microsoft сообщила, что 80% всех затронутых организаций находятся в США, а остальные рассредоточены по семи другим странам, а именно Бельгии, Великобритании, Израилю, Испании, Канаде, Мексике и ОАЭ.

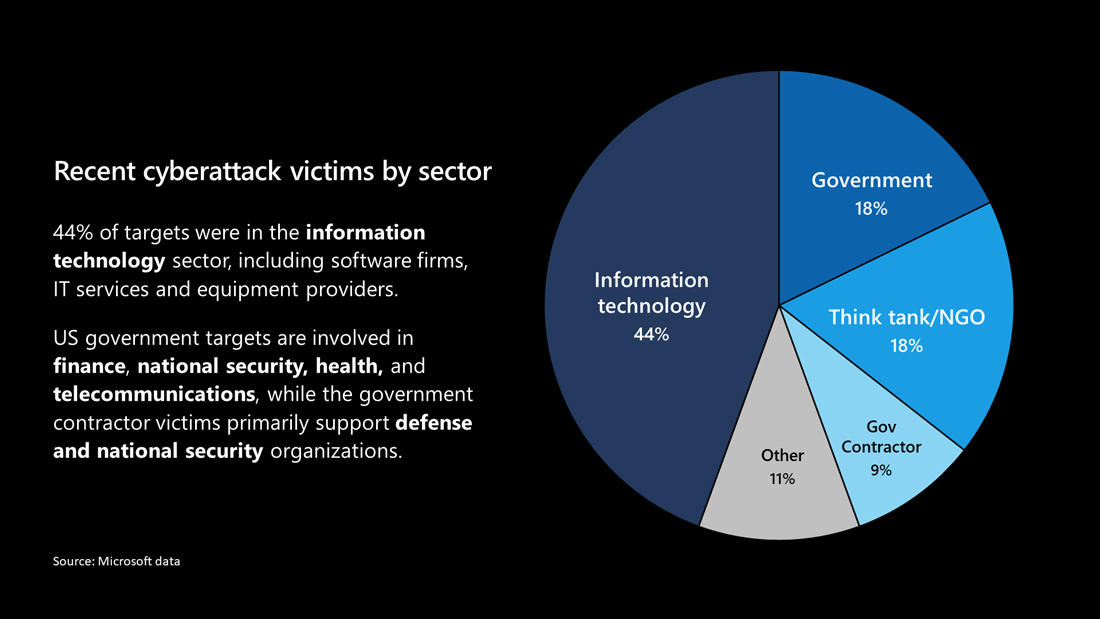

Причем государственный сектор — это лишь небольшая часть от всего списка жертв. Так, 44% пострадавших — это ИТ‑компании (разработчики программного обеспечения и поставщики оборудования).

В настоящее время список подтвержденных пострадавших выглядит следующим образом:

- американская ИБ‑компания FireEye;

- Министерство финансов США;

- Национальная администрация по информатике и телекоммуникациям при Министерстве торговли США (NTIA);

- Национальные институты здоровья при Министерстве здравоохранения США (NIH);

- Агентство по кибербезопасности и защите инфраструктуры, организованное при Министерстве внутренней безопасности США (DHS CISA);

- Министерство внутренней безопасности (DHS);

- Государственный департамент США;

- Национальное управление по ядерной безопасности США (NNSA);

- Министерство энергетики США;

- ряд штатов и городов США;

- компания Microsoft;

- компания Cisco.

Также, согласно результатам собственного расследования The Wall Street Journal, атака затронула таких гигантов, как Intel, NVIDIA, VMware и Belkin International.

Изначально считалось, что выявить всех жертв этой вредоносной кампании смогут только сами специалисты SolarWinds, но по мере того, как другие эксперты продолжали изучать работу SUNBURST, они обнаружили некоторые особенности. Например, связанные с тем, как она работает со своим управляющим сервером.

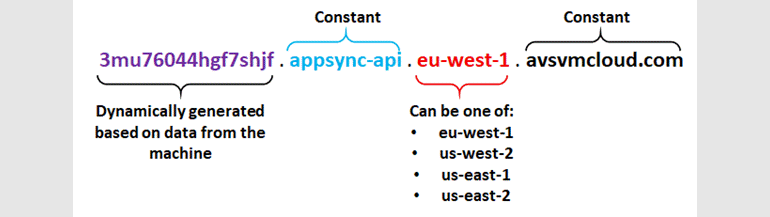

Выяснилось, что SUNBURST отправляет данные, собранные в зараженной сети, на URL-адрес своего C&C-сервера, уникальный для каждой жертвы. Уникальные URL-адреса были поддоменами avsvmcloud[.]com и состояли из четырех частей, первая из которых представляла собой на первый взгляд случайную строку. Однако скоро ИБ‑исследователи поняли, что имеют дело с алгоритмом DGA и эта строка на самом деле не была случайной, а содержала закодированное имя домена локальной машины жертвы.

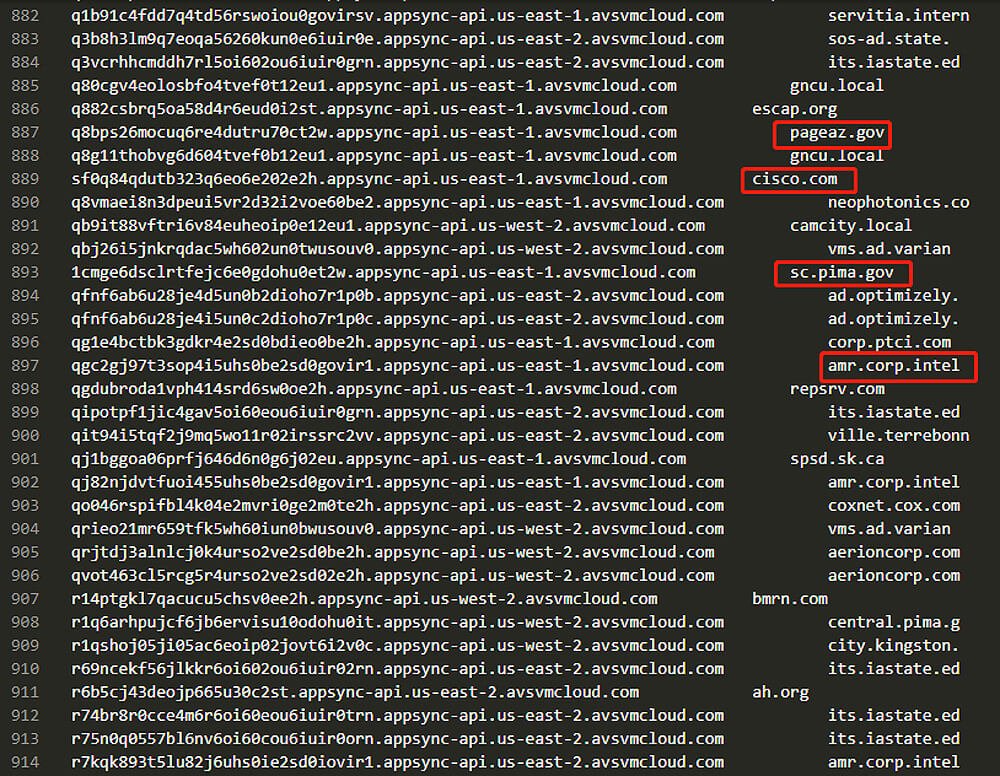

В результате сразу несколько компаний и независимых исследователей взялись анализировать историю трафика и данные passive DNS, чтобы собрать информацию о трафике avsvmcloud.com, обнаружить поддомены, а затем вычислить компании, которые установили зараженные версии Orion.

Таким образом, публикацию списков пострадавших компаний и организаций уже начали эксперты из компаний Truesec и Prevasio, независимый исследователь Деван Чаудхари (Dewan Chowdhury), а также китайская фирма QI-ANXIN.