Взлом через Bluetooth

BLACK

Салют, бандиты! "BTC чек на 70 RUB в конце статьи."

Каждый человек хоть раз пользовался Блютузом. Подключение беспроводных устройств проходит именно через Bluetooth. Но задумывались ли вы, что можно взломать устройство через Блютуз? В данной статьей мы об этом и поговорим.

Погнали!

Вот о чем мы сегодня поговорим:

1. Основы Bluetooth

2. Основные инструменты Linux для работы с Bluetooth

3. Стек протоколов Bluetooth

4. Безопасность Bluetooth

5. Инструменты для взлома Bluetooth в Kali

6. Несколько атак на Bluetooth

Основы Bluetooth

Bluetooth — распространенный протокол с минимальным энергопотреблением для связи ближнего действия, работает в диапазоне 2,4-2,485 ГГц расширенного спектра. При этом несущая частота сигнала скачкообразно меняется со скоростью 1600 скачков в секунду (это сделано в целях безопасности). Bluetooth был разработан в 90-ых компанией Ericsson и носит такое название в честь короля Дании Харальда Синезубого.

Минимальная дистанция на которой может работать Bluetooth - 10 метров, ничем не ограничены и разработчики вполне спокойно могут увеличить эту дальность на своих устройствах. Большинство устройств спокойно могут контактировать между собой даже на дистанции в 100 метров. А используя антенны, можно еще больше увеличить радиус работы.

Сопряжение - это процесс соединения двух Bluetooth. Два устройства поддерживающие данный протокол, могут быть подключены друг к другу без каких либо проблем. Все видимые устройства Bluetooth передают такую информацию как:

- Имя

- Класс

- Список сервисов

- Техническую информацию

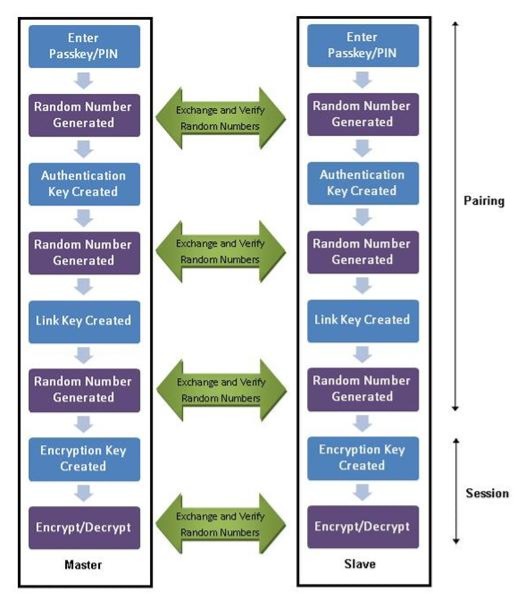

Два устройства которые сопряжены обмениваются ключом связи который является секретным. Каждое устройство хранит этот ключ для распознавания другого.

У всех устройств есть уникальный 48-разрядный идентификатор (что-то вроде MAC адреса), и имя, прописанное производителем.

Здесь у нас диаграмма процесса сопряжения Bluetooth. Разработчики каждый год делают Bluetooth безопасне, а он все равно продолжает быть уязвимым и я покажу это в этой статье, и во всех следующих, если захотите.

Так называемая пикосеть это сеть в которой существует одно основное и до семи дополнительных устройств.

Из-за того что протокол постоянно меняет частоту (1600 раз в секунду), одни устройства не мешают другим. Ведь шанс того что два устройства будут работать на одной и той же частоте крайне низок.

Основные инструменты Linux для работы с Bluetooth

Реализация стек протоколов Bluetooth в Linux носит название - BlueZ. Чаще всего в дистрибутивах Linux она установлена сразу. На крайняк её можно найти в своём репозитории. В моей Kali Linux, как я и сказал она уже была установлена.

Все инструменты которые мы будем использовать для взлома и управления Bluetooth входят в BlueZ. К ним входят:

- hciconfig: Этот инструмент аналогичен ifconfig в Linux, кроме того, но передает информацию только о Bluetooth устройствах. На скриншоте, я использовал его, чтобы показать интерфейс Bluetooth (hci0) и запросить спецификации нужного мне устройства.

- hcitool: Это инструмент для запроса данных. Он сообщает массу информации. Имя устройства, его идентификатор, класс и сигнал тактирования.

- hcidump: а этот инструмент мою любимчик, он просто перехватывает все коммуникации Bluetooth.

Устройствам Bluetooth не обязательно использовать все протоколы стека (например, TCP/IP). Стек Bluetooth как раз разработан, именно для того, чтобы различные коммуникационные приложения могли использовать Bluetooth в своих целях. Программа просто воспользуется только одним вертикальным срезом этого стека. Далее следуют Bluetooth протоколы.

- Основные протоколы Bluetooth: LMP, L2CAP, SDP

- Протокол замены кабеля: RFCOMM

- Протокол управления телефонией: TCS Binary, AT-commands

- Заимствованные протоколы: PPP, UDP/TCP/IP, OBEX, WAP, vCard, vCal, IrMC, WAE

В довесок к слоям протоколов, спецификация Bluetooth еще определяет интерфейс хост-контроллер (HCI). Он обеспечивает командный интерфейс для связи с контроллером базовой полосы, менеджер канала связи, а также доступ к данным о состоянии оборудования и управляющим регистрам. Поэтому эти инструменты так и называются : hciconfig, hcidump и hcitool.

Безопасность Bluetooth

Система безопасности Bluetooth строится на нескольких принципах. Первый - скачкообразное изменение частоты. Алгоритм изменения частоты доступен для главного, и для вспомогательного устройства, но не третьим лицам. Второй - секретный ключ, как мы помним устройства обмениваются им при сопряжении. Используется для аутентификации и шифрования (128-разрядного). Есть всего несколько режимов безопасности Bluetooth. О них подробнее:

- Режим безопасности 1: Активная защита отключена.

- Режим безопасности 2: Защита на уровне сервисов. Аутентификацией, конфигурацией и авторизацией занимается централизованный менеджер безопасности. Пользователь самостоятельно не сможет его активировать. Защиты на уровне устройства нет.

- Режим безопасности 3: Защита на уровне устройства. Аутентификация и шифрование на основе секретного ключа. Всегда включён. Принудительно активирует защиту для низкоуровневых подключений.

Инструменты для взлома Bluetooth в Kali

Как мы с вами знаем в Kali есть несколько инструментов для взлома Bluetooth. Но некоторые нам все же придется найти и скачать. Для того чтобы узнать какие инструменты для работы с Bluetooth уже установлены и готовы к работе, откройте Приложения -> Kali Linux -> Беспроводные атаки -> Инструменты Bluetooth.

- Bluelog: Инструмент который находит bluetooth. Сканирует местность вокруг вас на предмет видимых устройств и запоминает их в файле.

- Bluemaho: Набор инструментов с графическим интерфейсом для тестирования безопасности Bluetooth устройств.

- Blueranger: Простейший скрипт, написанный на Python, который использует i2cap сигналы для обнаружения Bluetooth устройств и определяет расстояние до них.

- Btscanner: Этот инструмент, обладающий графическим интерфейсом, сканирует видимые устройства в пределах рабочего диапазона.

- Redfang: этот находит скрытые Bluetooth устройства.

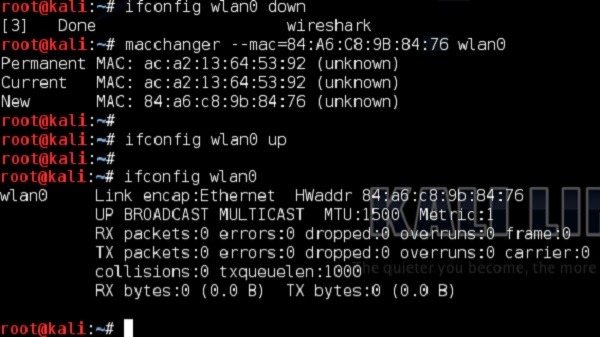

- Spooftooph: Это инструмент для спуфинга Bluetooth.

Некоторые атаки на Bluetooth

- Blueprinting: Процесс футпринтинга (получения карты сети).

- Bluesnarfing: Эта атака крадёт данные с устройства, поддерживающего Bluetooth. К ним относятся SMS, текстовые сообщения, информация календаря, изображения, адресная книга и чаты.

- Bluebugging: Эта атака даёт вам доступ над всем над телефоном цели. Для автоматического исполнения этой атаки было разработано приложения Bloover.

- Bluejacking: Атакующий отправляет жертве «визитку» (текстовое сообщение). После того как пользователь добавит её в свой список контактов, вы сможете получать отправлять дополнительные сообщения.

- Bluesmack: DoS атака против устройств Bluetooth.

Ребята, я конечно рад, что среди вас есть такие умные, которые создали бота для быстрого обналичивания чеков, которые я даю. Теперь для обналички вам надо будет убирать вручную лишнюю точку, только так чек будет действителен.

Обещанный BTC чек на 70 RUB - https://telegram.me/BTC_CHANGE_BOT?start=c_f603573be9e36.26930e421f60b776afb (чек одноразовый, забрать может только самый первый).

Всем спасибо за внимание!

💰 Хочешь легально и без вложений зарабатывать от 100.000 рублей в месяц? Тогда залетай в Black Private! Узнать подробнее.

Кто хочет поделится с друзьями или знакомыми нашим каналом, то можете отправить им эту ссылку: sulikov.ru