Взлом Банка

r00t_owlСегодня речь пойдет про пентест банка. Все действия были регламентированы и выполнялись в рамках проекта.

Все совпадения описанные в данной статье являются случайными, а персонажи вымышленными.

Данный проект я выполнял в паре, задача коллеги заключалась в первоначальной разведке и сборе данных об объекте. Ему удалось выяснить:

- примерное расписание работы разных сотрудников (ИТ, охрана, клининг, инкассация и т.п.)

- номера авто, а также страховки сотрудников

- вектора для физического проникновения

- вектора для атаки корпоративной инфраструктуры (сетевые розетки, ПК)

- план помещений для посетителей

Владея этой информацией дело оставалось за малым.

В первый день, я приехал к офису банка и начал изучать внешний периметр. Удалось подтвердить пару векторов проникновения снаружи, но их я оставил на потом. Зайдя в здание я начал искать визуально помещения без табличек (обычно это двери для внутреннего персонала). Времени не было определять какая дверь чаще всего открывается и я выбрал случайную. Залипнув в смартфон ждал пока кто-нибудь будет проходить. Такой человек нашелся и я сразу зашел за ним. Сотрудник проявил бдительность и спросил кто я и почему у меня нет пропуска с собой. На что я нашел оправдание в стиле - “я подрядчик и пришел проверять сети”. После непродолжительных выяснений меня пустили на объект с сопровождающим. Сотрудник банка провел меня практически по всем необходимым помещениям.

В ходе проведения работ я имел возможность подключать устройства (Bad USB, Raspberry Pi, и т.п. ) в обнаруженные ПК и сетевые розетки, располагающиеся в опенспейсе. Но такую манипуляцию можно было провернуть и в серверной, куда мне тоже предоставили доступ. По техническому заданию у меня была цель - определенная сетевая розетка, которую пометили “маркером”. Добравшись до нее я запитал малинку с USB модемом и подключился посредством кабеля в сеть. Так как - это была сеть с доступом в интернет я получил отстук на C2 сервер.

p.s. В малинке была прописана задача в cron, которая выполняла обратное подключение к моему удаленному серверу. По сути - я установил аппаратный бэкдор.

Во время “экскурсии” по зданию было обнаружено, что офисная техника не оборудована блокираторами для сетевых кабелей, что облегчает жизнь потенциальному злоумышленнику. Снять блокировку на самом деле можно за пару секунд. А как это сделать расскажу как-нибудь в другой раз. Дальше по классике можно было бы пробовать обходить защиту Port Security. Но мне это было уже не нужно, да и в ТЗ такого прописано не было.

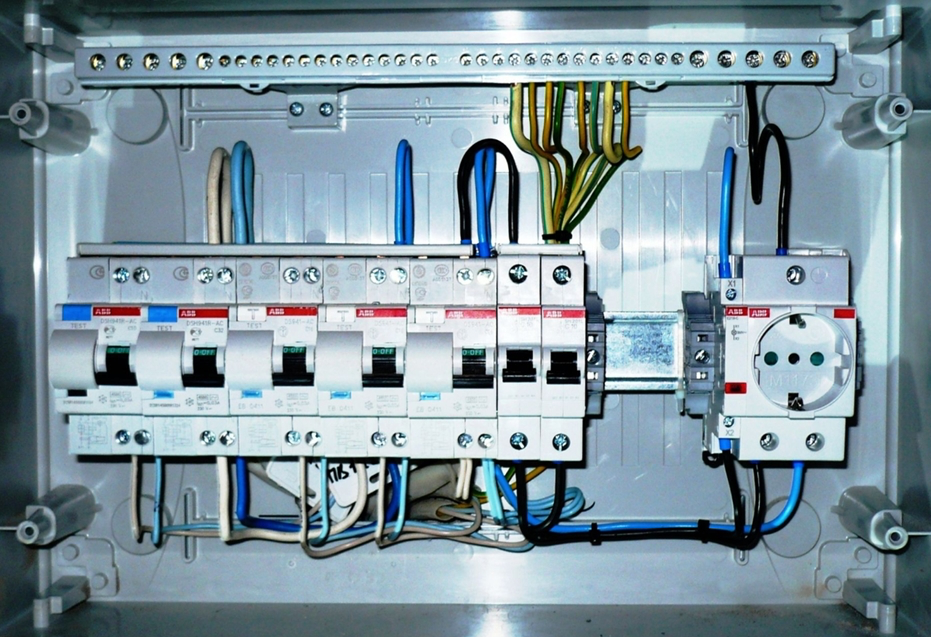

Далее я обнаружил много щитовых со слабеньким замком - это проблема любых офисов/предприятий. Как вы уже догадались можно выполнить множество отвлекающих маневров через автоматы, которые еще и подписаны.

В ходе работ была обнаружена возможность забрать ключи и электронные пропуска со стола, которые могли бы помочь при дальнейшем выполнении работы.

Таким образом, мне удалось скомпрометировать большинство помещений, получил доступ к серверной комнате, рабочим станциям и сетевым розеткам, узнать подробный план внутреннего устройства объекта, а самое главное оставить аппаратный бэкдор для проведения пентеста корпоративной инфраструктуры.

Еще больше интересных кейсов в моем ТГ канале: https://t.me/pentest_mentor