Все о Kali Linux

UnderPrivate

Данная статья исключительно для новичков, в ней мы просто посмотрим на Kali и попытаемся понять, что это за ОС.

1. Что такое Kali Linux

Kali Linux – это операционная система на ядре Linux (дистрибутив). В качестве её основы выступает другой дистрибутив – Debian. Операционная система Kali создана для продвинутого тестирования на проникновение и аудита безопасности. Kali содержит несколько сотен (более 600) инструментов, ориентированных на различные задачи информационной безопасности, такие как тестирование на проникновение (Penetration Testing), исследования в области информационной безопасности (Security research), компьютерная криминалистика (Computer Forensics) и обратная инженерия (Reverse Engineering). Kali Linux разрабатывается, финансируется и поддерживается Offensive Security, лидирующей компанией в сфере обучения информационной безопасности.

Если вы слышали про BackTrack Linux, то Kali Linux является продолжением этой платформы. Первый выпуск датируется 13 марта 2013 года, он является не просто новой версией BackTrack, а полностью переработанным дистрибутивом, из которого удалены неэффективные, с дублирующим функционалом инструменты, и добавлены новые актуальные программы. В настоящее время Kali Linux активно развивается. Это относится как к инфраструктуре проекта, дистрибутива, так и в отношении «хакерских» программ – они непрерывно обновляются, добавляются новые качественные пакеты программ.

Kali Linux специально приспособлена под требования профессионалов в сфере тестирования на проникновения и аудита безопасности. В Kali Linux было сделано несколько изменений, которые отражают эти потребности. Учитывая уникальный характер Kali Linux этот дистрибутив НЕ рекомендуется, если вы не знакомы с Linux или ищите настольный Linux общего назначения для разработки, веб-дизайна, игр и т.д.

Даже опытные пользователи Linux могут столкнуться в Kali с некоторыми проблемами. Хотя Kali является проектом с открытым исходным кодом, по причинам безопасности она не является широко открытым проектом с исходным кодом. Команда разработки мала и состоит только из доверенных лиц, пакеты в репозиториях подписываются как индивидуальным комитером, так и командой, и – что важно – набор вышестоящих репозиториев, из которых берутся обновления и новые пакеты, очень мал. Добавление репозиториев, которые не были протестированы с Kali, в источники программного обеспечения – это верный путь к проблемам на вашей системе.

Хотя Kali Linux обладает высокой степенью кастомизации, не ожидайте, что вы сможете добавить произвольные, не имеющие отношения к стандартным источникам ПО Kali пакеты и репозитории, и что они будут «просто работать». В частности, абсолютно нет никакой поддержки для команды apt-add-repository, LaunchPad или PPAs. Попытка установить Steam на вашу Kali Linux – это эксперимент, который хорошо не кончится. Даже установка широко распространённых пакетов, таких как NodeJS, на Kali Linux может потребовать дополнительные усилия и раздумья.

Если вы вообще не знакомы с Linux, если у вас нет хотя бы базового уровня компетентности в администрировании системы, или если вы ищите дистрибутив Linux для использования в качестве обучающего инструмента для знакомства с Linux, или если вы хотите дистрибутив, который вы можете использовать как настольную операционную систему общего назначения, то, вероятнее всего, Kali Linux не для вас.

Кроме того, неправильное использование инструментов безопасности или тестирования на проникновение в сети, особенно без надлежащего разрешения, может привести к непоправимому ущербу и значительным последствиям – персональным и/или юридическим. Отговорка «не понимал что делал» не будет служить оправданием.

Тем не менее, если вы профессиональный тестер на проникновение или изучаете тестирования на проникновение чтобы стать сертифицированным профессионалом, то «на рынке» нет лучшего инструментариях чем Kali Linux.

Если вы ищите дистрибутив Linux для изучения основ Linux и вам нужна хорошая стартовая точка, то Kali Linux не самый лучший выбор для вас. Возможно, вам стоит попробовать с Ubuntu, Mint или Debian. Если вы интересуетесь получением практических навыков по внутренней структуре Linux, то обратите внимание на проект “Linux From Scratch” (Linux с нуля).

2. В чём особенности Kali Linux

Kali Linux отличается от прочих дистрибутивов Linux, а также имеет специфические черты даже в сравнении с другими «хакерскими» ОС.

По каким критериям мы определяем, хорош ли дистрибутив для тестирования на проникновение? По количеству пользователей? По количеству содержащихся в нём инструментов? По жизненному циклу используемых инструментов или по качеству пакетов этих инструментов? Всё перечисленное важно, но почему авторы Kali Linux называют свой дистрибутив самым передовым? Ответ на этот вопрос содержится в перечне востребованных профессионалами безопасности функций, которые предлагает действительно хороший дистрибутив для тестирования на проникновения. Рассмотрим некоторые из этих возможностей.

- Включено более 600 инструментов для тестирования на проникновение

Все инструменты поддерживаются в актуальном состоянии. Они проверены и работоспособны. Регулярно добавляются новые эффективные и получившие широкое признание инструменты.

- Бесплатная, и всегда будет такой

Kali Linux, как и BackTrack, совершенно бесплатна. Она всегда будет бесплатной. Вам никогда не придётся платить за Kali Linux.

- Криминалистический режим Kali Linux

Криминалистический режим Kali Linux – это один из режимов загрузки (“Forensics”). Он отлично подходит для сбора цифровых доказательств. В этом режиме Kali не монтирует какие-либо диски (включая swap) – вы не окажите невольного воздействия на исследуемую систему. А хороший набор криминалистических цифровых инструментов делает Kali хорошим выбором для вашей работы по цифровому исследованию и сбору доказательств.

Также в этом режиме отключено авто-монтирование съёмных медиа носителей. USB флэшки, CD и т.п. не будут автоматически смонтированы когда они вставлены. Идея проста: в криминалистическом режиме ничего не должно случиться с любыми носителями без прямого действия пользователя. Все действия зависят только от вас.

- Сетевые службы по умолчанию отключены

Kali Linux содержит хуки system, которые по умолчанию отключают сетевые службы. Эти хуки позволяют нам устанавливать на Kali Linux различные службы, при этом позволяют нам сохранять дистрибутив по умолчанию безопасным, независимо от установленных пакетов. Дополнительные службы, такие как Bluetooth, также по умолчанию в чёрном списке.

- Пользовательское ядро Linux

Kali Linux использует современные версии ядер, пропатченные для беспроводной инъекции.

- Минимальный и проверенный набор источников приложений

Ключевой концепцией Kali Linux является поддержание целостности системы. По этой причине количество источников, из которых Kali берёт программное обеспечение, сведено к минимуму. Многие новички в использовании Kali прельщаются добавлением новых репозиториев в их sources.list, но это ведёт к серьёзному риску поломать установленную Kali Linux.

- Единичный пользователь, намеренный доступ root

Из-за природы аудитов безопасности, Kali Linux создана использоваться в сценариях «единичный пользователь root». Многие инструменты, используемые в тестировании на проникновение, требуют повышенных привилегий. И хотя правильные политики допускают включение привилегий root только когда это необходимо, в случаях использования Kali Linux этот подход был бы обременительным.

- Поддержка широкого диапазона беспроводных устройств

Частой проблемой дистрибутивов Linux является поддержка беспроводных интерфейсов. Kali Linux собрана для поддержки такого количество беспроводных устройств, насколько это возможно, это позволяет системе правильно работать с разнообразным железом и делает её совместимой с рядом USB и других беспроводных устройств.

- Поддержка ARM устройств, в том числе Android

Kali Linux может работать на RaspberryPi и многих других ARM компьютерах. Для них подготовлены специальные образы.

Кроме этого, Kali Linux можно запустить на устройствах Android (проект NetHunter, а также через Linux Deploy).

- Поддержка шифрования системы

Вы можете создать флэшку Kali Linux Live USB с зашифрованным рзаделом LUKS, с полным шифрованием диска, с шифрованием диска Raspberry Pi 2. Также имеется уникальный функционал LUKS Encryption Nuke, он заключается в том, что вы немедленно можете удалить ключи для зашифрованных данных и эти данные станут абсолютно недоступны. Тем не менее, если вы сделали резервную копию ключей, позже, в безопасной обстановке, вы можете восстановить доступ к этим данным.

- Kali Linux Live USB с несколькими разделами хранения данных

Загрузочный диск или флэшка Kali USB могут иметь один или сразу несколько разделов для хранения данных, с несколькими хранимыми профилями. Для всех них также поддерживается шифрование.

- Разрабатывается в безопасном окружении

Команда Kali Linux – это маленькая группа индивидуумов. Только они доверены работать с пакетами и взаимодействовать с репозиториями, вся эта работа осуществляется с использованием нескольких протоколов безопасности.

- Подписанные GPG пакеты и репозитории

Каждый пакет в Kali Linux подписан каждым индивидуальным разработчиком, кто создал комит, репозитории в последствии также подписывают пакеты.

- Многоязычная поддержка

Хотя большинство инструментов для пентеста имеют англоязычный интерфейс, сама Kali имеет многоязычную поддержку.

- Полностью настраиваемая

Любой продвинутый пользователь может создать свой образ Kali Linux по своим предпочтениям, изменить можно всё, вплоть до ядра.

- Open source Git tree

Все вносимые изменения в исходный код Kali Linux, модель разработки и дерево разработки доступны для обзора любому желающему. Все исходные коды, которые используются в Kali Linux, доступны всем, кто хочет изменить или пересобрать пакеты под свои собственные нужды.

- Совместимость с FHS

Kali твёрдо придерживается Filesystem Hierarchy Standard, т.е. «стандарта иерархии файловой системы». Это позволяет пользователям Linux с лёгкостью определять расположением бинарников, файлов поддержки, библиотек и т.д.

- Образы Kali Linux Amazon EC2 AWS

Kali Linux доступна в облаке. Например, образы Kali Amazon EC2. Вы можете легко настроить вашу Kali Linux в Amazon Elastic Compute Cloud если вам нужно соединение с серьёзной пропускной способностью, дисковое пространство или мощный графический процессор.

- Автоматизированное развёртывание Kali Linux

Автоматизированное развёртывание Kali Linux через установки Unattended PXE – Вы можете автоматизировать и кастомизировать ваши установки Kali Linux через сеть.

- Метапакеты Kali Linux

Kali Linux имеет ряд метапакетов, которые включают коллекции различных наборов инструментов. Вы можете сделать для себя простое, минимизированное окружение. Например, если вам для предстоящей оценки нужные инструменты для работы с беспроводными сетями, вы можете выполнить apt-get install kali-linux-wireless.

Здесь рассмотрены не все возможности Kali, выделяющие её среди других дистрибутивов для тестирования на проникновение. Узнать о других функциях, а также получить дополнительную информацию по уже рассмотренным вы можете по ссылкам:

3. Kali Linux только для хакеров?

Поскольку Kali Linux является, по сути, адаптированным под конкретные задачи дистрибутивом на основе Debian, то не исключено её использование в качестве обычной настольной системы. Тем не менее, если вы мало знакомы с Linux, то вам будут досаждать разнообразные «проблемы» вроде невозможности запуска от root пользователя некоторых программ, исключение сетевых служб из автозапуска и т.п. Опытные пользователи найдут способ разрешить или обойти эти ситуации. А для новичков они могут стать камнем преткновения. А это No Fun.

4. Разделы программ Kali Linux

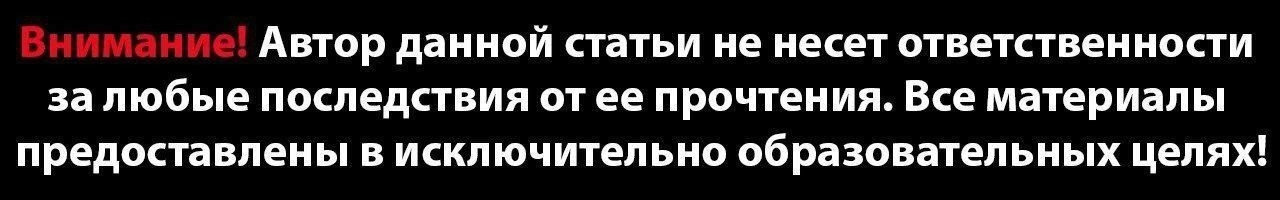

Для знакомства с разделами программ можно обратиться к меню Kali Linux:

Как мы видим, имеется 14 основных разделов, некоторые из которых включают подразделы. Рассмотрим их:

- 01 – Information Gathering (Сбор информации)

- DNS Analysis (анализ DNS)

- IDS/IPS Identification (идентификация IDS/IPS, файерволов)

- Live Host Identification (идентификация хостов)

- Network and Port Scanners (сканеры сети и портов)

- OSINT Analysis (разведка на основе открытых источников)

- Route Analysis (анализ маршрутов)

- SMB Analysis (анализ SMB)

- SMTP Analysis (анализ SMTP)

- SNMP Analysis (анализ SNMP)

- SSL Analysis (анализ SSL)

- 02 – Vulnerability Analysis (Анализ уязвимостей)

- Cisco Tools (инструменты Cisco)

- Fuzzing Tools (инструменты фаззинга)

- OpenVAS Scanner

- Stress Testing (стресс-тестирование)

- VoIP Tools (инструменты VoIP)

- 03 –Web Application Analysis (Анализ веб-приложений)

- CMS and Site Identification (идентификация систем управления контентом и сайтов)

- WebApp Proxies (веб-прокси)

- Web Crawlers & Directory Brut-forcers (веб-обходчики и брут-форсеры директорий и файлов)

- Web Vulnerability Scanners (сканеры веб-уязвимостей)

- 04 – Database Assessment (Оценка баз данных)

- 05 – Password Attacks (Атаки на пароли)

- Offline Attacks (офлайн атаки)

- Online Attacks (онлайн атаки)

- Passing the Hash tools

- Password Profiling & Wordlists (профилирование паролей и словари)

- 06 – Wireless Attacks (Беспроводные атаки)

- 802.11 Wireless Analysis (анализ Wi-Fi)

- Bluetooth Tools (инструменты Bluetooth)

- Other Wireless Tools (другие беспроводные инструменты)

- RFID & NFC Tools (инструменты RFID и NFC)

- Software Defined Radio (программно-определяемая радиосистема)

- 07 – Reverse Engineering (Обратная инженерия)

- 08 – Exploitation Tools (Инструменты эксплуатации)

- 09 – Sniffing & Spoofing (Сниффинг и спуфинг)

- Network Sniffers (сетевые снифферы)

- Spoofing and MITM (спуфинг и атака человек-посередине)

- 10 – Post Exploitation (Последующая эксплуатация, поддержка доступа)

- OS Backdoors (бэкдоры операционных систем)

- Tunneling & Exfiltration (туннелирование и эксфильтрация)

- Web Backdoors (бэкдоры веб-сайтов)

- 11 – Forensic (IT криминалистика)

- Digital Forensics (цифровая криминалистика)

- Forensic Carving Tools (криминалистическое выскабливание данных)

- Forensic Imaging Tools (работа с образами медиа носителей)

- PDF Forensics Tools (криминалистические инструменты работы с PDF)

- Sleuth Kit Suite (набор инструментов Sleuth Kit)

- 12 – Reporting Tools (Инструменты составления отчётов)

- 13 – Social Engineering Tools (Инструменты для социальной инженерии)

- 14 – System Services (Системные службы)

- BEEF XSS Framework

- Dradis

- OpenVas

- Xplico

5. Где скачать свежую Kali Linux

Скачать последний релиз Kali Linux

Скачивайте Kali Linux (а также любые другие программы) только с официальных сайтов. Для Kali Linux официальными сайтами являются https://www.kali.org/downloads и https://www.offensive-security.com/kali-linux-vmware-arm-image-download/

Имеется несколько страниц скачивания, а на каждой странице предлагается по несколько файлов. Для загрузки последнего официального релиза Kali Linux перейдите на страницу https://www.kali.org/downloads/. Это официальные, протестированные свежие выпуски Kali Linux. На странице скачивания присутствует довольно много файлов. Kali 64 bit и Kali 32 bit означают сборку с GNOME 3 (используется большинством пользователей). Цифры 64 bitи 32 bit означают битность – выберите ту, которая соответствует вашему процессору.

Также имеются версии в названии которых присутствует Light, e17, KDE, Mate, Xfce, LXDE, armhf и armel. Light означает облегчённую версию, в которой отсутствуют многие пакеты – скачивайте её только если у вас имеются на это причины. Версии с e17, KDE, Mate, Xfce, LXDE означают различные рабочие столы. Если вам не нравится GNOME 3, то можете выбрать любой из них. Если у вас слабая система, то рекомендую попробовать e17, Xfce или LXDE.

armhf и armel – это версии для ARM компьютеров.

Рекомендуется скачивать через Torrent.

Еженедельные сборки Kali Linux

Официальные релизы выходят один раз в несколько месяцев. После установки может понадобиться обновление большого числа пакетов. Для того, чтобы сократить необходимость обновлять «залежавшийся» релиз, каждую неделю выпускаются автоматический сборки. Они также от авторов Kali Linux, но сборка происходит автоматически и не делается тестирование. Их вы можете скачать на странице: https://cdimage.kali.org/kali-images/kali-weekly/

Скачать Kali Linux для виртуального компьютера (VMware или VirtualBox)

В виртуальный компьютер вы можете установить Kali Linux с ISO диска. Кроме этого, есть ещё один вариант – скачать готовые образы под VMware или VirtualBox с уже установленной системой Kali. Их вы найдёте на странице https://www.offensive-security.com/kali-linux-vmware-virtualbox-image-download/

Там же имеется образ для Hyper-V.

Скачать Kali Linux для ARM компьютеров

Kali можно запустить на большом количестве разнообразных ARM устройств. Познакомиться с полным списком и скачать соответствующие образы вы можете на странице: https://www.offensive-security.com/kali-linux-arm-images/

Скачать Kali Linux для мобильных телефонов

На мобильных телефонах Kali Linux можно запустить двумя способами:

- Через программу Linux Deploy (требуется современный телефон с root доступом)

- Используя образ проекта NetHunter (поддерживаются только определённые модели)

Узнать, какие телефоны поддерживают NetHunter и скачать для них Kali Linux вы можете на странице https://www.offensive-security.com/kali-linux-nethunter-download/

6. Как установить Kali Linux

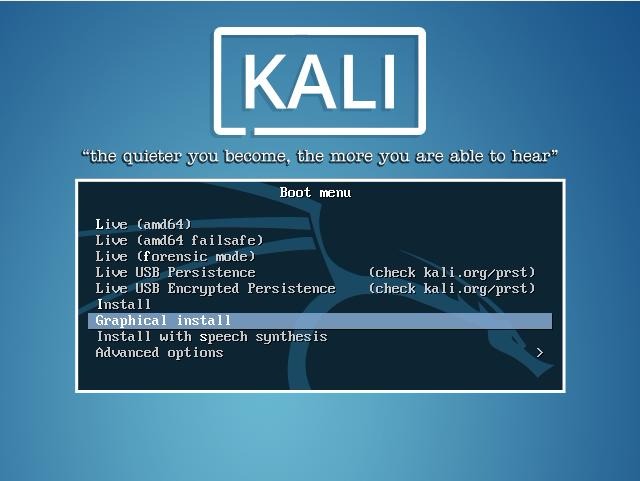

Установка Kali Linux на компьютер или в виртуальную машину мало чем отличается от установки большинства Linux дистрибутивов с графическим интерфейсом.

При запуске выберите Graphical Install, далее всё должно быть интуитивно понятно. Дополнительную информацию об установке Kali Linux на компьютер вы найдёте в статье «Установка Kali Linux».

Установка на различные модели ARM компьютеров описана в официальной документации по адресу http://docs.kali.org/category/kali-on-arm

За дополнительной информацией о NetHunter рекомендуется обратиться к официальной Вики: https://github.com/offensive-security/kali-nethunter/wiki

7. Как начать изучение Kali Linux / С чего начать изучение информационной безопасности

Говоря про изучение Kali Linux обычно имеют ввиду работу с программами. Хотя операционная система Kali Linux также имеет много вопросов для изучения (создание пользовательского ISO, установка на сменные носители, шифрование постоянных разделов и очень многое другое), но и без их понимания возможно пользоваться системой. Поэтому эти вопросы отходят на второй план.

В первую очередь начинающих хакеров интересует работа с инструментами. Намного проще будет работать с инструментами, если у вас есть опыт и знания по администрированию системы Linux, понимание «матчасти» (знание технических аспектов IT технологий) и знание одного или нескольких языков программирование. Чем больше знаний по этим вопросам – тем лучше. Тем не менее, можно начать с абсолютного нуля – далее несколько примеров, что можно сделать, впервые загрузившись в Kali Linux.

Если вы только начинаете знакомиться с Linux, то как минимум вам нужно научиться открывать терминал и вводить в него команды («Азы работы в командной строке Linux»).

Далее вы можете проверить свой роутер, не уязвим ли он к эксплойтам и не содержит ли слабый пароль («Инструкция по использованию RouterSploit»). Вам достаточно узнать IP своего роутера (в инструкции написано, как это сделать, либо обратитесь к документации по вашему роутеру, обычно IP роутера это 192.168.0.1 или 192.168.1.1) и ввести несколько команд для запуска. Если вы новичок, вряд ли у вас получиться эксплуатировать найденные уязвимости, но зато вы будете о них знать, вы можете обновить прошивку вашего роутера, чтобы избавиться от них.

Если у вас есть свой сайт на WordPress, то вы можете проверить его на наличие уязвимых плагинов и тем оформления.

Если у вас сайт не на WordPress, и вообще не на какой-либо популярной CMS, то с помощью sqlmap вы можете проверить его на SQL-инъекцию – опасную уязвимость.

Очень часто новички интересуются вопросами взлома Wi-Fi сетей. В целом, тема Wi-Fi достаточно доступна, поскольку атаки реализуются несложно, имеется много хороших программ, которые ещё более автоматизируют процесс, ну и всегда достаточно целей для тестирования. Для новичков в аудите Wi-Fi рекомендую программы Wifite и airgeddon.

Для более широкого знакомства рекомендуется книга «Взлом Wi-Fi сетей с Kali Linux», которая также рассчитана на начинающих изучать информационную безопасность беспроводных сетей.

Некоторые простые атаки по перехвату данных в локальных сетях доступны начинающим хакерам с программами Bettercap и MITMf.

Приведённые примеры действительно под силу тем, кто даже не понимает принципов работы этих программ. Это не означает, что не нужно изучать, например, работу сетевых протоколов, функционирование веб-служб. Дополнительные знания в IT помогут максимально эффективно реализовать атаку (или защититься от неё).

8. Все лучшее для хакера

Существует много веб-ресурсов, в первую очередь форумов по тематике информационная безопасность, хакерство. Безусловно, на них может иметься полезный материал, но хочу порекомендовать некоторые меры предосторожности:

- не стоит запускать исполнимые файлы (.exe программы) скаченные с «хакерских» сайтов, поскольку в большей части они (или их крэки) содержат трояны, вирусы – для этого они и распространяются;

- даже со скаченными скриптами следует быть осторожным – лучше не запускать их, если вы не понимаете, что делает их код; самый лучший вариант – скачать с доверенных ресурсов;

- не попадайте на уловки мошенников – продажа курсов, «работы», услуг – зачастую на подобных ресурсах это является банальным обманом.

Из интересных ресурсов, содержащих большой архив информации, а также регулярно пополняющиеся новым авторским материалом, можно отметить

- https://forum.antichat.ru

- https://xakep.ru

На первом кроме чтения инструкций от самих пользователей, вы можете задать вопрос и часто получить на него квалифицированный ответ. Там бывают даже авторы некоторых инструментов, например, таких как Router Scan by Stas'M и Intercepter-NG.

Второй (журнал «Хакер») содержит впечатляющий постоянно пополняющийся архив статей. В настоящее время публикуются преимущественно новости сферы информационной безопасности, но выходят и более практические материалы.

9. Заключение

Для достижения результата, знакомство с Kali Linux нужно сочетать с практикой. Т.е. не только читать инструкции, но и самому пробовать описанное в них. Чтобы достигнуть максимальный результат, нужно изучать сопутствующие IT технологии. Например, если мы говорим о пентесте веб-сайта, то связанными IT технологиями являются: сервер (устройство и работа ОС Linux), серверное программное обеспечение (веб-сервер Apache) и веб-сайт (языки программирование PHP, JavaScript, устройство и работа системы управления контентом). Если мы говорим о перехвате данных в локальных сетях, то следует уделить внимание таким технологиям как: сетевые протоколы, шифрование данных при передаче по сети, маршрутизация трафика).

В любом случае нужно углублять своё понимание о работе ОС Linux, об администрировании системы, поскольку зачастую Linux является и целью, и платформой, с которой ведётся атака. Источник

- 📺 UnderMind - Наш YouTube канал

- ✅ [YT]UnderMind - Наш основной TG канал

- 🏴☠️ https://t.me/under_private - Приватный канал

- 🛒 HackAli - cамые интересные хакерские товары с Aliexpress!

- 👨💻 Termux, please - 100% termux

- 📱 Android, please - от APK до мануалов

- 🐧 Linux, please - всё о Linux

- 💭 https://t.me/UnderChats - Чат

- ⚡️ Мы в Yandex.Zen - Лучший контент со всех наших каналов