Твой пароль взломан с вероятностью 95,9%

Kevin MitnickЗачем мне придумывать сложные пароли, кому вообще нужны мои данные?

Привет, анон. Сегодня я хочу поднять очень важную тему. Дело в том, что большинство халатно относятся к своим паролям и потенциально подвергают себя возможному взлому. Да, информация взята не с потолка и по статистике, почти 96% паролей уже взломаны или находятся в базах и в открытых источниках. Давай разберём, почему так происходит и как не попасть в те самые 96%.

История больших сливов

Мне нравится позиция многих простых обывателей. Зачем мне придумывать сложные пароли, кому вообще нужны мои данные? Да, я доверяю свои пароли крупным компаниям, пусть они думают, как их надежно хранить. У них же все на высоком уровне и их точно не взломают. Так вот, чтоб точно развеять этот миф я приведу немножко официальных данных.

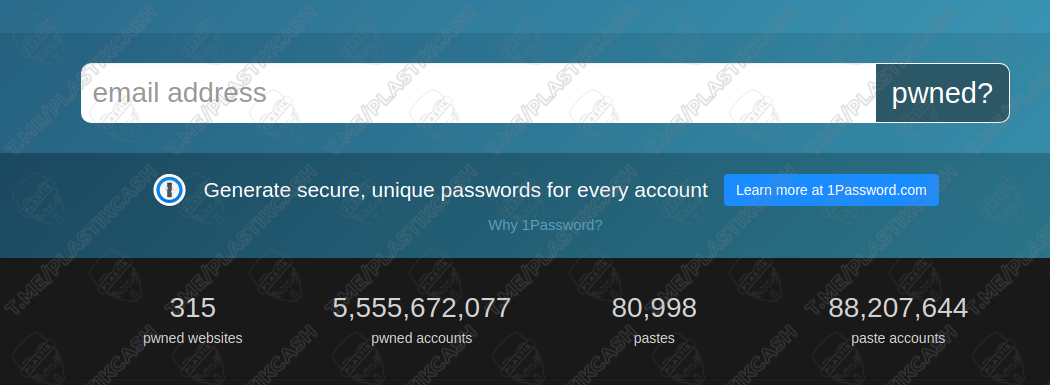

За 2012 год слита база 60 млн. аккаунтов Dropbox и 100 млн. пользователей Вконтакте. В 2013 в открытый доступ попала БД с данными 150 млн. пользователей Adobe. В 2016 году компания Linkedin "представила" 160 млн. Далее 360 млн. от MySpace (2016 год), 458 млн. в списке «Anti Public», 590 млн. «Exploit.In» и 700 млн. почтовых ящиков и паролей от спамботов (оба слива в 2017 году). По информации hibp, количество взломанных аккаунтов составляет 5,5 миллиардов. Как вам такая информация? Я думаю, что впечатляет, и это без учета мелких сливов.

Кому нужны твои данные?

Как правило, все зависит от ценности твоей персоны. Если ты смотришь на котиков и девочек в социальных сетях, а вся твоя интернет-активность сводиться к нескольким десятками платежам, то, наверное, никто не будет проводить целенаправленную атаку. Зачастую так бывает, что учетные данные попадают в нужные руки после получения БД на сайте, а дальше их автоматически проверяют на наличие аналогичных данных для входа на других сайтах, платежных системах и т.д. Валидные аккаунты собираются отдельно, а потом их продают или просто получают максимальную выгоду.

Другое дело, когда наша цель — владелец многотысячного счета на бирже или обладатель крупной суммы в одном из аккаунтов. Тогда проводятся целенаправленные атаки. Тут и подход совсем другой. Иногда жертве подсовывают методами СИ несколько сайтов, на которых регистрируется наш пользователь. На основе этих полученных данных, можно проанализировать, как он подходит к выбору пароля, использует парольные менеджеры и что вообще представляет. После этого можно работать уже непосредственно с перебором и другими атаками.

Самая интересная особенность заключается в том, что большинство пользователей имеют один основной пароль практически на все случаи жизни. На некоторых сайтах добавляют один два символа, а также делают некоторые вариации. В таком случае можно очень просто получить учетные данные ко всем сайтам, имея как минимум один пароль.

Почему твой пароль уже взломан?

Все очень просто. Достаточно перейти на сайт haveibeenpwned и посмотреть, где и сколько раз есть аккаунт. Дальше просто открываем другой платный ресурс, и он сразу показывает хеши или пароли в открытом виде. И самое крутое, что обычно пароль жертвы остается неизменным или имеет небольшие вариации. Ну и конечно не сложно об этом догадаться, если пользователь выбирает пароли Anton96, Anton01 или Anton22.

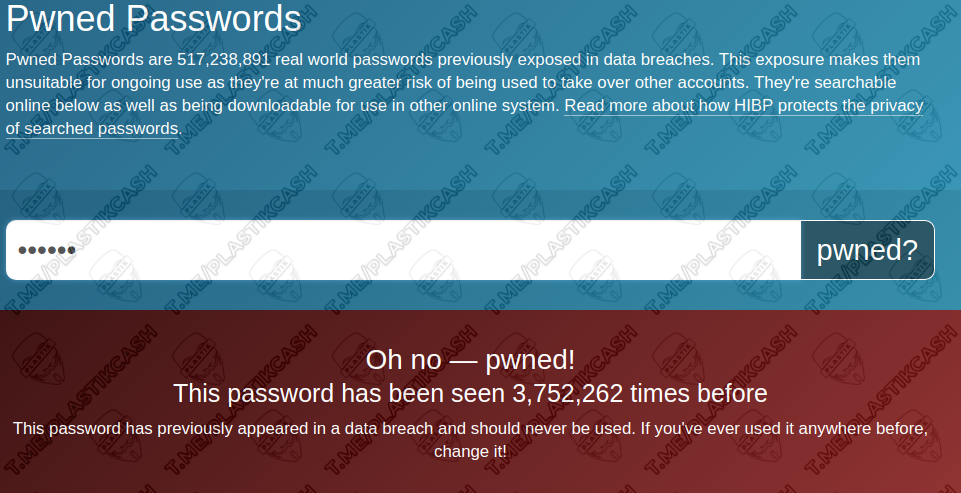

Можно также ввести свой пароль и проверить его по базам. Правда неплохо? Ну вот, сразу приведу несколько результатов. Берем значение Anton96 и получаем 38 значений, которые были раньше получены. Для пароля qwerty — 3 752 262 позиций. Ниже можно скачать БД и посмотреть также и другие пароли пользователей. Ты также можешь провериться свой пароль. Просто введи и посмотри, есть ли он в базах данных.

Что такое радужные таблицы и как они позволяют очень быстро подбирать пароли?

Не хочу тебя грузить супер технической инфой, постараюсь объяснить просто и доступно. Радужные таблицы это заранее подготовленные базы возможных хешей, которые позволяют максимально быстро перебирать пароли. Простыми словами, радужные таблицы используются для вскрытия паролей, преобразованных при помощи необратимой хеш-функции. Например, в некоторых случаях подбор 14-символьного пароля занимал 14 секунд (Пруф). Наверное, главный недостаток — необходимо много места для хранения таблиц.

Напишу пару слов о хэше. Уже прошло то время и практически никто не хранит пароли в открытом виде. Для этого используются разные алгоритмы хеширования. Это имеет смысл, так как при потере данных на сайте нужно какое-то время на то, чтобы получить пароли в открытом виде. Я думаю, ты понимаешь, что в 2018 не самое лучшая идея храниться пароли в Md5. Так как есть куча сайтов и сервисов, которые позволяют практически моментально получить пароль в открытом виде.

Но этот способ неактуален, если используется хеш-функции с солью или затравка. Поэтому практические невозможно сгенерировать радужные таблицы, если пароли в таком виде:

Хеш = MD5 (пароль + соль)

И для взлома такого пароля нужно хранить радужные таблицы еще и для всевозможных значений соли, что существенно усложняет задачу и практически сводит шансы успешного подбора значений к нулю.

Как придумать надежный пароль?

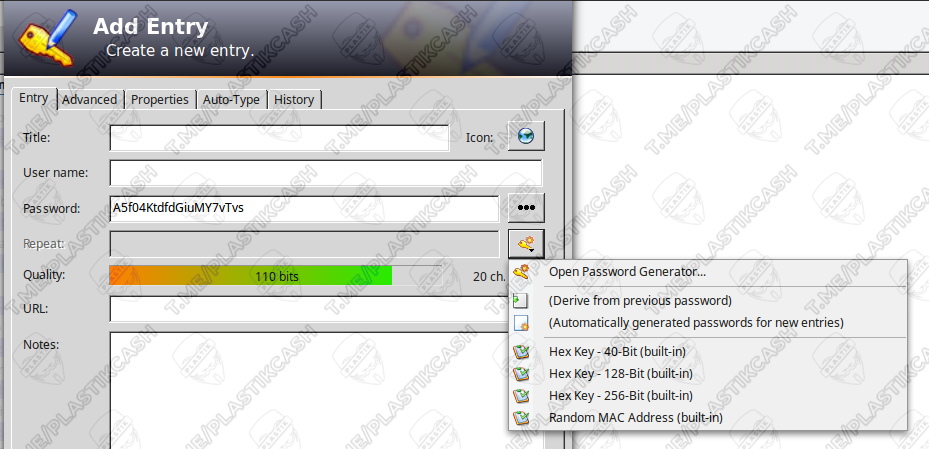

Лучше всего использовать парольные менеджеры. Я могу порекомендовать две утилиты: KeePass и Lastpass. Первая хранит БД в оффлайн, таким образом, это может вызвать определенные неудобства, так как достаточно сложно все синхронизировать. Вторая имеет больше возможностей для одновременной работы на разных устройствах, так как БД хранится удаленно.

C помощью этих программ можно генерировать отдельные пароли для каждого сайта. И достаточно запомнить один пароль, который будет необходим к БД всех паролей.

Это куда проще, чем помнить 10 ненадежных комбинаций на основе 1-2 паролей. На скриншоте видно, с какой разрядностью можно сгенерировать пароль (40, 128 и 256 Bit). Также можно дополнительно настроит генератор (Open Password Generation)

В этом идеальном варианте не нужно будет менять пароли на всех сайтах, если на одном из них произошла утечка. Обязательно нужно настроить политику смены паролей и менять их раз в 30 дней. На почту вам будут приходить уведомления про смену.

Заключение

Пароль — это первый уровень твоей защиты. Перебор пароля очень просто реализовать, и все зависит от твоей фантазии. Так вот, лучше использовать сложные пароли и разобраться с парольными менеджерами. Также необходимо регулярно менять пароли. Для этого можно настроить систему уведомлений в программах KeePass или LastPass. На этом все, используйте сложные пароли, и будет счастье.

БИТКОИН-ЧЕКИ

Здесь биткоин чеков нет. Ищи в новых статьях.

Как успеть забрать Bitcoin-чек? http://telegra.ph/bitcoin-02-10-2