TrueCrypt. Продвинутый уровень

Киберграмотность

Доброго времени суток, читатель! Сегодня мы продолжим знакомиться с замечательным криптографическим инструментом под названием TrueCrypt. Как вы помните, в первой части статьи мы познакомились с базовыми функциями этой программы, научились ее устанавливать и русифицировать, создавать простые тома (криптоконтейнеры), шифровать флешки и несистемные разделы и диски.

Сегодня же мы познакомимся с более продвинутыми возможностями этой замечательной программы...

ПРОДВИНУТЫЙ УРОВЕНЬ:

- Создание скрытого тома TrueCrypt

- Шифрование системного диска и операционной системы (ОС)

- Создание скрытой ОС

- Немного о дешифрации

- TrueCrypt и виртуальные машины

- Правдоподобное отрицание причастности (Plausible Deniability)

- Требования безопасности, меры предосторожности, утечки данных

Тем, кто не читал первую часть статьи, настоятельно рекомендую это сделать. В ней, помимо всего прочего, дается еще и краткая теория. А без теории нынче никуда.

Создание скрытого тома TrueCrypt

Скрытые тома TrueCrypt – это один из вариантов правдоподобного отрицания причастности. Работает это примерно так: создается простой том, внутрь него помещается скрытый том. В случае если вас возьмут за задницу "хорошенько попросят", у вас будет возможность выдать пароль от простого тома. В который для отвода глаз помещены хоть и конфиденциальные, но не столь критические данные, что расположены в скрытом томе. Давайте разбираться во всем по порядку.

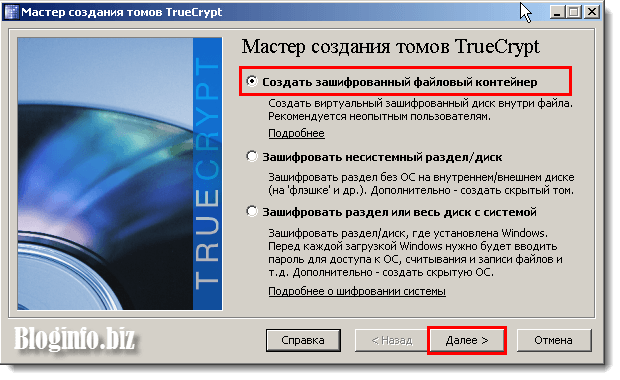

Первым делом, скрытый том нужно создать. Запускаем TrueCrypt и выбираем "Создать том". В открывшемся мастере создания томов выбираем "Создать зашифрованный файловый контейнер":

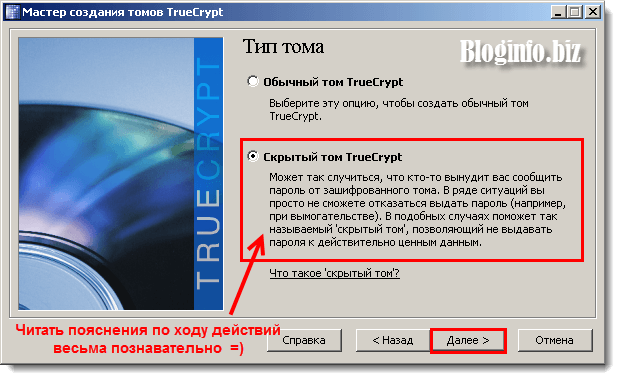

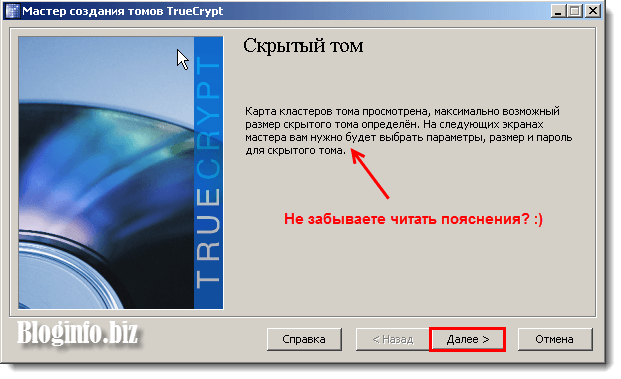

На следующем этапе нужно выбрать "Скрытый том TrueCrypt". На первых порах не забывайте при каждом действии читать пояснения в самой программе.

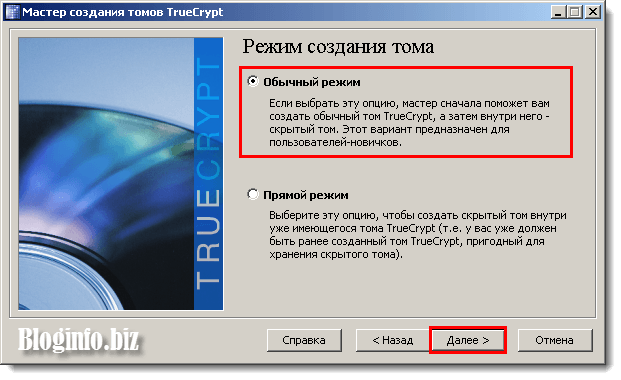

На этапе "Режим создания тома" нам предлагается два варианта: обычный и прямой. Если у вас уже есть файловый контейнер (простой том), то выбирайте прямой режим. Но мы будем рассматривать создание "с нуля". Поэтому выбираем обычный режим:

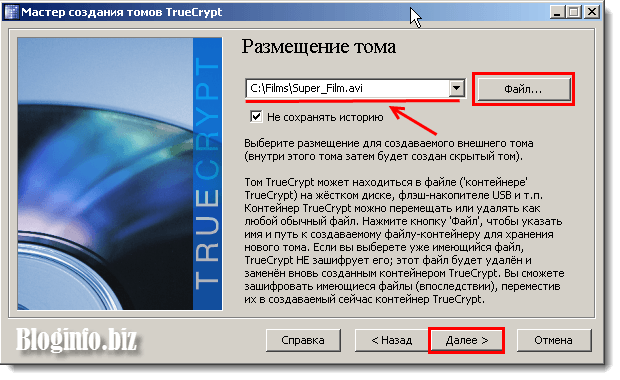

Дальше следует указать размещение тома, т.е. выбрать файл, который и будет играть роль криптоконтейнера. Напоминаю, что все нюансы создания простого тома (файлового контейнера), а также выбора файла и его расширения описаны в первой части статьи.

На следующем этапе будет нужно задать параметры для внешнего тома – это очень важно! Ведь тома у нас будет два. И для каждого из них можно задать свои параметры (алгоритмы шифрования и хеширования). Но главное – это то, что для каждого тома необходим свой пароль!

Что касается выбора алгоритмов, то в качестве примера мы будем рассматривать варианты по умолчанию (в дальнейшем можете экспериментировать). Так что смело жмите "Далее".

Теперь необходимо указать размер тома. Опять же повторюсь, что все подробности по этому поводу описаны в первой части. И напомню, что сейчас мы создаем внешний том, и его размер, естественно, должен быть больше предполагаемого внутреннего.

Дальше нам предложат выбрать пароль для внешнего тома. Этот пароль можно не делать слишком уж сложным, но и особенно простым он быть также не должен.

Не забывайте сразу же сохранять все создаваемые пароли в KeePass, 1Password или в другом менеджере паролей. Я рекомендую использовать именно их, а не хранить пароли в текстовых файлах или файлах Word.

Также в качестве пароля можно использовать ключевой файл, или комбинацию пароль + файл. На ваше усмотрение.

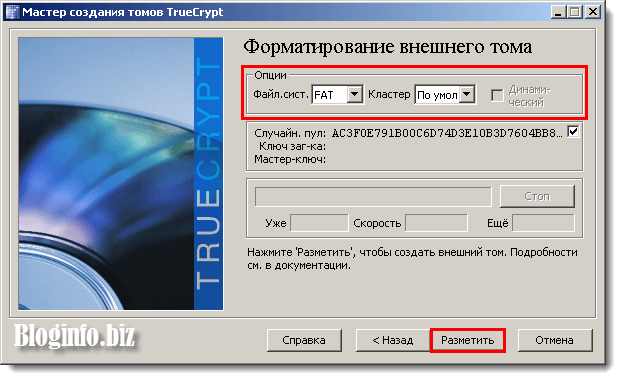

Следующий этап – это форматирование внешнего тома. Здесь все также, как и при создании простого тома. Если вы не планируете хранить в зашифрованном контейнере файлы размером больше 4 Гб, то лучше оставить файловую систему FAT. Размер кластера также оставляем по умолчанию. Жмем "Разметить" и ожидаем, когда закончится форматирование.

Когда том будет создан, TrueCrypt уведомит вас об этом. И предложит поместить в него файлы, которые вы якобы хотите скрыть, но которые на самом деле для вас не представляют какой-то особой ценности. Например, это могут быть какие-то личные фото, лучше интимного содержания (для пущей правдоподобности того, что вы пожелали их скрыть). Это также могут быть какие-то ваши финансовые документы, но которые, опять же, не повлекут за собой какого-то юридического наказания. Или это может быть тупо порно.

Кстати, внешний том на этом этапе уже смонтирован. Поэтому вам всего лишь следует его открыть и скопировать в него подобранные файлы. Затем жмите "Далее".

Теперь самое время создать наш скрытый том.

Дальше все также, как и с внешним томом – указываете алгоритмы (или оставляете все по умолчанию), размер тома (причем TrueCrypt вам подскажет максимально возможный размер) и пароль.

Пароль должен быть достаточно сложным. От 10 символов и выше, хотя сам TrueCrypt предлагает использовать пароли не короче 20 знаков, и я лично к нему прислушиваюсь. Использовать нужно не только буквы и цифры, но и спецсимволы. И главное – он должен быть совершенно НЕ похожим на пароль от внешнего тома!

Дальше снова указываете файловую систему и размер кластера, и жмете "Разметить". Все аналогично созданию простого тома.

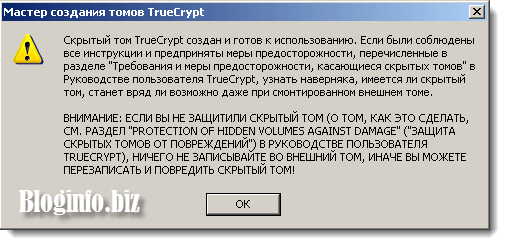

После форматирования скрытого тома, TrueCrypt уведомит нас весьма грозным предупреждением:

Это действительно очень важный момент! О мерах предосторожности мы поговорим ниже. А вот о защите от повреждений тома поговорить следует сейчас.

Все дело в том, что когда вы считываете файлы с внешнего контейнера, то никакой угрозы повреждения внутреннего тома нет. Но, когда вы будете записывать на внешний том какие-то файлы, эта угроза очень существенна. Поэтому нам необходимо защитить скрытый том.

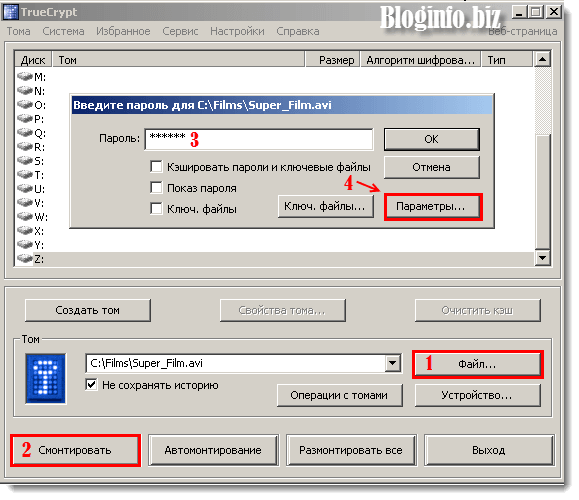

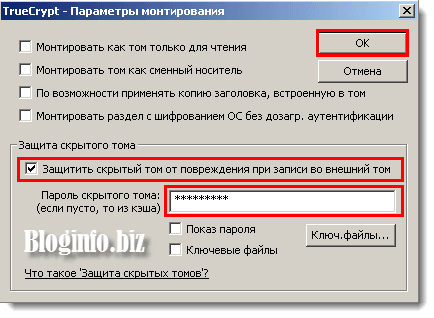

Для этого следует запустить TrueCrypt, выбрать монтируемый том (указать файл) и ввести пароль:

Но прежде, чем этот том смонтировать (кнопка "ОК") необходимо нажать на "Параметры". В диалоговом окне "Параметры монтирования" следует отметить галочкой пункт "Защитить скрытый том от повреждения при записи во внешний том", ввести пароль от скрытого тома, и нажать ОК.

Здесь следует понимать несколько моментов:

- Данная процедура является большим подспорьем для правдоподобного отрицания причастности, поэтому советую ей не пренебрегать

- Защита скрытого тома действует ровно до того момента, пока том не будет размонтирован. При следующем монтировании, действия по защите тома от повреждений нужно повторять.

- Защиту скрытого тома следует использовать только тогда, когда вы хотите добавить какие-то файлы на внешний том! Поэтому, чтобы избежать этих излишних процедур, и было предложено на самом начальном этапе создания внешнего тома сразу же поместить на него необходимые файлы (которые помещаются для введения недоброжелателя в заблуждение, т.е. те, которые на самом деле не представляют для вас особой ценности).

Хочу сказать еще об одной немаловажной детали. Если уж вы озадачились скрытыми томами, значит, вам действительно есть что скрывать. Поэтому я настоятельно вам рекомендую ознакомиться (да что там ознакомиться? изучить!) с официальным руководством TrueCrypt. В частности то, о чем мы только что говорили, очень развернуто и компетентно описано в главе "Защита скрытых томов от повреждений".

Ну а теперь осталось рассказать о самом главном - как же нам смонтировать скрытый том? =) Сделать это, как и все гениальное, безумно просто! Для того, чтобы его смонтировать нужно указать наш файл-криптоконтейнер, но указать для него пароль от скрытого тома. То есть, если вы укажете к этому файлу пароль от внешнего тома, то откроется (смонтируется) внешний том, если от скрытого, то скрытый. Вот и все волшебство! =)

Со скрытыми томами вроде разобрались, пойдем дальше, и поговорим о еще одной возможности TrueCrypt...

Шифрование системного диска и операционной системы (ОС)

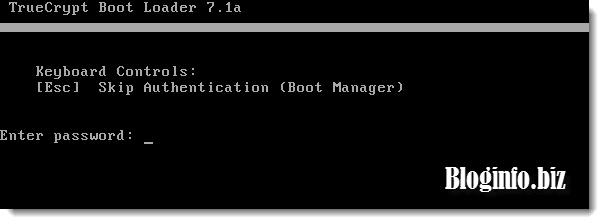

ТруКрипт способен полностью шифровать весь диск (или раздел) с операционной системой. И эта функция, в первую очередь, полезна для пользователей ноутбуков. Выглядит это примерно так: при включении компьютера (ноутбука) до загрузки операционной системы загружается Boot Loader (загрузчик TrueCrypt), который расположен в первой дорожке загрузочного диска. И только после ввода пароля TrueCrypt можно будет запустить систему. Эта процедура называется дозагрузочная аутентификация.

Почему шифрование ОС полезно для владельцев ноутбуков? Да все просто. В случае кражи/утери ноута, все ваши данные, хранящиеся на нем, будут 100% не доступны третьим лицам. Без знания пароля расшифровать данные будет невозможно.

Если провести аналогию со штатными методами защиты информации, то можно сказать следующее:

- пароль на учетную запись Windows можно обойти в два счета, поэтому этот способ сразу же отсеиваем;

- пароль в BIOS – это уже более действенный метод, но, насколько мне известно, у разных производителей ноутбуков и BIOS существуют собственные сервисные пароли (мастер-пароли), с помощью которых можно получить доступ к устройству в случае утери созданного пользователем пароля. И если такие мастер-пароли существуют, то и вероятность их утечки также весьма высока.

В случае же, когда система зашифрована TrueCrypt-ом, третьи лица никогда не получат доступ ни к ней, ни к хранимым в ней данным, не зная пароля.

Данный метод можно смело рекомендовать тем, у кого на ноутбуке находится очень важная информация (какие-то проекты, базы данных, доступ к клиент-банку и т.д. и т.п.), и у кого он используется по прямому назначению, т.е. как переносное устройство.

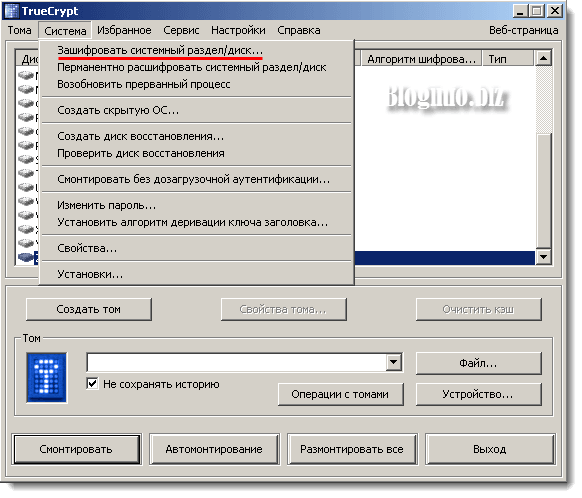

Что ж, давайте теперь разберемся с тем, как зашифровать диск или раздел с ОС. Для этого нужно в меню "Система" выбрать пункт "Зашифровать системный раздел/диск..."

Запустится уже знакомый нам Мастер создания томов (далее я не буду сопровождать скриншотами каждый шаг, если только этого не потребуется в каких-то особых случаях). Выбираем обычный тип шифрования системы (о скрытом типе поговорим ниже). Далее выбираем "Зашифровать весь диск ".

На следующем этапе будет предложен выбор: шифровать защищенную область или нет. Внимательно читайте пояснения и делайте выбор. В большинстве случаев можно выбрать "Да".

Следующее окно – это выбор одиночной или мультизагрузки. Если установлена одна операционная система, соответственно выбираем одиночную загрузку. Если же вы планируете загружаться с нескольких ОС, выбирайте мультизагрузку.

Далее, как и в случае с простыми и скрытыми томами, следуют настройки шифрования и выбор пароля.

Насчет пароля я считаю так: если вы шифруете систему исключительно из соображений защиты от кражи, то особо сложный пароль можно не применять (ведь вам нужно будет вводить его перед каждым стартом системы). Будет достаточно 6-10 знаков - буквы и цифры, можно добавить и спецсимвол(ы). Также этот пароль должен быть удобен лично вам для набора. Но вообще, даже сложнейший нечитаемый пароль, при его ежедневном наборе вы изучите до такой степени, что сможете набирать его вслепую. Проверено.

Если же система шифруется из других соображений (напр., в ней хранится информация, за которой могут придти специально и именно к вам), то пароль нужен более надежный. Но это все мое скромное мнение.

Итак, пароль задан. Следующим этапом будет применение энтропии. Просто перемещайте мышкой в области окна. Желательно подольше. Это повысит криптоустойчивость ключей шифрования.

После генерации мастер-ключа будет очень важный этап – создание диска восстановления - TrueCrypt Rescue Disk (TRD). TRD необходим в случае возникновения некоторых ситуаций, например, в случае повреждения загрузчика TrueCrypt. Но следует понимать, что TRD без пароля все равно ничем не поможет.

Напоминаю, что во всех вариантах работы с ТруКрипт, утеря пароля означает то, что вы никогда не получите доступ к зашифрованным данным. Поэтому данные пароли следует хранить тщательным образом, иметь несколько резервных копий, в т.ч. и на физическом носителе (напр., на бумаге).

В общем, указываете путь, где будет создан iso-образ TRD и жмете "Далее"

После этого, образ нужно записать на CD/DVD-диск. Именно записать (!) как ISO-образ, а не просто скопировать файл образа на диск. Наличие TRD – это обязательное условие, без которого шифрование системы не будет завершено.

После того, как запишите образ, жмите "Далее" и TrueCrypt проверит, правильно ли записан образ. Если проверка пройдет успешно, вновь жмите "Далее".

Следующим этапом будет выбор режима очистки. Здесь опять же нужно руководствоваться исключительно вашими целями. Если вы защищаете данные от кражи, то достаточно будет оставить все по умолчанию ("Нет"). Если же скрываемая информация такая, что вас за нее могут не хило прижать, выбирайте 3, 7 или 35 проходов.

35 проходов – это так называемый "метод Гутмана", при котором восстановить затертые данные практически невозможно, даже с помощью магнитно-силовой микроскопии. Но помните, чем больше проходов при затирании, тем дольше будет длиться эта процедура. В случае с "Гутманом" – это может занять и целые сутки (в зависимости от объема жесткого диска и мощности ПК), и даже более.

В одной из моих будущих статей мы еще поговорим о том, как безвозвратно удалить данные, о методах удаления и ПО для этих целей. А сейчас просто выбирайте вариант "Нет" и жмите "Далее" (мы ведь рассматриваем именно вариант защиты от случайной кражи).

Затем последует окончательный этап – предварительный тест. Внимательно прочтите пояснения, и жмите "Тест". Самое главное – не забудьте записать/запомнить пароль к шифруемой системе. Иначе не получите к ней доступ. В данном случае, пароль, естественно, должен находиться ВНЕ шифруемой системы.

Перед тем, как начнется пре-тест, появится еще одно окно "Важные замечания". Очень внимательно все прочитайте. Запомните или распечатайте. Если нет принтера – запишите ручкой самые ключевые моменты. Ну, или на карту памяти скиньте, а затем на смартфон. Короче, чтобы это памятка была при вас. На всякий пожарный случай.

Ну, что, поехали? Жмите "ОК" и подтвердите перезагрузку системы.

После перезагрузки вас встретит TrueCrypt Boot Loader (тот самый загрузчик), в котором нужно ввести пароль от зашифрованной системы и нажать Enter.

Это был предварительный тест. Если система загрузилась, то все в порядке. И остается крайний этап – собственно шифрование диска с ОС.

В окне TrueCrypt в очередной раз прочитайте уведомление (также желательно сделать резервную копию важных файлов) и смело жмите на "Шифрация" (будет показано еще одно важное уведомление, которое также не плохо было бы сохранить).

Все, теперь точно поехали... Точнее просто ждем, пока закончится шифрование. Этот процесс может занять довольно длительное время. Можете пока позаниматься чем-нибудь вне компьютера. Какие-нибудь домашние дела поделать, чаю попить.

Кстати, если вы все же решились зашифровать систему, то рекомендую попрактиковаться для начала на виртуальной машине. Хотя вся эта процедура, на самом деле, довольно проста. Самое главное – быть очень внимательным, читать все предупреждения и подсказки. И не забыть (не потерять) пароль.

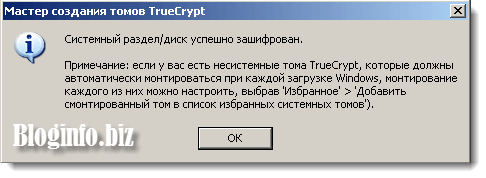

По окончанию процедуры шифрации, TrueCrypt уведомит вас очередным информационным окном:

Заметьте, кстати, что работа с зашифрованной ОС практически ничем не отличается от работы с незашифрованной операционкой. Я имею в виду визуальную скорость работы. Проверьте сами. По крайней мере, при выполнении повседневных задач я разницы совершенно не вижу. Но скорость работы будет зависеть от выбранных алгоритмов шифрования и мощности ПК/ноутбука.

На этом шифрование ОС можно считать оконченным. Осталось только перезагрузиться и проверить, все ли в порядке.

Но это еще не предел возможностей TrueCrypt...

Создание скрытой ОС

Скрытая операционная система может служить неплохим инструментом для сокрытия особо важных данных, и сокрытия работы в операционке вообще. Определить доподлинно ее наличие не представляется возможным (при условии соблюдения всех мер безопасности). Этот метод пользуется популярностью в некоторых кругах.

Чтобы создать скрытую ОС, на системном диске должно быть несколько разделов (2 или более). Раздел, в который мы поместим скрытую операционную систему должен следовать сразу же за системным разделом. Обычно системный раздел – это диск C.

Если жесткий диск у вас не разбит на разделы (и вам нужна скрытая ОС), необходимо будет его разбить. Как это сделать в рамках данной статьи я описывать не буду, в интернете инфы навалом (сделать это можно, например, при помощи Acronis Disk Director).

Раздел, в который будет установлена скрытая ОС должен быть как минимум на 5% больше, чем системный. Также на жестком диске, где находится системный раздел должна присутствовать неразмеченная область размером как минимум 32 Кбайт – в эту область будет помещен загрузчик TrueCrypt.

Создавать скрытую ОС целесообразней сразу же после установки чистой операционки.

Итак, начнем. В ТруКрипт выбираем меню "Система" – "Создать скрытую ОС..." и следуем всем указаниям мастера. Очень внимательно читаем все уведомления и подсказки, их будет несколько.

Во время создания скрытой ОС (а по сути она будет создана полным копированием текущей системы) вам будет нужно заново установить текущую операционную систему (обманную). Поэтому заранее приготовьте диск с дистрибутивом.

Дальше выбираете вариант загрузки – одиночная или мультизагрузка. Затем создается внешний том в разделе, следующем за системным. Создание такого тома мы уже рассматривали на примере создания скрытых томов. Здесь все аналогично: задаете параметры (или оставляете по умолчанию), запускаете форматирование, ждете.

После создания внешнего тома, поместите в него осмысленные файлы, которые вы якобы хотите скрыть, но которые на самом деле не представляют для вас особой важности.

Следующим этапом будет создание скрытого тома внутри только что созданного внешнего. Все это мы тоже уже проходили =) Главное – не забывайте читать все пояснения!

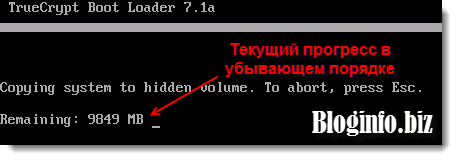

И заключительным этапом будет клонирование текущей ОС. Нужно только нажать "Старт"

После перезагрузки перед вами предстанет уже знакомый загрузчик ТруКрипт (TrueCrypt Boot Loader), и вам нужно будет ввести пароль от скрытого тома (!). Начнется клонирование текущей операционной системы...

Процесс этот, опять же, весьма длительный; запаситесь терпением. После создания клона, TrueCrypt надежно затирает существующую ОС (будет предложено несколько вариантов по проходам, чем больше проходов, тем дольше процедура). После чего программа предложит вам установить новую операционку, которая и будет обманной. Обманная ОС также будет зашифрованой.

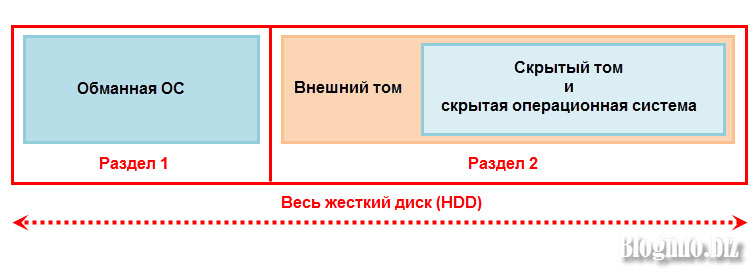

Итак, что мы в итоге получили? Предлагаю вам наглядную схему:

Также у нас теперь имеется 3 пароля: от обманной ОС, от внешнего тома и от скрытой операционной системы. Пароли эти, конечно же, должны быть разными и непохожими друг на друга. Первые два пароля для нас, по сути, не представляют никакой ценности, и в случае чего, именно их мы и выдадим агрессорам.

Немного о расшифровке

Если вам по какой-то причине больше не нужно будет пользоваться шифрованием, то поступить можно несколькими способами.

Если вы шифровали системный раздел, или создавали скрытую ОС, то можно произвести полную расшифровку. Для этого выберите меню "Система" – "Перманентно расшифровать системный раздел/диск". Процедура эта также достаточно длительная.

Если же вы использовали файловый криптоконтейнер (простой том), шифрование несистемного раздела или USB-устройства, то процедуры расшифровки, как таковой не существует. В данном случае вам нужно будет смонтировать необходимый том/устройство и скопировать с него все файлы на обычный незашифрованный раздел/устройство. После чего том можно удалить. Если использовался простой том, то достаточно просто удалить файл, который является криптоконтейнером. Если же использовалось шифрование устройства/раздела, то это самое устройство достаточно будет отформатировать.

TrueCrypt и виртуальные машины

Как я говорил немногим ранее, использование скрытой ОС несколько неудобно. К тому же, факт использования TrueCrypt сам по себе при определенных обстоятельствах может косвенно свидетельствовать о наличии скрытых томов или скрытой операционной системы.

Поэтому я лично не очень рекомендую применять этот способ, а воспользоваться виртуальными машинами.

Схема довольно проста. Создаем простой файловый криптоконтейнер. В него помещаем образ для виртуальной машины.

В качестве операционной системы, в данном случае, можно использовать, например, Liberte Linux (весит чуть больше 200 мб) или Whonix – это дистрибутивы, призванные обеспечить довольно высокую анонимность и безопасность прямо "из коробки".

При необходимости запустить такую ОС, достаточно будет смонтировать том, и уже из него запустить систему в виртуальной машине.

Как по мне, такой метод гораздо эффективней, чем создание скрытой ОС. И, кстати, Liberte Linux можно вообще запускать с флешки, а не хранить ее в криптоконтейнере. В случае палева флешку просто съесть сломать/разбить/смыть в унитаз... Главное успеть это сделать.

Существуют также варианты создания любой другой ОС в виртуальной машине, которая, в свою очередь будет находиться на портативном носителе - флешке, которая, опять же в свою очередь, будет зашифрована Трукриптом. Но, в этом случае придется немного потрудиться и "потанцевать с бубном", т.к. VirtualBox портативно просто так не запустить.

Правдоподобное отрицание причастности (Plausible Deniability)

К методам правдоподобного отрицания причастности в случае с TrueCrypt относятся:

- создание скрытых томов;

- создание скрытых ОС

А также тот факт, что пока не будет произведена расшифровка/дешифровка раздела или устройства, никто не сможет гарантировано утверждать, что эти тома (устройства, разделы) являются томами TrueCrypt.

Но я лично отношусь к скрытым томам и ОС несколько негативней, чем к использованию файловых криптоконтейнеров. Объясню почему, хотя я об этом уже упоминал.

Все дело в том, что в случае с простыми томами гораздо проще полностью скрыть факт использования TrueCrypt. А это означает то, что в случае, если к вам придут "гости", шансов сохранить конфиденциальную информацию выше, чем если бы факты говорили о том, что вы вообще применяете ТруКрипт. А ведь в случае со скрытой ОС и томами – эти факты на лицо:

- обязательно наличие установленной версии ПО;

- дозагрузочная аутентификация (в случае со скрытой ОС)

И, поверьте, если у вас обнаружат ТруКрипт (особенно если вы подозреваетесь в каких-то киберпреступлениях), то вас будут пытать на предмет присутствия скрытых томов или ОС. Пытать будут очень умело и больно. Возможно будут еще и шантажировать, угрожать. И вы не то что все пароли и явки выдадите, но и вспомните, как звали дедушку Сталина. Посему, лучше вообще скрыть факт использования данного ПО.

Есть, конечно, множество различных вариаций правдоподобного отрицания (например, те, о которых я упоминал ранее, типа хранения личного порно или интимных фото во внешнем контейнере для отвода глаз и т.п.). Но я повторюсь, если к вам придут целенаправленно, то вас наверняка "расколят".

Во всех остальных случаях, варианты правдоподобного отрицания причастности вполне жизнеспособны. Более подробно об этом, с конкретными примерами, вы можете ознакомиться все в том же официальном руководстве TrueCrypt.

Требования безопасности, меры предосторожности, утечки данных

В заключительном разделе статьи хотелось бы кратко обозначить некоторые моменты, которые обязан соблюдать любой пользователь TrueCrypt, который, так или иначе, находится в зоне риска.

Первым делом хотелось бы поговорить об утечках данных. К сожалению, TrueCrypt совсем не панацея. И критические моменты есть и в его работе. Точнее, эти моменты имеются даже не столько в самом ТруКрипте, а в операционной системе. Речь идет в первую очередь о том, что Windows постоянно ведет мониторинг и логирование всевозможной информации. И в системе могут храниться, например, такие данные, как последние открытые файлы, пути к ним. И в случае, если вас "возьмут тепленьким" – все это определенно может сыграть с вами злую шутку.

Помимо этого, существуют еще и другие каналы утечки: файлы дампа памяти, файл подкачки, файл гибернации.

Все дело в том, что существует специальный криминалистический (да и хакерский) софт, способный извлекать из этих файлов очень важные данные. К примеру, есть такой отечественный разработчик ПО - Elcomsoft, который выпускает всевозможное "полухакерское-полукриминалистическое" программное обеспечение. В общем, они выпускают софт для подбора и взлома паролей к Wi-Fi, архивам, документам и тому подобное.

Но еще они выпускают очень узкоспециализированный софт, такой как Elcomsoft iOS Forensic Toolkit или Elcomsoft Forensic Disk Decryptor. Первый предназначен для криминалистической экспертизы (читай "взлома") устройств на базе iOS. Официально этот продукт доступен для продажи только экспертам правоохранительных органов.

А вот второй инструмент, о котором я упомянул (Elcomsoft Forensic Disk Decryptor) как раз создан для "взлома" шифрованных контейнеров, разделов, устройств. Точнее для извлечения ключей шифрования. И работает он как раз с файлом гибернации и со слепком оперативной памяти. Также софт поддерживает атаку через порт FireWire.

Но не все так плохо! Чтобы это или подобное ПО дало результат, необходимо наличие нескольких ключевых факторов:

- Если компьютер "жертвы" выключен, то ключи извлекаются из файла гибернации, НО для успешной атаки тома должны быть смонтированными перед выключением ПК, иначе ничего не выйдет.

- Если компьютер включен, то снимается слепок оперативной памяти. Но опять же, тома в момент снятия слепка должны быть смонтированы.

В общем, в любом случае в момент каких-то действий тома должны быть смонтированы. А теперь представьте, что к вам залетели "маски-шоу", вы в панике вырубаете комп из сети... А тома в этот момент были смонтированы. Все, кабздец вам тогда =)

Но и способов противостоять этому предостаточно. Это, например, горячие клавиши для экстренного размонтирования томов, системное отключение гибернации и файла подкачки.

Также шифрование системного раздела или же использование скрытой ОС исключает возможность проведения таких атак.

Существуют и другие каналы утечки данных, и их очень много, начиная от вредоносного ПО, заканчивая перехватом излучения от кабеля, соединяющего клавиатуру с ПК и т.д. Поэтому я в крайний раз на сегодня отправлю вас к изучению официального руководства, где многие моменты изложены исключительно подробно. И в крайний же раз напомню, что если вы всерьез заинтересованы в TrueCrypt, в шифровании данных, и вам действительно есть, что скрывать, я настоятельно рекомендую изучить от корки до корки это самое официальное руководство!

Я же свою краткую инструкцию на этом заканчиваю. Вроде постарался описать все основные моменты и нюансы.

По материалам сайта https://bloginfo.biz/