Тор-ноды. rkfg.me

Abslimit, Wegwarte @netstalkingПродолжаем заходить на адреса с тор-нодами. Сейчас в TOR-Atlas записи по данному IP больше нет, он остался только в блеклисте http://bl.shy.cat/tor.csv, про который я рассказывал в прошлый раз. И изучать его будем теми же способами, но не только.

rkfg.me

37.48.67.11

https://rkfg.me/

Сначала узнаем побольше с помощью поисковиков. Похоже, что ресурс принадлежит следующей персоне:

https://habrahabr.ru/users/rkfg/

https://steamcommunity.com/id/rkfg

По запросу в google по сайту нашему взору открывается каталоги:

https://rkfg.me/maven/ - хранилище различных ресурсов разработки

https://rkfg.me/xmage/ - какое-то ПО

https://rkfg.me/tmp/ - "файлопомойка"

Также поисковик раскрыл нам имя владельца:

https://keyserver.mattrude.com/search/vindex/0x3619ADB1251071B7 - uid Sergey Shpikin <rkfg@rkfg.me> - это владелец PGP-ключа.

По whois домена - домен регистрировался с Private Person: Tech Organization: Domain Protection Services, Inc.

Поиск по имени Сергея Шпикина сразу приводит на ... лурку. Владелец, оказывается, известен как eurekafag (Эврикафаг), инициатор Радио Анонимус.

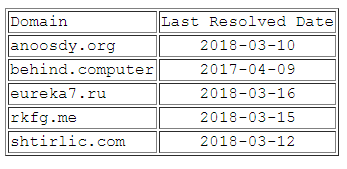

Посмотрим, какие ещё домены хостятся на этом ip-адресе.

Reverse DNS lookup

Заюзаем этот сервис.

Действительно, там есть личная страничка эврикафага и ещё несколько сайтов. Позже на них посмотрим.

Поиск открытых портов

При сканировании предствляется целая россыпь открытых портов:

53/tcp open domain

80/tcp open http lighttpd 1.4.45

256/tcp open ssh OpenSSH 7.4p1 Debian 10+deb9u2 (protocol 2.0)

443/tcp open ssl/http lighttpd 1.4.45

2018/tcp open terminaldb?

2221/tcp open ftp Pure-FTPd

3650/tcp open unknown

4369/tcp open epmd Erlang Port Mapper Daemon

5222/tcp open jabber ejabberd (Protocol 1.0)

5269/tcp open jabber ejabberd

5280/tcp open xmpp-bosh?

5347/tcp open unknown

5444/tcp open unknown

7005/tcp open afs3-volser?

7777/tcp open cbt?

8448/tcp open ssl/http TwistedWeb httpd 17.9.0

8449/tcp open ssl/http TwistedWeb httpd 17.9.0

9102/tcp open jetdirect?

9103/tcp open jetdirect?

22000/tcp open ssl/unknown

43819/tcp open unknown

64738/tcp open ssl/murmur Murmur 1.2.18 (control port; users: 0; max. users: 100; bandwidth: 72000 b/s)

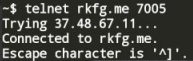

Некоторые сервисы нмап не смог идентифицировать. Это значит, что там что-то кастомное. Теперь попробуем потыкать их через телнет. Это поможет глянуть, что отдают порты, на которых висят неопознанные или сомнительные сервисы. Нмап всё непонятное отдаёт в нечитабельном виде, практически байтовом.

По адресу http://rkfg.me:3650/ - полоска счетчика сколько осталось дней в текущем году

http://rkfg.me:2018/ - 2018-Mar-10 ▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓░ 95.9% [Navalny 20!8] [8 days left]

http://rkfg.me:5280/ - 404

http://rkfg.me:5444/ - Not found.

http://rkfg.me:7005/ - 2018-Mar-10 ▓▓▓▓▓▓▓▓▓▓▓░░░░░ 69.3% [Free Nextus] [30 days left]

https://rkfg.me:8448/ - No Such Resource No such child resource.

https://rkfg.me:8449/ - No Such Resource No such child resource.

https://rkfg.me:22000/ - вход по сертификату

Ещё с помощью Sublist3r бнаружен поддомен:

http://conference.rkfg.me/

Расположен на том же самом IP 37.48.67.11. На страничке немногословное "Nothing here."

На серваке подняты разные средства общения! Вся эта начинка намекает, что сервер на самом деле густо населён.

Захожу в гости

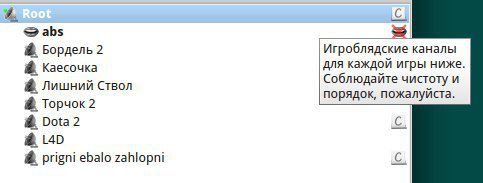

Итак, на серваке поднят жаббер и Mumble - VoIP-приложение. Его я вижу по имени серверного клиента Murmur, ну или по дефолтному порту.

Вход по Mumble открытый. Вкусы владельца специфичны:

Но на момент захода все чаты были пусты :(

Джаббер показывает шиш при регистрации. Мб, учетки заводит админ.

На порту джаббера валяется xml:

Мы уже видели этот домен при Reverse DNS lookup, не заглянули туда, но раз уж нам напомнили... Попробуем попасть в джаббер отсюда. На главной anoosdy.org нас встречает huyovyij-pyos.jpg .

Интересно, зачем ради такой ерунды заводить недешёвый .орг-домен? С помощью доменного имени легко находим поддомен pyos.anoosdy.org. Мда, находка унижает нетсталкера. Делается двумя путями: с помощью поисковика или натравив на домен утилиту Sublist3r, которая опять же обращается к поисковикам. Можно ещё искать поддомены с помощью DNSrecon, там другой принцип работы.

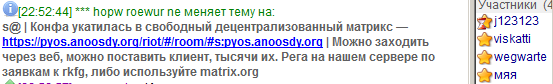

Теперь если нагуглить этот поддомен, то находим и адресок конфы: s@pyos.anoosdy.org. Заходим через любой джаббер-клиент, у меня стоит Psi+. s это имя конфы, pyos.anoosdy.org - джаббер-сервер.

И...мы попадаем к ним в конфу! Но она дохлая и тычет в нас редиректом, которым и воспользуемся. В riot уже аж 56 человек и идёт какое-то общение.

К нашему внезапному появлению отнеслись нервно. :)

Пройдём ко следующему сайту на нашем изучаемом айпишнике.

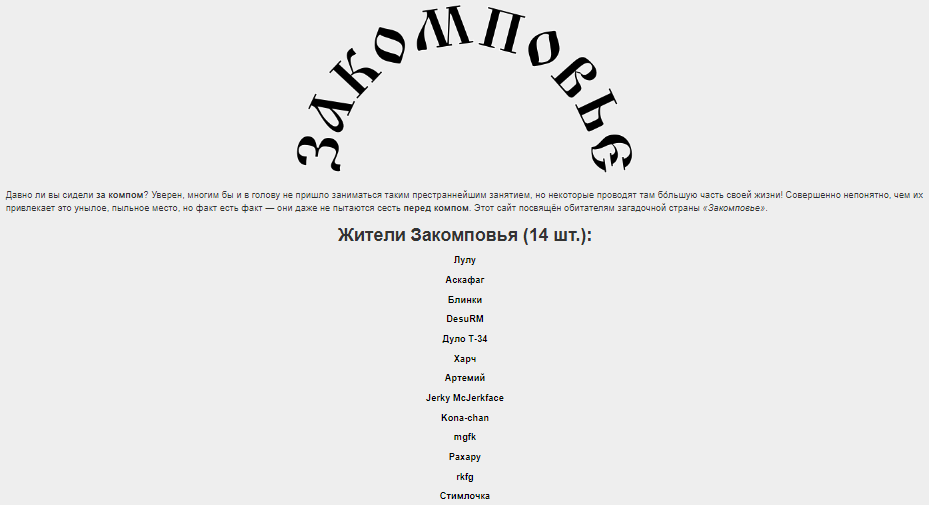

behind.computer

Да, это доменное имя ака сайтовый адрес.

Каждому жителю выделена своя страничка, ещё и с личным поддоменом в качестве адреса. Некоторые ники встретились нам ещё в riot-конфе. На каждой страничке находится фотка задней части системника (закомповье же!) и стенка микроблога.

А ещё в самом конце страницы есть ссылка на всё ту же riot-конфу. То есть мы могли не копать вглубь на предыдущем домене, а искать "вширь", просматривая все сайты поочерёдно сначала поверхностно, а потом глубже и глубже.

Остаются непроверенными ещё https://shtirlic.com и https://eureka7.ru. Возможно, там тоже есть поддомены или директории, невидимые простому взгляду. Можете ковырнуть самостоятельно.