Tor Browser Malicioso Rouba Criptomoeda de Usuários do Mercado Darknet

DarkNet Brazil

Uma versão trojanizada do Navegador Tor visa os compradores do mercado da dark web para roubar sua criptomoeda e rastrear os sites que visitam.

Mais de 860 transações são registradas em três das carteiras dos invasores, que receberam cerca de US $ 40.000 em criptomoeda Bitcoin.

Representação cuidadosa

O malicioso Tor Browser é promovido ativamente como a versão russa do produto original por meio de postagens no Pastebin que foram otimizadas para obter uma classificação alta em consultas sobre drogas, criptomoedas, desvio de censura e políticos russos.

As mensagens de spam também ajudam o (s) ator (es) a distribuir a variante trojanizada, que é entregue em dois domínios que alegam fornecer a versão oficial em russo do software.

Os cibercriminosos foram cuidadosos ao selecionar os dois nomes de domínio (criados em 2014), pois para um usuário russo eles parecem ser o verdadeiro negócio:

- tor-browser [.] org

- torproect [.] org - para visitantes de língua russa, o "j" ausente pode ser visto como uma transliteração de cirílico

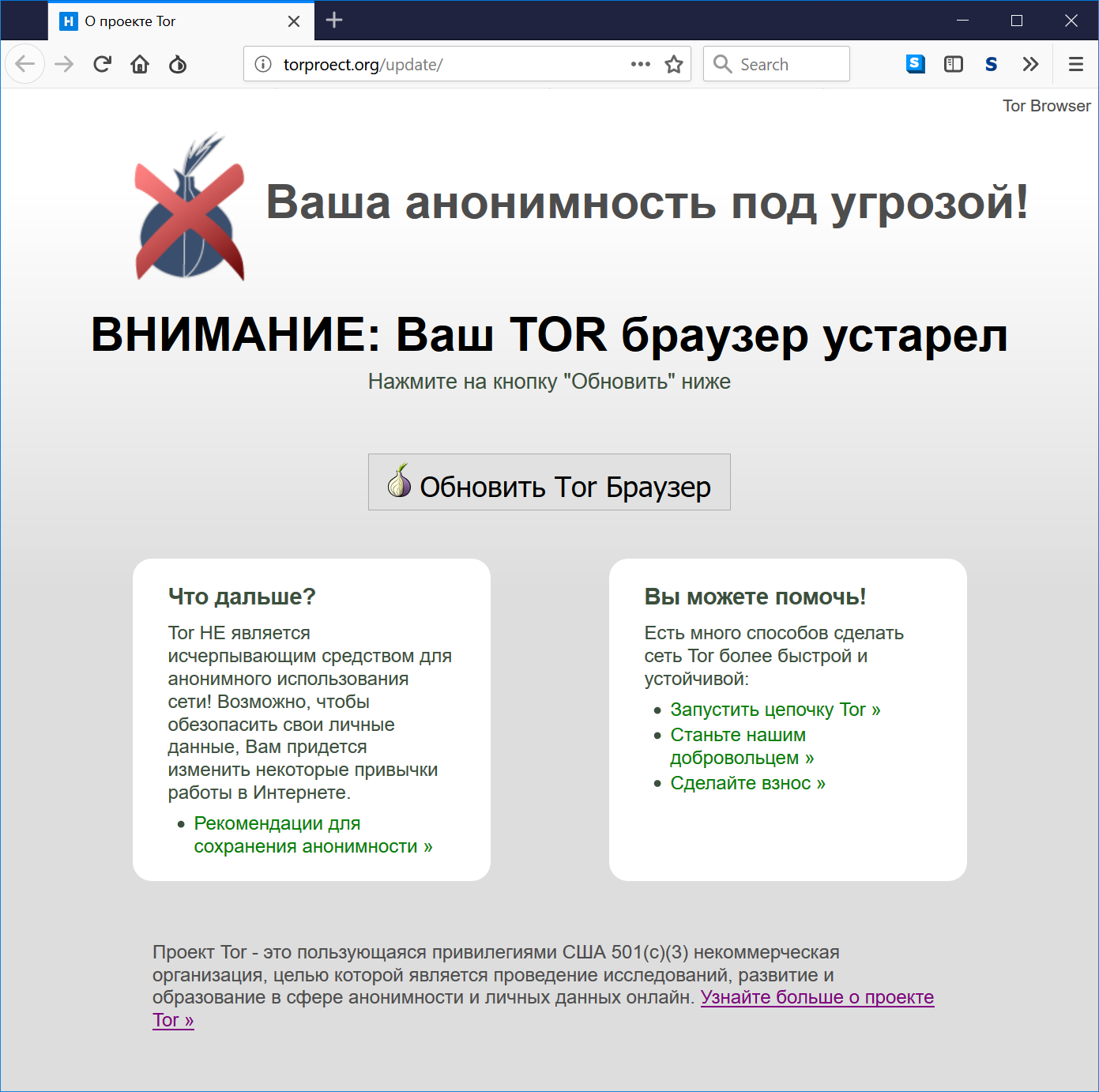

Além disso, o design das páginas imita, até certo ponto, o site oficial do projeto. O desembarque em uma dessas páginas mostra ao visitante um aviso de que o navegador está atualizado, independentemente da versão executada.

Traduzida para o inglês, a mensagem diz:

"Seu anonimato está em perigo! AVISO: O seu navegador Tor está desatualizado. Clique no botão" Atualizar "

Nas mensagens Pastebin, os cibercriminosos anunciam que os usuários se beneficiariam do recurso anti-captcha, permitindo que eles cheguem mais rapidamente ao destino.

Isso não é verdade, no entanto. Debaixo desse imitador do Navegador Tor, há a versão 7.5 do projeto oficial, lançada em janeiro de 2018.

Obtendo a criptomoeda

O script baixado pode modificar a página roubando conteúdo em formulários, ocultando conteúdo original, mostrando mensagens falsas ou adicionando seu próprio conteúdo.

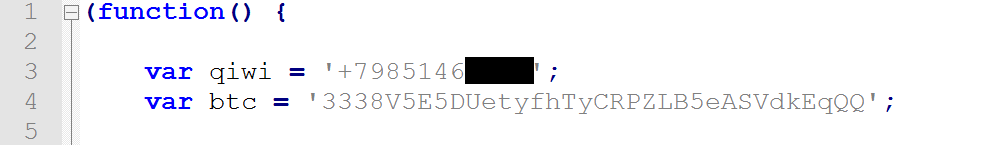

Esses recursos permitem que o script substitua em tempo real a carteira de destino para transações de criptomoeda. O JavaScript observado pela ESET faz exatamente isso.

Os alvos são usuários dos três maiores mercados de darknet de língua russa, dizem os pesquisadores. Para a carga útil observada (imagem acima), o script também altera os detalhes do provedor de serviços de pagamento Qiwi.

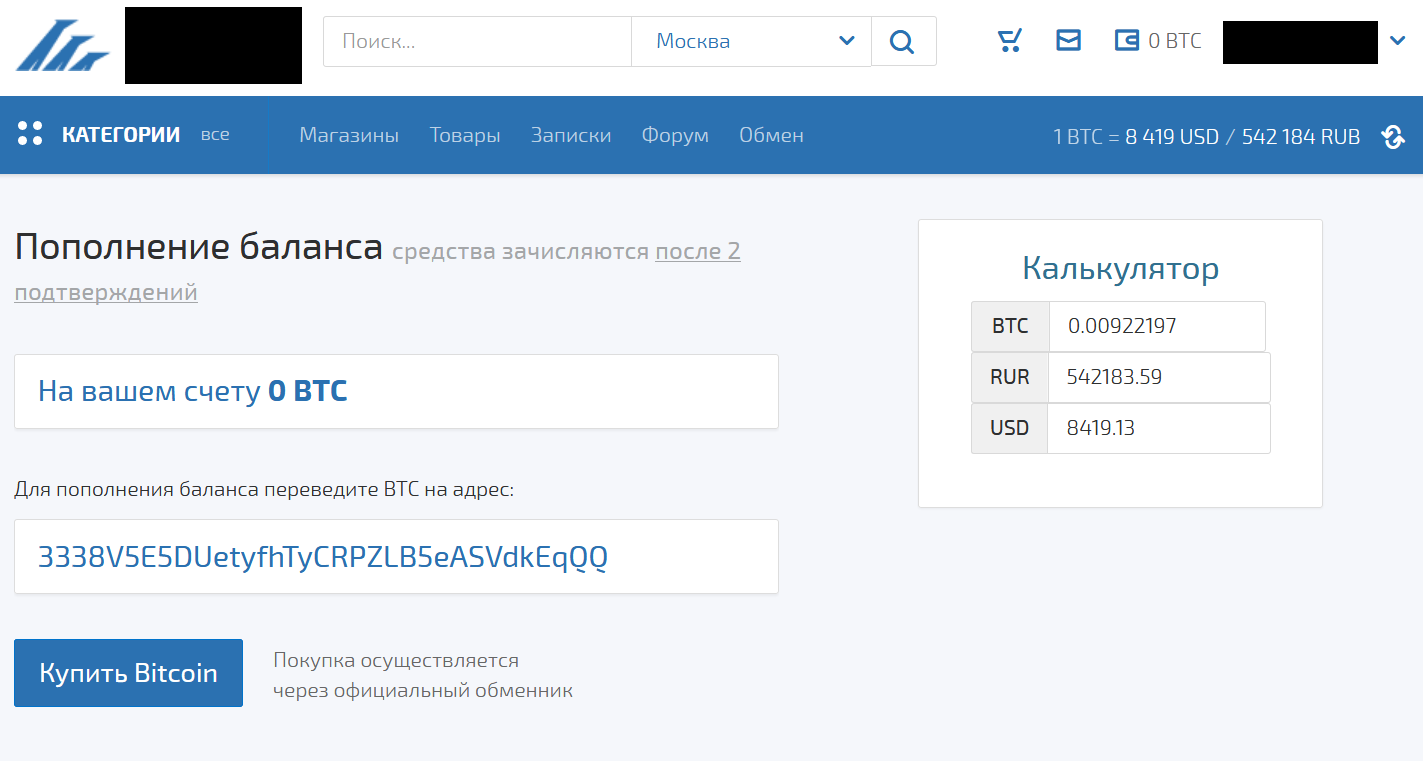

Quando as vítimas adicionam fundos de Bitcoin à sua conta, o script entra em ação e altera o endereço da carteira por um pertencente aos atacantes.

Como as carteiras de criptomoedas são uma grande sequência de caracteres aleatórios, é provável que os usuários percam a troca.

No momento da publicação, as três carteiras de criptomoedas controladas pelos atacantes registraram 863 transações. Estas são pequenas transferências, apoiando a teoria de que os fundos vieram do Tor Browser trojanizado.

Um deles recebeu mais de US $ 20.000 em mais de 370 transações. O maior saldo, atualmente, é de cerca de US $ 50 em uma carteira e menos de US $ 2 nas outras duas.

As três carteiras são usadas para esse fim desde 2017, descobriram os pesquisadores. Embora a quantidade de Bitcoins que passaram por essas carteiras seja de 4,8, o total de processos para os invasores provavelmente é maior porque os detalhes de pagamento do Qiwi também foram alterados.

Fonte: BleepingComputer