Tor Browser 9.0.7 corrige um bug que poderia descriptografar os usuários

DARKNET BR

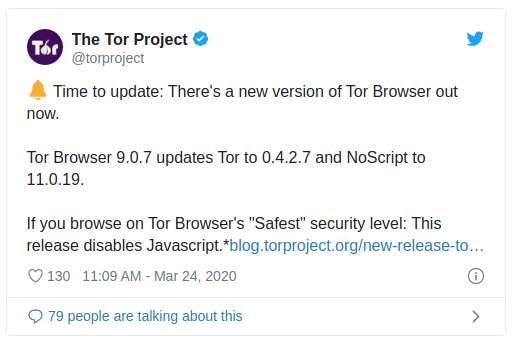

O Projeto Tor lançou o Tor Browser 9.0.7 hoje com uma correção permanente para um bug que permitia execução de código JavaScript.

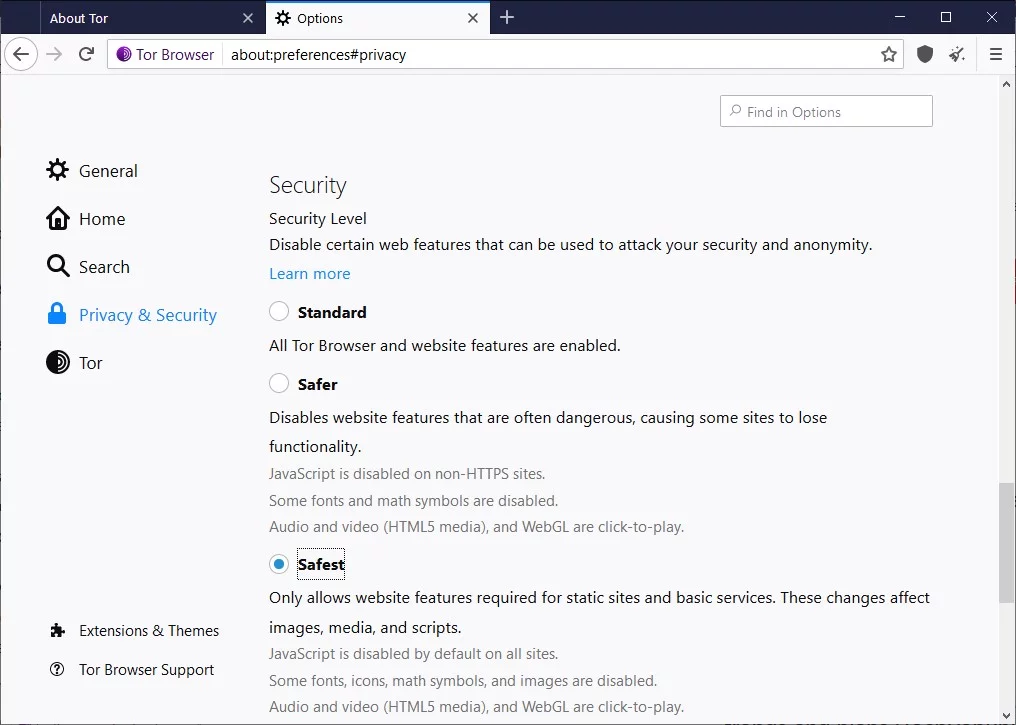

Após a atualização para a versão mais recente, todo o código JavaScript é novamente desabilitado automaticamente em sites que não são HTTPS enquanto navega na web com o Navegador Tor no nível de segurança mais seguro.

"Se você navegar no nível de segurança" Mais Seguro "do Navegador Tor: esta versão desativa o Javascript", twittou a equipe do Projeto Tor . "Isso pode alterar seu fluxo de trabalho se você tiver permitido o Javascript anteriormente em alguns sites usando o NoScript."

"Estamos tomando essa precaução até termos certeza de que as versões recentes do NoScript bloqueiam com êxito a execução do Javascript, por padrão, contornando uma vulnerabilidade do Firefox ESR".

Enquanto os usuários eram recomendados a seguir para desativar o sinalizador javascript.enabled na caixa de diálogo about: config do navegador quando o Tor Browser 9.0.6 foi lançado, a atualização NoScript 11.0.17, aplicada automaticamente a todos os usuários, deveria ter corrigido o erro.

Porém, relatórios de usuários mais tarde disseram que a atualização da extensão não atenuou completamente o problema, o que, novamente, poderia ter causado o vazamento acidental de informações de alguns usuários e potencialmente o desanônimo.

Este não é o primeiro bug que poderia ter sido usado para desmascarar os usuários do Navegador Tor: