Тестирование на проникновение приложений для Android - часть 3

@webware

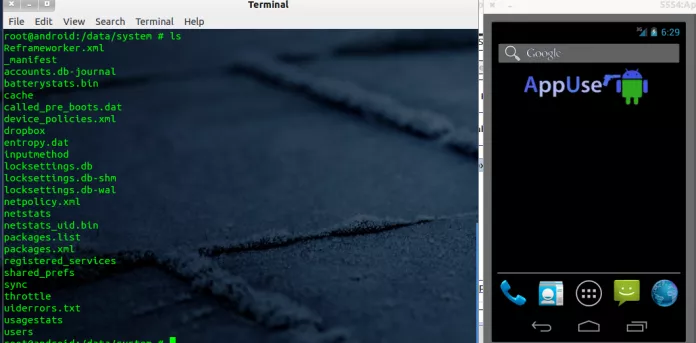

В моих последних статьях (тестирование на проникновение приложений для Android, часть 1), (тестирование на проникновение приложений для Android, часть 2) мы рассмотрели базовые структуры и инструменты пен-тестирования. Теперь давайте углубимся в ADB.

Android Debug Bridge

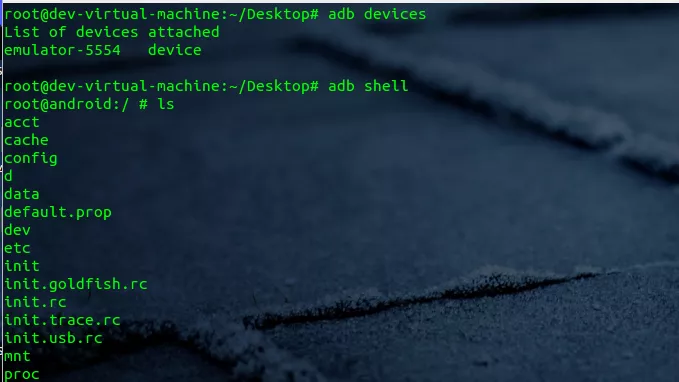

Android Debug Bridge (ADB) - универсальный инструмент командной строки, который позволяет вам общаться с устройством

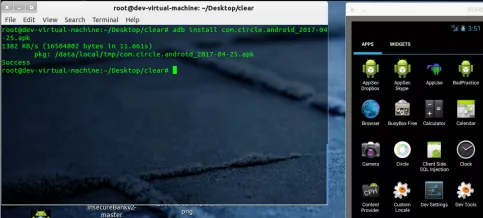

Adb установка – используется для установки файла apk в Emulated (Эмулированном)/Connected (подключенном) устройстве

Adb pull –используется для получения некоторых данных с Emulated (Эмулированного) устройства (remote) на локальный хост (local).

Adb push – Он используется для перемещения некоторых данных с локального хоста (local) на эмулированное устройство (Emulated Device (удаленный)).

Adb forward – Передает соединения сокетов с указанного локального порта на указанный удаленный порт на примере эмулятора/устройства.

Adb shell – Adb предоставляет UNIX шел, которую вы можете использовать для запуска различных команд на эмуляторе или подключенном устройстве. В терминале вы можете использовать все команды adb.

Мы можем установить приложения через ADB shell или напрямую с использованием панели управления приложениями

Некоторые важные заметки

UID – каждый раз, когда новое приложение устанавливается в устройстве Android, ему присваивается уникальный ID пользователя

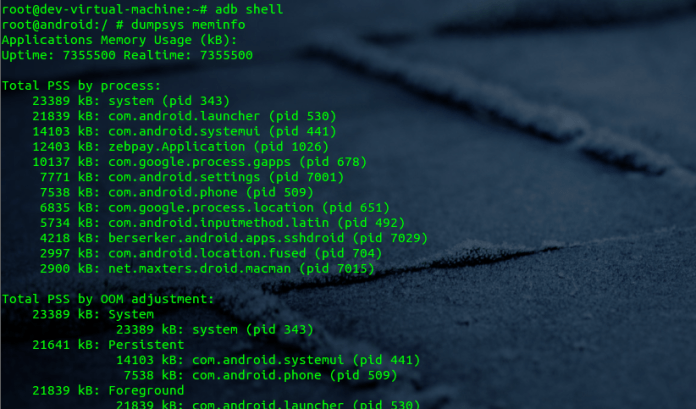

PID – как и каждое приложение имеет свой собственный id процесса

GID – ID группы приложения, которым принадлежит этот процесс

Dumpsys meminfo – детальное описание процесса

Dumpsys meminfo - название .apk

Пакет Android (Android Package) APK)) - это расширение по умолчанию для приложений Android, которое представляет собой только архивный файл, содержащий все необходимые файлы и папки приложения Android.

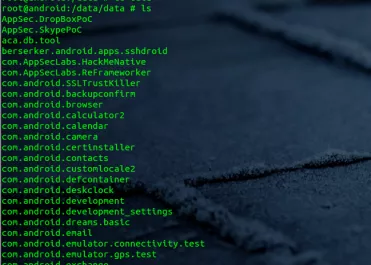

Все данные о приложениях, установленных в устройстве, можно найти в директории /data/data.

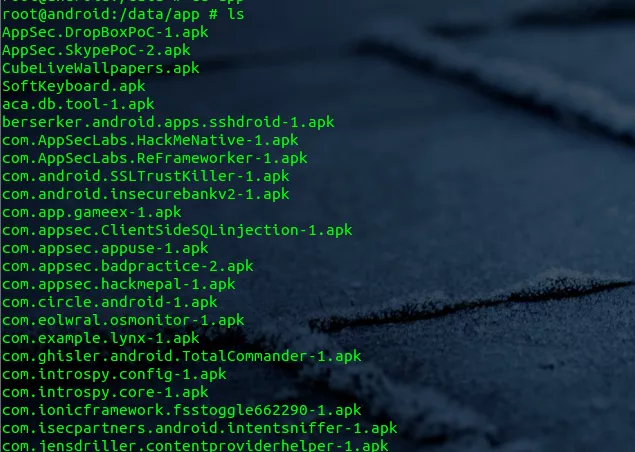

Все приложения (файлы apk) в устройстве можно найти в директории /data/app.

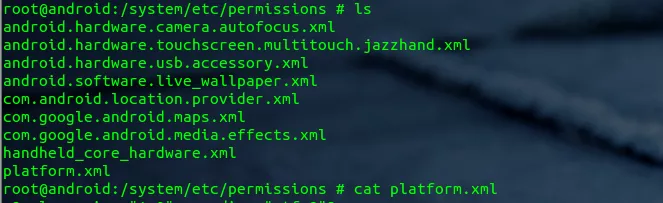

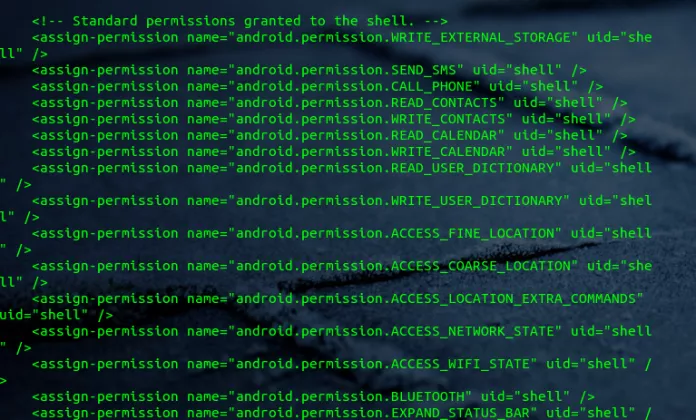

Стандартные разрешения, предоставляемые шел, можно найти в /system/etc/permissions # cat platform.xml

Взломы через ADB:

Обычно мы открываем наше Android-устройство, разблокируя его с помощью ввода пароля или определенной тактильной комбинации.

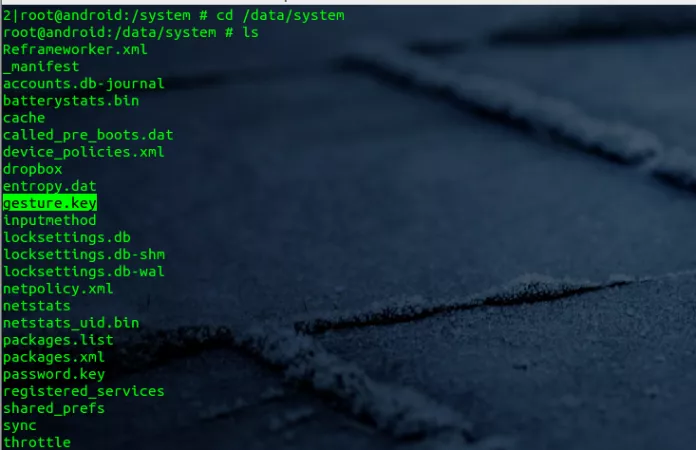

Если вы удалили тактильную комбинацию, ключ или пароль. Ключ, который находится в data/system, поможет обойти эту блокировку.

Другой метод

Попытайтесь при помощи ADB шел

Cd /data/data/com.android.providers.settings/databases sqlite3 settings.db Update system set value=0 where name='lock_pattern_autolock'; Update system set value=0 where name='lockscreen.lockedoutpermanently'; .quit

Перезагрузите ваш телефон. Не переживайте, попробуйте шаблон, PIN-код или Пароль по умолчанию, и вам удастся выполнить обход.