Тест Cms с Medusa и разведка с Magnifier

Life-Hack [Жизнь-Взлом]/ХакингСегодня рассмотрим пару инструментов,заслуживающих внимания.

Поработают они последовательно в связке.

Тестировать и атаковать будем один из недобросовестных ресурсов с помощью BlackArch.

Будет также немного трэша,но главной задачей останется демонстрация работы инструментов.

При тестировании не нанесено ни малейшего ущерба web-ресурсам,а также юр.и физ.лицам.

Вся информация предоставлена исключительно в рамках ознакомления и изучения безопасности.

Первый инструмент из раздела Information Gathering. Название Magnifier ему было дано известным пентестером из Пакистана Ali Khan.

Знатоки его знают по авторству отменного hack-bar. Хотя авторство указано как The Eye Of Cyber. Ссылка на общество здесь

# git clone https://github.com/TheEyeOfCyber/Magnifier.git # cd Magnifier # chmod +x magnifier.py # python2 magnifier.py

Функционал инструмента прост и интуитивно понятен.

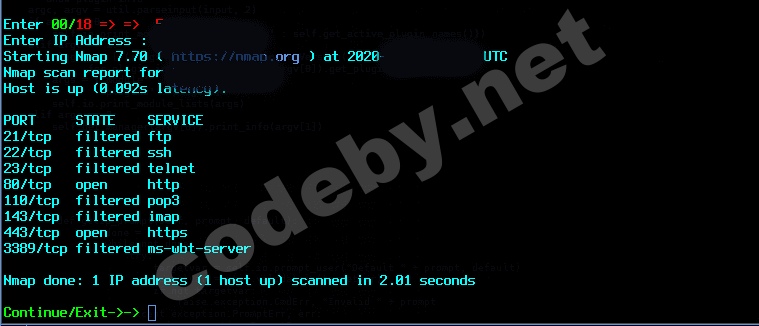

Запускается он красиво и впечатляет точностью работы и полезностью информации. Сканирует порты Nmap

А вот и отличие от других инструментов подобного рода,здесь cookie phpsessid,сессии и csrf-token. Последний отображается в виде переменной cookie xsrf-token-header.

Следующий инструмент пришёл к нам из Поднебесной и будет немногим идентичен.

Основная составляющая его-это парсер. Также проверяет Cms на уязвимости.

Medusa создан талантливым пентестером Asc0t6e с помощью ещё нескольких специалистов.

Рекомендую посетить страницу автора. Есть на что взглянуть,есть что почитать.

В планах автора реализация в этом году червя,так что ещё придётся следить за новостями.

Medusa отлично дополняет Burpsuite в атаке. Уверенно ставится на BlackArch,но на Kali Linux могут быть проблемы с некоторыми пакетами.

Установка:

# git clone https://github.com/Ascotbe/Medusa.git # cd Medusa # pip3 install -r Medusa.txt # python3 MedusaScan.py -u (или --url)https://www.сайт.сom -запуск,справки нет

После установки закачивается много файлов с примерами,которые надо удалить. Или перенести в другое место. В скрипте присутствуют ссылки,ведущие на ресурс автора,поэтому проверяйте исполнительные файлы,чтобы там указать свою цель. Например,вот в файле text.py надо указать свой url цели (можно с номером порта):

Из дополнительных флагов:

-a (--agent) -подмена user-agent,либо указывается случайное значение.

-f -файл с целевыми url тестируемых ресурсов.

-t -количество потоков (по-умолчанию их 15).

-sp -использовать словарь для БД SQL (пока проверяется пароль по-умолчанию)

-s (или --Subdomain) -поиск субдоменов

-se (или --SubdomainEnumerate)-перечисление субдоменов (не применять одновременно с флагом -s)

-su, -o -работа со словарём имён юзеров и выходной именной файл сохранения результатов-это ещё не реализовано в инструменте.

Недостатком Medusa является долгая работа. И конечно парирование от WAF,куда же без этого)). Можно запастись proxy,а можно использовать глобальные proxy:

Код:

# git config --global http.proxy http://127.0.0.1:1080 # git config --global https.proxy https://127.0.0.1:1080

И отключить их после работы:

Код:

# git config --global --unset http.proxy # git config --global --unset https.proxy

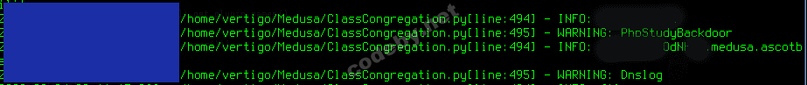

Они же рекомендуются при долгой работе инструмента (я не заметил особой прибавки к скорости). Мне помогло в нескольких случаях повторный запуск скрипта. В работе Medusa выглядит так:

Зачем нам данные Token,PHPsessid и т.д.,как с ними работать,смотрим опять же здесь. Не пожалеют те,кто только обучается тестированию.

Основные результаты тестирования будут в директории Medusa и директории ScanResult.

После их изучения,начинаем работать с целью более плотно. Всё постить не стану,здесь вытаскиваем файл phpmyadmin и иные файлы,подключив Burpsuite.

А здесь получилось перехватить orderid,привязанный к карте оплаты.

Подставив значение в соответствующий URL ,получил неожиданный результат.

В файле my.log будут подробности с описанием тестируемых cms,их уязвимостей.

Насторожили также явные ссылки на ресурс автора,пока сервер там в заморозке.

Но не исключён сбор статистики в будущем и отчётов,будьте аккуратны.