Terminator: Генератор Payloads для Metasploit

ТЕНЕВОЙ АГРЕГАТОР - ТОЛЬКО АКТУАЛЬНОЕ НА СЕГОДНЯ.

Автора этого замечательного генератора зовут Mohamed Nour.

Помогать мне сегодня будут сделать обзор дистрибутивы ArchStrike и BlackArch.

Установим Terminator:

# git clone https://github.com/MohamedNourTN/Terminator.git

# cd Terminator/

# chmod +x terminator.py

# python2 terminator.py -Запуск на Arch Linux

# python terminator.py -Запуск на Debian Linux

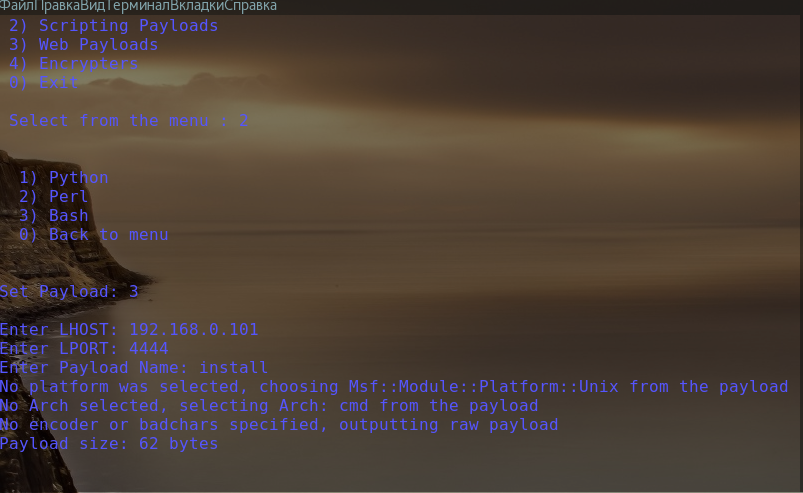

Нас встретит интерфейс с меню,которое представлено выбором следующих задач:

Binaries Payloads

- Android

- Windows

- Linux

- Mac OS

Scripting Payloads

- Python

- Perl

- Bash

Web Payloads

- ASP

- JSP

- War

Encrypters

- APK Encrypter

- Python Encrypter

Помимо этого,всегда присутствует опция 0,которая возвращает вас к основному меню. Со знакомством с Terminator проблем никаких не должно встретиться.

Работет всё чётко и безупречно.

Все опции я не тестил,но кое-какие недостатки были замечены. Например,из раздела Binaries Payloads,для Windows генерируется файл .exe, который ужасно палится AV,да и какие антивири,когда такой файл ,даже почтовый сервис yandex не позволил отправить. Он был тут же определён как обнаруженный вирусный файл.

Аналогичная история повторилась и для Linux,только расширение файла .elf, что не всегда актуально. В общем,требуется доработка файлов в плане защиты от обнаружения и детекта.

И совсем другая радостная картина происходит с файлами из категории Scripting Payloads. Здесь всё прекрасно,и почтовый сервис не стал бить тревогу,да и AV тоже.

Но,продолжим атаку.

Для генерируемого файла запрашиваются данные атакующей машины-это ip адрес с портом. И предлагается выбор произвольного названия для вредоносного файла. В общем-то ,здесь,я бы отметил,что гораздо опаснее такая атака для Линуксоидов,чем пользователей Windows. Т.к. сам файл,попадая на тестируемую машину,не запуститься,пока сам Линуксоид не сделает его исполняемым.

Моя легенда была такой,что будто я отправляю кому-то (или кто-то скачивает на моём ресурсе данный архивчик). Представим,что это даже заманчивая программа,по-соседству с которой вшит этот самый файл. В инструкции будет указано,чтобы дать ему права (chmod +x install.sh) и запустить его (sudo ./install.sh ) Название часто встречающееся,не правда ли ? Мне тоже вот пришла такая же идея.

Вот что значит , как важно проверять исполняемые файлы! В итоге,инструмент нас просит ответить утвердительно,что с Metasploit у нас всё в порядке и предлагает 2 варианта событий.Но я остановился на запуске прослушивателя.

Как только на тестируемой машине запускается файл,мы получаем Shell

Никаких привелегий нам уже не требуется , приступаем к полученной сессии и бродим по директориям.

Есть ты прямо сейчас отпишешься от всех своих теневых каналов и подпишешься на ТЕНЕВОЙ АГРЕГАТОР - ты ничего не потеряешь!

Удобное распределение по тематикам, подпишись на то, что тебе

интересно и не пропусти в этой теме НИЧЕГО.

- CRIPTONET — Свежая информация о криптовалютах собранная из многих источников.

- WHITE&GRAY EVERYDAY — Белые и серые схемы заработка, кейсы, бизнес идеи, халява.

- SCAM EVERYDAY — Чёрные схемы заработка, мошенничество и социальная инженерия.

- COURSES EVERYDAY — Инфокурсы, обучения, уроки. множество самых свежих сливов.

- PSYCHOLOGY EVERYDAY — Саморазвитие, мотивация и психология, личностный рост.

- YOUR LOVED DRUGS — Твоя личная ежедневно пополняемая энциклопедия о веществах.