Telegram虛假的安全

隨着WhatsApp難民的涌入,越來越多的人開始使用Telegram。不得不承認,Telegram在用戶體驗上完勝市面上所有的聊天程式。但是,如果你以爲Telegram比WhatsApp或者其他的聊天程式要安全、要更保護你的隱私,那你就大錯特錯了!

如果你看完本文,仍然覺得「但是Telegram好用啊」,而繼續使用Telegram的話,說明其實你並不那麼在乎隱私和安全,這無可厚非,我完全尊重且支持你繼續使用Telegram的選擇。但是如果你真的在乎安全和隱私,那一定要好好思考一下用戶體驗對你來說是否真的比安全更重要?

Telegram曾有後門

2013年8月,Telegram剛剛上線,官網上說它是「雲端多重加密的」:

我們的專家開發的新協議——MTProto,使用了經時間驗證的安全算法。在當下,Telegram最大的安全威脅,來自偷看你手機的老媽。我們保障了一切。

Very secure. We are based on a new protocol, MTProto, built by our own specialists, employing time-tested security algorithms. At this moment, the biggest security threat to your Telegram messages is your mother reading over your shoulder. We took care of the rest.

https://web.archive.org/web/20131023153707/https://telegram.org/faq#q-how-secure-is-telegram

Telegram官方在工程師社區Hacker News發帖打廣告,吹噓自己的團隊有多「屌」:

Telegram身後的團隊,由Nikolai Durov帶領六名國際奧數(ACM)冠軍,其中一半是數學博士出身。他們花了兩年時間才開發出了這版MTProto協議。名頭在這個領域也許不如其他領域重要,但是這個協議是長久仔細的專業作業的成果。

The team behind Telegram, led by Nikolai Durov, consists of six ACM champions, half of them Ph.Ds in math. It took them about two years to roll out the current version of MTProto. Names and degrees may indeed not mean as much in some fields as they do in others, but this protocol is the result of thougtful and prolonged work of professionals.

https://news.ycombinator.com/item?id=6916860

哇還有奧數冠軍和數學博士!看起來很專業很屌是吧。那你就錯了。短短4個月過後,一位毛子網友就在網上發帖,詳細分析了Telegram引以爲豪的MTProto中的“加密對話”(Secret Chat)協議,也就是Telegram安全宣傳中,聲稱最爲安全的,完全無法被竊聽和破解的聊天功能。這一分析不要緊,他竟然發現,這看似堅不可摧的協議後面居然隱藏着邪惡的竊聽後門!

毛子用戶的原文(毛子語):https://habr.com/en/post/206900/

毛子語不好不要緊,我還能讀點英文。這是英文版的算法分析:https://buttondown.email/cryptography-dispatches/archive/cryptography-dispatches-the-most-backdoor-looking/

你看不懂不要緊,我給你比劃兩下:

想象兩地的祕密地下黨員要用暗號寫信交流,他們需要交換一套「密碼本」,用來把頁碼翻譯成密語。

網絡兩端的用戶要進行加密對話,也需要交換一套「密碼本」。

簡單來說,正常情況下,這個密碼本是一切安全的基礎,你看很多電影都是要去偷敵人的密碼本,只要拿到這個本子,敵方一切暗號都能簡單破譯。

所以一開始這個密碼本的交換應該是要通訊的雙方,在祕密地點會面,面對面地進行交換密碼本。這樣一來就能確保今後跟自己用密語通話的人就是擁有密碼本的人。

網絡上的端對端加密也應如此,需要交流雙方私下完成,不得有任何第三方代爲的。

但是Telegram這個MTProto協議不是這麼玩的!

如果一個信差,參與了密碼本的交換,從A把他的密碼本帶到送給B,再把B的密碼本帶給A。

這就造成了嚴重的問題:信差可以偷換雙方的密碼本!而A、B雙方均不知情!偷換密碼本之後信差就可以竊聽雙方之間的一切暗號通訊了!

在MTProto協議的設計中,Telegram的服務器就是那個信差,如果Durov想,他可以偷換任何加密對話的密碼本,從而選擇性地竊聽任何人的加密對話!

這則醜聞一出,立刻引起Telegram官方的反應。Durov的兄弟,也是項目工程師之一,網名W_K,在毛子論壇上承認了這個「漏洞」存在,但是並不打算負責。他在那帖子下回覆,說是「不知道誰把協議設計成這樣的」。這TMD你找個臨時工的理由都更靠譜好嗎?你家產品都把安全特性吹到天上了,結果你連誰設計的安全協議都不知道嗎?

Telegram後來還在推特上嘗試淡化這個後門的嚴重性,解釋說是爲了代替沒有足夠運算能力生成密碼本的客戶端來生成密碼本。但這個解釋完全站不住腳,因爲任何還有點常識的工程師都知道,不能爲了性能優化去犧牲安全特性。這就像對潛水員說:我怕你背不動氧氣罐,我來替你背,走你 ~ 噗通!

根據奧卡姆剃刀理論,或者通俗點,根據柯南的名言:真相只有一個!Telegram官方的一切解釋都是那麼的蒼白無力,那剩下的唯一一個解釋就是真相:這個「漏洞」實際上是一個後門!讓Durov能竊聽任何加密會話的神級後門!

非常不情願地修補後門

按常理說,被趴出來這麼嚴重的醜聞,Durov理應正確對待安全協議,僱用更多專業的、正經的密碼學家,而不是些奧數神童,來重新設計Telegram的安全協議。或者,2013年,Signal協議也問世了,Durov也可以選擇使用這個由密碼學界專家發表的協議,而不是在自己不擅長的領域自己重新發明輪子。

但是Durov從來不按常理出牌。

他首先用一筆獎金對發現後門的毛子用戶進行了封口,很快啊,因此這個醜聞並沒有怎麼發酵。要不是今天Telegram被推上了風口浪尖,也不會被人挖掘出來這種黑歷史。

然後他讓原班奧數神童對原有的MTProto協議進行了簡單的修改,草草發佈了今天還在使用的MTProto2。

重重安全隱患

你可能會問,既然今天MTProto2沒有被破解,那不就是說明它是安全的嗎?

這麼說吧,學術界公認的安全,是有衡量單位的。簡單來說,比如破解一種密碼需要一億年以上,就認爲它是安全的。

但是Telegram用的密碼,破解的話只需要一百年以上(此處一百年只是打個比方)。也許確實不會在你有生之年被破解,但是這個概率真的是安全的嗎?

事實上MTProto2今天使用的很多加密結構都已經被密碼學界淘汰了,比如SHA-1、AES-IGE。這些算法都是一百年上下(比方)的安全等級,而業界早就有更好的上億年級別的加密算法了,比如SHA-256、AES-GCM、Curve25519等等。

Durov整天冷嘲熱諷的WhatsApp,還有別的的加密通訊軟體,比如Signal、Matrix(Element)、Keybase等等,全部都是用的比Telegram強不止一級的密碼算法。

如果你不相信我說的話,可以去看看專家的分析:https://unhandledexpression.com/crypto/general/security/2013/12/17/telegram-stand-back-we-know-maths.html

默認聊天不是私密對話

Telegram宣傳自己有私密對話(Secret Chat/E2E),但是事實上這個功能默認是不開啓的。必須從對方的頭像進去點私密對話才能開啓,而且只支持兩人之間的私密對話。這導致很多人造成誤解,以爲所有聊天、群聊都是E2E加密的。

事實上所有的群聊,和沒有明確開啓私密對話的私聊,都是沒有私密加密的,也就是說Durov在服務器上完全可以看到的。

不講武德的數據收集

我相信很多Telegram用戶都經歷過,突然有熟人出現在好友列表中,儘管自己從來沒有加過TA。

Telegram會請求通訊錄權限,很多人以爲這是聊天軟件正常申請的權限就同意了,然而這就犯下了大錯。Telegram會直接把你本地所有通訊錄聯繫人全部上傳到服務器,Durov想的話全部都能看到。

更噁心的是一旦你第一次選錯,上傳了通訊錄,就再也無法反悔刪除了。

那你不上傳通訊錄是不是就安全了呢?不是。無論如何,你註冊Telegram是要綁定手機號的。如果你熟人註冊Telegram之後上傳了通訊錄,你也會被加進TA的好友中。

也就是說,只要知道你的手機號,就能把你加到通訊錄。

大規模手機號爆破、人肉

利用上面說的手機號查人的原理,曾經有人濫用了這個功能,大規模地掃描電話號碼段,窮舉了很多Telegram帳號的註冊手機號出來。

儘管Telegram表示現在已經防止了這個功能被濫用,但是保守估計社工庫已經建立成功,當局是可以根據你Telegram ID人肉到你手機的。

中央控制的危險

Telegram是有中央服務器的,而且這個中央服務器的權限非常大。

Durov如果願意的話,可以自己登上川普的Telegram帳號(如果有的話),然後以川普的身份到處發表言論,甚至不需要接觸川普的手機。

就算你相信Durov不會作惡,你能相信他整個公司沒人作惡嗎?不會有黑客潛入服務器暗中作惡嗎?

中央控制的服務,還沒有用戶之間的數字指紋認證,無可避免地就會出現這種問題。

總結

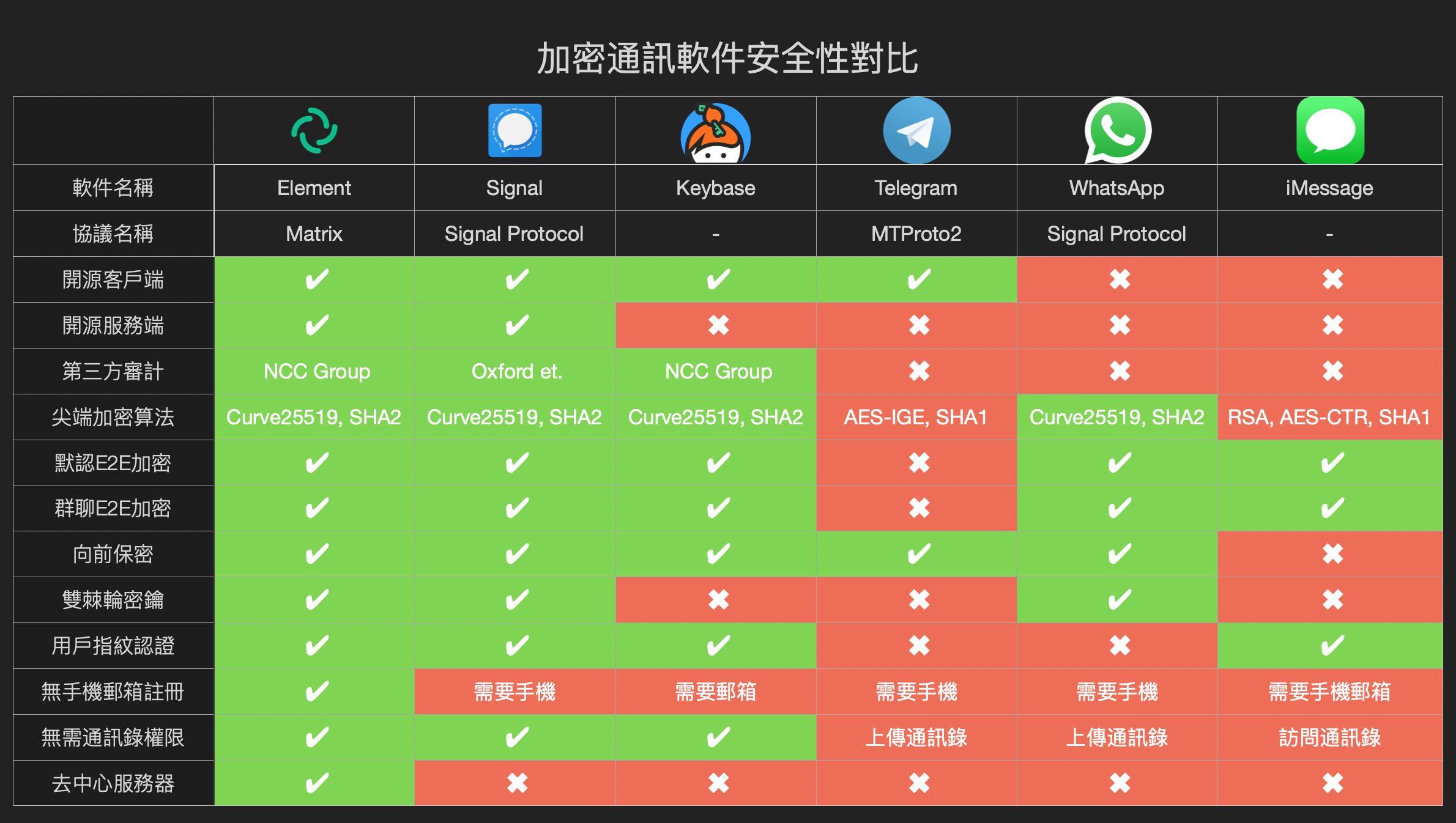

說真的,鼓吹Telegram很安全的人真的需要好好學習一下安全知識,不要把「好用」和「安全」混着來說。最後,放一張圖對比幾個加密通訊軟件的安全性。

更多證據

https://www.vice.com/en/article/jgqqv8/five-reasons-you-should-delete-telegram-from-your-phone

https://medium.com/@thegrugq/operational-telegram-cbbaadb9013a

https://courses.csail.mit.edu/6.857/2017/project/19.pdf

https://caislab.kaist.ac.kr/publication/paper_files/2017/SCIS17_JU.pdf