Технологии «Antifraud» и «Process mining» как инструменты управления рисками

Максим Олейник, член экспертного совета ICSA (международная ассоциация корпоративной безопасности)

© «Директор по безопасности», Февраль 2024: https://sec-company.ru/magazine/archive/dpb2024-02/

«Автоматизация», «Цифровизация», «Цифровая трансформация» - модные слова, которые произносятся на каждом шагу.

Системы «Antifraud», «Цифровой двойник процесса», «Искусственный интеллект», «Машинное зрение» - технологии, о которых последние несколько лет не говорит только ленивый.

Что общего у этих понятий?

То, что многие компании (бизнес-заказчики) и многие руководители служб безопасности этого хотят, но мало кто представляет, что это такое и как это работает.

Как ни странно, но и сегодня многие руководители СБ, если слышат от генерального директора слова «Хочу, чтобы у нас в копании был «Antifraud», думают, что в команде должен появиться робот – полицейский, который c 09:00 до 18:00 будет ходить по Open space и ловить за руку жуликоватых сотрудников.

А когда слышат слова «Цифровой двойник процесса», то у многих возникает единственная ассоциация, что теперь нужно все свои активности заносить в Excel или вовремя сформировать какой-нибудь отчет с диаграммами и набором цифр, чтобы никто ничего не понял.

Результатом такого непонимания является то, что эти технологии в компаниях так и не развиваются, не приживаются, либо не появляются вовсе, а у руководителей СБ прогрессирует болезнь самоустранения от решения проблем и управления изменениями, симптомом которой является состояние «Лучше ничего не делать, как бы чего не вышло».

Теперь, давайте разберемся по порядку:

- С чего начинается цифровизация процессов?

- Как в процессы встроить необходимые контроли, и какими они должны быть?

- Какими технологиями обеспечивать контроли?

- Кто же такой этот «Цифровой двойник»?

- Как построить модель безопасности «От процесса»?

Итак,

- Цифровизация процессов – простыми словами, - это перевод процесса (основных его этапов) в цифровой формат.

Как?

Путем внедрения цифровых технологий и переноса основных этапов процесса в ИТ – системы, будь то системы SRM, CRM, ERP. То есть выполнение процесса от точки «А» (от создания заявки (потребности), согласования договора, до точки «В» (принятия финального решения по процессу, будь то заключение договора, оплата, подпись документа и пр.) в ИТ – системах, и возможность прослеживать этот процесс насквозь.

Как научиться видеть процесс?

Любой процесс состоит из этапов (действий), которые можно разложить на условные кирпичики или матрицу. Например:

Процесс «Закупки» состоит из следующих этапов:

Различные этапы процесса выполняются в ИТ – системах: ЭТП, SRM, CRM, ERP.

Любые ИТ – системы позволяют обрабатывать и хранить в себе множество данных в виде конкретной информации (сущности) или цифровых следов тех или иных действий (log - файлов). Соответственно, ИТ – ресурсы можно настроить и адаптировать таким образом, чтобы они могли отдавать данные и формировать «Озеро данных» (Data-Lake), для последующей обработки или аналитики (например в системах BI).

Используя данную схему можно разложить на матрицу любой процесс, от найма кандидата до добычи полезных ископаемых (от создания сущности в виде «потребности / поручения» до создания сущности в виде «конечного продукта»).

2. Как в процессы встроить необходимые контроли, и какими они должны быть?

Если мы научились раскладывать какой-либо процесс на матрицу, соответственно, мы можем понять, какой из этапов – кирпичиков наиболее подвержен рискам, и где именно необходимо расставить контроли (т.е. определить контрольные точки).

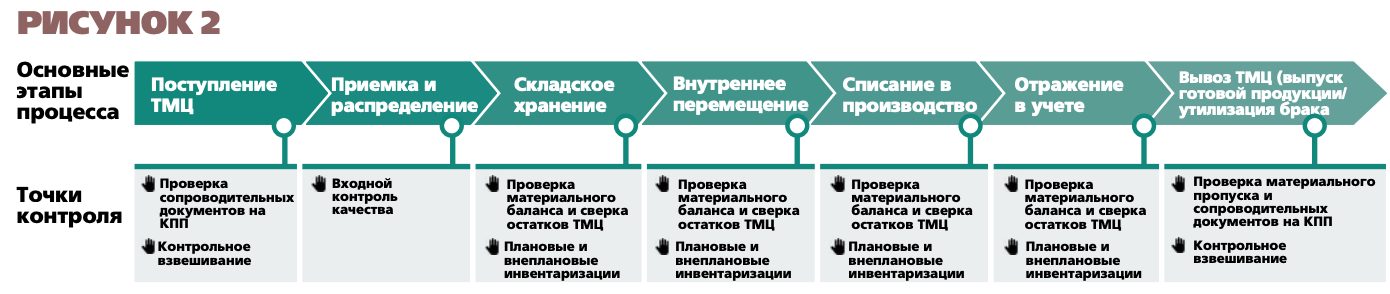

Например, разложим процесс «Движение ТМЦ на Предприятии», определим основные риски, поймем, где необходимо расставить контрольные точки и опишем базовые контроли, которые осуществляются в «ручном режиме»:

Примеры ручных контролей – это контроль сопроводительных документов на КПП, взвешивание автотранспорта и стандартная инвентаризация.

Очевидно, что «ручные контроли» представляют собой рутинные операции по изучению множества документов, таблиц, отчетов, писем, хождения по цехам и кабинетам предприятия и т.д. и т.п., и требуют вовлечения временных и человеческих ресурсов.

А что если добавить элементы автоматизации / цифровизации?

Примеры автоматизированных контролей – автоматизированный весовой контроль (вес-брутто vs вес-нетто с автоматическим внесением в ERP), телеметрический контроль (или геопозиционирование) транспорта (отслеживание маршрута движения), электронный документооборот складских операций по перемещению сырья и материалов, автоматизированное сопоставление данных по материальным балансам с данными ERP и АСУТП.

Как минимум повысится операционная эффективность Службы безопасности и смежных подразделений бизнес-заказчика с одновременным высвобождением временных и человеческих ресурсов.

Еще и контрольная среда внутри самого бизнес-процесса станет «зеленее» по уровню зрелости.

3. Какими технологиями обеспечивать контроли?

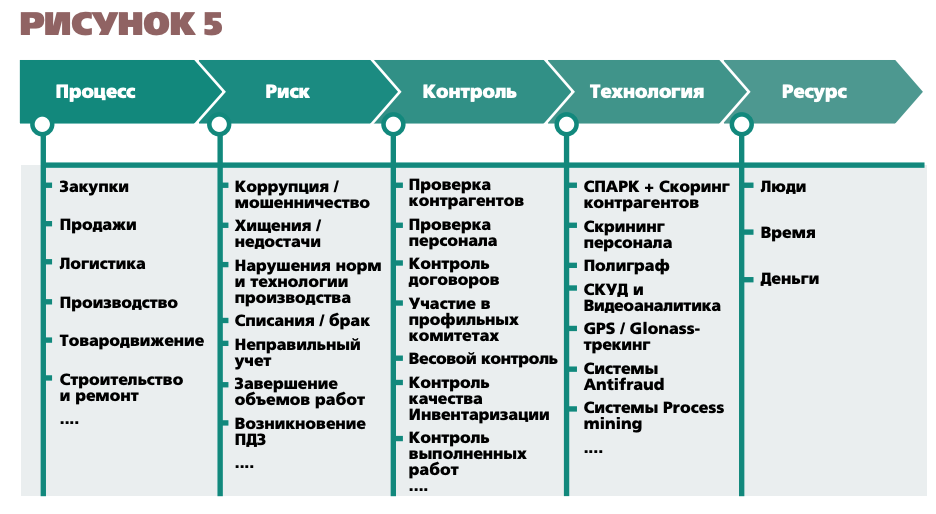

Разобравшись с первыми двумя пунктами, становится понятно, что контроли обеспечиваются за счет применения различных технологий, т.е. инструментов, выбор которых очень разнообразен – от «Личного досмотра на КПП», до инструментов Big Data и предективной аналитики, и ограничен только лишь фантазией риск–менеджера и деньгами Заказчика (Директора или владельца компании).

Чтобы не было сумбура, для начала нужно понять, а что именно необходимо контролировать, и какими рисками необходимо управлять.

В помощь тут подойдут умение разложить бизнес-процессы на матрицу (карта процессов) и такие инструменты как «Карта рисков».

Небольшая шпаргалка, как это делать:

Любой процесс содержит в себе риски, управление которыми выполняется путем обеспечения контролей, которые работают за счет технологий, которые обеспечиваются ресурсами.

Теперь давайте подробнее остановимся на технологиях «Antifraud» и «Process mining».

Во-первых, «Antifraud» - это не «Робот – полицейский»!

Это система правил (риск-индикаторов) которая может быть инсталлирована в любой бизнес-процесс и помогает видеть проблемы в процессе, детектировать отклонения от нормы и квалифицировать их как нарушения или инциденты.

Технологии с условным названием «Antifraud» применимы практически для всех бизнес-процессов в компаниях практически всех отраслей бизнеса. Главное, чтобы было что анализировать и что с чем сравнивать.

На сегодняшний день данные технологии больше всего распространены в кредитно-финансовой сфере и телекоме, т.к. процессы в этих отраслях более развиты с точки зрения цифровизации и полноты данных для аналитики.

Например, процесс «Обслуживание банковской карты»: риск – индикаторы:

- Привязка к карте 3-х и более телефонов;

- Привязка к 1-му телефону 3-х и более карт;

- Аномальные покупки;

- Аномальные возвраты;

- Нетипичные транзакции (время, география, сумма);

- И т.п.

Рассмотрим и другие процессы, например «Закупки»: риск – индикаторы:

- Совпадения идентификационных данных участников закупки на ЭТП (адреса, телефоны, IP-адреса);

- Аномально короткое или долгое время закупки;

- Изменение ТЗ или КП в последний день закупки;

- Аномальное количество переторжек;

- Отклонения в ценах между участниками торгов более или менее определенного процента;

- И т.п.

Процесс «Перевозки»: риск – индикаторы:

- Превышение скорости;

- Отклонение от расчетного времени движения;

- Отклонение от маршрута движения;

- Отключение GPS/Глонасс – трекера;

- И т.п.

Еще один пример, встречавшийся на практике, - на предприятиях металлургической и химической промышленности, можно анализировать химический (качественный) состав конечного продукта и таким образом (в случае отклонений) приходить к отправной точке – поступление на входе некачественного сырья и/или материалов или манипуляции с количеством и весом сопутствующих компонентов и пр.

Риск-индикаторов под каждый процесс можно придумывать множество. Самое важное – это понимание того, что один и тот же процесс для разных компаний может выглядеть совершенно по-разному. Например, выдача кредита в одном Банке отличается от такого же процесса в другом Банке, потому, что это абсолютно разные правила, условия, ИТ – сервисы и системы обслуживания.

Или закупки в продовольственной компании это совсем не то же самое, что закупки на предприятии тяжелой промышленности.

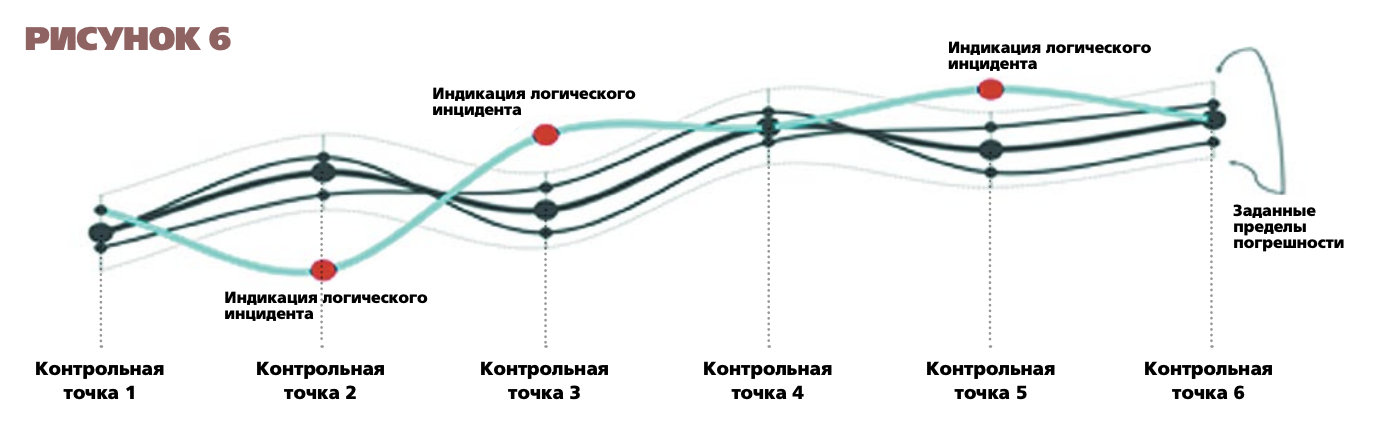

Соответственно, важно понимать, что алгоритмы и логика работы технологий «Antifraud» заключается не в автоматическом направлении заявления в Полицию, а в выявлении отклонений от нормы в «Поведенческой модели» объекта процесса, согласно заданным параметрам.

Теперь подробнее о технологии «Process mining».

«Mining» в данном случае – это не «майнинг криптовалюты», а исследование (изучение, анализ) процесса из глубины.

То есть это технология, позволяющая детально понять, как в действительности выглядят процессы в компании, как они выстроены и выполняются.

Как?

С помощью специализированного ПО, интегрированного в ИТ – системы компании.

Как это работает?

Process Mining – это технология для анализа и визуализации бизнес-процессов на основе цифровых следов из информационных систем.

Последовательность действий, описанная в регламентах и инструкциях, может не отражать все возможные варианты исполнения процесса, а сами документы со временем могут потерять свою актуальность.

Зачастую, у сотрудников есть свое понимание особенностей прохождения каждого бизнес-процесса. Имеющиеся данные не всегда позволяют увидеть специфику процесса во времени и не гарантируют объективную оценку.

Например, «Эталонный процесс» выглядит простым и понятным:

«Реальный процесс» в жизни может выглядеть совсем иначе:

Process Mining позволяет увидеть, как на самом деле проходят процессы, и где они не соответствуют эталонной модели. Технология идентифицирует нарушения, неэффективность, позволяет увидеть отклонения и риски, «узкие места» или лишние этапы, в т.ч. повторы и зацикливания.

Как внедрять инструменты Process mining?

Внедрение технологии, как правило, проходит в несколько этапов (в основном 4 фазы): от подключения инструмента до его передачи в операционную эксплуатацию:

Фаза 1. Определение ландшафта майнинга:

- Аудит ИТ – ландшафта предприятия.

- Анализ возможности подключения инструментария Process mining (специализированного ПО).

- Подготовка данных для передачи в ПО.

- Формирование первичной схемы-процесса (где возможно).

Фаза 2: Формирование базового анализа процессов

- Первичный анализ процессов для определения необходимости:

• Улучшения качества данных;

• Доработки системы;

• Изменения процесса;

• Перехода к следующей фазе и проведения глубинного анализа.

Фаза 3. Проведение глубинного анализа процессов:

- Экспертный анализ с вовлечением экспертов бизнес-подразделений для:

• Формирования рекомендаций по совершенствованию и оптимизации процессов;

• Перехода к следующей фазе, формирования ключевых индикаторов рисков и формирования КПЭ индикаторов.

Фаза 4. Настройка непрерывного мониторинга процессов:

- Формирование карты рисков и КПЭ, их настройка в системе для последующего мониторинга, в т.ч.:

• Настройка автоматического обновления данных;

• Разработка формул для расчета индикаторов, настройка дашбордов;

На фазах 1-2 формируется цифровая копия процесса, использующаяся для анализа и определения направлений оптимизации.

На фазах 3-4 формируются дашборды, использующиеся как инструмент проверки гипотез и мониторинга за состоянием бизнес-процесса

Какие инструменты Process mining существуют сегодня в РФ?

Одним из первых решений была система «Celonis» (SAP Process Mining). Сейчас эксплуатация этого решения в РФ связана с большими сложностями – дорого, долго, отсутствуют интеграторы и сервис - поддержка.

Сейчас на рынке РФ есть несколько решений, например: «Loginom», «Proceset», «Promease», «Pix PM», «Visiology», «OT Platform».

Кроме того, некоторые компании успешно разработали собственные продукты, с которыми вышли на внешний рынок, например: «VK Process Mining», «СБЕР Process Mining», и решение «Promine» от ПАО «Газпромнефть».

По моему личному мнению, решение «Promine» является наиболее подходящим для крупных производственных компаний, поскольку позволяет «просвечивать насквозь» и «крутить во времени» любой процесс, от мелких ремонтов до сбыта готового продукта.

Как использование инструментов Process mining помогает в обеспечении безопасности бизнеса?

Во-первых, как уже было сказано выше, Process Mining помогает «видеть» процесс, т.е. наиболее полно разложить его на составные части, не поверхностно, а изнутри.

Технология позволяет видеть не «эталонную форму» процесса, а видеть, как процесс выглядит на самом деле.

Во-вторых, если мы научились видеть процесс, то нам проще понять, где необходимы те самые точки контроля безопасности, и на какой стадии процесса эти контроли действительно нужны.

В-третьих, с помощью Process mining возможно видеть «узкие места» и избыточные стадии процесса, что помогает понять, где существуют рисковые зоны, где какой контроль нужно добавить, перенастроить или убрать вовсе, т.е. сделать контроли более эффективными.

В-четвертых, «распрямление процесса» делает его более прозрачным, менее рисковым, дает возможность убрать избыточные контроли, и соответственно сделать сам процесс более эффективным.

Соответственно, если бизнес-процесс ровный, понятный, контроли эффективны и обеспечиваются только там, где это нужно, то и ресурсы СБ используются более рационально.

Очевидно, что цифровизация процессов и автоматизация контролей помимо своей эффективности, помогают высвободить ресурсы функции безопасности и направить их для решения иных задач, например для обеспечения контролей в других процессах, там, где их раньше не было.

Плюс, у собственника бизнеса или у Генерального директора будет меньше вариантов слышать от руководителя СБ фразу: «У вас тут все плохо, дайте мне еще людей».

4. Кто же такой этот «Цифровой двойник»?

Теперь все становится на свои места. Теперь мы точно понимаем, что «Цифровой двойник процесса» это не отчет в Excel и не 3D – модель какого-то объекта на мониторе компьютера. Можно дать такое определение, что «Цифровой двойник» – это цифровая копия физического процесса, выполняемая в виртуальной среде (в ИТ-системах).

Как создавать «Цифровые двойники процессов» об этом сказано выше.

Разумеется, любой ИТ – проект тем более такой сложный как создание «Цифрового двойника процесса», включает в себя прогнозирование внешних показателей, MVP – проекта, планирование производственных мощностей, финансовое и ресурсное планирование, а также показатели экономической эффективности.

Поэтому в помощь нужно призывать здравый смысл и искать баланс между вложениями и ожидаемым результатом.

5. Как построить модель безопасности «От процесса»?

Это вопрос, который я держу в голове на протяжении всего времени, как пришел работать в сферу коммерческой безопасности.

Как превратить функцию безопасности из «реактивной» в «проактивную»? Как перестроить модель безопасности из «командно-плановой» в «процессную»?

В разных компаниях модели функции безопасности всегда были разными, с разными операционными задачами, разными коэффициентами КПД и оценкой эффективности. Но жизнь и результаты проводимых изменений однозначно показывали, что работа Службы безопасности, построенная «от процесса» эффективнее всегда. Эффективнее потому, что СБ занимается не «тушением пожаров», когда уже все сгорело, а управляет рисками, дабы не допускать «пожаров» в принципе, либо свести вероятность их возникновения к минимуму.

Теперь по порядку. Процессная модель безопасности, это как? С чего она начинается?

Для начала необходимо понять, что модель безопасности бизнеса состоит из того, что функция безопасности определяет для себя набор рисков, которыми она управляет с помощью контролей (риски коррупции и мошенничества, риски информационной безопасности, риски нарушения антитеррористической защищенности и пр.)

Суть контролей – мониторинг конкретного процесса и выявление отклонений от нормы.

Так, работа по трансформации модели безопасности начинается с аудита ключевых бизнес-процессов и аудита контролей.

Следующий шаг – выявление рисков в бизнес-процессах и определение состояния безопасности (системы контролей).

На следующем этапе выполняется формирование карты рисков в процессах и формирование дорожной карты трансформации СБ.

Далее можно переходить к реализации оптимальной модели СБ и построению необходимой системы контролей.

Как это сделать?

Путем разработки Стратегии безопасности на 3 – 5 лет или Программы развития функции на 1 – 2 года.

Причем здесь Antifraud и Process mining? Зачем они нужны Службе безопасности? Пусть этим пользуется кто-то другой!?

Как уже было сказано выше – это технологии и инструменты автоматизированного анализа бизнес-процессов и выявления отклонений от нормы, позволяющие управлять рисками, детектировать те или иные отклонения на основании поведенческой модели объекта процесса.

Сейчас бизнес все активнее внедряет инструменты цифровизации в операционных процессах, и если функция безопасности трансформируется вместе с бизнесом, проводит изменения внутри, пытается «оздоровить» или поддерживать в здоровом состоянии контрольную среду в ключевых, наиболее риск-ориентированных бизнес-процессах, то без этих вещей будет гораздо сложнее идти в ногу со временем и соответствовать стратегии развития бизнеса.

Последние несколько лет бизнес предъявляет все более и более высокие требования к работе Служб безопасности. Уголовное дело – как результат работы СБ, уже никого не интересует.

Современная служба безопасности должная быть не карательным органом с непонятными задачами, а полноценным бизнес-партнером и риск-менеджером, влияющим на устойчивость, бесперебойность и финансовые показатели бизнеса, в том числе и на добавленную стоимость конечного продукта.

И пожалуй главный вывод, который можно сделать, – цифровизация неизбежна. Неизбежен и перевод в цифру процессов функции безопасности, как это стало необходимостью для других функций: закупки, продажи, логистика, HR и пр., потому, что по итогу получается дешевле и эффективней.

Чем раньше руководители Служб безопасности начнут это понимать, тем в дальнейшем этот переход из «аналогового» состояния в «цифровое» будет менее болезненным для каждого руководителя, для каждого сотрудника СБ в компании.

И если сегодня не начать делать какие-то практические шаги по пути цифровой трансформации своей функции, то завтра уже можно опоздать.

© «Директор по безопасности», Февраль 2024: https://sec-company.ru/magazine/archive/dpb2024-02/

Оперативно получайте самые важные и интересные новости из мира корпоративной безопасности, анонсы ключевых статей и мероприятий, подписавшись на наш канал в Telegram.

Адрес канала «Директор по безопасности» в Telegram: https://t.me/secdirector

Издательский Дом "Советник" – медиагруппа, специализирующаяся на практической информации в области безопасности бизнеса.

В активе ИД "Советник" журналы "Директор по безопасности", "Безопасность компании", специализированные пособия и бюллетени, отраслевые мероприятия.

Рекомендуем оформить подписку на наши издания:

В редакции на любой период с предоставлением полного пакета документов для бухгалтерии.

По тел.: +7(977) 953-20-53, +7(499) 404-21-71 или связаться с нами по

e-mail: podpiska2@s-director.ru или info@s-director.ru

Оформите подписку на 2024 год на наши издания "Директор по безопасности" и "Безопасность компании" по действующим расценкам.

Журнал «Директор по безопасности» - печатный журнал;

📍Скачать: Счет на печатный журнал "Директор по безопасности" - 2024 год - 20 940 руб.

Журнал «Директор по безопасности» - доступ к электронному журналу.

📍Скачать: Счет на доступ к электронному журналу "Директор по безопасности" - 2024 год - 14 880 руб.

Подписка на доступ к электронным журналам станет оптимальным вариантом подписки на наши издания!

Если оформите годовую подписку "Доступ к электронным журналам", то уже сейчас сможете читать вышедшие номера за все года.