Тайминг-атака. Как спецслужбы вычисляют пользователей

Белый КроликПривет, друг! Представь себе ситуацию: ты сотрудник спецслужб, и твоя задача – вычислить особо опасного преступника, занимающегося шантажом и появляющегося в сети периодически и только для передачи данных. Для преступной деятельности он завел отдельный ноутбук, из которого «вырезал» микрофон, колонки и камеру. Разумное решение, учитывая, что колонки тоже умеют слушать.

Что такое тайминг-атака?

Это не совсем верное определение, но почему-то именно оно прижилось на просторах рускоговорящего интернета. Более целесообразно называть вещи своими именами-это поможет нам избежать путаницы. Так что подразумевается под тайминг-атакой?

Атака на соотношение (Взаимосвязь) трафика ( Traffic correlation attack ) - это атака направленная на анализ сетевого траффика с целью вычисления пользователя находящегося за длинной цепью соединений.

Анализ трафика - это процесс перехвата и изучения интернет пакетов с целью получения данных из шаблонов при обмене пакетами, который может выполняться, даже если сообщения зашифрованы. Атака направленная на изучение трафика может использоваться для нарушения сетевой безопасности пользователей использующих к примеру TOR или VPN соединения.

Существует два метода наблюдения за трафиком: пассивный и активный.

В пассивном способе наблюдения за трафиком "негодяй" извлекает функции из трафика определенного потока на одной стороне сети и ищет эти функции на другой стороне сети. То есть грубо говоря нет надобности разматывать всю твою цепочку из ip адресов, достаточно найти определенные взаимосвязи при передаче пакетов. Их размер, количество и временную привязку.

При активном анализе трафика негодяй изменяет временные характеристики пакетов в соответствии с определенными заготовками и ищет эти заготовки на другой стороне сети. Cледовательно негодяй сможет связать потоки как с одной стороны, так и с другой. Тем самым вывести нас на чистую воду.

Безопасность поточного трафика - это использование мер, которые скрывают наличие и свойства действительных пакетов в сети для предотвращения взаимосвязи трафика.

И так. В качестве операционной системы наш преступник использует Tails, хотя для максимальной анонимности стоило бы взять Whonix. Так или иначе, весь трафик идет через Tor, он не доверяет VPN, да и для работы в Даркнете Tor ему все равно необходим.

Для общения он использует Jabber с PGP-шифрованием, он мог бы поставить и Телеграм, но это представитель старой школы преступников. Даже если у тебя будет доступ к серверу Jabber, ты сможешь получить лишь зашифрованные данные и IP-адреса Тор. Это бесполезная информация. Преступник работает по принципу «молчание-золото», лишнего не скажет, ссылки или файла не откроет. Известно лишь, что он должен находиться в одной стране с тобой. Казалось бы, шансов установить его личность нет, но это иллюзия, установить его личность можно несмотря на все принимаемые им меры. Описанный случай идеален для применения тайминг-атаки по мессенджеру. Первым делом необходима программа, которая будет отслеживать и записывать все входы и выходы пользователя. Он появился в сети – система сразу отмечает у себя время, ушел – система записала время выхода.

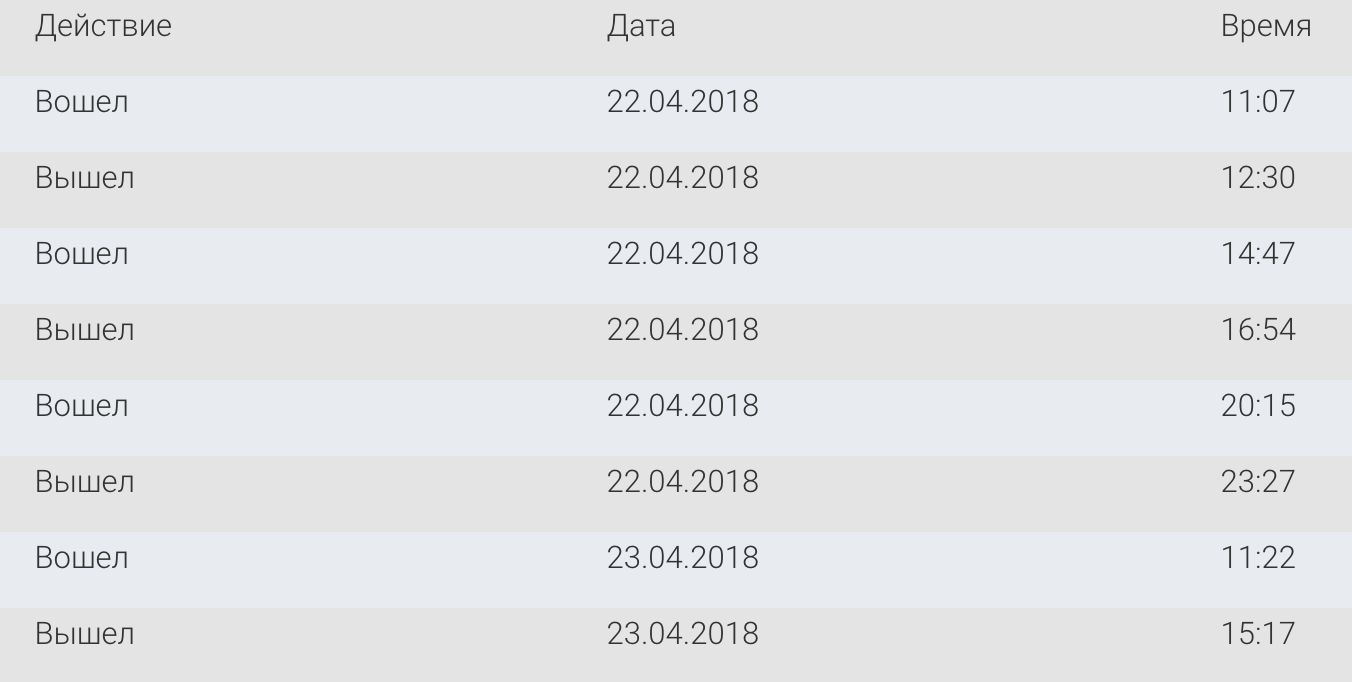

Лог выглядит примерно так:

Теперь на руках у вас есть лог его активности за несколько дней, пришло время воспользоваться системой ОРМ (оперативно-розыскных мероприятий). Подобные системы есть в распоряжении спецслужб большинства стран, в России это СОРМ. Нужно выяснить, кто в эти временные промежутки +/- 5 минут в вашей стране подключался к сети Tor.

СОРМ (сокр. от Система технических средств для обеспечения функций оперативно-рoзыскных мероприятий) — комплекс технических средств и мер, предназначенных для проведения оперативно-розыскных мероприятий в сетях телефонной, подвижной и беспроводной связи и радиосвязи (согласно Закону «О связи» и приказу Министерства связи № 2339 от 9 августа 2000 г.

Мы знаем, что цель, которую необходимо вычислить, подключилась 22.04.2018 в 11:07 и отключилась в 12:30. В эти же временные точки (+/- 5 минут) на территории страны подключились к сети Tor и отключились от нее 3000 человек. Мы берем эти 3000 и смотрим, кто из них снова подключился в 14:17 и отключился в 16:54, как думаете, сколько человек останется? Так, шаг за шагом, круг сужается, и в итоге вам удастся вычислить место выхода в сеть преступника. Чем чаще он заходит в сеть и чем меньше в это время других пользователей, тем быстрее сработает тайминг-атака.

Совет: Если в вашем мессенджере возможно скрыть данные о вашем статусе, скройте эту информацию.

Простое и действенное решение помешать проведению тайминг-атаки:

- Первое - создание фиктивного интернет траффика (генерации шума) при работе в сети. Таким образом наш зашифрованный канал передачи данных будет казаться занятым все время или большую часть времени, посылая фиктивный трафик.

- Второе: отправка непрерывного зашифрованного траффика независимо от того, работаем ли мы сейчас за компьютером или нет.

Что в первом, что во втором случае мы стараемся недопустить главную брешь в нашей обороне, а именно связать отправленные пакеты отправителем и полученные получателем. И сопоставить их с размером передаваемых данных и сопоставлением по временной шкале. Давайте разберем это на примере:

Дано: Ты ( житель России ) использующий домашнюю сеть для выхода в интернет. Из средств сокрытия используется только VPN к примеру в Панаме.

Что такое VPN? частная приватная сеть позволяющая обьеденить по зашифрованному туннелю множество компьютеров. В данное время часто применяется для сокрытия ip адреса и обхода блокировок.

Ты натворил делов или не натворил.....я ни к чему не призываю. :)

И пострадавшая сторона обратилась с жалобой на тебя в правоохранительные органы. Представим также что твой VPN провайдер не захотел прогибаться под спец-службы и не стал выдавать твои логи (не обольщайся в природе такое явление крайне редко все самые известные VPN провайдеры сольют вас по первой возможности иначе у них отберут лицензию. Будут ли они ради тебя так стараться?) :)

Как же будут действовать органы? Предельно просто - им известны следующие показатели: Время твоего преступления, когда ты совершил звонок, зашел на сервер и атаковал его и так далее, примерное количество переданных tcp/udp пакетов и страна твоего VPN-провайдера не "хранящего логи". В каждой стране мира, или почти в каждой присутствует локальный наблюдатель, а может быть и глобальный.

Локальный наблюдатель - это госконтролирующий орган занимающийся отслеживанием, перехватом, дешифровкой интернет трафика, перехвата смс и телефонных разговоров. В общем служба ведущая шпионаж за рядовыми людьми. Прикрывающаяся как правило борьбой с терроризмом. В Российских условиях - это СОРМ. Локальным наблюдателем может называться такой наблюдатель, который имеет возможность отслеживать весь сетевой траффик на одной стороне цепи. В данном случае в юрисдикции РФ. Да, возможно СОРМ и не имеет доступа к Панамской стороне, однако:

Как ты думаешь, много жителей отправило в панаму определенное количество интернет пакетов в строго заданное время? С большой вероятностью таким счастливчиком окажешься именно ты или еще пару десятков сотен человек. И при дальнейшей проверке выборка все более будет уменьшаться точно указывая на тебя. В таком случае зачем операторам СОРМ вообще твои логи на Панамском сервере, если у них есть четкая картография подключений из зоны РФ? ;)

Что такое СОРМ?

Прочитай статью, https://telegra.ph/CHto-takoe-SORM-sistema-operativno-rozysknyh-meropriyatij-01-07 когда дочитаешь, после вернись обратно сюда и дочитай Заключение ниже...

//

Заключение:

Исходя из всего вышеперечисленного для борьбы с локальным наблюдателем и попытки отслеживания со стороны интернет провайдеров - мы должны уяснить несколько основных правил.

Первое: никогда не используй для выхода в интернет сеть, с которой у тебя заключен контракт на действительное имя, фамилию.

Второе: всегда старайся делать задержку между подключением к анонимайзерам и началом активной сетевой деятельности.

Третье: выставляй генераторы сетевого траффика на всех уровнях. На хосте, на VPN-сервере и на заключительной Tor ноде.

И не слушай в сети разную дичь ;)

Следуй за Белым Кроликом...

//

WEBSITE: whiterabbit.ws

TWITTER: twitter.com/wrabb1tt

INSTAGRAM: instagram.com/wrabb1tt

TELEGRAM: t.me/followthewhiterabbitt

FACEBOOK: facebook.com/whiterabb1tt

YOUTUBE: youtube.com/channel/UCyPwHdecR-R3JP6uLq5XKLA